Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Wireshark

Описание Wireshark

Wireshark — это самый первостепенный во всём мире анализатор сетевых протоколов. Он позволяет вам видеть на микроскопическом уровне что происходит в вашей сети. Де-факто (и часто де-юре) он стал стандартом во многих индустриях и образовательных учреждениях.

Развитие Wireshark процветает благодаря вкладу сетевых экспертов по всему миру. Он является продолжением проекта, который начался в 1998.

Wireshark обладает большим набором возможностей, которые включают в том числе следующие:

- Глубокая проверка сотен протоколов, которые постоянно добавляются

- Есть как живой захват, так и оффлайн анализ

- Стандартный трёхпанельный браузер пакетов

- Мультиплатформенность: Запускается на Windows, Linux, OS X, Solaris, FreeBSD, NetBSD и многих других

- Захватываемые сетевые данные можно просматривать через графический интерфейс или в консольном режиме через утилиту TShark

- Самые мощные в индустрии фильтры отображения

- Богатый анализ VoIP

- Чтение/запись многих разных форматов файлов захвата: tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (сжатый и несжатый), Sniffer® Pro, and NetXray®, Network Instruments Observer, NetScreen snoop, Novell LANalyzer, RADCOM WAN/LAN Analyzer, Shomiti/Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek/TokenPeek/AiroPeek и многие другие

- Захваченные сжатые gzip файлы могут быть разархивированы на лету

- Живые данные могут быть прочитаны с Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI и других (зависят от вашей платформы)

- Поддержка расшифровки многих протоколов, влкючая IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP и WPA/WPA2

- Правила раскраски могут быть применены к списку пакетов для быстрого, интуитивного анализа

- Вывод можно экспортировать в XML, PostScript®, CSV или в обычный текст

Wireshark в Linux. Консольный анализатор сетевого трафика Tshark

Tshark — мощный анализатор трафика для интерфейса командной строки, который входит в состав известной утилиты Wireshark. Он работает аналогично Tcpdump, но благодаря большому количеству декодеров и фильтров позволяет анализировать информацию протоколов различного уровня и отображать ее в разнообразных видах и форматах.

Tshark может использоваться для анализа трафика в реальном времени или из файлов pcap/pcapng и позволяет своевременно устранять и предупреждать возможные проблемы и угрозы безопасности.

Tshark — приложение командной строки, обладающее всеми возможностями Wireshark, но без графического интерфейса. Это очень удобно, когда требуется автоматизированное выполнение задач, например, запланированный в cron перехват пакетов, отправка данных в sed, awk, perl, базу данных или по электронной почте.

Установка Tshark

Как уже отмечалось, утилита входит в пакет Wireshark. Установить его можно с помощью менеджера пакетов apt-get или yum.

Перехват, чтение и сохранение пакетов

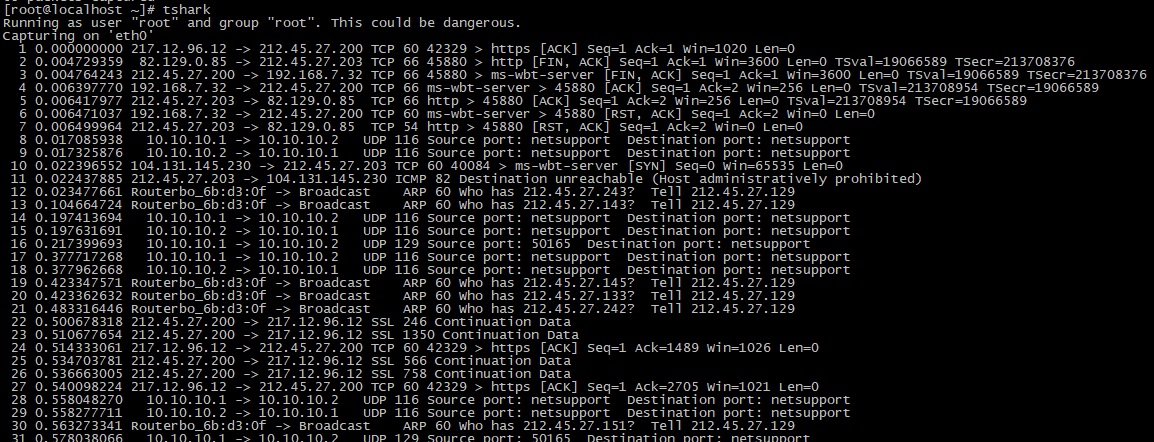

При запуске без параметров Tshark, как и tcpdump начнёт перехватывать весь сетевой трафик на всех интерфейсах.

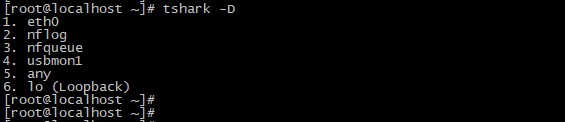

Если на вашей машине несколько интерфейсов, вам может потребоваться указать, какой именно должен использоваться. Для получения списка доступных интерфейсов укажите опцию -D:

Выбрав нужный интерфейс, укажите его имя или номер при помощи опции -i, например:

Теперь, когда мы научились перехватывать пакеты, нам может потребоваться сохранить их для дальнейшего изучения. Для этого используется опция -w. Следующая команда будет перехватывать пакеты с интерфейса eth0 и сохранять их в файл /tmp/traffic.pcap:

Для анализа пакетов из ранее сохранённого файла вместо их перехвата с интерфейса укажите имя файла с опцией -r. Для чтения из файлов не требуется привилегий суперпользователя.

Надо отметить, что утилита также читает и анализирует файлы снятые tcpdump.

По умолчанию Tshark выполняет разрешение имён. Для лучшего понимания откуда пакет пришел и куда отправлен можно отключить его при помощи опции -n. Тогда вместо доменных имен, в дампе трафика будут ip адреса.

Фильтры

При работе Tshark в сильно загруженной сети результаты могут выводиться слишком быстро и переполнять экран, существенно затрудняя чтение. Для решения этой проблемы в Tshark есть два вида фильтров.

Фильтры перехвата

Это традиционные pcap/bpf фильтры, определяющие, какие пакеты будут перехватываться на интерфейсе. Фильтры аналогичны фильтрам tcpdump, поэтому подробно мы их в этой статье рассматривать не будем. Желающие могут прочитать о них в статье про tcpdump

Перехват пакетов, связанных с узлом 192.168.1.100, на портах 80 или 53.

Игнорировать групповые и широковещательные пакеты:

Фильтры отображения

Фильтры отображения задаются опцией -Y. Их синтаксис такой же как и в графической программе wireshark. Рассмотрим наиболее популярные

Просмотр всех соединений с адреса 192.168.1.1

Отображение HTTP-запросов на TCP-порт 8800

Исключить отображение пакетов ICMP и ARP:

Повторная передача пакетов(retransmision)

Более подробно о фильтрах можно прочитать на официальном сайте https://www.wireshark.org/

Форматирование

Иногда требуется отображение более или менее подробной информации о пакетах. Tshark позволяет определить, где и как выводить эту информацию. Для этого используются следующие опции.

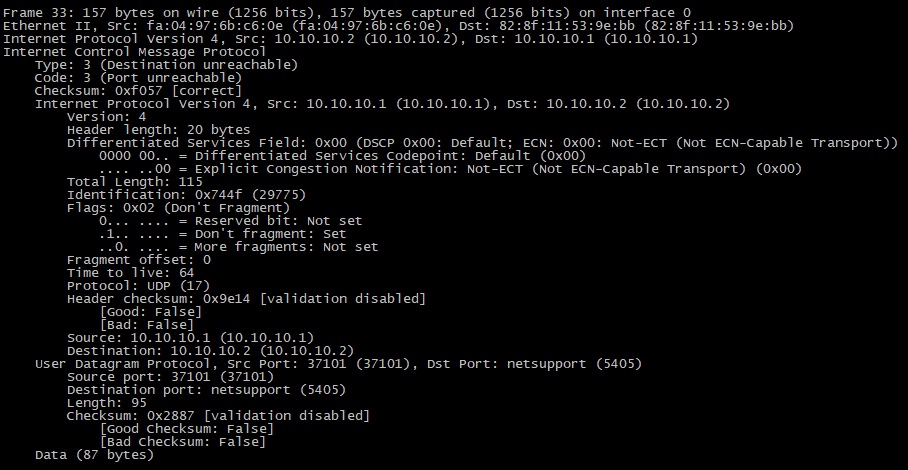

Опция -V используется для подробного режима Tshark и отображения такой информации, как номер кадра, поле протокола, данные или флаги пакета.

Опция -O аналогична -V, но выводит информацию о конкретном протоколе.

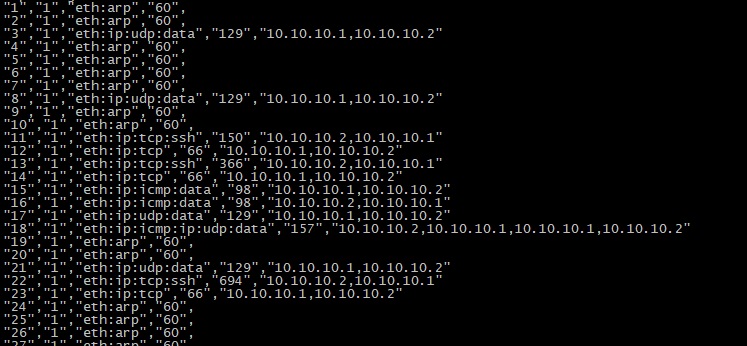

Для вывода данных в различном формате применяется опция -T, это может быть полезно, если вам требуется строго определенная информация, например, при выводе данных Tshark в базу данных.

При выборе полей для опции -T нужно как минимум один раз указать опцию -e, которая задаёт поля для вывода. Для отображения нескольких полей ее можно использовать несколько раз.

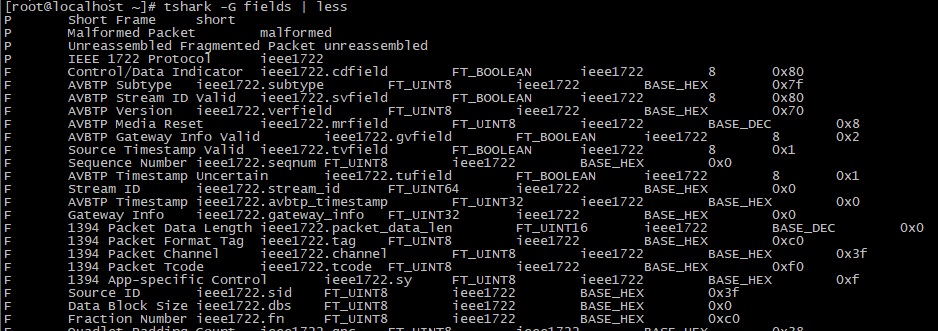

Полный список возможных полей для отображения с флагом -e можно получить при помощи опции -G:

При помощи флага -E осуществляется дополнительное форматирование. Можно отображать/скрывать заголовки,устанавливать символ кавычек и т.д. Например, следующая команда устанавливает эти опции и помещает результат в файл формата CSV:

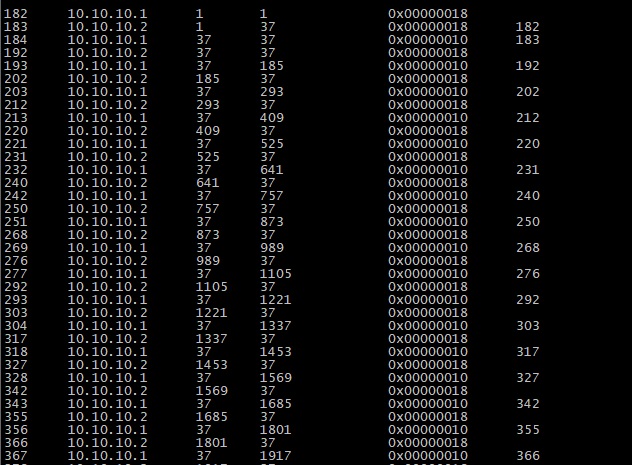

Вывод статистических данных

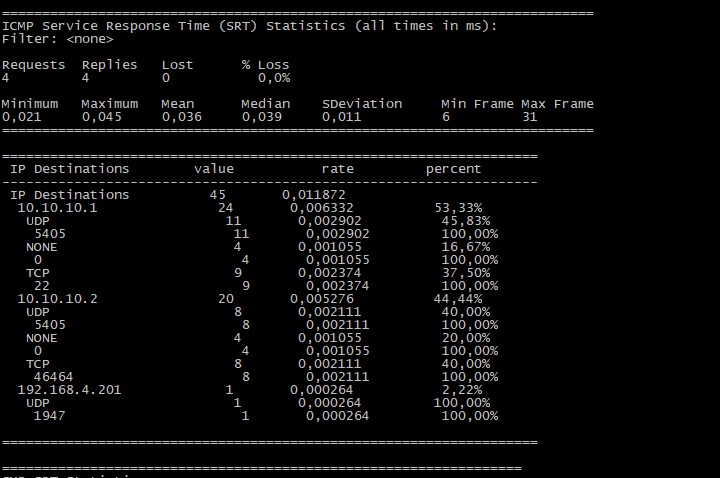

Для создания статистических отчетов используется опция -z, после которой указывается тип отчета.

Отчёт по протоколам SMB, DNS и IP:

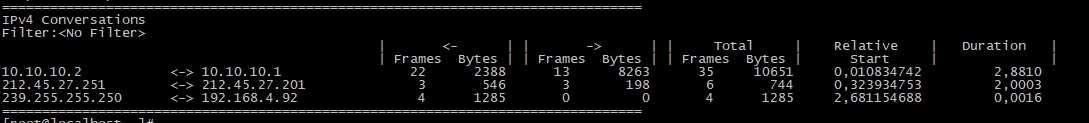

Список IP-соединений

Полный список доступных отчетов можно получить, указав опцию -z help:

Защищённые соединения

Tshark позволяет анализировать и зашифрованные соединения, например, SSL. В следующем примере показано HTTP-соединение через SSL.

Мы отображаем пакеты с TCP-порта 443, указывая Tshark выводить подробную информацию о протоколе HTTP, выполнять сегментацию для SSL, осуществлять поиск приватного ключа в файле server-x.key формата PEM и сохранять информацию для отладки в файле debug-ssl.log.

Заключение

Мы рассмотрели использование Tshark для перехвата пакетов в сети. Эта утилита очень полезна для выяснения источников проблем, отладки сетевых служб, анализа безопасности и общего состояния сети. Tshark обладает очень широкими возможностями, но мы рассмотрели наиболее важные и характерные примеры. Для дальнейшего изучения и получения максимально подробной информации об этой утилите можно обратиться к официальной документации.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Установка и использование Wireshark в Ubuntu Linux

Wireshark — это бесплатный анализатор сетевых протоколов с открытым исходным кодом, широко используемый во всем мире.

С помощью Wireshark вы можете захватывать входящие и исходящие пакеты сети в режиме реального времени и использовать его для устранения неполадок в сети, анализа пакетов, разработки программного обеспечения и протоколов связи и многого другого.

Он доступен на всех основных настольных операционных системах, таких как Windows, Linux, macOS, BSD и других.

В этом руководстве я расскажу вам, как установить Wireshark в Ubuntu и других дистрибутивах на основе Ubuntu. Я также покажу немного о настройке и настройке Wireshark для захвата пакетов.

Установка Wireshark в дистрибутивах Linux на основе Ubuntu

Wireshark доступен во всех основных дистрибутивах Linux. Вы должны проверить официальные инструкции по установке, потому что в этом руководстве я сосредоточусь на установке последней версии Wireshark только в дистрибутивах на основе Ubuntu.

Wireshark доступен в хранилище Ubuntu. Вы можете включить репозиторий и затем установить его так:

sudo add-apt-repository universe

sudo apt install wireshark

Одна небольшая проблема в этом подходе заключается в том, что вы не всегда можете получить последнюю версию Wireshark.

Например, в Ubuntu 18.04, если вы используете команду apt для проверки доступной версии Wireshark, это 2.6.

$ apt show wireshark

Priority: optionalSection: universe/net

Maintainer: Balint Reczey

Однако стабильная версия Wireshark 3.2 была выпущена несколько месяцев назад. Новый релиз, конечно, приносит новые возможности.

Итак, что вы делаете в таком случае? К счастью, разработчики Wiresshark предоставляют официальный PPA, который вы можете использовать для установки последней стабильной версии Wireshark в Ubuntu и других дистрибутивах на основе Ubuntu.

Откройте терминал и используйте следующие команды одну за другой:

sudo add-apt-repository ppa:wireshark-dev/stable

sudo apt install wireshark

Даже если у вас установлена более старая версия Wireshark, она будет обновлена до более новой версии.

Во время установки вам будет предложено разрешить не-суперпользователям перехватывать пакеты. Выберите «Да», чтобы разрешить, и «No», чтобы запретить не-суперпользователям захватывать пакеты и завершите установку.

Запуск Wireshark без sudo

Если в предыдущей установке вы выбрали No , выполните от имени root следующую команду:

sudo dpkg-reconfigure wireshark-common

И выберите Yes , нажав клавишу табуляции и затем клавишу ввода:

Поскольку вы разрешили не-суперпользователю перехватывать пакеты, вы должны добавить пользователя в группу wireshark. Используйте команду usermod, чтобы добавить себя в группу wireshark.

sudo usermod -aG wireshark $(YourName)

Наконец, перезапустите систему Ubuntu, чтобы применить необходимые изменения в вашу систему.

Впервые выпущенный в 1998 году, Wireshark изначально был известен как Ethereal. Разработчикам пришлось изменить его название на Wireshark в 2006 году из-за проблем с товарными знаками.

Запуск Wireshark

Запуск приложения Wireshark можно выполнить из панели запуска приложений или интерфейса командной строки.

Чтобы начать с CLI, просто введите wireshark на вашей консоли:

В графическом интерфейсе найдите приложение Wireshark в строке поиска и нажмите Enter.

Теперь давайте поиграем с Wireshark.

Захват пакетов с помощью Wireshark

Когда вы запустите Wireshark, вы увидите список интерфейсов, которые вы можете использовать для захвата пакетов.

Существует много типов доступных интерфейсов, которые вы можете отслеживать с помощью Wireshark, таких как проводные, внешние устройства и т. д. В зависимости от ваших предпочтений вы можете выбрать отображение определенных типов интерфейсов на экране приветствия из отмеченной области на приведенном ниже рисунке.

Например, я перечислил только Проводные\Wired сетевые интерфейсы.

Затем, чтобы начать захват пакетов, вы должны выбрать интерфейс (в моем случае это ens33) и щелкнуть значок « Начать захват пакетов\Start capturing packets », как показано на рисунке ниже.

Вы также можете захватывать пакеты с нескольких интерфейсов одновременно. Просто нажмите и удерживайте кнопку CTRL , нажимая на интерфейсы, которые вы хотите захватить, и затем нажмите значок «Начать захват пакетов\Start capturing packets» , как отмечено на изображении ниже.

Затем я попытался использовать команду ping google.com в терминале, и, как вы можете видеть, было захвачено много пакетов.

Теперь вы можете выбрать любой пакет для его проверки. После нажатия на конкретный пакет вы можете увидеть информацию о различных уровнях протокола TCP/IP, связанных с ним.

Вот почему важно сквозное шифрование

Представьте, что вы заходите на сайт, который не использует HTTPS. Любой в той же сети, что и вы, может прослушать пакеты и увидеть имя пользователя и пароль в данных RAW.

Вот почему большинство приложений чата используют сквозное шифрование, и большинство веб-сайтов в наши дни используют https (вместо http).

Остановка захвата пакетов в Wireshark

Вы можете нажать на красный значок, как отмечено на данном изображении, чтобы прекратить захват пакетов Wireshark.

Сохранить захваченные пакеты в файл

Вы можете нажать на отмеченный значок на изображении ниже, чтобы сохранить захваченные пакеты в файл для дальнейшего использования.

Примечание . Вывод можно экспортировать в XML, PostScript®, CSV или обычный текст.

Затем выберите папку назначения, введите имя файла и нажмите « Сохранить\Save ».

Затем выберите файл и нажмите « Открыть\Open ».

Теперь вы можете открывать и анализировать сохраненные пакеты в любое время. Чтобы открыть файл, нажмите \ + o или выберите Файл > Открыть\File > Open из Wireshark.

Вывод

Wireshark поддерживает множество различных протоколов связи. Существует множество опций и функций, которые дают вам возможность захватывать и анализировать сетевые пакеты уникальным способом. Вы можете узнать больше о Wireshark из их официальной документации .

Я надеюсь, что этот гайд помог вам установить Wireshark в Ubuntu!