Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В предыдущей части мы разобрали «Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2», теперь давайте узнаем «Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2». Как оказалось на практике все очень просто и даже увлекательно, когда понимаешь на сколько ты не защищен.

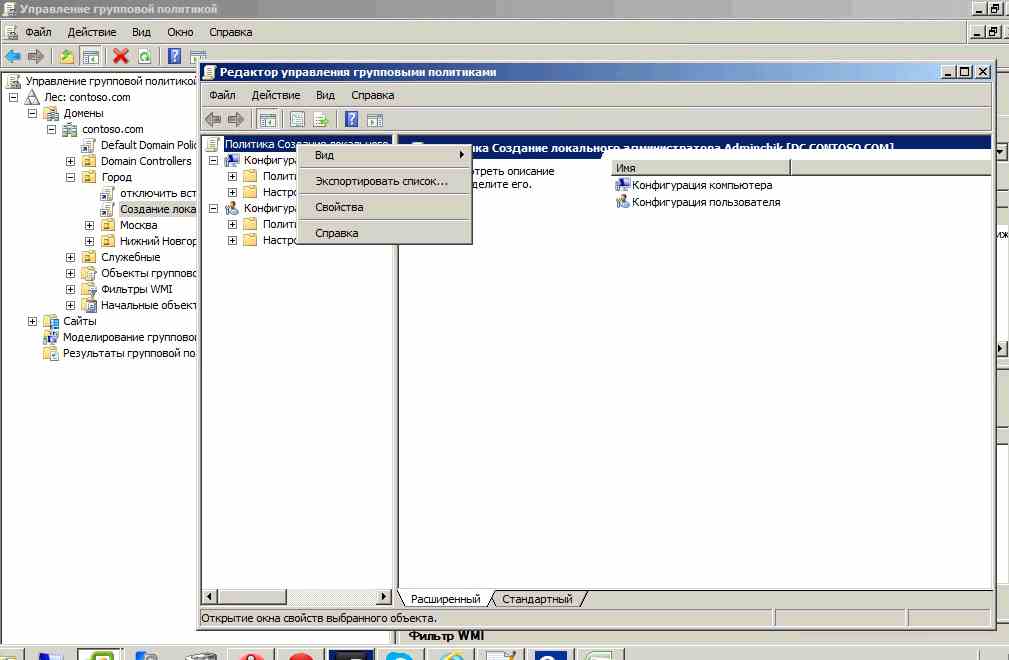

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-01

Видим уникальное имя.

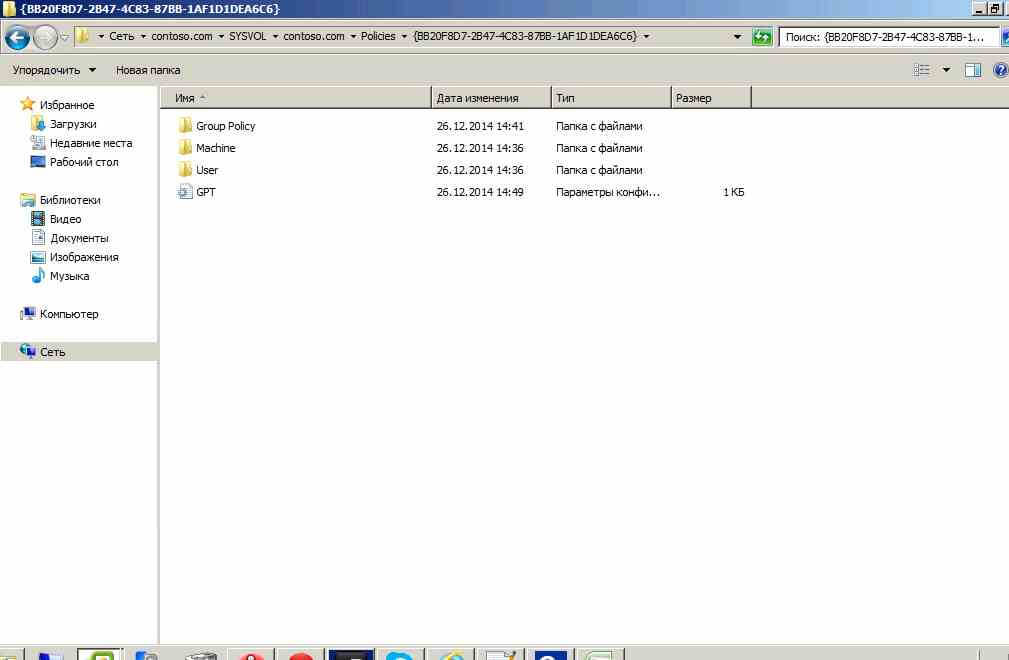

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-02

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \\ваш домен\. Дальше SYSVOL\ваш домен\Policrs\имя вашей политики

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-03

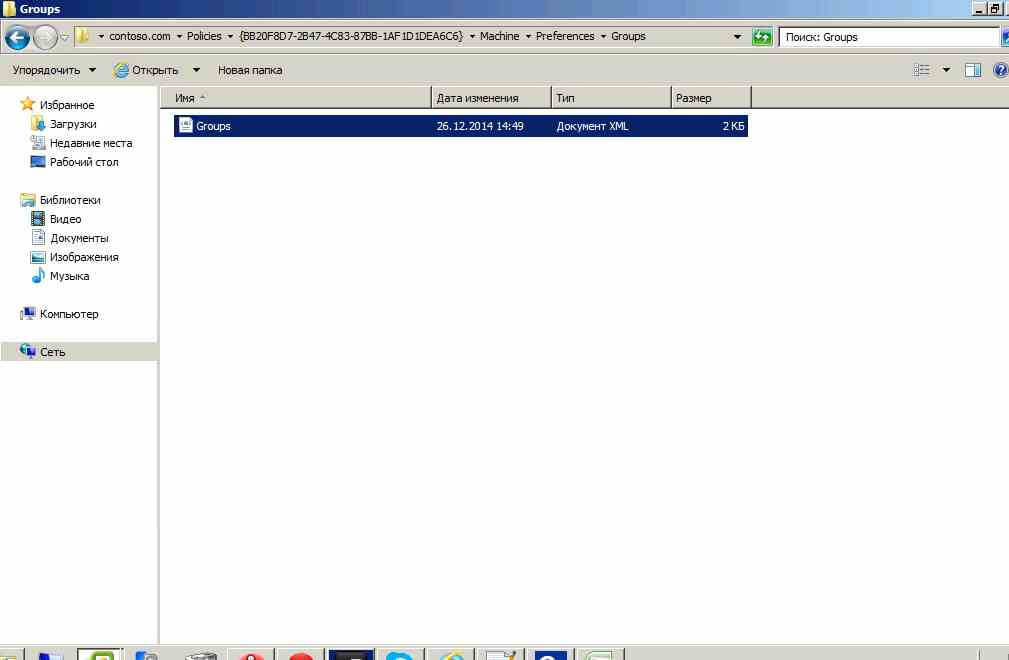

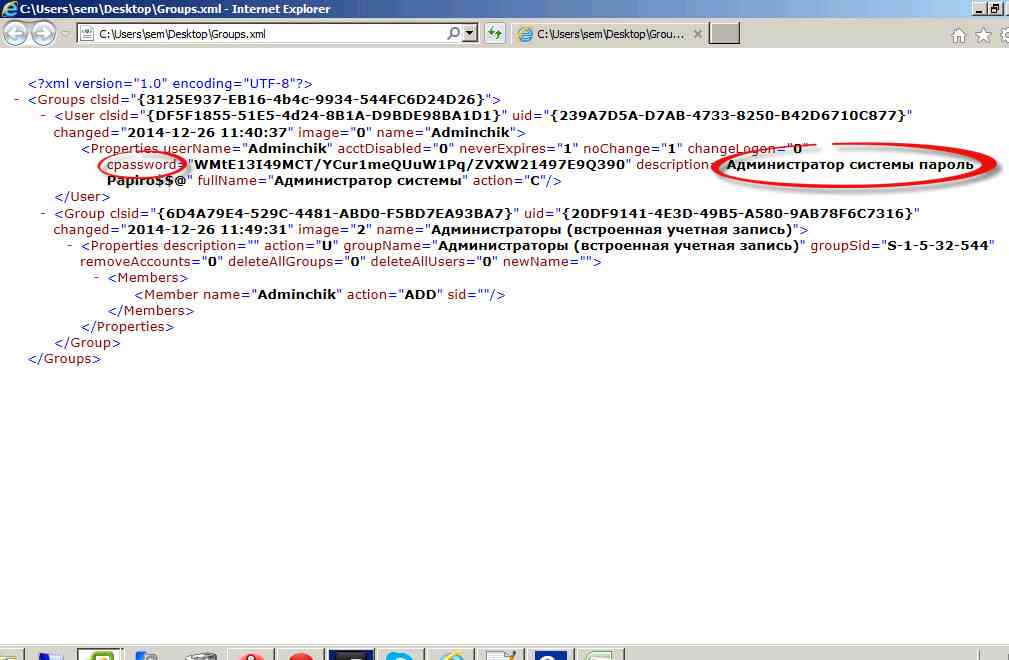

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-04

Сохраним его и откроем. Нас интересует строчка cpassword =тут и есть кэш данного пароля его то и будем ломать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

Для расшифровки качаем CrypTool – очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/. Про то как установить CrypTool писал в данной статье.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-05

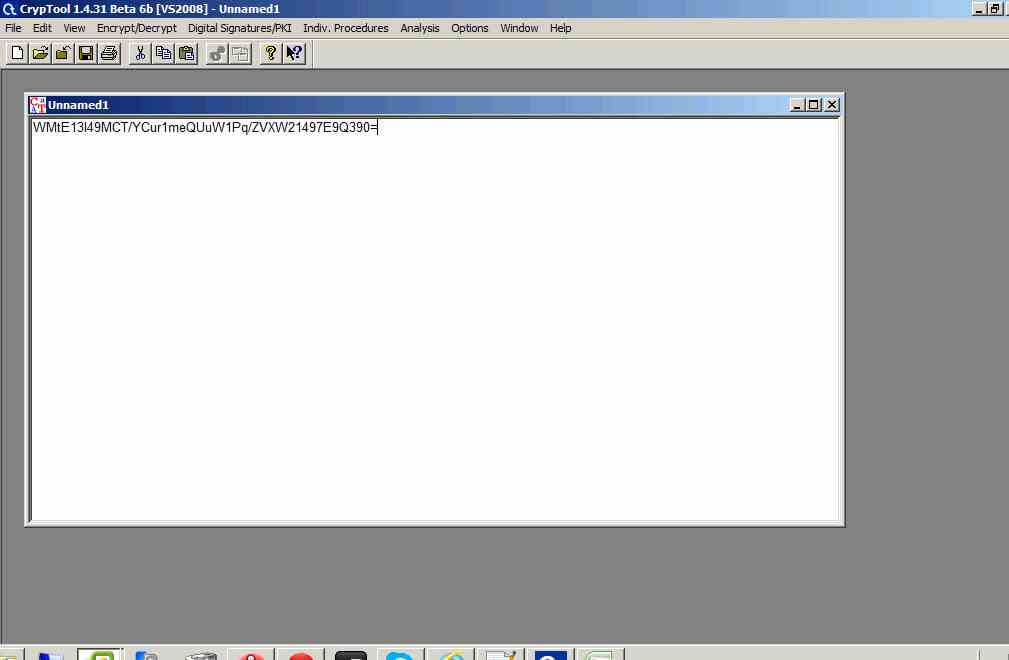

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-06

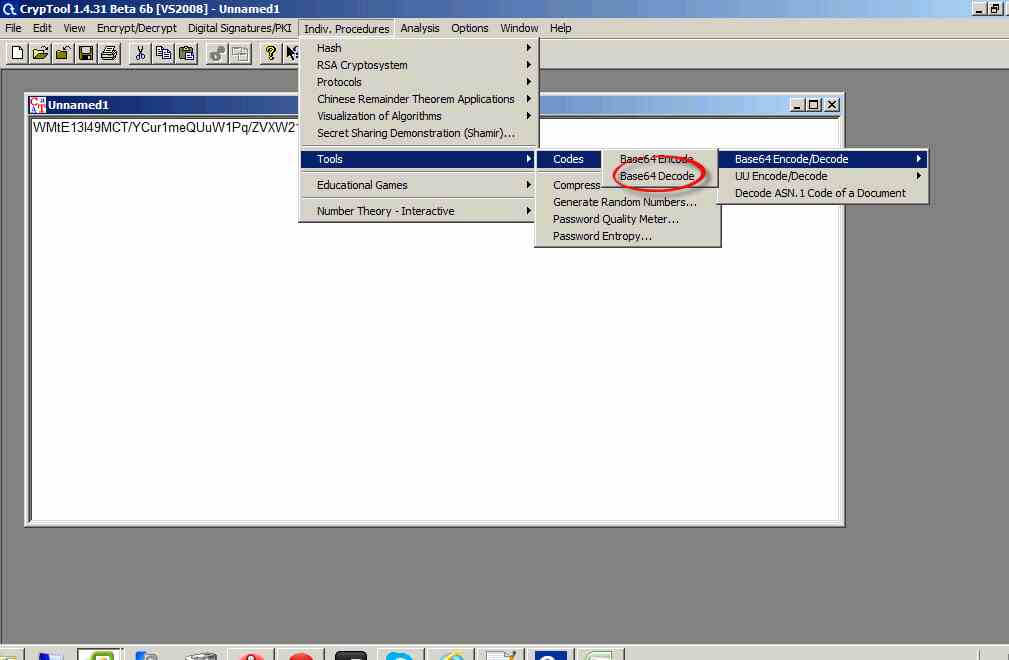

Теперь декодируем его из Base64.

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

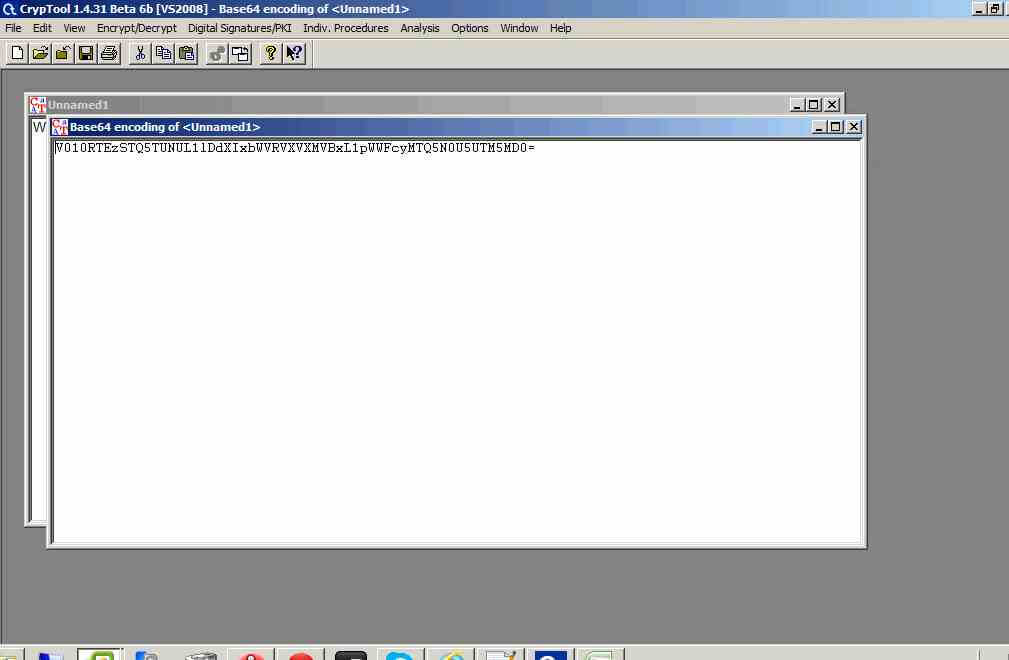

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-07

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-08

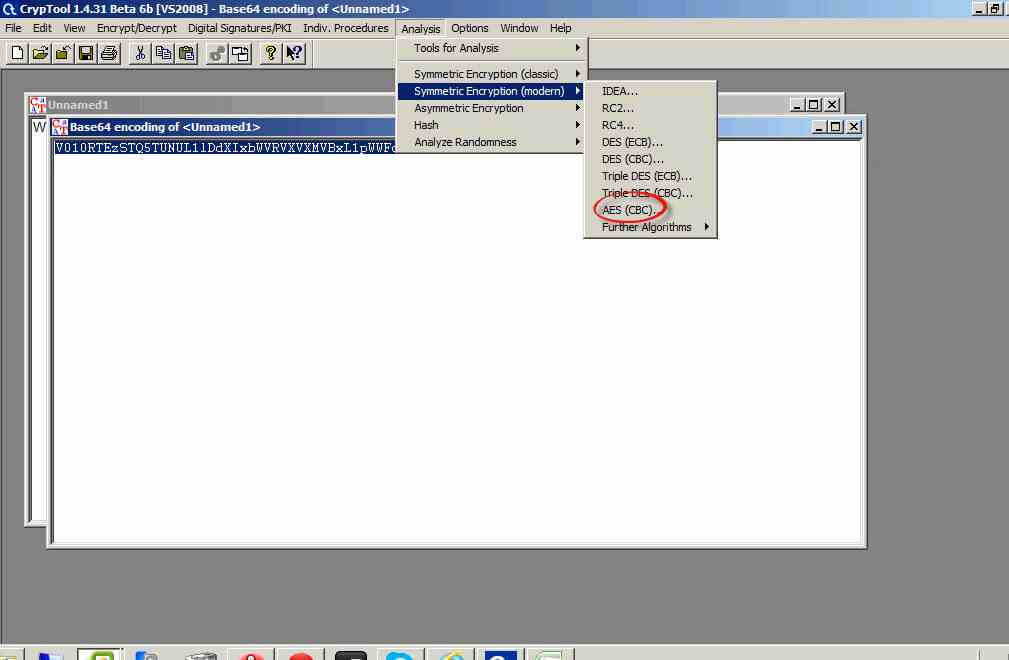

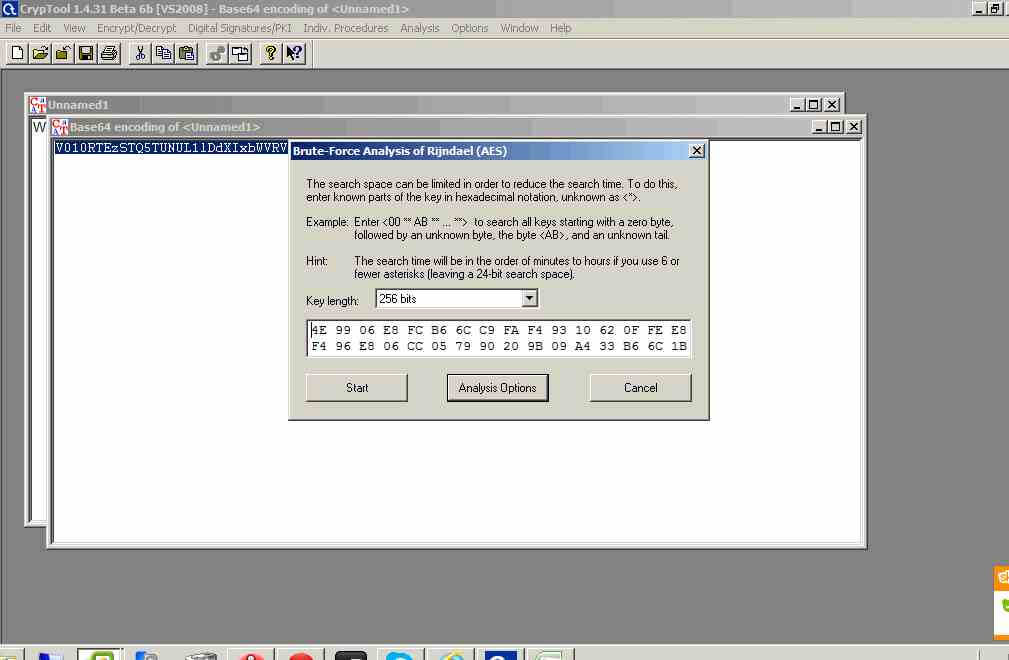

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-09

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

Через секунду получаем наш код:

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-10

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Пароли Windows в текстовом виде: утилита Мимикатз

Предлагаю вашему вниманию небольшой трюк одного французского “изобретателя”, с помощью которого можно узнать пароли Windows ко всем учётным записям всех пользователей, которые в этой операционной системе зарегистрированы. От себя добавлю, что в качестве взлома паролей она не несёт ничего сверхъественного для рядового пользователя, кроме описанных возможностей. С её помощью действительно легко увидеть пароли остальных пользователей Windows. Но сразу предупреждаю – вашей учётной записи также нужны права администратора, так что это не тот случай, когда пароли windows можно “угадать” из-под гостевой учётной записи. Однако о таком старом, добром способе вы должны знать. Это не тот вариант, когда нам может понадобиться флешка сброса пароля Windows – нам нужны пароли к учётным записям!

Пароли Windows в текстовом виде: как это работает

Интересен сам момент “выуживания” паролей из системы. Никаких зашифрованных хэшей. Принцип основан на маленьком трюке, позволяющем подсмотреть пароли из небольшой DLL библиотечки WDigest, что появилась ещё в версии Windows XP и основное назначение которой проверять подлинность пользователей, использующих дайджест-аутентификацию (используется веб-сервером для обработки учетных данных пользователя в веб-браузере) и простой уровень аутентификации SASL (фреймворк для неё – аутентификации). Оба они требуют, чтобы пароли windows представляли в виде кодировки, которую отображает привычный в том числе пользователю шрифт. То есть в виде простого текста.

Пароли Windows в текстовом виде: что нужно?

Скачать утилиту. Она находится по ссылке автора:

Ссылка прямая. Приготовьтесь к тому, что браузер сообщит о переходе по вредоносной ссылке. Не обращайте внимания. Нам понадобится файл mimikatz.exe. Никакой установки. В архиве 2 папки: для 32- и 64-х битных версий. При запуске антивирус тоже сработает – всё-таки перехват данных, не хухры-мухры…

После запуска утилиты от имени администратора вы увидите окно, схожее с окном консоли Windows:

Проверьте права командой:

“20” OK – прав достаточно. Следующая команда отобразит пароли системы:

Потренируйтесь в поиске и увидите, как это легко.

Как вы понимаете, представленные возможности утилиты – лишь вершина айсберга тех возможностей, какие мимикатз представляет пользователю. Обещаю вам их показать в следующих статьях.

Windows: Как узнать пароли пользователей авторизованных в системе.

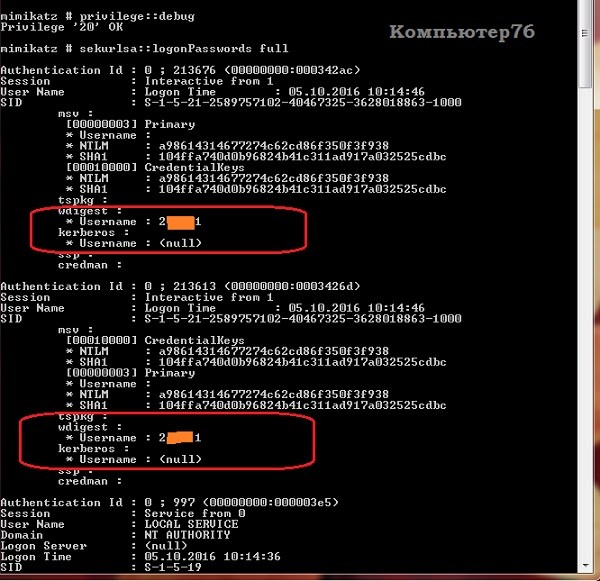

Как известно windows хранит пароли пользователей в виде хеша в файле C:\windows\system32\config\sam. Но c пользователями залогиненными в системе дело обстоит немножко по другому. Штука в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши. C помощью утилиты mimikatz при наличии прав администратора можно выцепить пароли авторизованных пользователей.

Вариант 1. Достаём пароли из памяти.

Для этого нам понадобятся пользователь с правом на отладку (привилегиями SeDebugPrivilege) и утилита Mimikatz (скачать можно с оф.сайта или отсюда пароль: tmie.ru). Так как права на отладку есть как и локального так и у доменного администраторов, локальный админ может узнать пароль доменного.

Запускаем Mimikatz с правами администратора, включаем отладку:

сохраняем пароли в файл:

В итоге получаем файлик с паролями пользователей в открытом виде.

Вариант 2. Достаем пароли из дампа процесса lsass.exe.

Если на нужном сервере или рабочей станции утилиту блокирует антивирусник, или вы физически не можете работать одновременно с пользователями, можно снять дамп памяти процесса lass.exe ручками или планировщиком.

Снять дамп памяти процесса можно с помощью модуля: Out-Minidump.ps1 (скачать можно отсюда или отсюда)

Импортируем модуль в powershell:

Снимаем дамп процесса lsass.exe.

Получаем файл дампа памяти процесса. Файл лежит либо в system32, либо в папке откуда запускалась команда. Имя файла выглядит lsass_ .dmp.

Запускаем mimikatz и натравливаем его на наш дамп:

Дальше всё так же как и в первом варианте:

Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

При желании можно скопировать файл гибернации, конвертнуть его в dmp, и распарсить дебагером. Детально расписано здесь: (Хабр).

Windows memory toolkit community edition (скачать).