Отключение NTLM аутентификации в домене Windows

NTLM (NT LAN Manager) – это довольно старый протокол аутентификации Microsoft, который появился еще в Windows NT. Несмотря на то, что еще в Windows 2000 Майкрософт внедрила более безопасный протокол аутентификации Kerberos, NTLM (в основном это NTLMv2) широко используется для аутентификации в Windows сетях до сих пор. В этом статье мы рассмотрим особенности процесс отключения протокола NTLMv1 и NTLMv2, и перехода на Kerberos в домене Active Directory.

Основные проблема NTLMv1 – слабое шифрование, хранение хэша пароля в оперативной памяти в службе LSA, который может извлечь различными утилитами (типа mimikatz) и использовать хэш для дальнейших атак, отсутствие взаимной проверки подлинности клиента и сервера, что делает вполне реальными атаки перехвата данных и неавторизованного доступа к ресурсам сети (утилиты типа Responder могут перехватывать данные NTLM, передаваемые по сети и использовать их для доступа к сетевым ресурсам) и ряд других уязвимостей.

Часть этих недостатков исправлена в более новой версии NTLMv2, который использует более криптостойкие алгоритмы шифрования и позволяет предотвратить популярные атаки на NTLM. Начиная с Windows 7 / Windows Server 2008 R2 использование NTLMv1 и LM для авторизации по умолчанию выключено.

Переключаемся на использование NTLMv2

Если вы задумались полностью отказаться от NTLM в своем домене, сначала нужно убедиться, что у вас не используется его более уязвимая версия- NTLMv1. Вероятно в вашей сети имеется ряд устаревших устройств или служб, которые все еще используют аутентификацию NTLMv1 вместо NTLMv2 (или Kerberos). Поэтому прежде, чем прибегнуть к его полному отключению прочитайте раздел этой статьи по аудиту событий авторизации с помощью NTLM.

В первую очередь администратору домена нужно убедиться, что в его сети запрещено использовать NTLM или LM для авторизации, т.к. в некоторых случаях атакующий может с помощью специальных запросов получить ответ на NTLM/LM запрос.

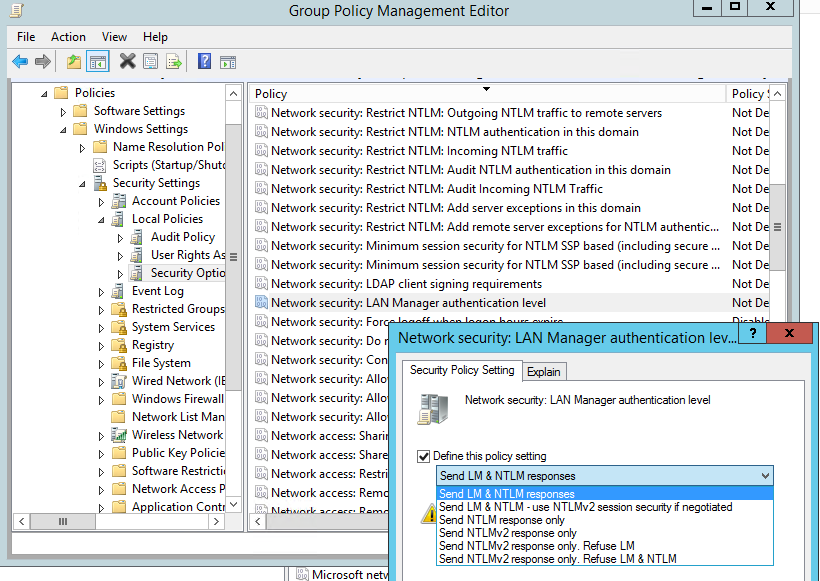

Тип аутентификации можно задать с помощью доменной (или локальной) политики. Откройте консоль управления доменными политиками и отредактируйте Default Domain Policy. Перейдите в раздел Computer Configurations -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options и найдите политику

Network Security: LAN Manager authentication level (Сетевая безопасность: уровень проверки подлинности LAN Manager).

В настройках политики есть 6 опций:

- Send LM & NTLM responses;

- Send LM & NTLM responses – use NTLMv2 session security if negotiated;

- Send NTLM response only;

- Send NTLMv2 response only;

- Send NTLMv2 response only. Refuse LM;

- Send NTLMv2 response only. Refuse LM& NTLM.

Политики использования NTLM аутентификации расположены в порядке возрастания их безопасности. По умолчанию в Windows 7 и выше используется настройка Send NTLMv2 response only (Отправлять только NTLMv2-ответ). При этой настройке клиентские компьютеры используют NTLMv2 аутентификацию, но контролеры домены принимают LM, NTLM, и NTLMv2 запросы.

Вы можете изменить значение политики на более безопасную 6 опцию — “Send NTLMv2 response only. Refuse LM & NTLM”. При этой политике контролеры домена также будут отвергать запросы LM и NTLM.

Также вы можете отключить NTLMv1 через реестр. Для этого в ветке

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Lsa нужно создать параметр DWORD с именем LmCompatibilityLevel и значением от 0 до 5. Значение 5 соответствует значению политики «Отправлять только NTLMv2-ответ. Отказывать LM и NTLM».

Не забудьте применить эту политику для контроллеров домена.

Если вы убедились, что у вас не используется NTLMv1, вы можете пойти дальше и попытаться отказаться от NTLMv2. NTLMv2 хотя и более защищенный протокол аутентификации, но все равно существенно проигрывает Kerberos в плане безопасности (хотя уязвимостей в NTLMv2 намного меньше, чем в первой версии протокола, все-таки существуют возможности перехвата и повторного использования данных, и отсутствует взаимная аутентификации).

Главная риск отключения NTLM – возможное использование в домене устаревших или некорректно настроенных приложений, которые все еще могут использовать проверку подлинности NTLM, и для перехода на Kerberos их придется обновлять или настраивать особым образом.

Аудит событий NTLM аутентификации в домене

Перед полным отключением NTLM в домене и переходе на Kerberos желательно убедиться, что в домене не осталось приложений, которые требуют и используют NTLM авторизацию.

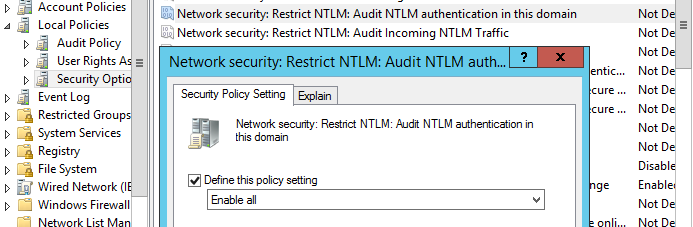

Для отслеживания учетных записей и приложение, которые используют NTLM аутентификацию, вы можете включить политики аудита на всех компьютерах с помощью GPO. В разделе Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options найдите и включите политику Network Security: Restrict NTLM: Audit NTLM authentication in this domain, установив ее значение на Enable all.

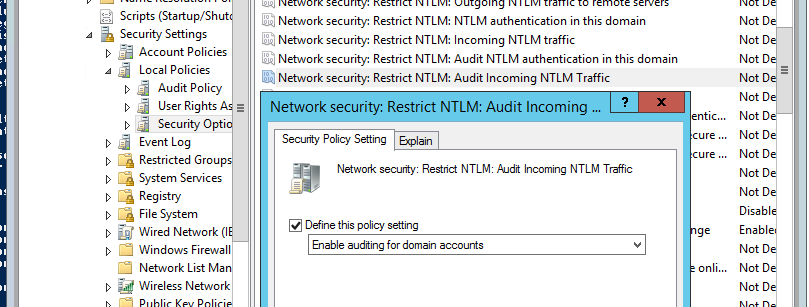

Аналогичным образом включите политику Network Security: Restrict NTLM: Audit Incoming NTLM Traffic, установив ее значение на Enable auditing for domain accounts.

После включения данных политик события использования NTLM аутентификации записываться в журнал событий Event Viewer в секцию Application and Services Logs-> Microsoft -> Windows -> NTLM.

Можно проанализировать события на каждом сервере, или собрать все события в центральный Event Log.

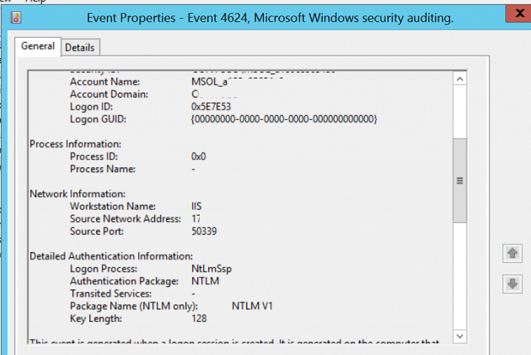

Вам нужно собрать события от Microsoft-Windows-Security-Auditing c Event ID 4624 – An Account was successfully logged on. Обратите внимание на информацию в секции “Detailed Authentication Information”. Если в строке Authentication Package указано NTLM, значит для аутентификации этого пользователя использовался протокол NTLM.

Теперь обратите внимание на значение Package Name (NTLM only). Здесь должно быть указано какой протокол (LM, NTLMv1 или NTLMv2) использовался для аутентификации. Таким образом вам нужно идентифицировать все сервера/приложения, которые используют устаревший протокол.

Например, для поиска всех событий аутентификации по NTLMv1 по всем контроллерам домена можно использовать такой PowerShell скрипт:

$ADDCs = Get-ADDomainController -filter * -Server winitpro.ru

$Now = Get-Date

$Yesterday = $Now.AddDays(-1)

$NewOutputFile = «c:\ps\Events\$($Yesterday.ToString(‘yyyyMMdd’))_AD_NTLMv1_events.log»

function GetEvents($DC)<

Write-Host «Searching log on » $DC.HostName

$Events = Get-EventLog «Security» -After $Yesterday.Date -Before $Now.Date -ComputerName $DC.HostName -Message «*V1*» -instanceid 4624

foreach($Event in $Events)<

Write-Host $DC.HostName $Event.EventID $Event.TimeGenerated

Out-File -FilePath $NewOutputFile -InputObject «$($Event.EventID), $($Event.MachineName), $($Event.TimeGenerated), $($Event.ReplacementStrings),($Event.message)» -Append

>

>

foreach($DC in $ADDCs)

После того, как вы нашли пользователей и приложения, использующие NTLM в вашем домене, попробуйте перевести их на использование Kerberos (возможно с использованием SPN). Некоторые приложения достаточно донастроить для работы Kerberos авторизации (см. статьи Kerberos авторизация в IIS, использование Kerberos авторизация в браузерах). Из личного опыта: даже действительно большие коммерческие продукты иногда еще не перешли с использования NTLM на Kerberos, некоторые продукты требуют обновления или изменений конфигурации. Все сводится к определению того, какие приложения используют проверку подлинности NTLM, и теперь у вас есть способ для выяснения этого софта и устройств.

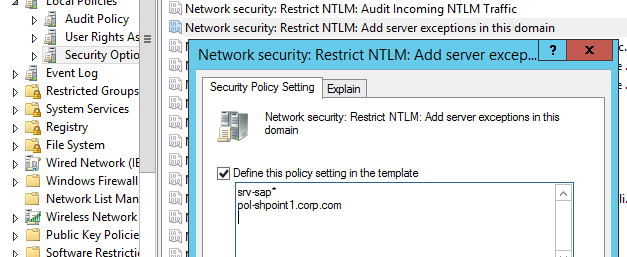

Те приложений, которые нельзя переключить на использование NTLM можно добавить в исключения, разрешив им использовать NTLM аутентификацию, даже если она отключена на уровне домена. Для этого используется политика Network security: Restrict NTLM: Add server exceptions for NTLM authentication in this domain. В список исключений нужно добавить имена серверов, для аутентификации на которых можно использовать NTLM (конечно, в идеале этот список исключений должен быть пустым). Можно использовать знак подстановки *.

Полное отключение NTLM в домене Active Directory

Чтобы проверить, как будет работать аутентификация в различных приложениях в домене без использования NTLM, вы можете добавить учетные записи необходимых пользователей в доменную группу

Protected Users (группа доступна, начиная с Windows Server 2012 R2), членам которой можно аутентифицироваться только по протоколу Kerberos (нельзя использовать NTLM, Digest Authentication или CredSSP). Так вы можете проверить корректность Kerberos аутентификации пользователя в различных приложениях.

Теперь вы можете полностью отключить NTLM в домене с помощью групповой политики Network Security: Restrict NTLM: NTLM authentication in this domain.

В этой политике доступно 5 опций:

- Disable: политика отключена (NTLM аутентификация в домене разрешена);

- Deny for domain accounts to domain servers: контролеры домена запрещают попытки аутентификации NTLM для всех серверов под доменными аккаунтами, возвращается ошибка «NTLM заблокирован»;

- Deny for domain accounts: контролеры домена запрещают попытки NTLM аутентификации для всех учетных записей домена, возвращается ошибка «NTLM заблокирован»;

- Deny for domain servers: запрещены запросы NTLM аутентификации для всех серверов;

- Deny all: контроллеры домена блокируют все запросы NTLM для всех серверов и учетных записей.

С компьютера с Windows нет доступа к сетевым ресурсам компьютеров с другими версиями ОС

Описание

Иногда, при попытке доступа к общей папке на другом компьютере (особенно со старыми версиями, такими как Windows Server 2003, Windows XP и Windows Vista. ), с компьютера, на котором установлена современная ОС, например Windows 7 или Windows 10, можно столкнуться с проблемой, что он не работает. В данной статье будет рассмотрен один из способов решения этой проблемы.

Решение

При подключении по сети системы Windows 7 к таким системам как Windows Server 2003, Windows XP и Windows Vista, эти системы отображаются в сети, но невозможно создать соединение или нет доступа к ресурсам даже при введении правильного логина и пароля или наличии прав доступа (если в домене). На остальных системах все работает нормально.

Это могло случиться, если уровень проверки подлинности LAN Manager на Windows 7 не совместим с другими системами в сети. Чтобы решить проблему, проверьте уровень проверки подлинности LAN Manager на другой системе и согласуйте их с настройками Windows 7.

Чтобы просмотреть или изменить уровень проверки подлинности LAN Manager,

- Нажмите Пуск, в строке поиска введите gpedit.msc (Пуск – Выполнить в системах windows XP и ниже). Запустится редактор локальной групповой политики.

- В левом поле перейдите в Политика Локальный компьютер — Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Параметры безопасности.

- В правом поле найдите «Сетевая безопасность: уровень проверки подлинности LAN Manager», и вы увидите какой уровень установлен.

Стандартно должно стоять «Не определено«. Измените его таким образом, чтобы он отвечал настройкам другого компьютера в сети. Чтобы изменить уровень, нажмите двойным щелчком и выберите одну из опций в списке. Нажмите Принять и Ок.

- Windows 2000/XP: отправлять LM-ответы и NTML-ответы

- Windows Server 2003: отправлять только NTML ответ

- Windows Vista/Server 2008 (& 2008R2)/Windows 7: отправлять только NTMLv2 ответ

Сетевая безопасность: уровень проверки подлинности LAN Manager Network security: LAN Manager authentication level

Область применения Applies to

В этой статье описаны рекомендации, расположение, значения, политики управления политиками и безопасности для сетевой безопасности: параметр политики безопасности уровня проверки подлинности LAN Manager . Describes the best practices, location, values, policy management and security considerations for the Network security: LAN Manager authentication level security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какой протокол проверки подлинности запроса или ответа используется для входа в сеть. This policy setting determines which challenge or response authentication protocol is used for network logons. LAN Manager (LM) включает клиентский компьютер и программное обеспечение сервера от корпорации Майкрософт, позволяющее пользователям связывать личные устройства в одной сети. LAN Manager (LM) includes client computer and server software from Microsoft that allows users to link personal devices together on a single network. Сетевые возможности включают прозрачный общий доступ к файлам и принтерам, функции безопасности пользователей и средства администрирования сети. Network capabilities include transparent file and print sharing, user security features, and network administration tools. В доменах Active Directory протокол Kerberos является протоколом проверки подлинности по умолчанию. In Active Directory domains, the Kerberos protocol is the default authentication protocol. Тем не менее, если по какой-либо причине протокол Kerberos не согласован, Служба каталогов Active Directory использует LM, NTLM или NTLM версии 2 (NTLMv2). However, if the Kerberos protocol is not negotiated for some reason, Active Directory uses LM, NTLM, or NTLM version 2 (NTLMv2).

Проверка подлинности LAN Manager включает варианты LM, NTLM и NTLMv2, и это протокол, который используется для проверки подлинности всех клиентских устройств, работающих под управлением операционной системы Windows, при выполнении указанных ниже действий. LAN Manager authentication includes the LM, NTLM, and NTLMv2 variants, and it is the protocol that is used to authenticate all client devices running the Windows operating system when they perform the following operations:

- Присоединение к домену Join a domain

- Проверка подлинности между лесами службы каталогов Active Directory Authenticate between Active Directory forests

- Проверка подлинности доменов на основе более ранних версий операционной системы Windows Authenticate to domains based on earlier versions of the Windows operating system

- Проверка подлинности на компьютерах, на которых не выполняются Windowsoperating системы, начиная с Windows 2000 Authenticate to computers that do not run Windowsoperating systems, beginning with Windows2000

- Проверка подлинности на компьютерах, которых нет в домене Authenticate to computers that are not in the domain

Возможные значения Possible values

- Отправлять ответы LM & NTLM Send LM & NTLM responses

- Отправлять LM & NTLM — использовать сеансовую безопасность NTLMv2 при согласовании Send LM & NTLM — use NTLMv2 session security if negotiated

- Отправлять только ответы NTLM Send NTLM responses only

- Отправлять только ответы NTLMv2 Send NTLMv2 responses only

- Отправлять только ответы NTLMv2. Send NTLMv2 responses only. Отклонять LM Refuse LM

- Отправлять только ответы NTLMv2. Send NTLMv2 responses only. Отказ от LM & NTLM Refuse LM & NTLM

- Не определено Not Defined

Параметр безопасность сети: уровень проверки подлинности LAN Manager определяет, какой протокол проверки подлинности запросов и ответов используется для входа в сеть. The Network security: LAN Manager authentication level setting determines which challenge/response authentication protocol is used for network logons. Этот выбор влияет на уровень протоколов проверки подлинности, используемых клиентами, уровень безопасности сеанса, на котором согласуются компьютеры, и уровень проверки подлинности, принимаемый серверами. This choice affects the authentication protocol level that clients use, the session security level that the computers negotiate, and the authentication level that servers accept. В приведенной ниже таблице указаны параметры политики, описание параметра и определение уровня безопасности, используемого в соответствующем параметре реестра, если вы решили использовать реестр для управления этим параметром, а не параметром политики. The following table identifies the policy settings, describes the setting, and identifies the security level used in the corresponding registry setting if you choose to use the registry to control this setting instead of the policy setting.

| Параметр Setting | Описание Description | Уровень безопасности реестра Registry security level |

|---|---|---|

| Отправка ответов & LM NTLM Send LM & NTLM responses | Клиентские устройства используют протоколы LM и NTLM для проверки подлинности и никогда не используют сеансовую безопасность NTLMv2. Client devices use LM and NTLM authentication, and they never use NTLMv2 session security. Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | до 0 |

| Отправка LM & NTLM — используйте сеансовую безопасность NTLMv2 при согласовании Send LM & NTLM – use NTLMv2 session security if negotiated | Клиентские устройства используют протоколы LM и NTLM для проверки подлинности и используют сеансовую безопасность NTLMv2, если она поддерживается сервером. Client devices use LM and NTLM authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 1,1 1 |

| Отправлять только NTLM ответ Send NTLM response only | Клиентские устройства используют проверку подлинности NTLMv1 и используют сеансовую безопасность NTLMv2, если она поддерживается сервером. Client devices use NTLMv1 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | 2 2 |

| Отправлять только NTLMv2 ответ Send NTLMv2 response only | Клиентские устройства используют протокол NTLMv2 для проверки подлинности и используют сеансовую безопасность NTLMv2, если она поддерживается сервером. Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. Domain controllers accept LM, NTLM, and NTLMv2 authentication. | Трехконтактный 3 |

| Отправлять только NTLMv2 ответ. Send NTLMv2 response only. Отклонять LM Refuse LM | Клиентские устройства используют протокол NTLMv2 для проверки подлинности и используют сеансовую безопасность NTLMv2, если она поддерживается сервером. Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена отказывается отвечать на проверку подлинности LM, и они будут получать только проверку подлинности NTLM и NTLMv2. Domain controllers refuse to accept LM authentication, and they will accept only NTLM and NTLMv2 authentication. | четырехпроцессорном 4 |

| Отправлять только NTLMv2 ответ. Send NTLMv2 response only. Отклонять & LM (NTLM) Refuse LM & NTLM | Клиентские устройства используют протокол NTLMv2 для проверки подлинности и используют сеансовую безопасность NTLMv2, если она поддерживается сервером. Client devices use NTLMv2 authentication, and they use NTLMv2 session security if the server supports it. Контроллеры домена отказывается отвечать на проверку подлинности LM и NTLM, и они будут получать только проверку подлинности NTLMv2. Domain controllers refuse to accept LM and NTLM authentication, and they will accept only NTLMv2 authentication. | 5 5 |

Рекомендации Best practices

- Рекомендации зависят от конкретных требований к безопасности и проверки подлинности. Best practices are dependent on your specific security and authentication requirements.

Расположение политики Policy Location

Параметры компьютера Configuration\Windows Settings\Security Settings\Local Policies\Security Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Расположение в реестре Registry Location

Значения по умолчанию Default values

В приведенной ниже таблице перечислены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отправлять только NTLMv2 ответ Send NTLMv2 response only |

| Параметры по умолчанию, действующие на контроллере домена DC Effective Default Settings | Отправлять только NTLMv2 ответ Send NTLMv2 response only |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отправлять только NTLMv2 ответ Send NTLMv2 response only |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Не определено Not defined |

Управление политикой Policy management

В этом разделе описаны возможности и инструменты, которые можно использовать для управления политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики вступают в силу без перезапуска устройства, когда они хранятся на локальном компьютере или распределены с помощью групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Изменение этого параметра может повлиять на совместимость с клиентскими устройствами, службами и приложениями. Modifying this setting may affect compatibility with client devices, services, and applications.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

В Windows7 и WindowsVista этот параметр не определен. In Windows7 and WindowsVista, this setting is undefined. В WindowsServer2008R2 и более поздних версиях этот параметр настроен таким образом, чтобы отправлять только ответы NTLMv2. In WindowsServer2008R2 and later, this setting is configured to Send NTLMv2 responses only.

Противодействие Countermeasure

Настройте сетевую безопасность: Настройка уровня проверки подлинности LAN Manager , чтобы отправлять только ответы NTLMv2. Configure the Network security: LAN Manager Authentication Level setting to Send NTLMv2 responses only. Корпорация Майкрософт и некоторые независимые организации настоятельно рекомендуют этот уровень проверки подлинности, если все клиентские компьютеры поддерживают протокол NTLMv2. Microsoft and a number of independent organizations strongly recommend this level of authentication when all client computers support NTLMv2.

Возможное влияние Potential impact

Клиентские устройства, не поддерживающие проверку подлинности NTLMv2, не могут пройти проверку подлинности в домене и получить доступ к ресурсам домена с помощью LM и NTLM. Client devices that do not support NTLMv2 authentication cannot authenticate in the domain and access domain resources by using LM and NTLM.