Включение Многофакторной идентификации Azure для отдельных пользователей для защиты событий входа Enable per-user Azure Multi-Factor Authentication to secure sign-in events

Чтобы защитить события входа пользователя в Azure AD, можно потребовать многофакторную проверку подлинности (MFA). To secure user sign-in events in Azure AD, you can require multi-factor authentication (MFA). Для защиты пользователей рекомендуется включить многофакторную идентификацию Azure с помощью политик условного доступа. Enabling Azure Multi-Factor Authentication using Conditional Access policies is the recommended approach to protect users. Условный доступ — это функция Azure AD Premium P1 или P2, которая позволяет применять правила для использования MFA в определенных сценариях. Conditional Access is an Azure AD Premium P1 or P2 feature that lets you apply rules to require MFA as needed in certain scenarios. Чтобы приступить к работе с условным доступом, см. Учебник. Защита событий входа с помощью Многофакторной идентификации Azure. To get started using Conditional Access, see Tutorial: Secure user sign-in events with Azure Multi-Factor Authentication.

Для бесплатных клиентов Azure AD без условного доступа можно использовать параметры безопасности по умолчанию для защиты пользователей. For Azure AD free tenants without Conditional Access, you can use security defaults to protect users. При необходимости пользователям предлагается указать MFA, но нельзя определить собственные правила для управления поведением. Users are prompted for MFA as needed, but you can’t define your own rules to control the behavior.

При необходимости можно включить каждую учетную запись для каждой пользовательской многофакторной идентификации Azure. If needed, you can instead enable each account for per-user Azure Multi-Factor Authentication. Если пользователи включены по отдельности, они выполняют многофакторную проверку подлинности при каждом входе (с некоторыми исключениями, например при входе с доверенных IP-адресов или при включении функции » Запомнить MFA на доверенных устройствах «). When users are enabled individually, they perform multi-factor authentication each time they sign in (with some exceptions, such as when they sign in from trusted IP addresses or when the remember MFA on trusted devices feature is turned on).

Изменение состояний пользователей не рекомендуется, если лицензии Azure AD не включают условный доступ и вы не хотите использовать параметры безопасности по умолчанию. Changing user states isn’t recommended unless your Azure AD licenses don’t include Conditional Access and you don’t want to use security defaults. Дополнительные сведения о различных способах включения MFA см. в статье функции и лицензии для службы многофакторной идентификации Azure. For more information on the different ways to enable MFA, see Features and licenses for Azure Multi-Factor Authentication.

В этой статье подробно описано, как просматривать и изменять состояние многофакторной идентификации Azure для каждого пользователя. This article details how to view and change the status for per-user Azure Multi-Factor Authentication. При использовании условного доступа или параметров безопасности по умолчанию вы не просматриваете или не включаете учетные записи пользователей, выполнив эти действия. If you use Conditional Access or security defaults, you don’t review or enable user accounts using these steps.

Включение Многофакторной идентификации Azure с помощью политики условного доступа не меняет состояние пользователя. Enabling Azure Multi-Factor Authentication through a Conditional Access policy doesn’t change the state of the user. Если пользователи отображаются как отключенные — это не повод для беспокойства. Don’t be alarmed if users appear disabled. Условный доступ не изменяет состояние. Conditional Access doesn’t change the state.

Не включайте или не применяйте многофакторную идентификацию Azure для отдельных пользователей, если используются политики условного доступа. Don’t enable or enforce per-user Azure Multi-Factor Authentication if you use Conditional Access policies.

Состояния пользователей в службе «Многофакторная идентификация Azure» Azure Multi-Factor Authentication user states

Состояние пользователя показывает, зарегистрирован ли администратор в службе многофакторной идентификации Azure для каждого пользователя. A user’s state reflects whether an admin has enrolled them in per-user Azure Multi-Factor Authentication. Учетные записи пользователей в службе Многофакторной идентификации Azure имеют три различных состояния: User accounts in Azure Multi-Factor Authentication have the following three distinct states:

| Состояние State | Описание Description | Затронутая устаревшая аутентификация Legacy authentication affected | Затронутые приложения, использующие браузер Browser apps affected | Затронутая современная аутентификация Modern authentication affected |

|---|---|---|---|---|

| Выключено Disabled | Состояние по умолчанию для пользователя, не зарегистрированного в многофакторной идентификации Azure для каждого пользователя. The default state for a user not enrolled in per-user Azure Multi-Factor Authentication. | нет No | нет No | нет No |

| Активировано Enabled | Пользователь зарегистрирован в многофакторной идентификации Azure для каждого пользователя, но по-прежнему может использовать пароль для устаревшей проверки подлинности. The user is enrolled in per-user Azure Multi-Factor Authentication, but can still use their password for legacy authentication. Если пользователь еще не зарегистрировал методы проверки подлинности MFA, он получит запрос на регистрацию при следующем входе с использованием современной проверки подлинности (например, через веб-браузер). If the user hasn’t yet registered MFA authentication methods, they receive a prompt to register the next time they sign in using modern authentication (such as via a web browser). | Нет. No. Устаревшая проверка подлинности продолжит работать до завершения процесса регистрации. Legacy authentication continues to work until the registration process is completed. | Да. Yes. После истечения срока действия сеанса требуется регистрация в службе «Многофакторная идентификация Azure». After the session expires, Azure Multi-Factor Authentication registration is required. | Да. Yes. После истечения срока действия маркера доступа требуется регистрация в службе «Многофакторная идентификация Azure». After the access token expires, Azure Multi-Factor Authentication registration is required. |

| Принудительно Enforced | Пользователь зарегистрирован в многофакторной идентификации Azure для каждого пользователя. The user is enrolled per-user in Azure Multi-Factor Authentication. Если пользователь еще не зарегистрировал методы проверки подлинности, он получит запрос на регистрацию при следующем входе с использованием современной проверки подлинности (например, через веб-браузер). If the user hasn’t yet registered authentication methods, they receive a prompt to register the next time they sign in using modern authentication (such as via a web browser). Пользователи, которые завершают регистрацию в включенном состоянии, автоматически перемещаются в состояние принудительно . Users who complete registration while in the Enabled state are automatically moved to the Enforced state. | Да. Yes. Для приложений нужны пароли приложений. Apps require app passwords. | Да. Yes. При входе в систему требуется многофакторная идентификация Azure. Azure Multi-Factor Authentication is required at sign-in. | Да. Yes. При входе в систему требуется многофакторная идентификация Azure. Azure Multi-Factor Authentication is required at sign-in. |

Все пользователи начинают с состояния Отключено. All users start out Disabled. При регистрации пользователей в многофакторной идентификации Azure для каждого пользователя их состояние изменяется на включено. When you enroll users in per-user Azure Multi-Factor Authentication, their state changes to Enabled. После включения пользователи входят в систему и завершают регистрацию, затем их состояние меняется на Enforced (Принудительно). When enabled users sign in and complete the registration process, their state changes to Enforced. Администраторы могут перемещать пользователей между состояниями, включая Enforced » включено » или » отключено«. Administrators may move users between states, including from Enforced to Enabled or Disabled.

Если многопользовательский MFA повторно включен для пользователя и пользователь не регистрирует повторную регистрацию, состояние MFA не переходит от состояния включено к принудительному применению в ПОЛЬЗОВАТЕЛЬСКОМ интерфейсе управления mfa. If per-user MFA is re-enabled on a user and the user doesn’t re-register, their MFA state doesn’t transition from Enabled to Enforced in MFA management UI. Администратор должен напрямую переместить пользователя в принудительное применение. The administrator must move the user directly to Enforced.

Просмотр состояния пользователя View the status for a user

Чтобы просмотреть состояния пользователей и управлять ими, выполните следующие действия для доступа к портал Azure странице: To view and manage user states, complete the following steps to access the Azure portal page:

- Войдите на портал Azure с использованием учетной записи администратора. Sign in to the Azure portal as an administrator.

- Найдите и выберите Azure Active Directory, а затем выберите Пользователи >Все пользователи. Search for and select Azure Active Directory, then select Users >All users.

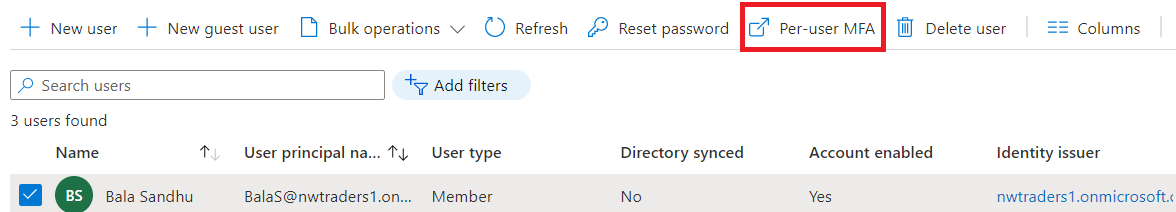

- Выберите Многофакторная идентификация. Select Multi-Factor Authentication. Возможно, чтобы увидеть этот пункт меню, вам понадобится прокрутить экран вправо. You may need to scroll to the right to see this menu option. Щелкните приведенный ниже снимок экрана, чтобы просмотреть полный портал Azure окно и расположение меню:

Select the example screenshot below to see the full Azure portal window and menu location:

- Откроется новая страница со сведениями о состоянии пользователя, как показано в следующем примере. A new page opens that displays the user state, as shown in the following example.

Изменение состояния пользователя Change the status for a user

Чтобы изменить состояние многофакторной идентификации Azure для отдельных пользователей, выполните следующие действия. To change the per-user Azure Multi-Factor Authentication state for a user, complete the following steps:

Выполните описанные выше действия, чтобы Просмотреть состояние пользователя , чтобы перейти на страницу пользователей многофакторной идентификации Azure. Use the previous steps to view the status for a user to get to the Azure Multi-Factor Authentication users page.

Найдите пользователя, которого вы хотите включить для многофакторной идентификации Azure для отдельных пользователей. Find the user you want to enable for per-user Azure Multi-Factor Authentication. Возможно, потребуется перейти на представление Пользователи в верхней части страницы. You might need to change the view at the top to users.

Установите флажки рядом с именами пользователей, состояния которых нужно изменить. Check the box next to the name(s) of the user(s) to change the state for.

Справа, в разделе быстрых действий, выберите Включить или Отключить. On the right-hand side, under quick steps, choose Enable or Disable. В следующем примере рядом с именем пользователя John Smith установлен флажок, и он включается для использования:

Пользователи с состоянием Enabled (Включено) автоматически перейдут в состояние Enforced (Применено) при регистрации в службе «Многофакторная идентификация Azure». Enabled users are automatically switched to Enforced when they register for Azure Multi-Factor Authentication. Не следует вручную изменять пользовательское состояние на принудительное , если пользователь еще не зарегистрирован, или если пользователь может столкнуться с перерывами в подключениях к устаревшим протоколам проверки подлинности. Don’t manually change the user state to Enforced unless the user is already registered or if it is acceptable for the user to experience interruption in connections to legacy authentication protocols.

Подтвердите свой выбор во всплывающем окне, которое откроется. Confirm your selection in the pop-up window that opens.

После включения уведомите пользователей по электронной почте. After you enable users, notify them via email. Сообщите пользователям о том, что при следующем входе в систему им будет показан запрос на регистрацию. Tell the users that a prompt is displayed to ask them to register the next time they sign in. Кроме того, если ваша организация использует небраузерные приложения, не поддерживающие современную аутентификацию, потребуется создать пароли приложений. Also, if your organization uses non-browser apps that don’t support modern authentication, they need to create app passwords. Чтобы помочь пользователям начать работу, изучите руководство пользователя по Многофакторной идентификации Azure. For more information, see the Azure Multi-Factor Authentication end-user guide to help them get started.

Изменение состояния с помощью PowerShell Change state using PowerShell

Чтобы изменить состояние пользователя с помощью Azure AD PowerShell, измените параметр $st.State для учетной записи пользователя. To change the user state by using Azure AD PowerShell, you change the $st.State parameter for a user account. Существует три возможных состояния учетной записи пользователя: There are three possible states for a user account:

Как правило, не переносите пользователей непосредственно в состояние » принудительно «, если они еще не зарегистрированы для mfa. In general, don’t move users directly to the Enforced state unless they are already registered for MFA. В этом случае устаревшие приложения проверки подлинности перестают работать, так как пользователь не прошел регистрацию многофакторной идентификации Azure и не получил пароль приложения. If you do so, legacy authentication apps stop working because the user hasn’t gone through Azure Multi-Factor Authentication registration and obtained an app password. В некоторых случаях такое поведение может быть желательным, но влияет на взаимодействие с пользователем, пока пользователь не зарегистрирует. In some cases this behavior may be desired, but impacts user experience until the user registers.

Чтобы начать работу, установите модуль MSOnline с помощью командлета Install-Module следующим образом: To get started, install the MSOnline module using Install-Module as follows:

Затем подключитесь с помощью командлета Connect-MsolService: Next, connect using Connect-MsolService:

В следующем примере сценарий PowerShell включает Многофакторную идентификацию Azure (MFA) для отдельного пользователя с именем *bsimon@contoso.com* : The following example PowerShell script enables MFA for an individual user named *bsimon@contoso.com*:

PowerShell — удобный инструмент для массового включения многофакторной проверки подлинности для пользователей. Using PowerShell is a good option when you need to bulk enable users. Следующий сценарий обрабатывает список пользователей и включает MFA для их учетных записей. The following script loops through a list of users and enables MFA on their accounts. Определите учетные записи пользователей, заданные в первой строке для $users , следующим образом: Define the user accounts set it in the first line for $users as follows:

Чтобы отключить MFA, код в следующем примере получает пользователя с помощью командлета Get-MsolUser, а затем удаляет значение параметра StrongAuthenticationRequirements для пользователя, заданного с помощью Set-MsolUser: To disable MFA, the following example gets a user with Get-MsolUser, then removes any StrongAuthenticationRequirements set for the defined user using Set-MsolUser:

Можно также напрямую отключить MFA для пользователя с помощью командлета Set-MsolUser следующим образом: You could also directly disable MFA for a user using Set-MsolUser as follows:

Преобразование пользователей из многопользовательского MFA в условный доступ Convert users from per-user MFA to Conditional Access

Приведенный ниже код PowerShell поможет выполнить преобразование в службу «Многофакторная идентификация Azure» на основе условного доступа. The following PowerShell can assist you in making the conversion to Conditional Access based Azure Multi-Factor Authentication.

Если MFA повторно включается для пользователя и пользователь не регистрируется повторно, состояние MFA не переходит из состояния включено в пользовательский интерфейс управления mfa. If MFA is re-enabled on a user and the user doesn’t re-register, their MFA state doesn’t transition from Enabled to Enforced in MFA management UI. В этом случае администратор должен напрямую переместить пользователя в принудительное применение. In this case, the administrator must move the user directly to Enforced.

Дальнейшие действия Next steps

Сведения о настройке параметров многофакторной идентификации Azure см. в статье Настройка параметров многофакторной идентификации Azure. To configure Azure Multi-Factor Authentication settings, see Configure Azure Multi-Factor Authentication settings.

Сведения об управлении параметрами пользователей для Многофакторной идентификации Azure см. в этой статье. To manage user settings for Azure Multi-Factor Authentication, see Manage user settings with Azure Multi-Factor Authentication.

Чтобы понять, почему пользователь получил или не получил запрос на многофакторную проверку подлинности, см. статью об отчетах службы «Многофакторная идентификация Azure». To understand why a user was prompted or not prompted to perform MFA, see Azure Multi-Factor Authentication reports.

Select the example screenshot below to see the full Azure portal window and menu location:

Select the example screenshot below to see the full Azure portal window and menu location: