Отключение окна выбора пользователя и настройка автоматического входа в Windows 7

Введение

Экран выбора пользователя в Windows 7 может отображаться в нескольких случаях:

- При входе в систему, если не настроен автоматический вход

- При блокировке системы или смене пользователя

- При выходе из спящего режима или гибернации, либо при выходе из заставки

Третий пункт списка подробно рассматривается в статье После периода бездействия Windows 7 запрашивает пароль для продолжения работы. А в этой статье мы рассмотрим настройку автоматического входа в систему без выбора пользователя и ввода пароля.

Об автоматическом входе в систему

Автоматический вход в систему без ввода пароля удобен в том случае, если вы являетесь единственным пользователем компьютера, либо используете конкретную учетную запись значительно чаще, чем остальные. Настраивая автоматический вход в систему, необходимо понимать, что любой человек, включивший компьютер, беспрепятственно выполнит вход в систему и получит доступ ко всем файлам и параметрам используемой учетной записи. Настройка автоматического входа различается в зависимости от того, присоединен ли компьютер к домену.

Необходимые условия

Если в системе имеется всего одна активная учетная запись без пароля, она автоматически выполняет вход, поэтому дополнительная настройка не требуется. При наличии нескольких учетных записей автоматический вход в систему требует настройки, даже если ни одна из них не имеет пароля. Дополнительные «служебные» учетные записи могут добавляться в систему при установке различного программного обеспечения.

Для настройки автоматического входа в систему требуются права администратора. Процесс настройки практически не отличается от настройки в Windows XP или Windows Vista.

Компьютеры, не входящие в домен

Для компьютеров, не входящих в домен (например, домашних), настройку автоматического входа можно выполнить в графическом интерфейсе операционной системы.

- Нажмите сочетание клавиш «

+R«.

- В открывшемся окне Выполнить введите:

(не работает в Windows XP)

Нажмите Ввод. Откроется окно параметров учетных записей пользователей.

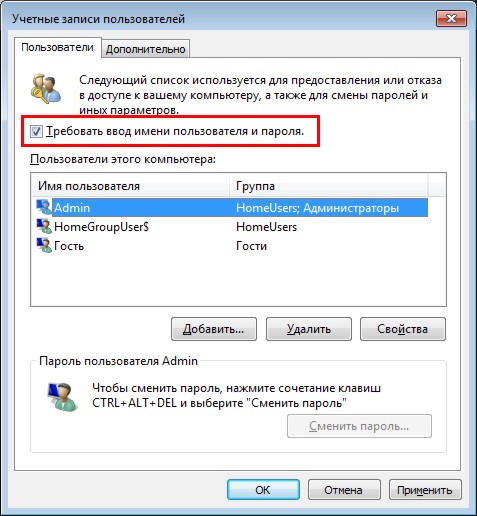

В окне Учетные записи пользователей щелкните в списке по нужному пользователю, снимите флажок Требовать ввод имени пользователя и пароля и нажмите ОК. Откроется окно Автоматический вход в систему.

Введите пароль и нажмите ОК.

Примечание. Если учетная запись не имеет пароля, оставьте поле Пароль пустым.

Настройка автоматического входа в систему завершена.

Автоматический вход в систему можно также настроить в системном реестре. Все необходимые параметры перечислены в таблице в следующем разделе статьи.

Компьютеры, входящие в домен

Для компьютеров, входящих в домен, необходимо указать имя домена по умолчанию, в который будет выполняться автоматический вход. В графическом интерфейсе операционной системы такой возможности нет, поэтому настройка автоматического входа выполняется в системном реестре.

- Нажмите сочетание клавиш «

+R«.

- В открывшемся окне Выполнить введите: и нажмите Ввод. Откроется редактор реестра.

- Перейдите в раздел:

- Настройте параметры реестра в соответствии с таблицей. Если параметр отсутствует, его необходимо создать.

Таблица 1 — Параметры автоматического входа в систему

| Параметр (имя) | Тип | Значение | Описание |

| AutoAdminLogon | Строковый (REG_SZ) | 1 | Автоматический вход в систему включен. |

| DefaultUserName | Строковый (REG_SZ) | Имя пользователя | Имя пользователя, для которого настраивается автоматический вход в систему. |

| DefaultPassword | Строковый (REG_SZ) | Пароль | Пароль пользователя, для которого настраивается автоматический вход в систему. |

| DefaultDomainName | Строковый (REG_SZ) | Имя домена | Имя домена, в который выполняется вход. |

Первые три параметра в таблице можно использовать для настройки автоматического входа в систему на компьютерах, не входящих в домен.

Примечание для Windows 8.x/10. При использовании учетной записи Microsoft в значении параметра DefaultUserName указывается имя пользователя в виде «MicrosoftAccount\proverka@example.com», без кавычек.

Выбор пользователя при автоматическом входе

Если у Вас включен автоматический вход, но возникла необходимость войти под другой учетной записью, нажмите и удерживайте клавишу Shift при запуске Windows. Или нажмите Выйти из системы/Сменить пользователя в меню завершения работы и удерживайте клавишу Shift.

На смену пользователей при автоматическом входе также может влиять строковый параметр (REG_SZ) ForceAutoLogon в разделе реестра:

Параметр может принимать значения 1 (включен) и 0 (выключен). Его назначение состоит в том, чтобы обеспечивать постоянное присутствие пользователя в системе, если автоматический вход настроен и компьютер включен. Фактически включение этого параметра приводит к тому, что пользователь не может выйти из системы — после завершения сеанса вход тут же выполняется автоматически. Такое поведение предусмотрено для компьютеров, работающих в режиме киоска в общественном месте (например, библиотеке). Обойти его можно, только удерживая клавишу Shift при завершении сеанса.

Статья опубликована в рамках конкурса «Наш выбор — Windows 7!». Оригинальный стиль автора сохранен.

Как разрешить / запретить пользователям вход на компьютеры в домене AD

По умолчанию при создании пользователя в AD он автоматически добавляется в группу Domain Users. Группа Domain Users в свою очередь по умолчанию добавляется в локальную группу Users на компьютере при добавлении его в домен AD. Это означает что любой пользователь домена может войти на любой компьютер в сети. В этой статье мы рассмотрим основные способы ограничения возможности входа пользователей на компьютеры домена.

Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

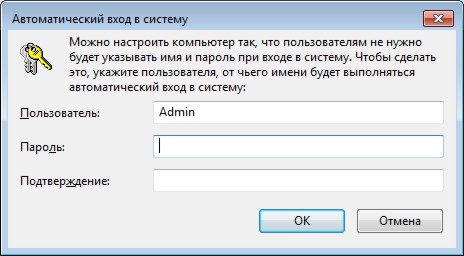

В небольших доменах вы можете в свойствах каждого пользователя в AD ограничить возможность входа под его учетной на компьютеры домена. Например, вы хотите, чтобы конкретный пользователь мог входить только на свой компьютер. Для этого:

- Запустите оснастку ADUC (Active Directory Users and Computers), выполнив команду dsa.msc.

- С помощью поиска найдите учетную запись пользователя, которому нужно разрешить вход только на определённые компьютеры и откройте его свойства.

- Перейдите на вкладку Account и нажмите кнопку Log On To.

- Как вы видите, пользователю разрешено входить на все компьютеры (The user can log on to: All computer). Чтобы разрешить пользователю доступ на определенные компьютеры, выберите опцию The following computers и добавьте в список имена компьютеров, но которые ему разрешено логиниться.

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

Import-Module ActiveDirectory

$ADusername = ‘aapetrov’

$complist = Import-Csv -Path «C:\PS\computers.csv» | ForEach-Object <$_.NetBIOSName>

$comparray = $complist -join «,»

Set-ADUser -Identity $ADusername -LogonWorkstations $comparray

Clear-Variable comparray

С помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

$Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations).LogonWorkstations

$Wks += «,newpc»

Set-ADUser aapetrov -LogonWorkstations $Wks

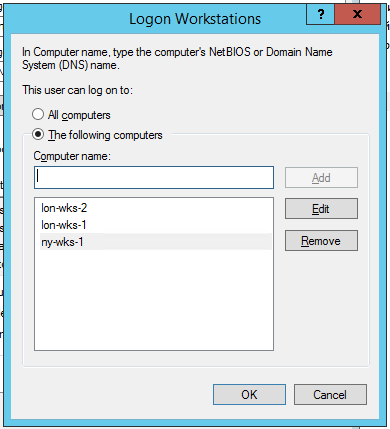

Ограничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

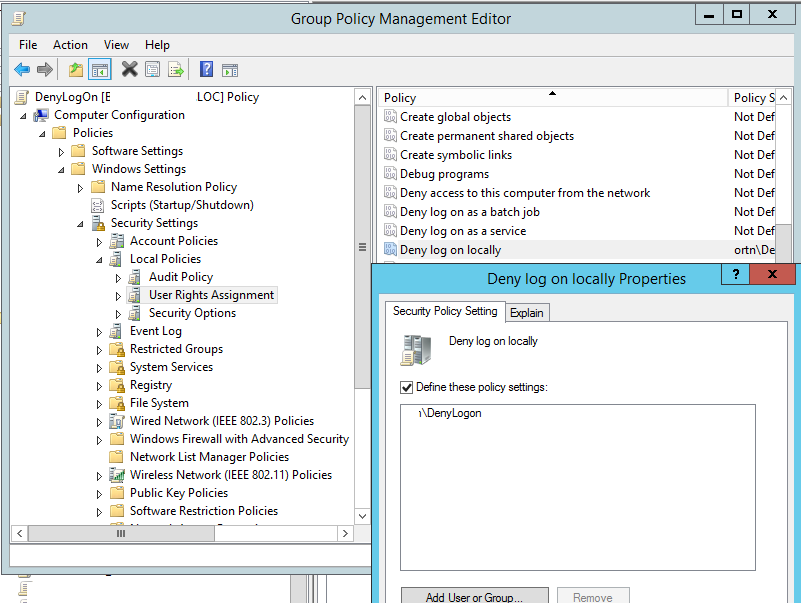

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Import-module ActiveDirectory

$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”

$group = “corp\msk-users”

Get-ADUser -SearchBase $rootOu -Filter * | ForEach-Object

Затем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

Несколько важных моментов касательно данных политик:

- Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

Локальный вход в систему — параметр политики безопасности Allow log on locally — security policy setting

Область применения Applies to

В этой статье описаны рекомендации, расположение, значения, Управление политиками и параметры безопасности, касающиеся политики » Разрешить локальный вход в систему «. Describes the best practices, location, values, policy management, and security considerations for the Allow log on locally security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие пользователи могут запускать интерактивный сеанс на устройстве. This policy setting determines which users can start an interactive session on the device. Пользователи должны иметь это право пользователя для входа в систему в сеансе служб удаленных рабочих столов, работающем на устройстве или контроллере домена под управлением Windows. Users must have this user right to log on over a Remote Desktop Services session that is running on a Windows-based member device or domain controller.

Примечание. пользователи, у которых нет этого права, по-прежнему могут запустить удаленный интерактивный сеанс на устройстве, если у него есть разрешение на вход с помощью служб удаленных рабочих столов . Note: Users who do not have this right are still able to start a remote interactive session on the device if they have the Allow logon through Remote Desktop Services right.

Константа: SeInteractiveLogonRight Constant: SeInteractiveLogonRight

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not Defined

По умолчанию на рабочих станциях и серверах доступны следующие участники групп: By default, the members of the following groups have this right on workstations and servers:

- Администраторы Administrators

- Операторы архива Backup Operators

- Пользователи Users

По умолчанию для членов следующих групп это право имеет контроллеры домена. By default, the members of the following groups have this right on domain controllers:

- Операторы для учетных записей Account Operators

- Администраторы Administrators

- Операторы архива Backup Operators

- Операторы печати Print Operators

- Операторы сервера Server Operators

Рекомендации Best practices

- Ограничьте это право единственным легальным пользователем, который должен войти на консоль устройства. Restrict this user right to legitimate users who must log on to the console of the device.

- Если вы выборочно удаляете группы по умолчанию, вы можете ограничить возможности пользователей, которым назначены определенные административные роли в Организации. If you selectively remove default groups, you can limit the abilities of users who are assigned to specific administrative roles in your organization.

Location Location

Configuration\Policies\Windows компьютеров Settings\Security Settings\Local Policies\User Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

В приведенной ниже таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows. The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not Defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Операторы для учетных записей Account Operators Администраторы Administrators Операторы архива Backup Operators Операторы печати Print Operators Операторы сервера Server Operators |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи Users |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Операторы для учетных записей Account Operators Администраторы Administrators Операторы архива Backup Operators Операторы печати Print Operators Операторы сервера Server Operators |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи Users |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи Users |

Управление политикой Policy management

Перезагрузка устройства не требуется для реализации этого изменения. Restarting the device is not required to implement this change.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Изменение этого параметра может повлиять на совместимость с клиентами, службами и приложениями. Modifying this setting might affect compatibility with clients, services, and applications. Будьте внимательны, удаляя служебные учетные записи, которые используются компонентами и программами на устройствах-участниках, а также на контроллерах доменов домена из политики контроллера домена по умолчанию. Use caution when removing service accounts that are used by components and by programs on member devices and on domain controllers in the domain from the default domain controller’s policy. Также будьте внимательны при удалении пользователей или групп безопасности, которые входят в состав консоли устройств в домене, или удаляйте учетные записи служб, определенные в локальной базе данных диспетчера учетных записей безопасности (SAM) на устройствах или устройствах рабочих групп. Also use caution when removing users or security groups that log on to the console of member devices in the domain, or removing service accounts that are defined in the local Security Accounts Manager (SAM) database of member devices or of workgroup devices. Если вы хотите предоставить учетной записи пользователя возможность локального входа в систему на контроллере домена, необходимо сделать этого пользователя членом группы, у которой уже есть право локального входа в систему, или предоставить право на доступ к этой учетной записи пользователя. If you want to grant a user account the ability to log on locally to a domain controller, you must make that user a member of a group that already has the Allowed logon locally system right or grant the right to that user account. Контроллеры домена в домене отправляйте объект групповой политики контроллера домена по умолчанию. The domain controllers in the domain share the Default Domain Controllers Group Policy Object (GPO). Когда вы предоставляете учетной записи право на локальный вход , вы разрешаете локальному входу на все контроллеры домена в домене. When you grant an account the Allow logon locally right, you are allowing that account to log on locally to all domain controllers in the domain. Если группа «Пользователи» указана в параметре » Разрешить локальный вход для объекта групповой политики», все пользователи домена могут входить на локальный компьютер. If the Users group is listed in the Allow log on locally setting for a GPO, all domain users can log on locally. Встроенная группа «Пользователи» включает в себя пользователей домена в качестве участника. The Users built-in group contains Domain Users as a member.

Групповая политика Group Policy

Параметры групповой политики применяются к объектам GPO в следующем порядке, что приводит к перезаписи параметров на локальном компьютере при следующем обновлении групповой политики: Group Policy settings are applied through GPOs in the following order, which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Любая учетная запись с правом на локальный вход в систему может войти в консоль устройства. Any account with the Allow log on locally user right can log on to the console of the device. Если вы не ограничиваете это право для легальных пользователей, которые должны войти на консоль компьютера, неавторизованные пользователи могли скачать и запустить вредоносную программу, чтобы повысить уровень привилегий. If you do not restrict this user right to legitimate users who must log on to the console of the computer, unauthorized users could download and run malicious software to elevate their privileges.

Противодействие Countermeasure

Для контроллеров домена назначьте пользователю право на локальный вход только в группу Администраторы. For domain controllers, assign the Allow log on locally user right only to the Administrators group. Для других ролей сервера вы можете добавить операторы резервного копирования в дополнение к администраторам. For other server roles, you may choose to add Backup Operators in addition to Administrators. Для компьютеров конечных пользователей также следует назначить это право группе «Пользователи». For end-user computers, you should also assign this right to the Users group. Кроме того, вы можете назначать группам, таким как операторы для учетных записей, операторы сервера и гости, право на локальный вход в учетную запись. Alternatively, you can assign groups such as Account Operators, Server Operators, and Guests to the Deny log on locally user right.

+R«.

+R«.