Установка Active Directory Domain Services на Windows Server 2012 R2

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить роль Active Directory Domain Services на Windows Server 2012 R2.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Подробно о том, как установить Windows Server 2012 R2, вы можете прочитать в моем руководстве «Установка Windows Server 2012 R2». Узнать о том, как установить Active Directory Domain Services на Windows Server 2008 R2, вы можете, прочитав «Установка Active Directory Domain Services на Windows Server 2008 R2».

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш «Win» и «X», затем в открывшемся меню выбираем «System».

Далее в окне «System» в разделе «Computer name, domain, and workgroup settings» нажимаем на кнопку «Change settings».

В окне «System Properties» на вкладке «Computer Name» нажимаем на кнопку «Change».

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера в поле «Computer Name» и нажимаем на кнопку «OK».

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем на кнопку «OK».

В окне «System Properties» нажимаем на кнопку «Close».

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку «Restart Now».

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш «Win» и «X», затем в открывшемся меню выбираем «Network Connections».

Теперь нажимаем правой кнопкой мыши на сетевом подключении «Ethernet» и выбираем пункт «Properties».

Выбираем «Internet Protocol Version 4» и нажимаем на кнопку «Properties».

Далее выбираем пункт «Use the following IP address» и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле «Preferred DNS server» указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль «DNS Server», которая устанавливается вместе с ролью «Active Directory Domain Services».

Нажимаем на кнопку «OK».

В окне «Ethernet Properties» нажимаем на кнопку «Close».

Теперь можно приступить к установке роли «Active Directory Domain Services».

Открываем «Server Manager», нажимаем на кнопку «Manage» в правом верхнем углу экрана и выбираем «Add Roles and Features».

Нажимаем на кнопку «Next».

Выбираем тип установки «Role-based or feature-based installation» и нажимаем на кнопку «Next».

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку «Next».

Выбираем роль «Active Directory Domain Services».

На следующем этапе «Мастер установки ролей» предупредит, что для установки роли «Active Directory Domain Services» нужно установить несколько компонентов.

Нажимаем на кнопку «Add Features».

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку «Next».

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку «Next».

Далее «Мастер установки ролей» предлагает ознакомиться с дополнительной информацией касательно роли «Active Directory Domain Services».

Нажимаем на кнопку «Next».

Для того чтобы начать установку выбранной роли, нажимаем на кнопку «Install».

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли «Active Directory Domain Services» завершена.

Теперь нажимаем на кнопку «Promote this server to a domain controller», для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

В данном руководстве рассматривается добавление нового леса, поэтому в окне «Active Directory Domain Services Configuration Wizard» выбираем пункт «Add a new forest» и в поле «Root domain name» указываем желаемое имя для корневого домена.

Нажимаем на кнопку «Next».

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку «Next».

На данном этапе «Мастер настройки AD DS» предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку «Next».

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем на кнопку «Next».

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку «Next».

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку «Next».

Далее «Мастер настройки AD DS» проверит все ли предварительные требования соблюдены и выведет отчет.

Сообщение «All prerequisite checks are passed successfully» означает, что все требования соблюдены.

Нажимаем на кнопку «Install».

Начался процесс повышения роли сервера до уровня контроллера домена.

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

Открываем Server Manager, нажимаем на кнопку «Tools» в правом верхнем углу экрана и выбираем «Active Directory Administrative Center».

Откроется Active Directory Administrative Center.

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку «Tools» в правом верхнем углу экрана и выбираем «Active Directory Users and Computers».

Откроется оснастка Active Directory Users and Computers.

Управление Active Directory, инструментарий администратора

Управление Active Directory, инструментарий администратора

Список инструментов по управлению Active Directory

Когда люди говорят про администрирование доменных служб Active Directory, то у каждого в этом понятии свои представления со своими утилитами. Ниже я вам хочу подробно рассказать, о всех утилитах и инструментах. Среди инструментов администрирования службой Active Directory существуют как графические оснастки, так и утилиты командной строки или PowerShell, давайте с ними знакомиться.

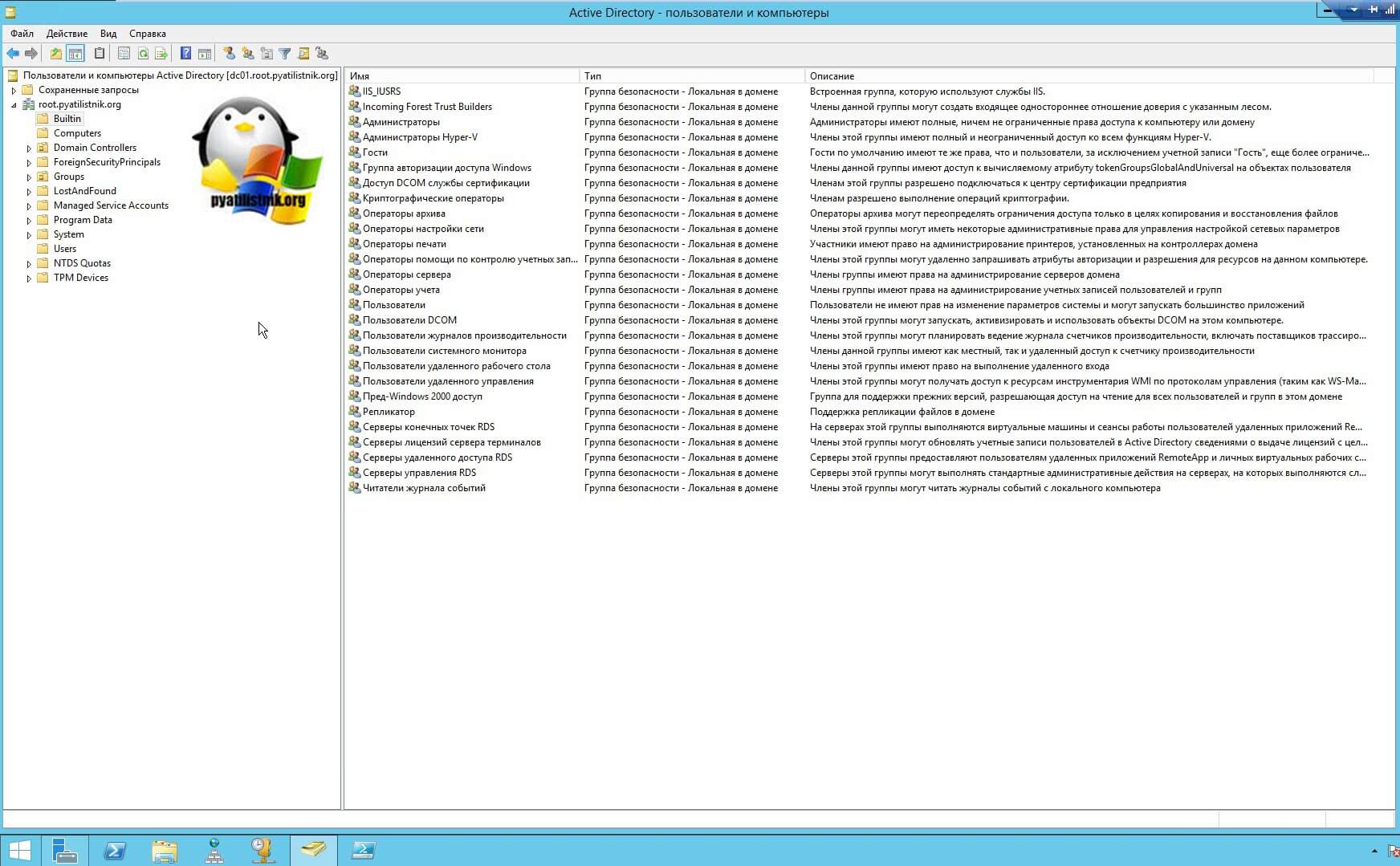

- Оснастка «Active Directory Пользователи и компьютеры» (Active Directory Users and Computers) — Данная оснастка является краеугольной в инфраструктуре доменных служб AD. Ее так же называют еще сокращенно ADUC. В ней вы спокойно можете:

- Создавать и полностью администрировать учетные записи пользователей, компьютеров и групп безопасности

- Менять, сбрасывать пароли

- Создавать организационные подразделения OU, для структурирования и выстраивания иерархической системы распределения учетных записей в AD. Делают это для правильного применения групповых политик и возможного делегирования. Когда на отдельную OU вы захотите дать права доступа и управления не администратору домена.

- Просматривать атрибуты объектов. Атрибутов в схеме AD очень много и можно создавать и добавлять свои.

Выглядит оснастка «Active Directory Пользователи и компьютеры» вот так. В левом столбе у вас будет ваша иерархическая структура, состоящая из контейнеров и организационных подразделений OU.Выбрав нужную OU вы увидите список объектов, которые в ней находятся. Тут могут быть группы безопасности, контакты, пользователи и компьютеры. У встроенных записей уже сразу будет идти описание в виде назначения и тип.

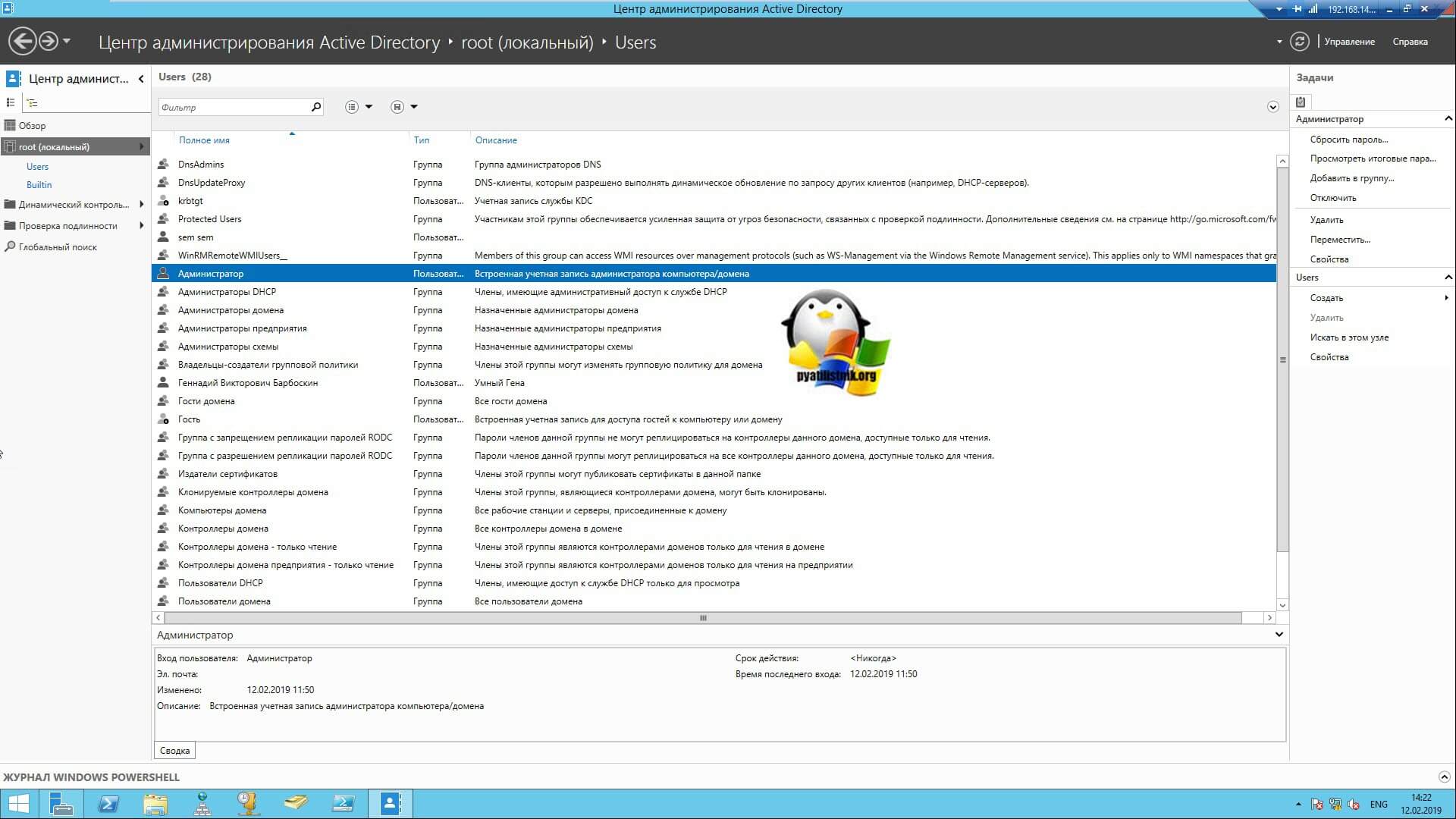

- Центр администрирования Active Directory — данная оснастка управления появилась еще в Windows Server 2012 и построена она полностью на PowerShell. Компания Microsoft в момент продвижения своего нового языка управления, за счет данного центра администрирования показывала администраторам, как бы выглядела команда из графического GUI интерфейса в виде командлетов. Данная оснастка позволяет на выходе получать готовые команды. Так же вы тут сможете управлять из графического интерфейса политиками паролей Active Directory (PSO)

Данная оснастка будет чем-то напоминать «Диспетчер серверов» по внешнему виду. Будет с левой стороны отображать контейнеры и OU, по центру их содержимое, а справа панель с действиями.

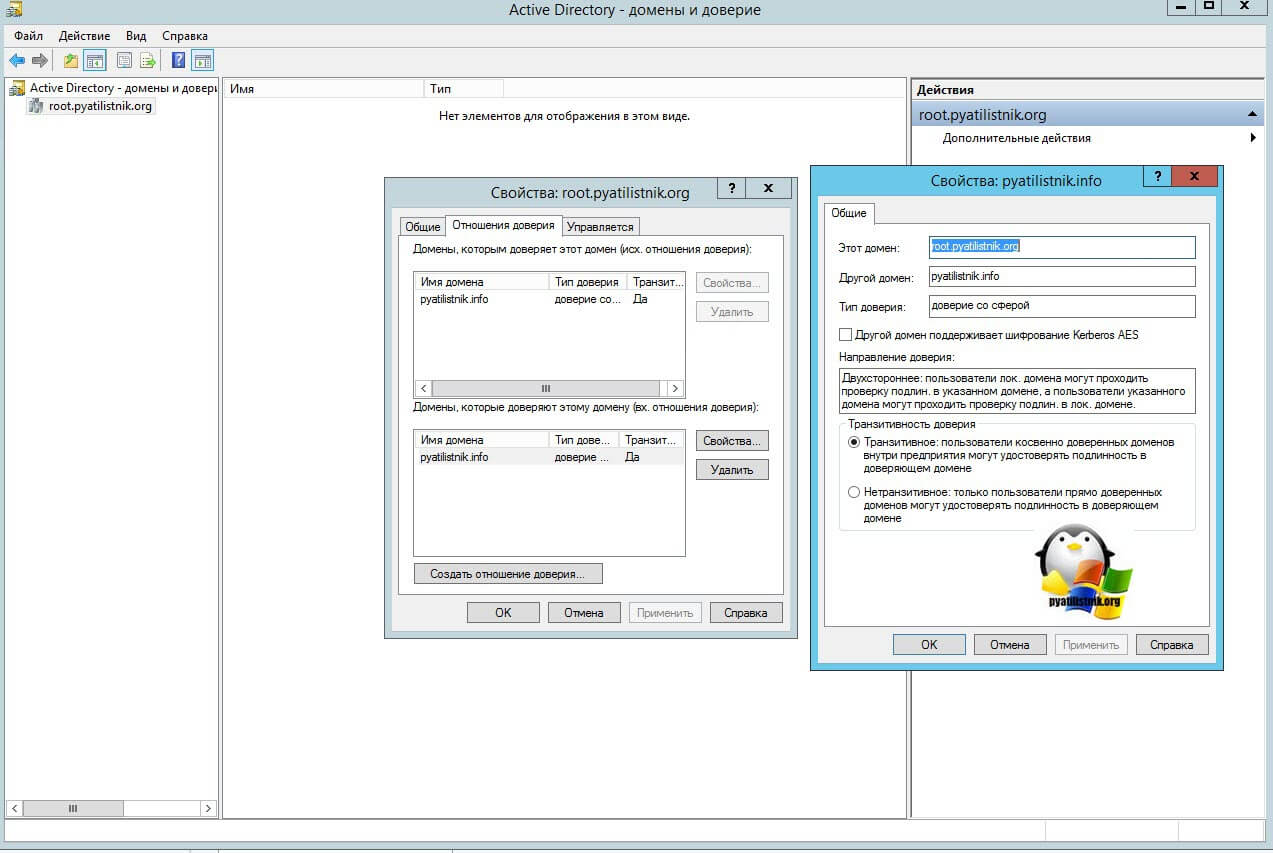

- Оснастка Active Directory — Домены и доверие (Active Directory Domains and Trusts). Как не трудно догадаться, она позволяет управлять транзитивными, односторонними, двусторонними отношениями между различными доменами и серверами поддерживающими kerberos 5 и выше. Данную оснастку используют довольно редко, в основном между крупными и средними компаниями, когда нужно настроить авторизацию учетных записей одного домен в другом, или предоставить доступ к ресурсам одного домена из другого. Выглядит оснастка «Active Directory — Домены и доверие» вот так. В левой части у вас будет список ваших доменов и поддоменов. Открыв их свойства на вкладке «Отношения доверия» вы увидите список доменов, тип доверия и транзитивность. В свойствах каждой записи можно посмотреть и настроить направление доверия.

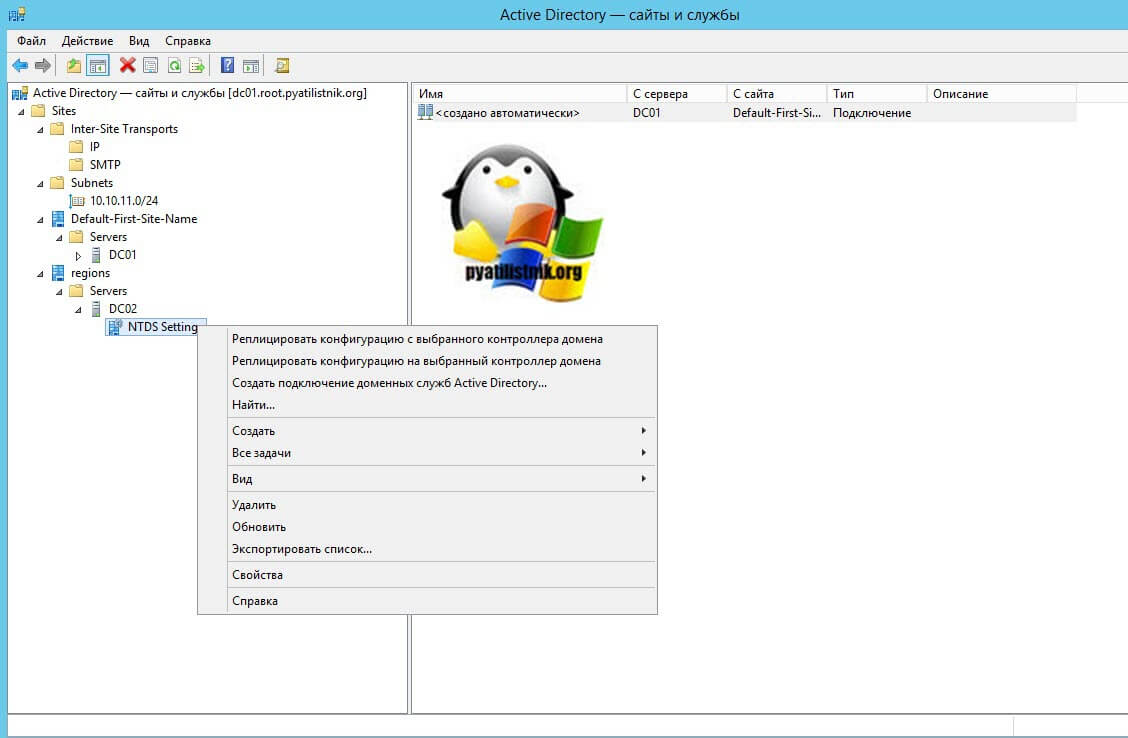

- Продолжаем рассматривать средства администрирования Active Directory, следующим инструментом у нас будет консоль управления AD — сайты и службы (Active Directory Site and Service). В задачи данной оснастки входит разделение ваших доменов и сайтов на сегменты репликации. По умолчанию контроллеры домена реплицируются каждые 15 минут, когда они находятся в одной локальной сети, то это не проблема, но представим себе ситуацию, что у вас есть головной офис и региональный, в каждом из офисов свои контроллеры. Канал между офисами сделан по VPN на Juniper или Cisco. Понятно, что это некая точка отказа и не у всех есть деньги на хорошую скорость, поэтому с репликами могут быть проблемы. Так же можете получиться такая ситуация, что пользователь из региона будет пытаться авторизоваться на контроллере домена из головного офиса, что повлечет задержки в его входе на компьютер, хотя у него под боком стоят свои контроллеры в локальной сети.

Для таких случаев и применяется оснастка «сайты и службы». Позволяя сегментировать по сетям сайты в которые будут входить свои локальные контроллеры домена, которые будут иметь приоритет при поиске пользователем DC при авторизации, если их не найдет, то пойдет в другой сайт. Выглядит оснастка управления вот так. Тут кстати можно задавать промежутки в репликации или же запустить ее вручную.

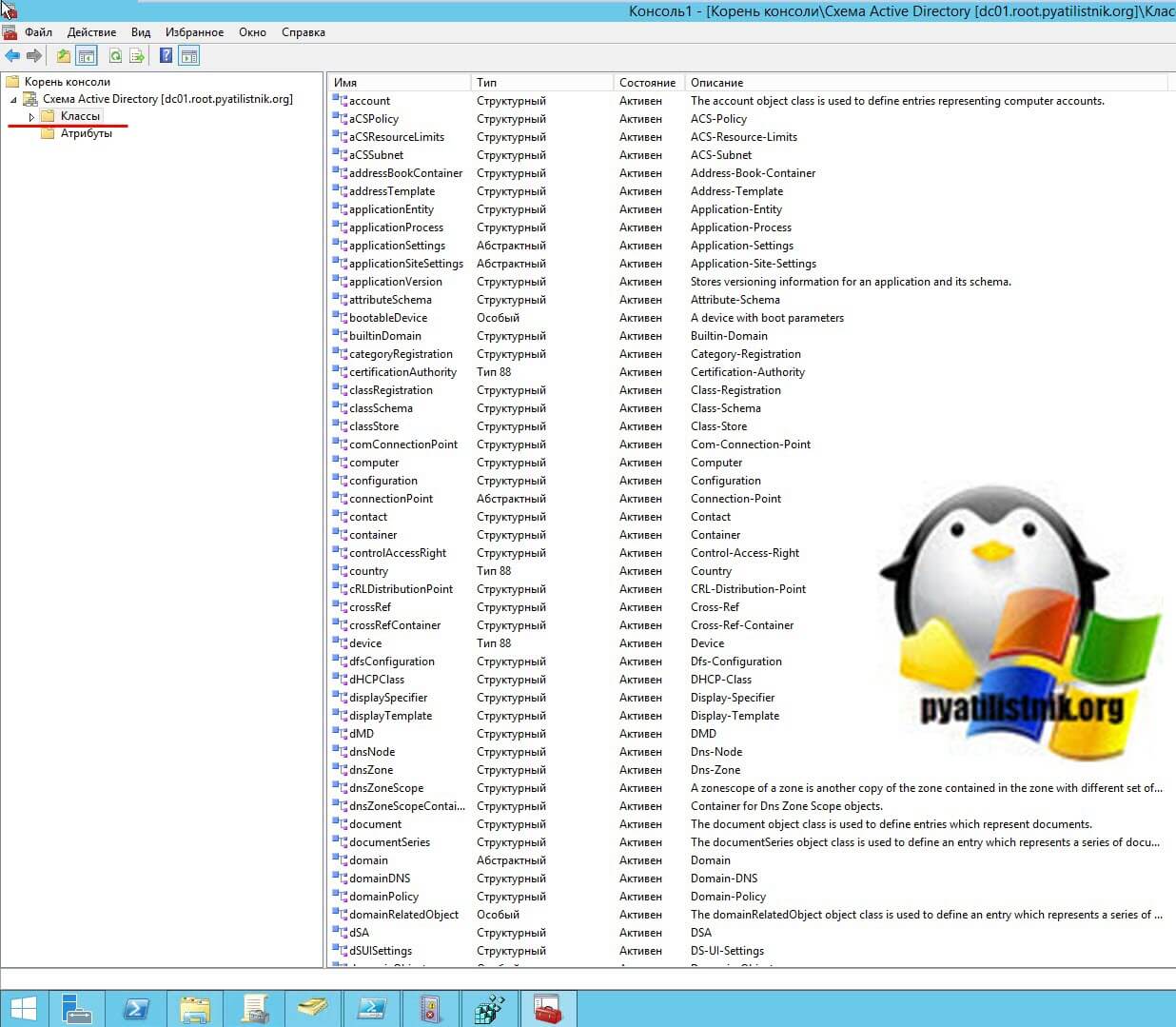

- Не могу не упомянуть оснастку «Схема Active Directory (Schema Active Directory)», благодаря которой у вас есть возможность не только просматривать текущую схему, классы и атрибуты, вы можете тут их создавать. Я вам уже описывал процесс создания нового класса и атрибута AD.

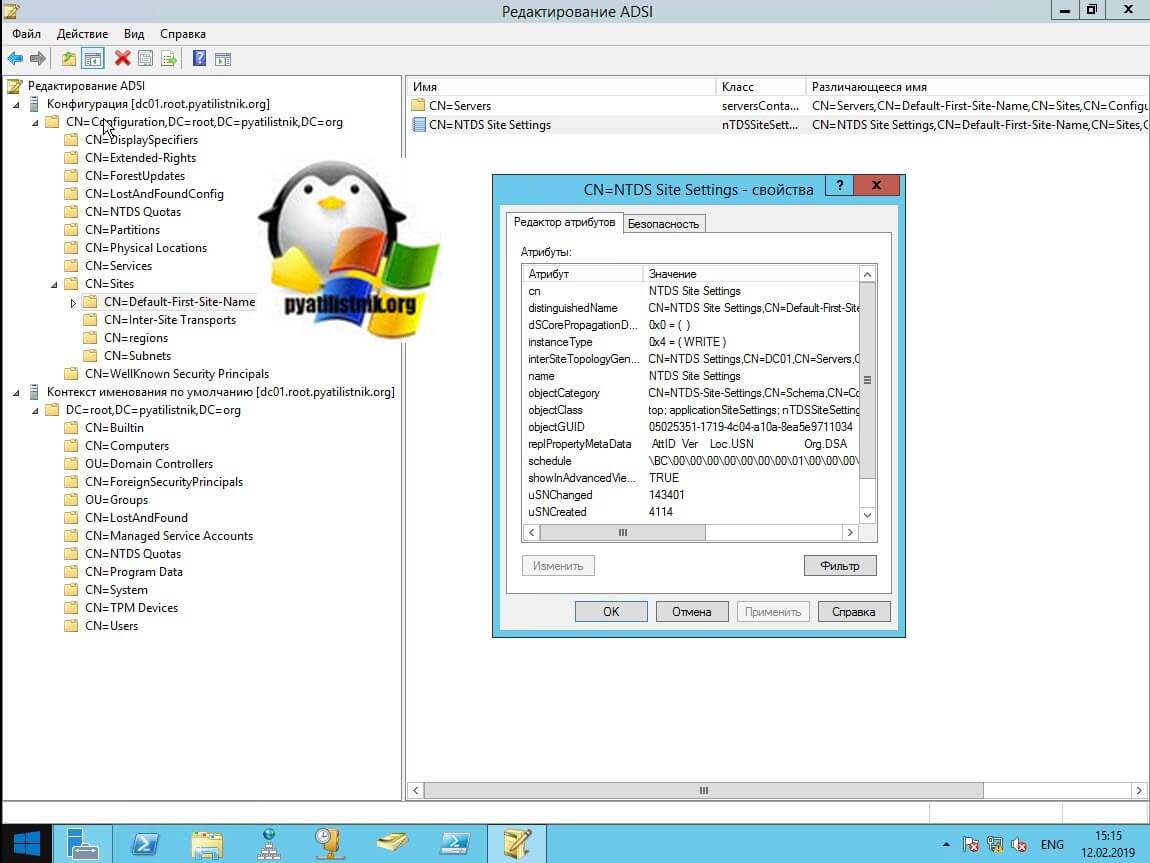

- Утилита ADSIEdit, она же редактор атрибутов Active Directory. Про данную утилиту я подробно уже рассказывал, советую почитать, если в нескольких словах, то в ее задачи входит в удобном виде дать пользователю инструмент по редактированию схемы, конфигурации или контекста именования. Тут вы можете менять нужные вам атрибуты у объектов AD, просматривать текущие и многое другое. Выглядит это вот так, слева вы все так же видите иерархию контейнеров, справа записи и в свойствах их атрибуты.

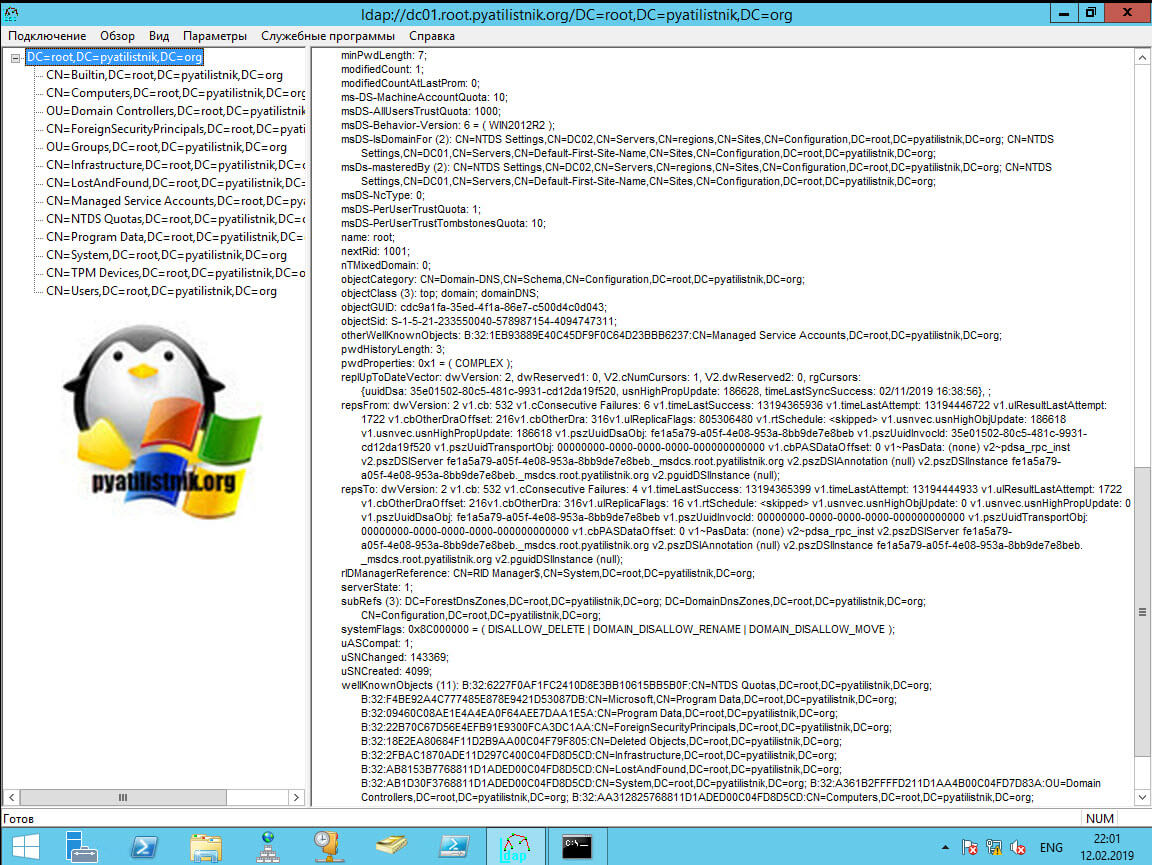

- Следующее средство управления Active Directory, это инструмент LDP.exe, входит в состав операционной системы. LDP — это бесплатный клиент протокола доступа к каталогам Light (LDAP) с графическим интерфейсом, который позволяет выполнять операции и поиск LDAP, а также просматривать метаданные. Напоминаю, что LDAP работает по порту 389.

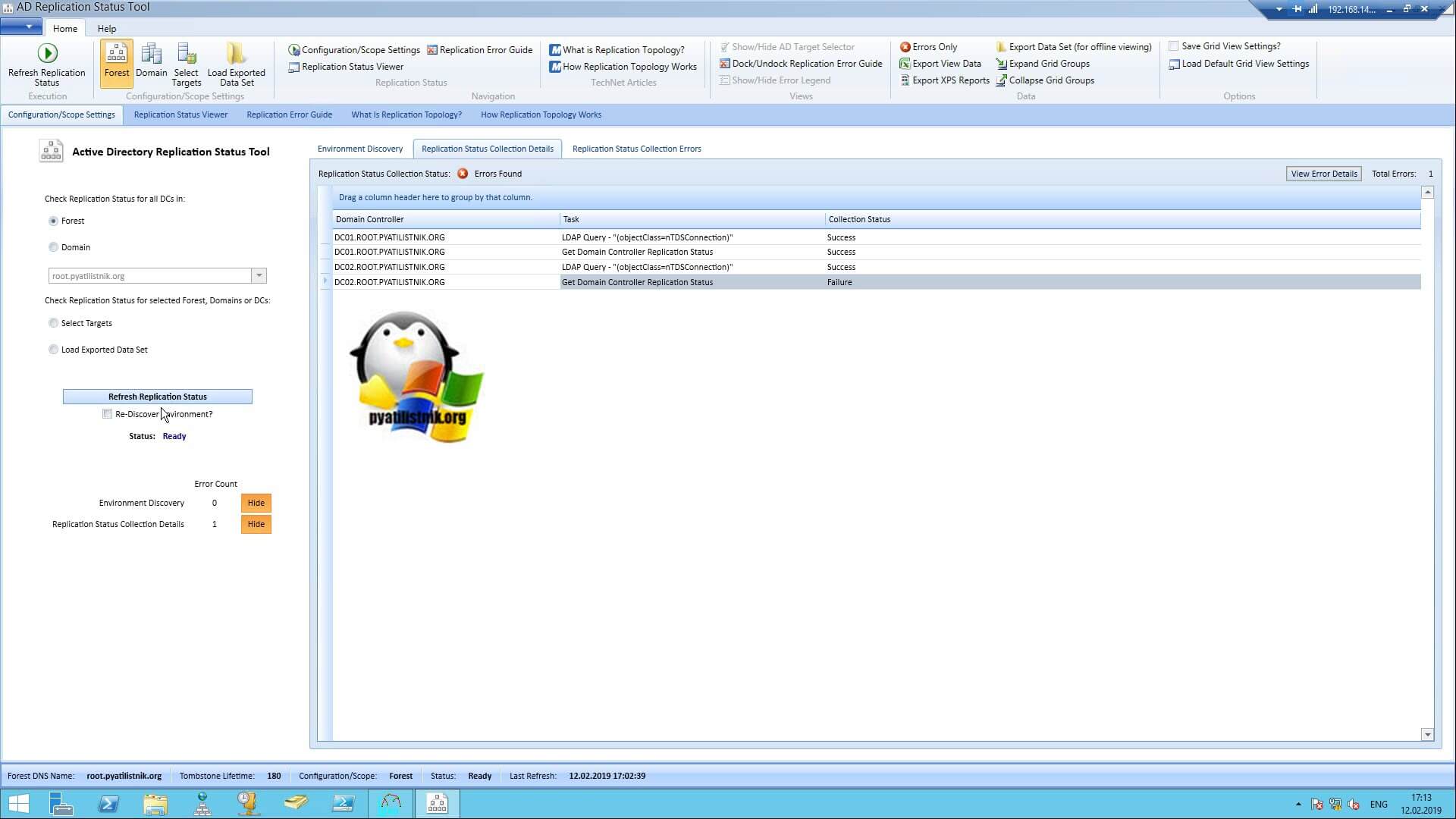

- Еще одно средство администрирования AD, это Active Directory Replication Status Tool. Средство проверки состояния репликации Active Directory (ADREPLSTATUS) анализирует состояние репликации для контроллеров домена в домене или лесу Active Directory. ADREPLSTATUS отображает данные в формате, аналогичном REPADMIN / SHOWREPL * /CSV, импортированному в Excel, но со значительными улучшениями.

Конкретные возможности для этого инструмента включают в себя:

- Выставлять ошибок репликации AD, возникающие в домене или лесу

- Распределяет приоритеты по ошибкам, которые необходимо устранить, чтобы избежать создания устаревших объектов в лесах Active Directory.

- Помогает администраторам и специалистам службы поддержки устранять ошибки репликации, используя ссылки на материалы по устранению неполадок репликации Active Directory в Microsoft TechNet

- Разрешает экспорт данных репликации администраторам исходного или конечного домена или специалистам службы поддержки для автономного анализа.

Выглядит ADREPLSTATUS вот таким образом.

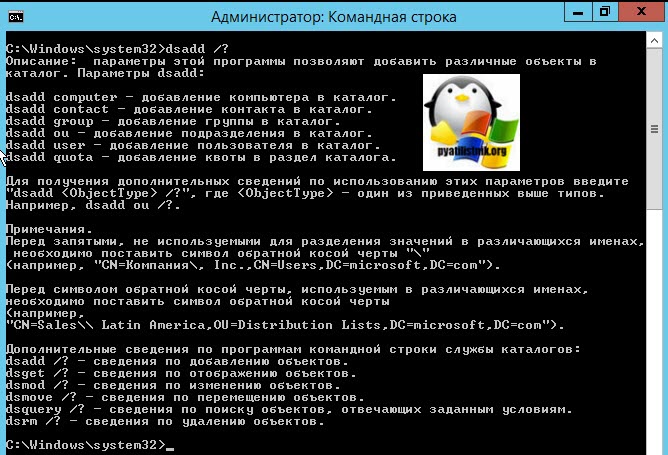

- Утилита командной строкиDSADD — это инструмент командной строки, встроенный начиная с Windows Server 2008. Он доступен, если у вас установлена роль сервера доменных служб Active Directory (AD DS). Чтобы использовать dsadd , вы должны запустить команду dsadd из командной строки с повышенными привилегиями. Утилита позволяет создавать объекты в Active Directory (Пользователей, компьютеры, группы)

- Утилита командной строки DSGET — выводит вам свойства у объектов в базе AD. Когда не было еще командлетов, это было одно из моих любимых средств администрирования Active Directory

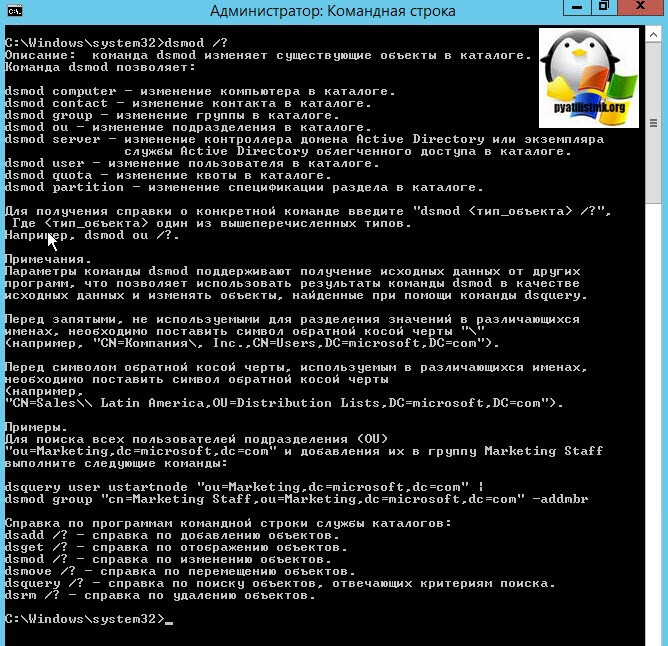

- Утилита командной строки DSMOD— позволяет вносить изменения в свойства объектов AD

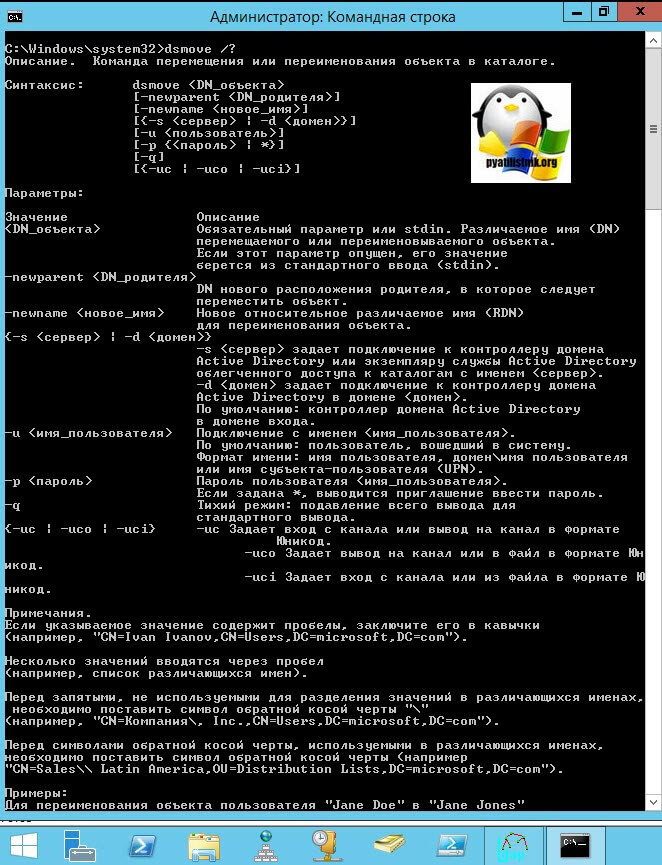

- Утилита командной строки DSMOVE — позволяет перемещать объекты

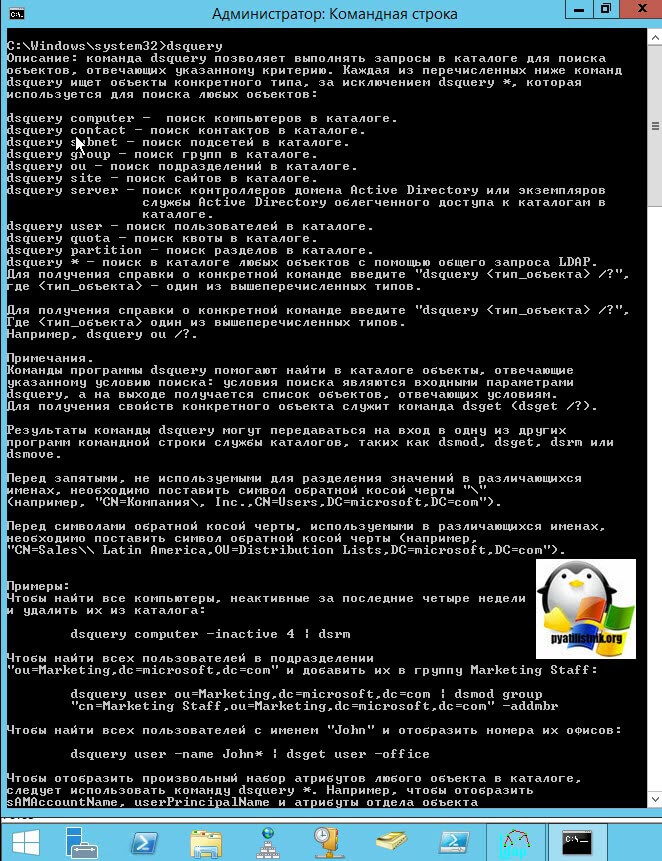

- Утилита командной строки DSQUERY — позволяет делать поисковые запросы в базе данных AD

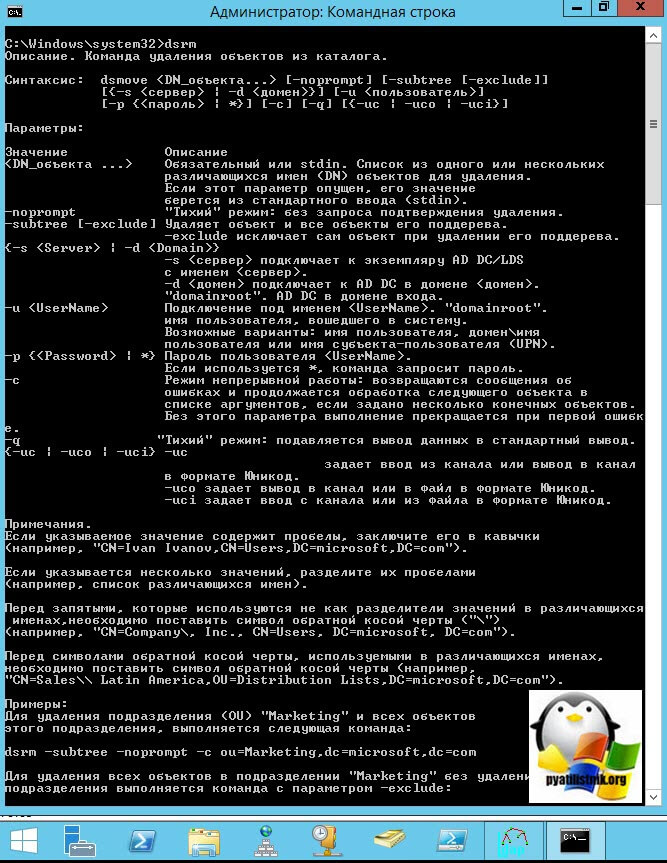

- Утилита командной строки DSRM — для удаления объектов в AD

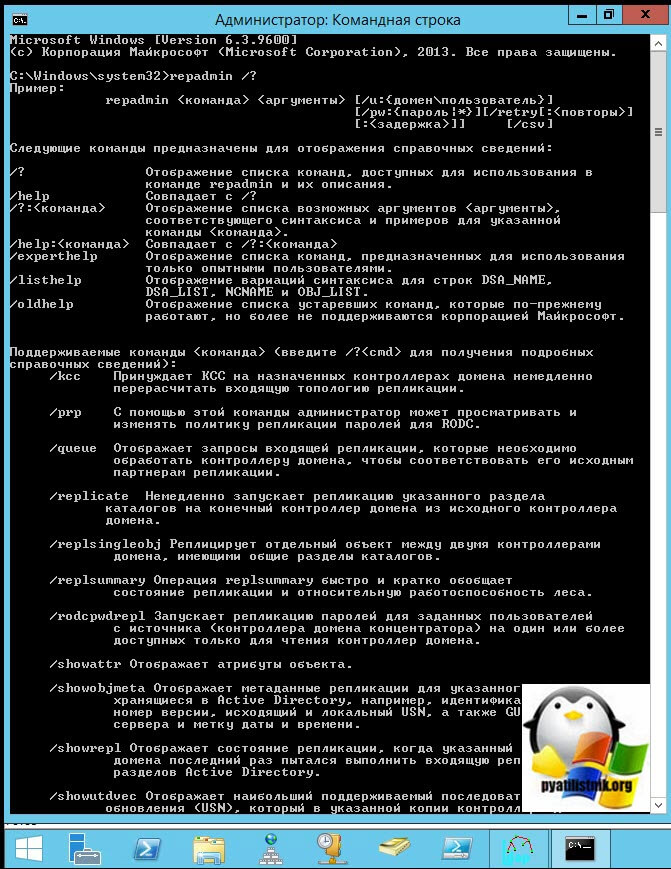

- Утилита командной строки repadmin— это одно из главнейших средств, которое должен знать системный администратор. В большинстве случаев репликация Active Directory работает довольно хорошо. Однако, когда процесс репликации прерывается, устранение неполадок иногда может быть на удивление трудным. К счастью, операционная система Windows включает инструмент командной строки Repadmin, который можно использовать для диагностики (а в некоторых случаях и исправления) репликации Active Directory. Я уже приводил вам пример работы утилиты, когда мы проверяли репликацию на контроллерах домена.

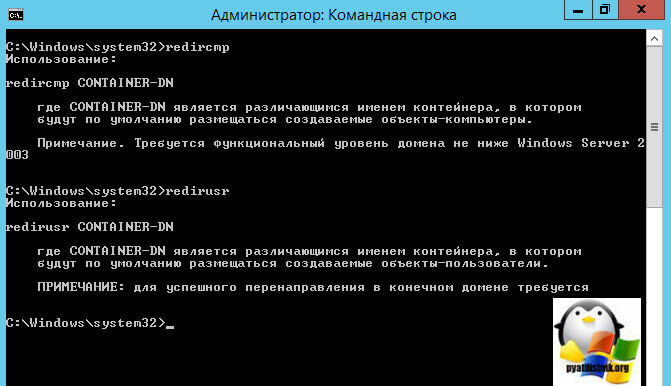

- Утилиты командной строки redirusr и redircmp — первый инструмент позволяет переназначить контейнер по умолчанию для пользователей в Active Directory с «User» на нужный администратору. Инструмент redircmp делает то же самое, но для компьютеров. По умолчанию идет контейнер «Computers». Удобно менять месторасположение для компьютеров, для того, чтобы при вводе их в домен, к ним сразу применялись групповые политики, которые напомню к контейнерам не применяются, кроме изначально созданных.

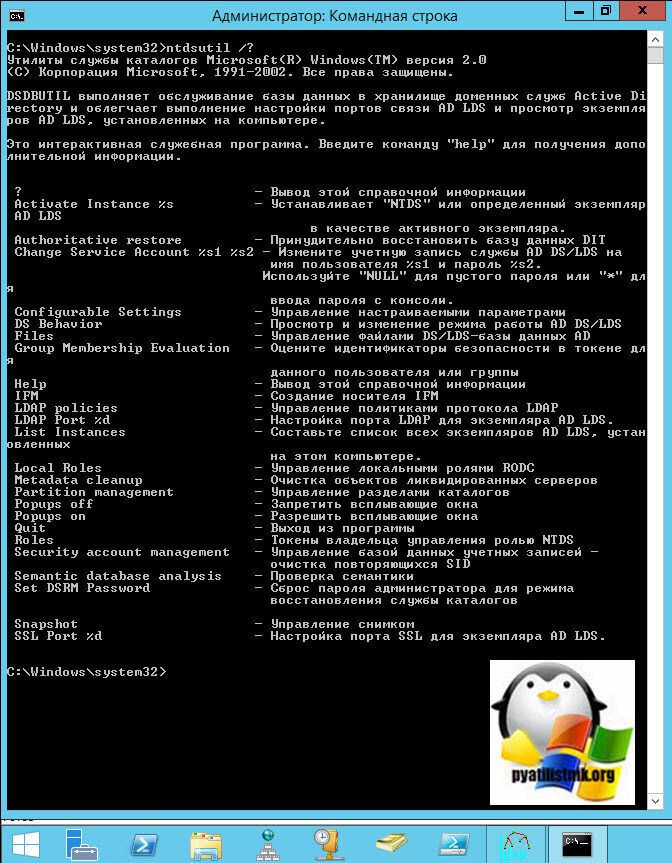

- Утилита командной строки NTDSUTIL — это вторая по важности утилита по управлению AD. Она нужна для работы с базой данных Active Directory. NTDSUTIL мы использовали при захвате ролей FSMO, удаление неисправного контроллера домена, переместить базу AD или сжать базу данных, применений у нее очень много.

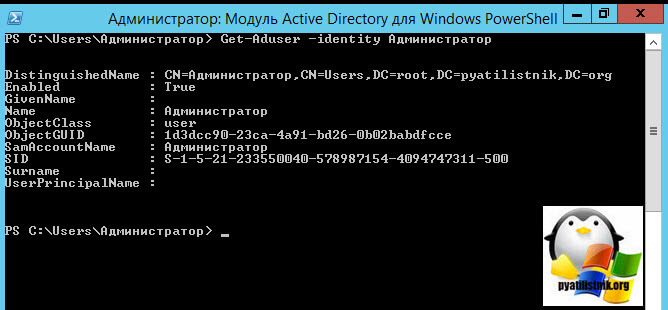

- Самое мощное средство для администрирования и управления Active Directory, это модуль со специальными командлетами PowerShell. Называется он «Модуль Active Directory для Windows PowerShell». Существует огромнейший пласт команд, который помогут вам автоматизировать и выжать из AD все соки, это незаменимое средство для массовых изменений настроек, поиска и выборки элементов.

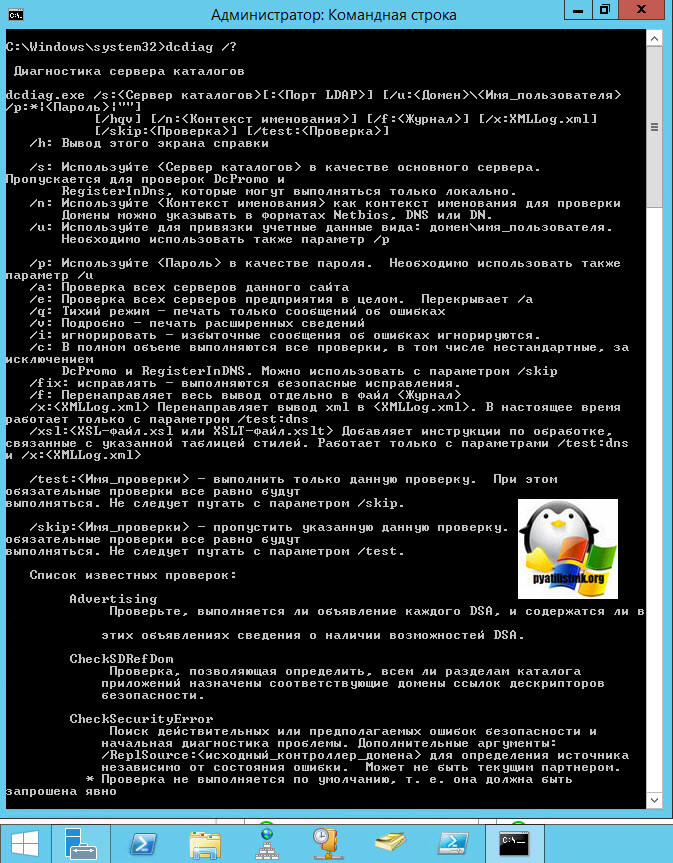

- Утилита командной строки dcdiag. Как видно из названия она используется для поиска проблем в доменных службах. Утилита позволяет выполнить до 20 тестов над инфраструктурой Active Directory. DCDiag — анализирует состояние контроллеров домена в лесу или на предприятии и сообщает о любых проблемах, помогающих в устранении неполадок, она содержит подробные сведения о том, как выявлять ненормальное поведение в системе.

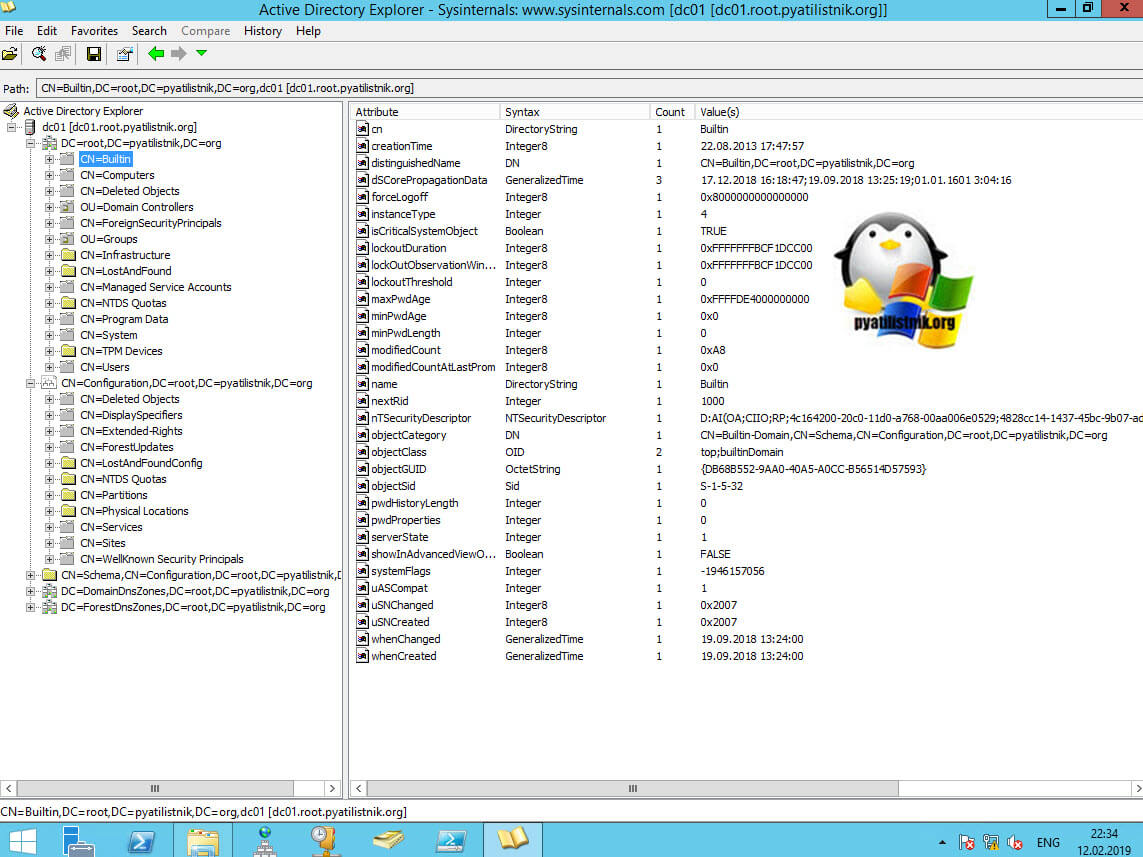

- Когда речь идет про управление Active Directory инфраструктурой, то нельзя обойти вниманием утилиты Марка Русиновича Sysinternals. Первый инструмент ADExplorer — это расширенный просмотрщик и редактор Active Directory (AD). Вы можете использовать AD Explorer для удобной навигации по базе данных AD, определения избранных местоположений, просмотра свойств и атрибутов объекта без необходимости открывать диалоговые окна, редактировать разрешения, просматривать схему объекта и выполнять сложные поиски, которые можно сохранить и повторно выполнить.AD Explorer также включает в себя возможность сохранять снимки базы данных AD для автономного просмотра и сравнения (Снапшоты AD). Когда вы загружаете сохраненный снимок, вы можете перемещаться и исследовать его, как если бы вы работали с действующей базой данных. Если у вас есть два снимка базы данных AD, вы можете использовать функцию сравнения AD Explorer, чтобы увидеть, какие объекты, атрибуты и разрешения безопасности изменились между ними. Удобно для расследования инцидентов по безопасности.

- Утилита администрирования ADInsight — это инструмент мониторинга в реальном времени LDAP (облегченный протокол доступа к каталогам), предназначенный для устранения неполадок клиентских приложений Active Directory. Используйте подробное отслеживание связей клиент-сервер Active Directory для решения проблем аутентификации Windows, Exchange, DNS и других проблем.ADInsight использует методы внедрения DLL для перехвата вызовов, которые приложения выполняют в библиотеке Wldap32.dll, которая является стандартной библиотекой, лежащей в основе API-интерфейсов Active Directory, таких как ldap и ADSI. В отличие от инструментов сетевого мониторинга, ADInsight перехватывает и интерпретирует все клиентские API, включая те, которые не приводят к передаче на сервер. ADInsight отслеживает любой процесс, в который он может загрузить свою трассируемую DLL, что означает, что ему не требуются административные разрешения, однако при запуске с правами администратора он также будет отслеживать системные процессы, включая службы Windows.

- Утилита командной строки AdRestore — утилита для восстановления удаленных объектов в AD. На текущий момент не актуальна, так как уже начиная с Windows Server 2008 R2 была реализована функция корзины Active Directory, которая легко справляется с восстановлением.

- Оснастка редактор управления групповыми политиками — позволяет применять политики на организационные подразделения и объекты находящиеся в них. Централизованное, массовое распространение настроек.