Софт для взлома Wi-Fi.Как получают доступ к сети

В наше время беспроводные сети используются буквально повсюду. Это быстро, удобно, надежно, не требует размещать множество кабелей по дому и дает свободу передвижения при использовании устройства. Технология Wifi разрабатывалась как безопасная сеть, к которой могут получить доступ только те участники, у которых есть пароль. Но со временем люди находили уязвимости в самом протоколе и в его реализациях, из-за чего сети становились небезопасными.

Соответственно, выпускались новые версии протокола, закрывающие старые проблемы. Так сначала появился алгоритм шифрования WEP, затем WPA и WPA2. Последний является самым надежным на данный момент. Но за это время было создано множество инструментов для тестирования безопасности Wifi и взлома. Если вы хотите быть уверенными что ваша сеть в безопасности, вам лучше знать чем могут пользоваться злоумышленники для атаки на нее. В этой статье мы собрали самые популярные программы для взлома Wifi.

ПРОГРАММЫ ДЛЯ ВЗЛОМА WI FI

1. AIRCRACK

Первый в нашем списке — Aircrack или Aircrack-ng. Это лучшая программа для взлома wi fi и самый популярный инструмент для тестирования безопасности беспроводных сетей. По сути, это набор инструментов, которые могут практически все, но работают только из командной строки. Каждый инструмент из набора выполняет четко одну свою функцию. Вот основные из функций — поиск доступных сетей и просмотр подробной информации о них (airodump), захват сетевых пакетов и их фильтрация (airodump), настройка сетевого интерфейса для работы в режиме монитора (airmon), отправка пакетов в сеть (aireplay), перебор паролей с помощью алгоритмов или словаря (aircrack), расшифровка трафика (airdecap).

Принцип действия довольно прост, сначала злоумышленник должен переключить карту в режим монитора, затем найти вашу сеть и начать собирать с нее пакеты или другие данные. Как только он получит то что ему нужно, перейдет к перебору пароля. В случае c WEP будет достаточно только большого количества пакетов и пароль будет найден с вероятностью 100%. Для WPA нужно перехватить рукопожатие, которое передается в момент, когда вы подключаетесь к сети. А дальше его можно перебирать по словарю. Чем проще пароль тем быстрее он будет перебран. Программа кроссплатформенная и может работать в Windows и в Linux.

2. AIRSNORT

AirSnort — это еще одна популярная утилита для получения пароля от Wifi сети. Только работает она лишь с WEP сетями. Пароль перебирается с помощью специальных алгоритмов. Программа мониторит все передаваемые в сети данные, и когда перехватывает достаточное количество пакетов — расшифровывает из них пароль. Доступна для Linux и Windows, а также очень проста в использовании. Последний раз программа обновлялась три года назад, но она все еще актуальна и работает.

3. KISMET

Kismet — программа другого типа. Это анализатор беспроводных сетей WiFi 802.11a/b/g/n и система обнаружения вторжений. Очень часто этот инструмент используется для решения проблем с сетями Wifi. Kismet отлично работает со всеми wifi картами, которые поддерживают режим монитора. Поддерживает Windows, Linux, MacOS и BSD. Программа позволяет перехватывать пакеты разных протоколов — a/b/g/n, а также обнаруживать скрытые сети. Если к компьютеру подключен GPS, то программа может сохранять место где была найдена сеть на карту.

4. FERN WIFI WIRELESS CRACKER

Еще один неплохой инструмент, который поможет улучшить безопасность беспроводных сетей. Он позволяет просматривать передаваемые пакеты в реальном времени, а также обнаруживать устройства, подключенные к сети. Программа была разработана для выявления недостатков в протоколах сетей и их устранения. Работает на Linux, Windows, MacOS.

Программа может восстанавливать ключи WEP/WPA так же, как это делает Aircrack, а также ключи WPS методом перебора. Также может использоваться для тестирования сетей Ethernet. Для взлома ключей WPA/WPA2 используется перебор по словарю, а для WEP доступны такие алгоритмы: Chop-Chop, Caffe-Latte, Hirte, ARP Request Replay. Инструмент активно разрабатывается и постоянно получает новые функции.

5. COWPATTY

CoWPAtty — программа для взлома wi fi на пк методом перебора паролей WPA/WPA2 с использованием радужных таблиц. Это вариант атаки по словарю, который работает немного быстрее обычного перебора. Утилита не умеет перехватывать рукопожатия. Ей нужно передать уже перехваченные пакеты. Работает все в интерфейсе командной строки. Если пароль есть в списке, то программа его найдет. Но скорость работы программы очень сильно зависит от сложности паролей и их количества.

Для обозначения имени SSID используется SHA1, а это означает что для разных точек доступа придется создавать новую радужную таблицу. В новых версиях разработчики попытались увеличить скорость с помощью использования файла хэшей, который содержит 172000 записей и более 1000 самых популярных SSID.

6. AIRJACK

Airjack выполняет функции, схожие с aireplay. Это утилита для отправки пакетов в беспроводную сеть. Она может использоваться для выполнения атак отказа в обслуживании и MITM атак. Это может быть полезно при создании фейковой точки доступа, когда вам нужно заглушить основную.

7. WEPATTACK

Еще один простой инструмент для взлома паролей для сетей WEP. Как и предыдущие подобные инструменты в списке он позволяет восстанавливать пароль из достаточного количества перехваченных пакетов. Но для работы программы нужна карта с поддержкой режима монитора.

8. WIFIPHISHER

Работа этого инструмента очень сильно отличается от того что мы видели ранее. Если все описанные выше инструменты нацелены на технические уязвимости протокола, то здесь используется социальный инжиниринг. Утилита получает пароль от WPA/WPA2 сети методом фишинга. Она отключает пользователя от его сети и подключает к своей. А затем выдает в браузере сообщение, что пользователь должен ввести пароль от Wifi для установки обновлений. Затем пароль передается взломщику, а пользователь продолжает пользоваться интернетом не подозревая что произошло.

9. REAVER

Reaver — это программа для взлома пароля wifi, которая позволяет получать пароль от сетей WPS путем прямого перебора. Работа утилиты основана на том, что PIN WPS можно пробовать неограниченное количество раз. Обновлялся последний раз 4 года назад и большинство роутеров уже получили защиту от уязвимости, но не все.

10. WIFITE

Wifite — инструмент, похожий на Reaver, тоже написанный на Python и тоже предназначенный для взлома сетей WPS. Действует аналогичным методом перебора, но более новый и имеет несколько дополнительных функций. Работает только в Linux.

11. WEPDECRYPT

WepDecrypt — инструмент для взлома WEP сетей, написанный на Си. Поддерживаются несколько методов взлома ключей, начиная от атаки по словарю и заканчивая алгоритмами анализа. Для работы программы нужны некоторые системные библиотеки.

12. PYRIT

Pyrit — отличный инструмент для выполнения атак перебора по словарю на протоколы WPA/WPA2. Написан на Python и может работать на FreeBSD, Linux, Windows и MacOS. Утилита поддерживает параллельные вычисления с помощью видеокарты, используя Cuda или OpenCL, а значит может быть очень эффективной. Но это все еще атака по словарю, а значит чем сложнее пароль, тем он безопаснее.

13. INFERNAL TWIN

Evil twin (злой двойник) — это инструмент для создания фейковой точки доступа Wifi. Пользователь подключается не оригинальной точке доступа, а к фейковой и передает ей свои данные. Она может использоваться для кражи паролей, перехвата трафика, фишинга и многого другого.

14. PIXIEWPS

Pixiewps — это новый инструмент для подбора PINов к WPS написанный на Си. Поддерживается перебор PIN офлайн без подключения к сети, поиск уязвимых сетей и использование атаки Pixie Dust. Для работы нужна модифицированная версия Wifite или Reaver.

15. CRUNCH

Простая утилита, которую можно использовать для генерации списков слов и словарей на основе определенных последовательностей

Хендшейк WiFi в Windows 10. Перехват, расшифровка, брутфорс

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

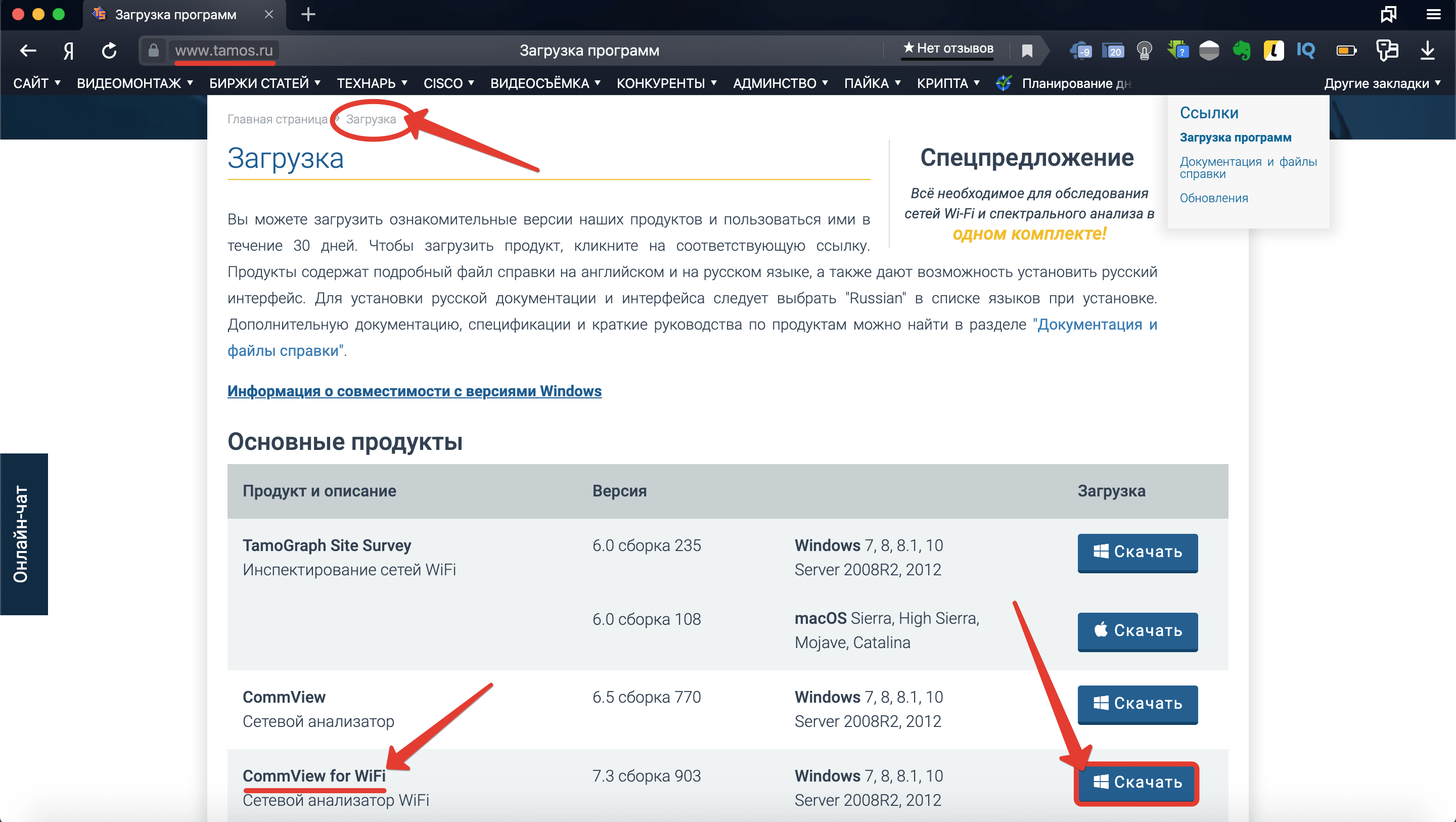

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

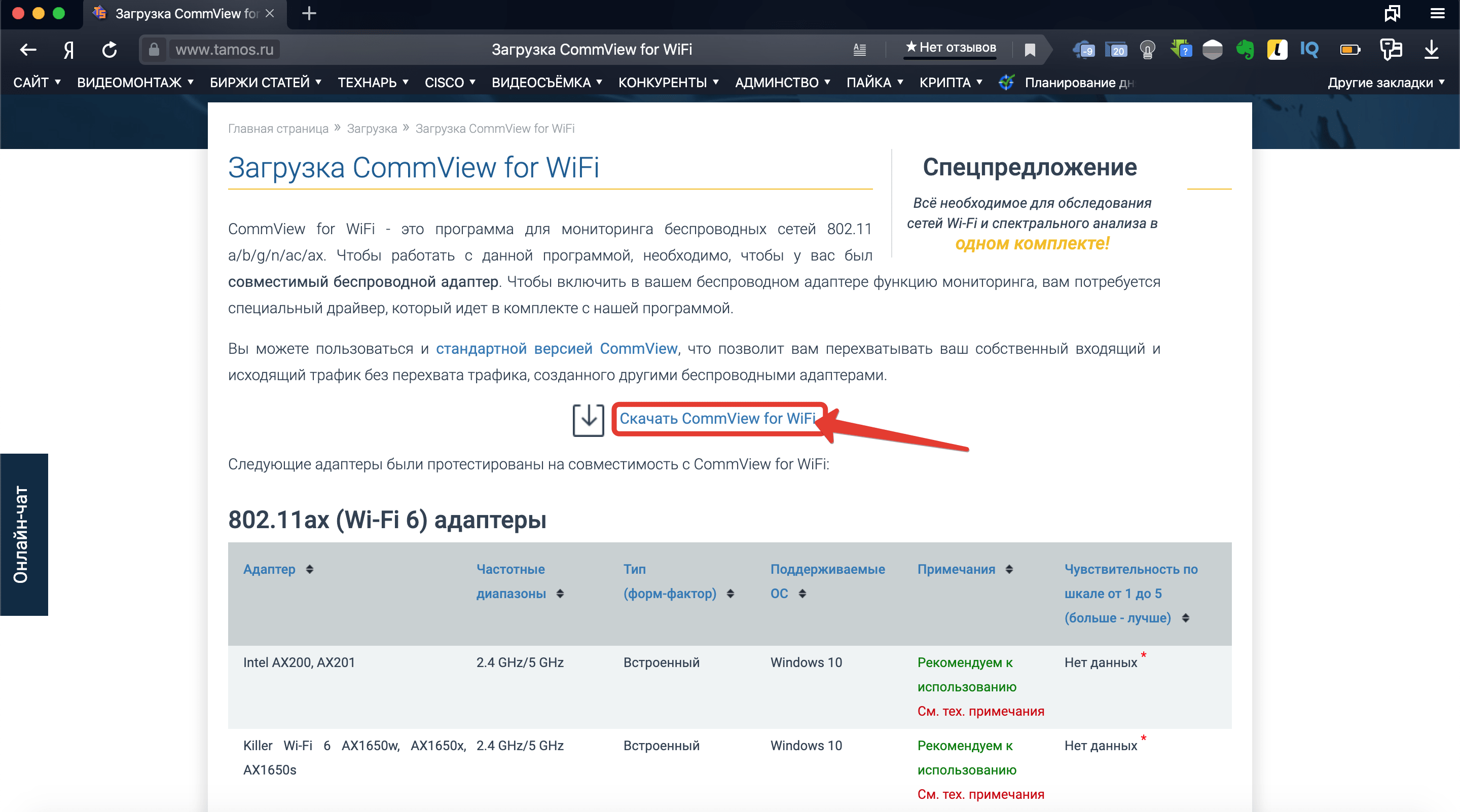

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

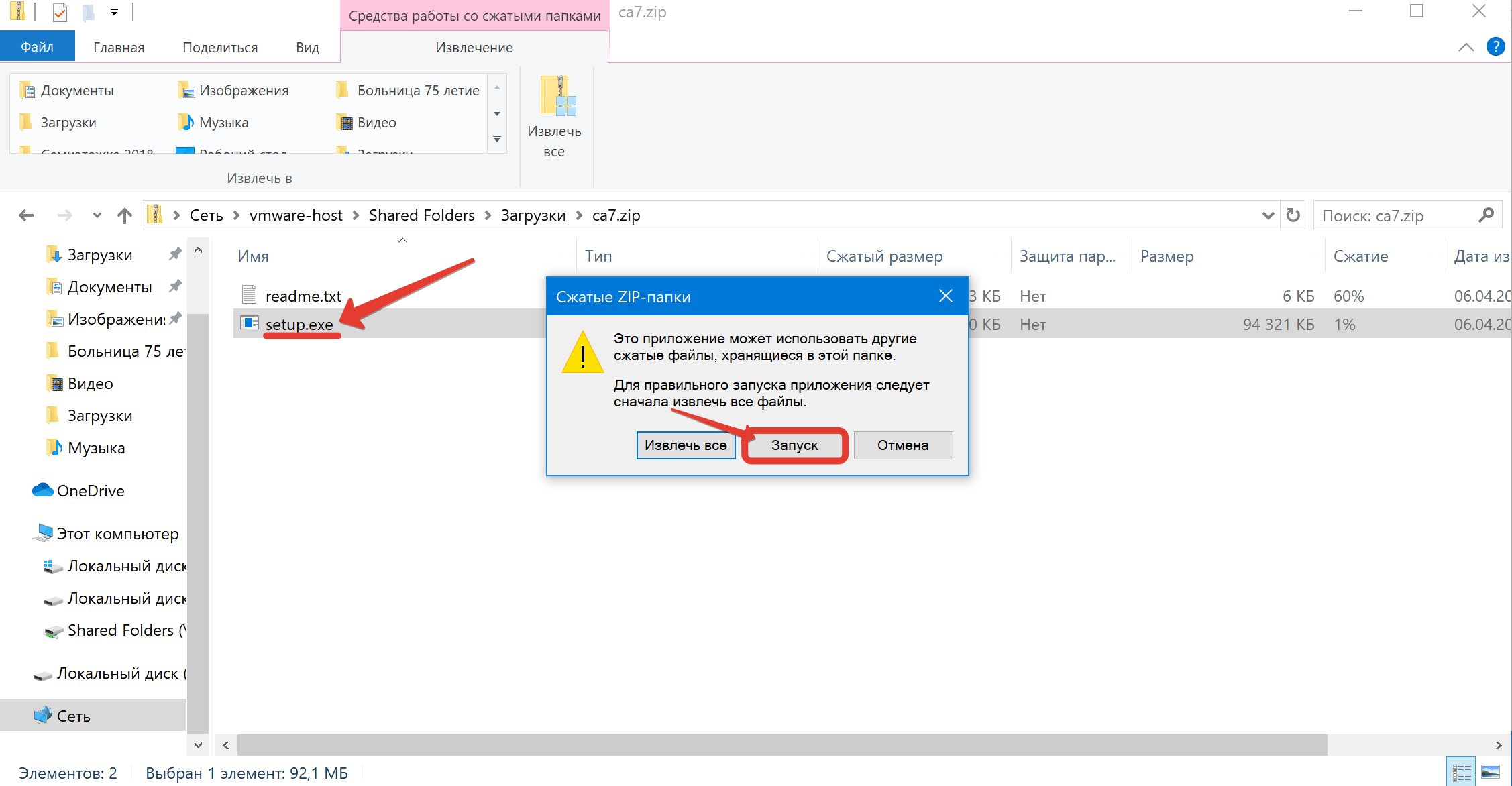

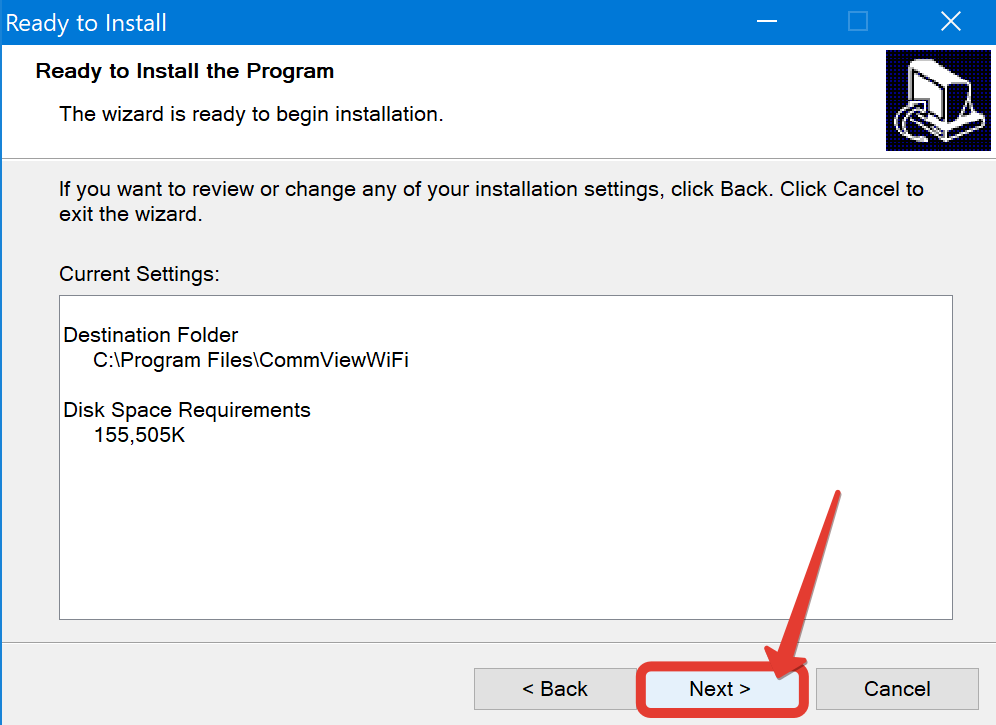

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

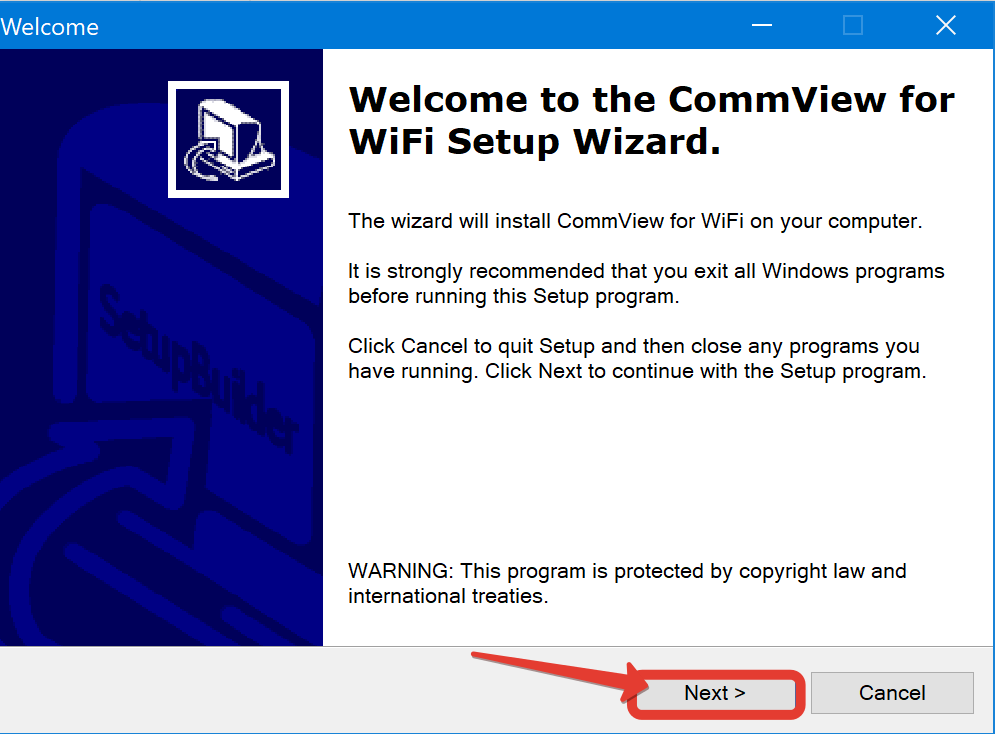

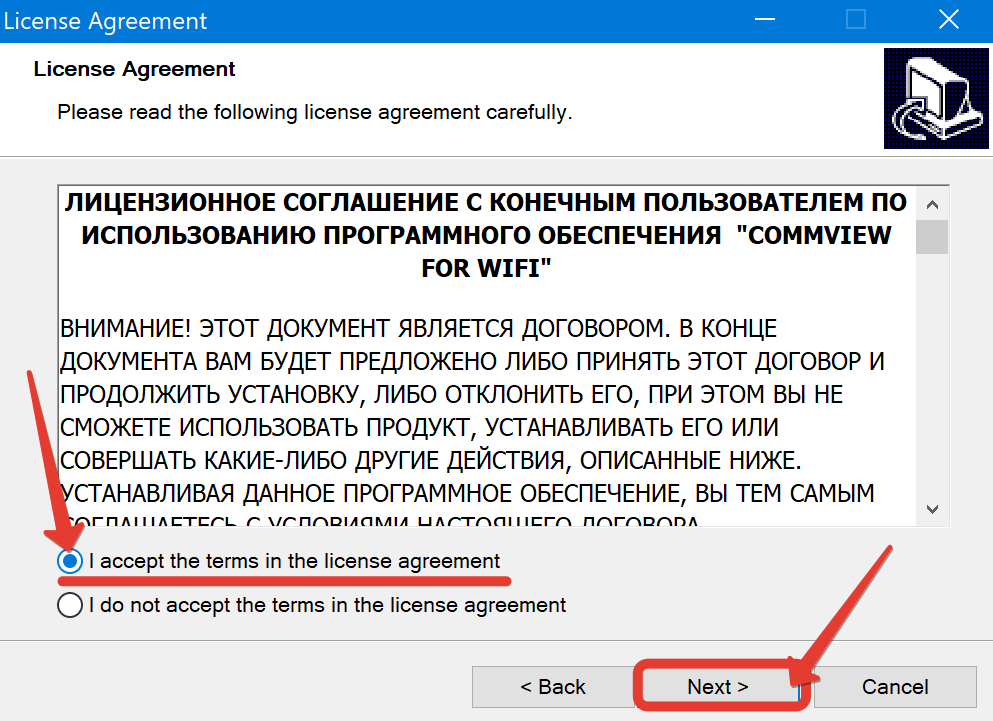

Шаг 4. Next.

Шаг 5. Принимаю.

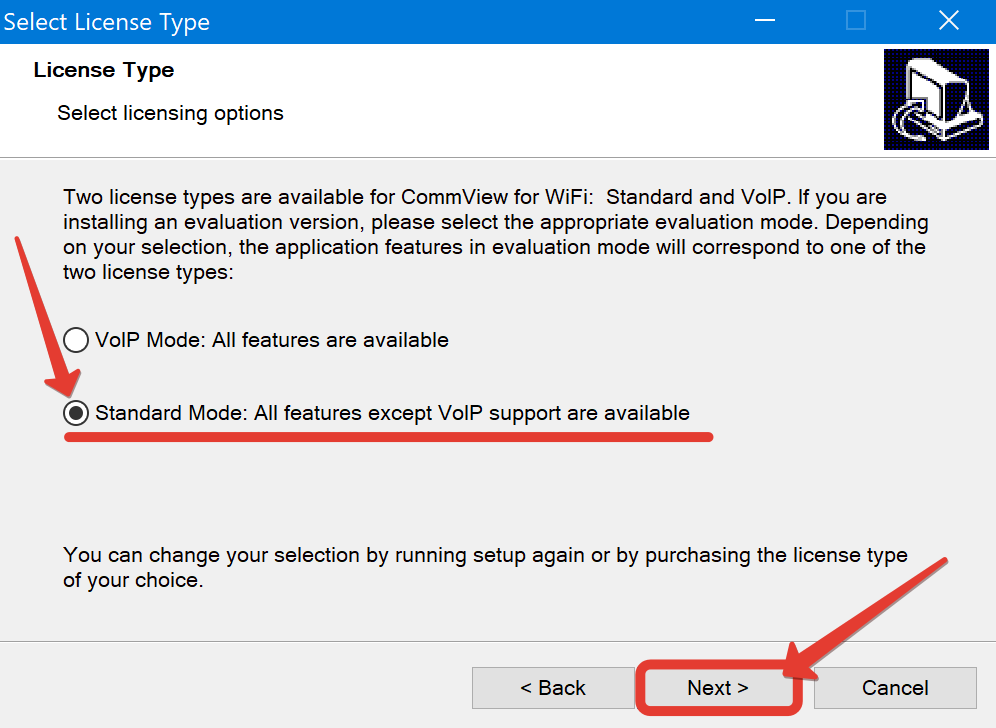

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

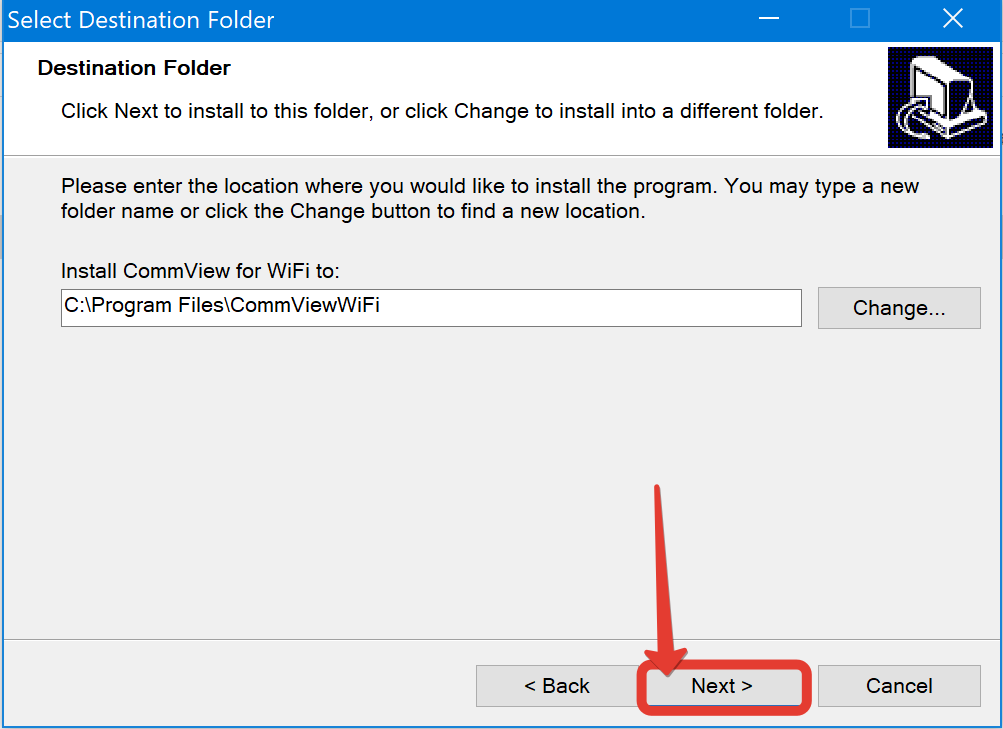

Шаг 7. Путь установки по дефолту.

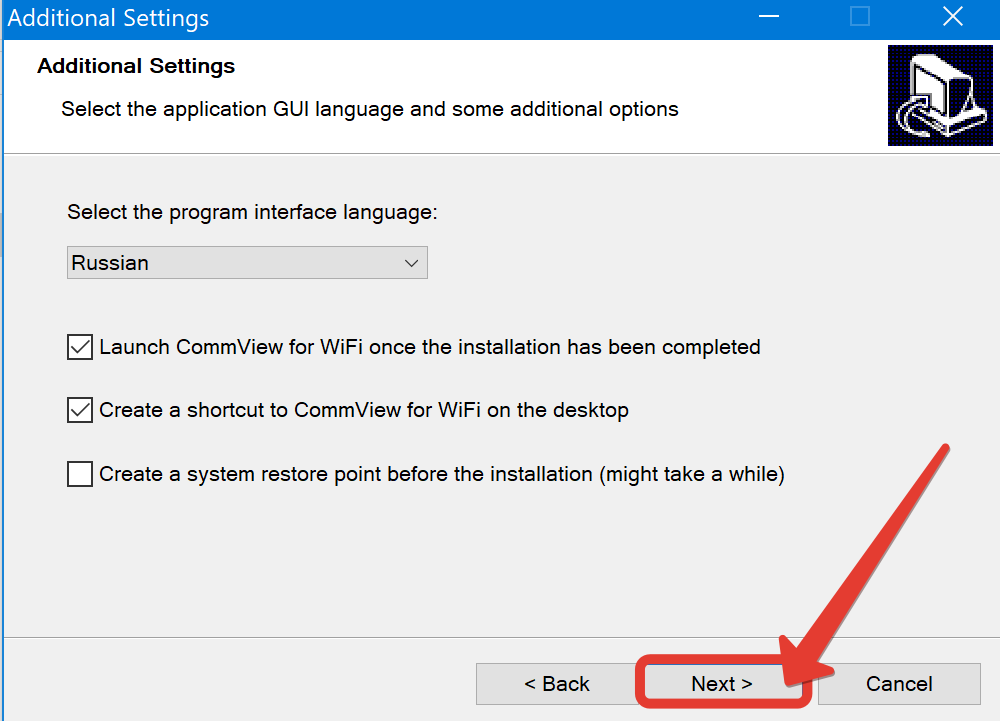

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Погнали.

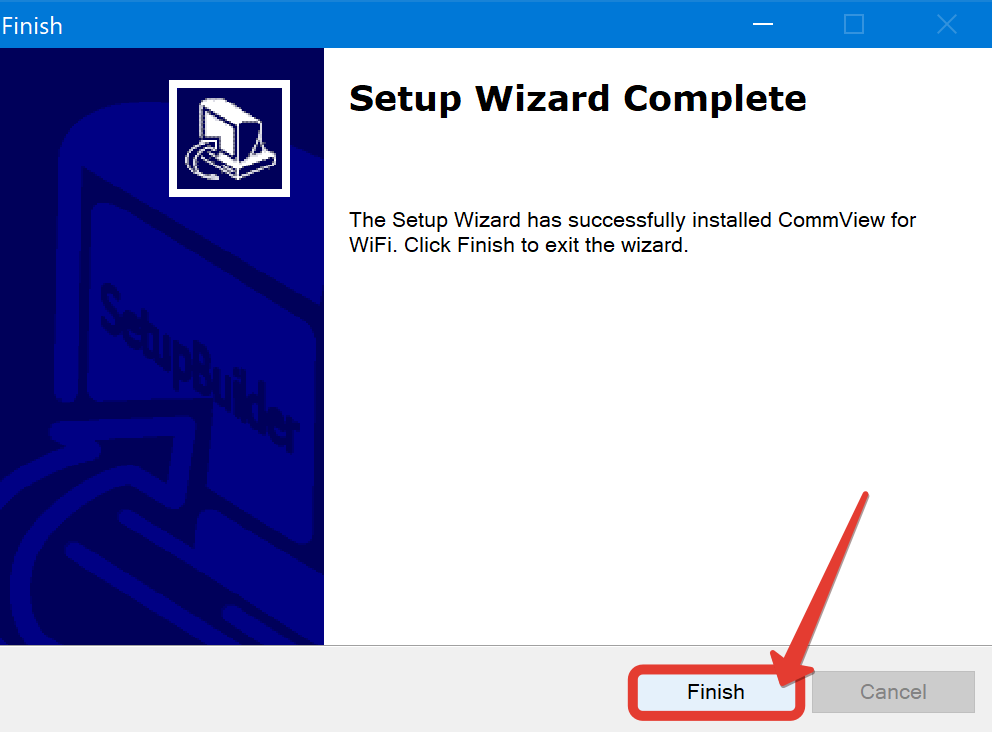

Шаг 10. После завершения установки, жмём «Finish».

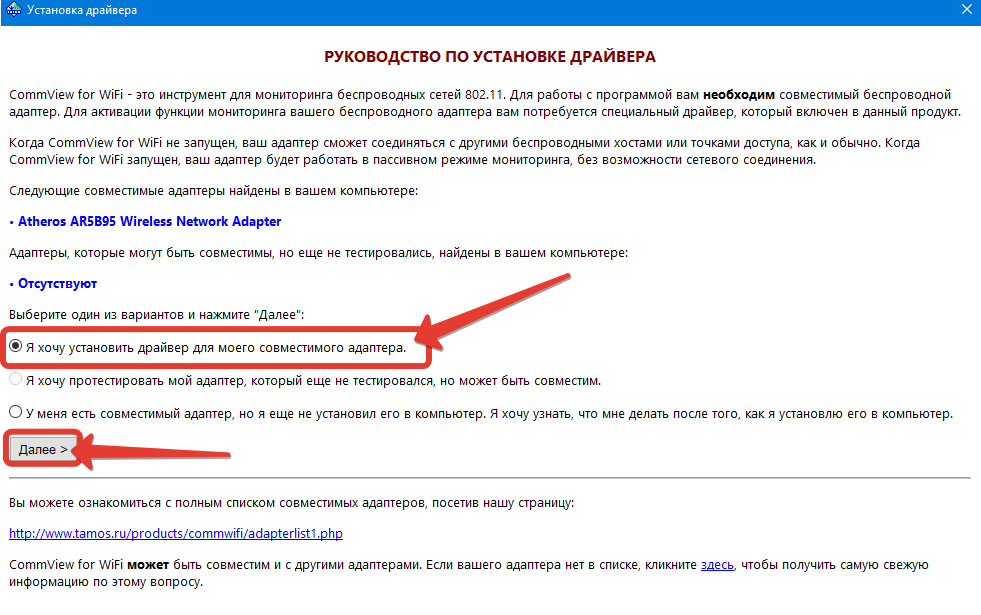

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

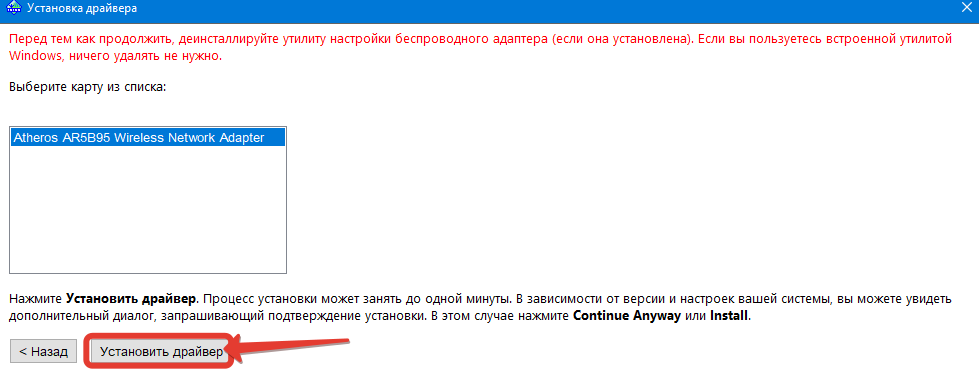

Шаг 12. Установить драйвер.

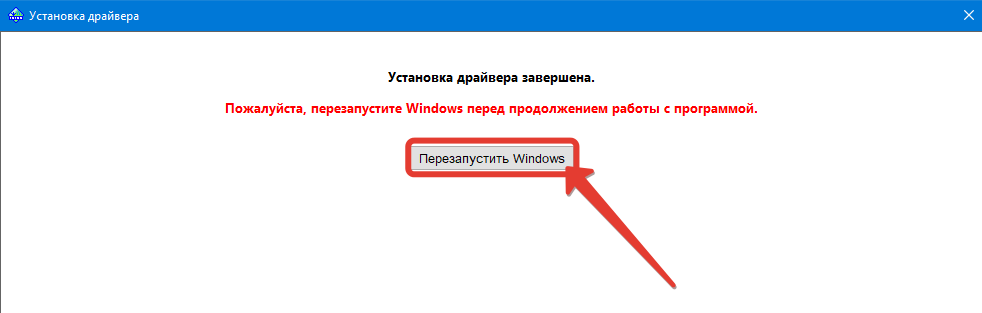

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

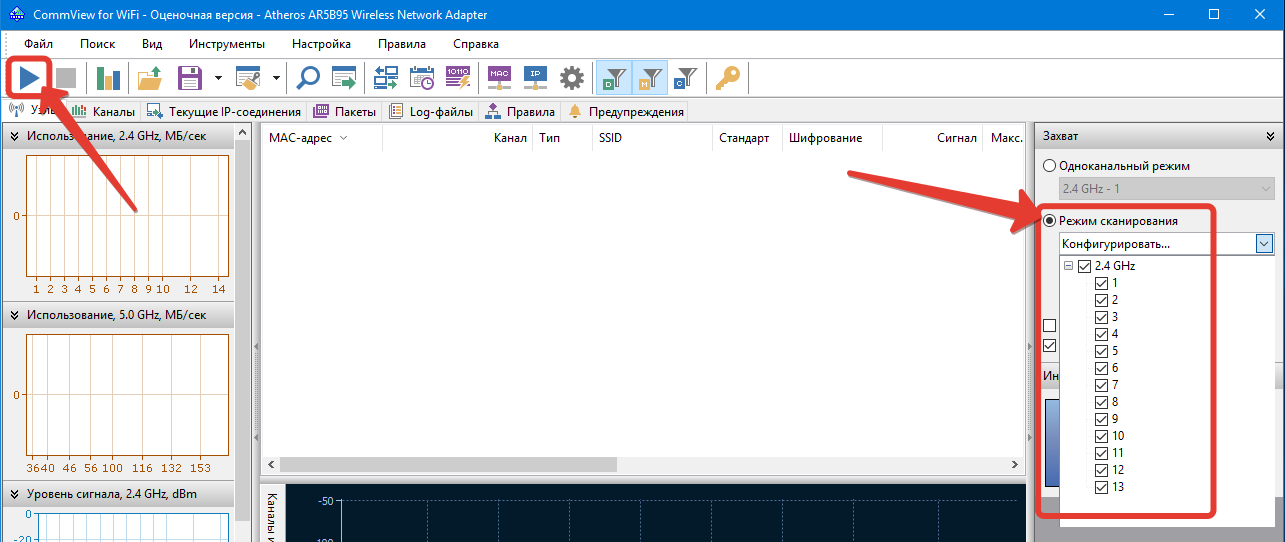

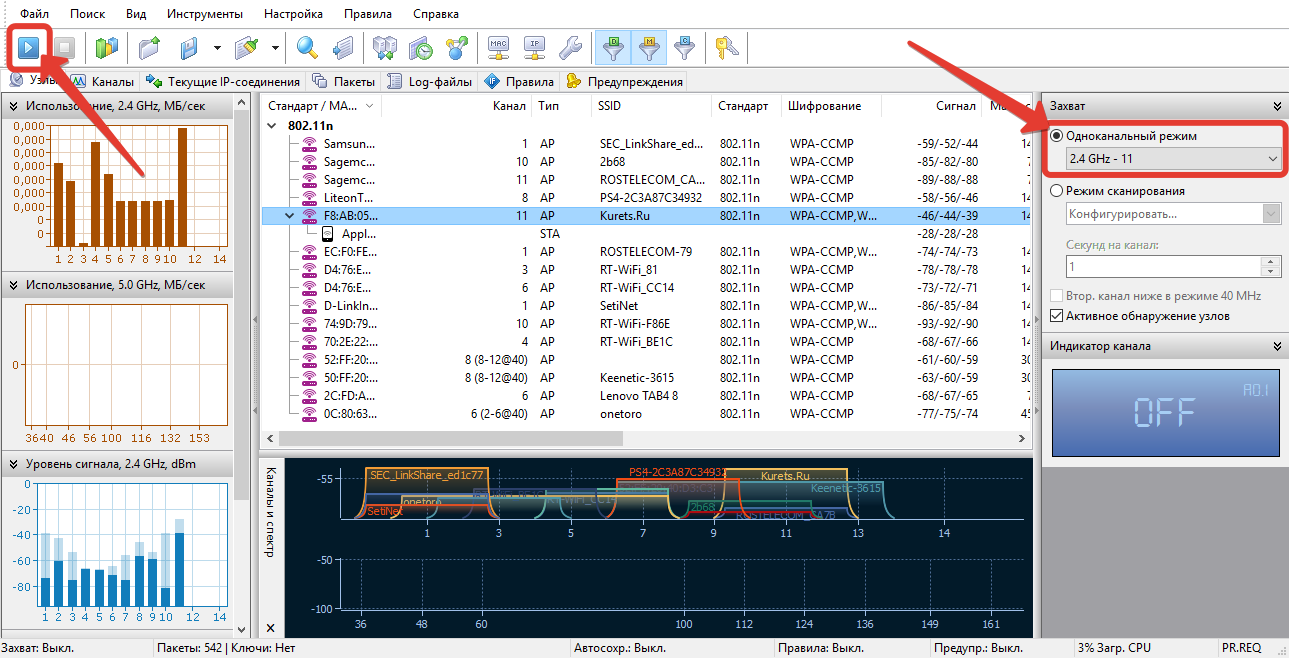

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

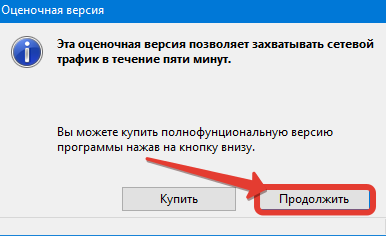

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

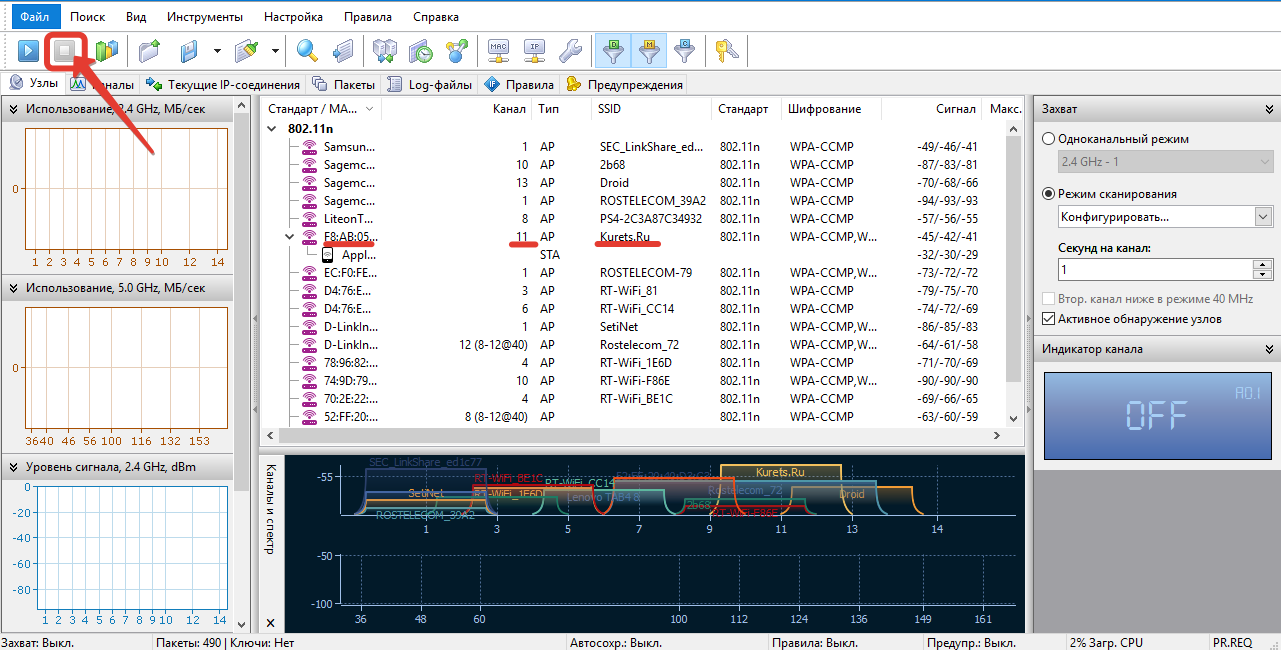

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

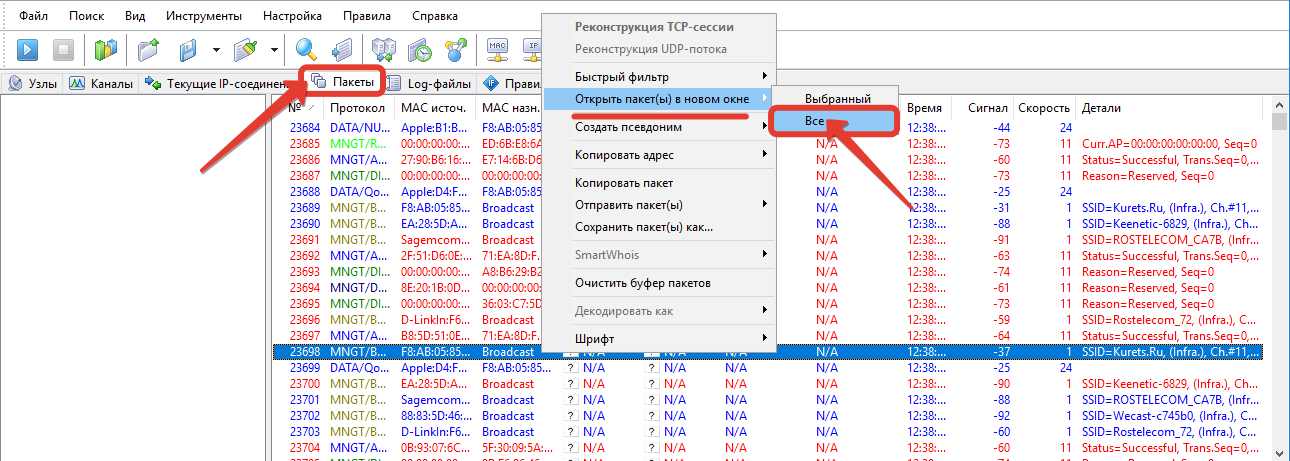

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

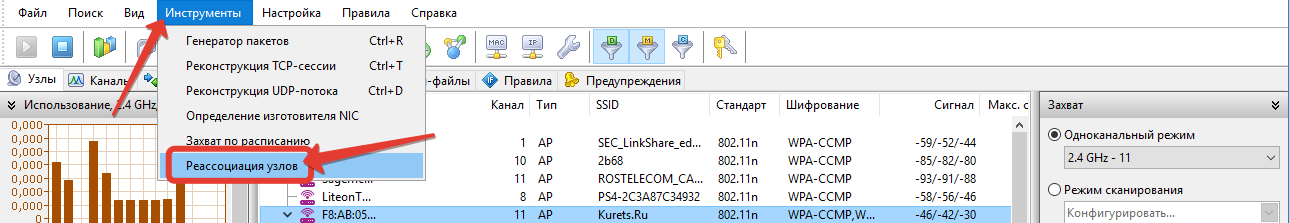

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

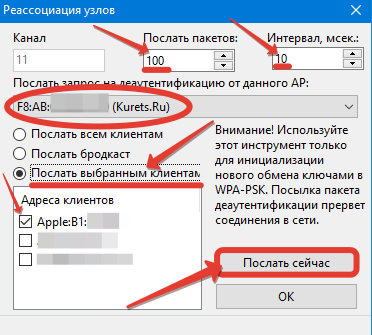

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

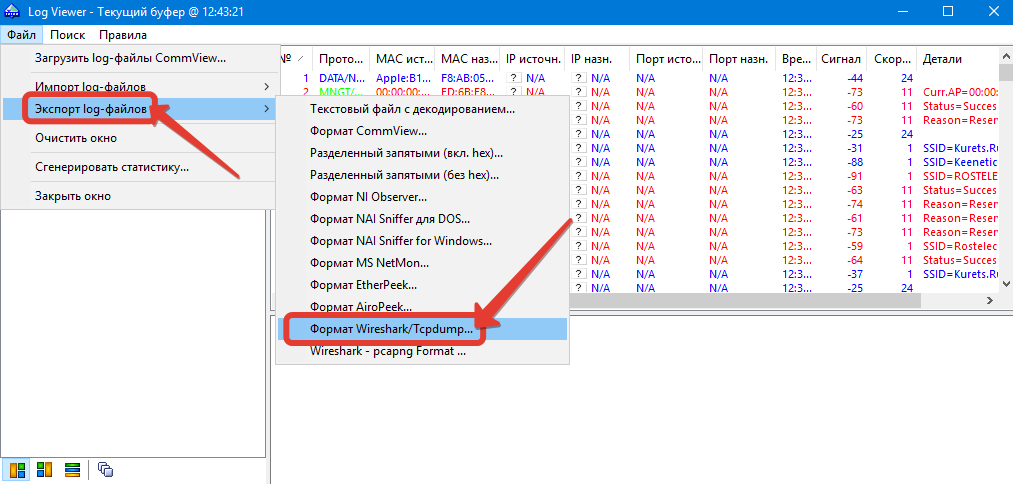

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

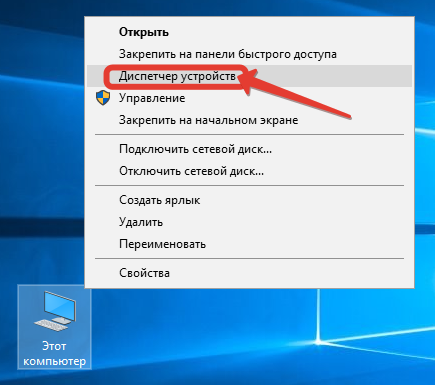

Шаг 25. Запускаем «Диспетчер устройств».

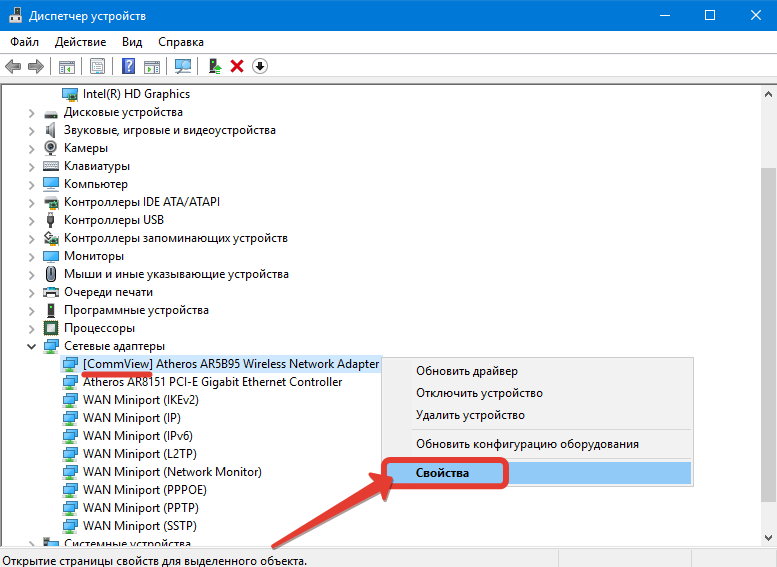

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

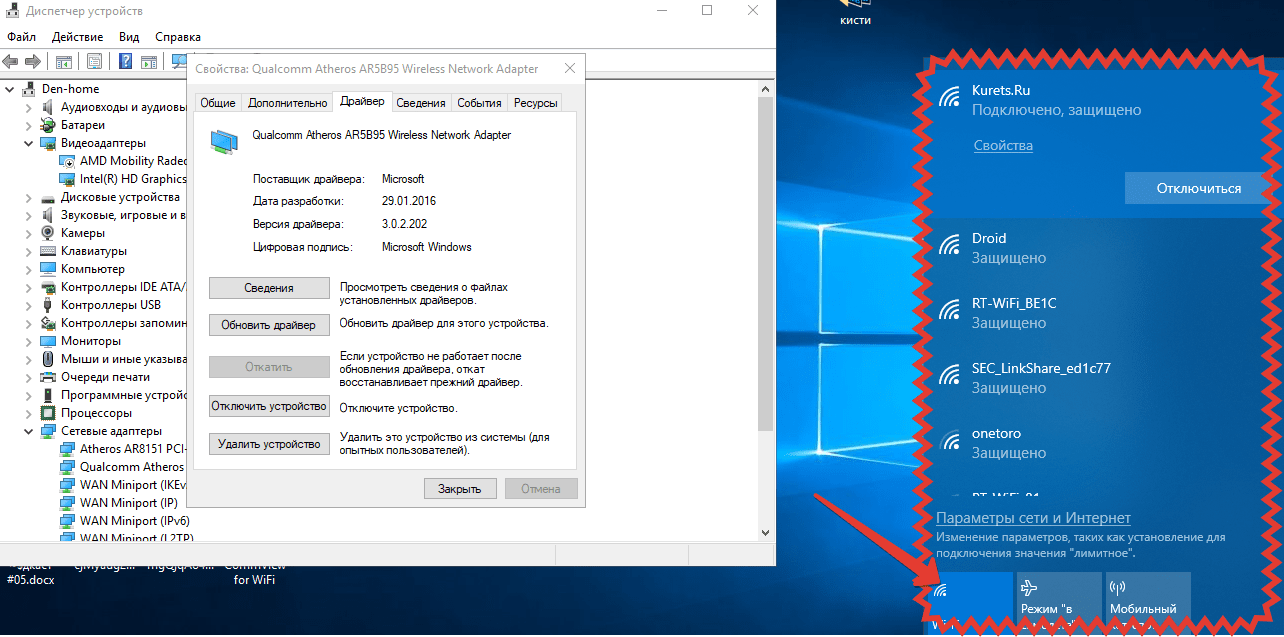

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

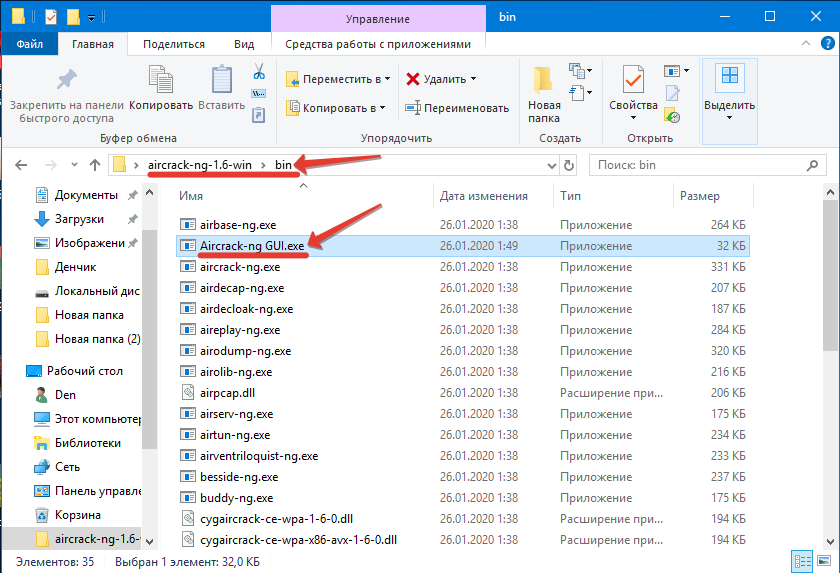

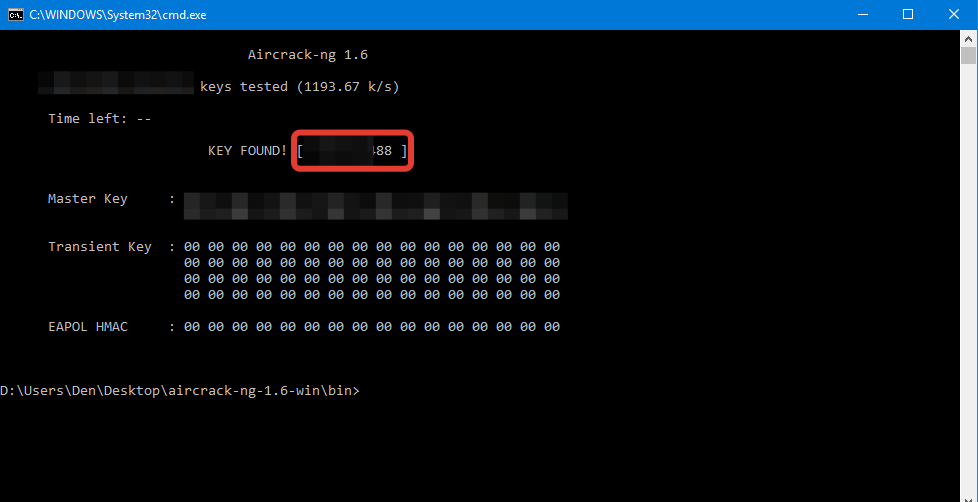

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

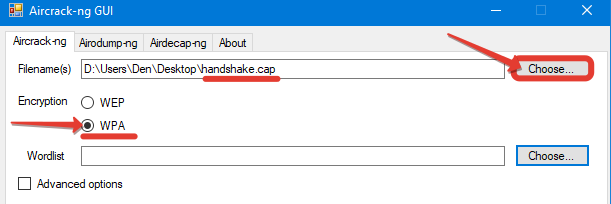

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

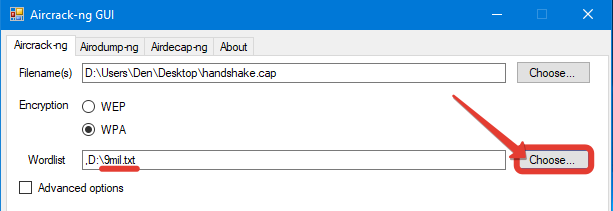

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

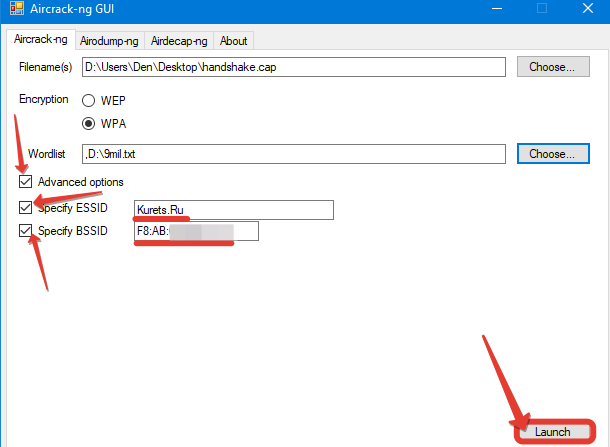

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.