Простой способ взлома популярных CMS (WordPress, Joomla, DruPal и другие)

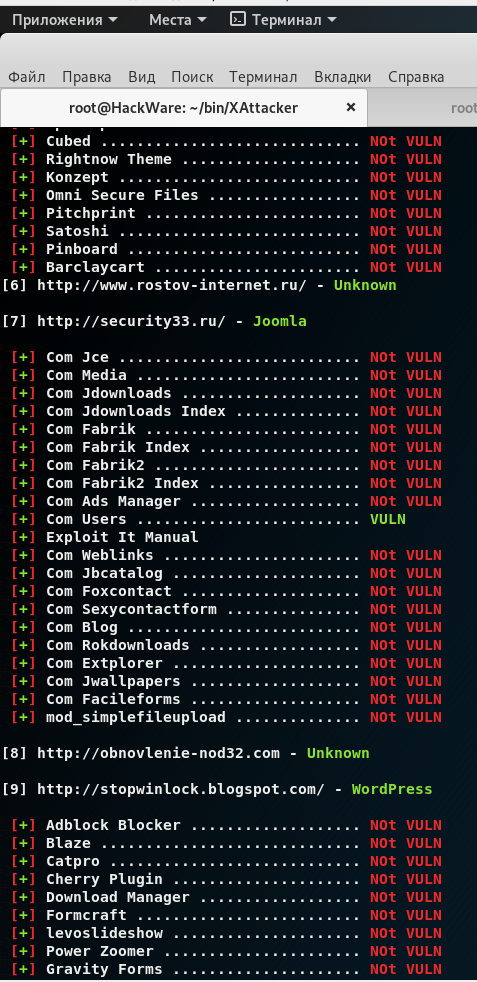

Небольшой мануал по использованию программы XAttacker. Поскольку программа создана проверять большое количество сайтов, то также покажу примеры составления списков сайтов.

Программа XAttacker умеет искать сайты по доркам (через Bing) или работать с вашим списком сайтов, затем автоматически определяет CMS у каждого сайта и проверяет наличие популярных уязвимостей. Поддерживаемые системы управления контентом: WordPress, Joomla, DruPal, PrestaShop и Lokomedia. Если уязвимость найдена, то на сайт закачивается шелл.

Поскольку проверки полностью автоматизированные, а список знакомых программе уязвимых плагинов ограничен, то самое очевидное применение программы:

- проверка целевого сайта когда времени очень мало

- проверка большого числа сайтов в поисках уязвимых

Программа знает о таких уязвимостях как:

[1] WordPress :

- [+] Adblock Blocker

- [+] WP All Import

- [+] Blaze

- [+] Catpro

- [+] Cherry Plugin

- [+] Download Manager

- [+] Formcraft

- [+] levoslideshow

- [+] Power Zoomer

- [+] Gravity Forms

- [+] Revslider Upload Shell

- [+] Revslider Dafece Ajax

- [+] Revslider Get Config

- [+] Showbiz

- [+] Simple Ads Manager

- [+] Slide Show Pro

- [+] WP Mobile Detector

- [+] Wysija

- [+] InBoundio Marketing

- [+] dzs-zoomsounds

- [+] Reflex Gallery

- [+] Creative Contact Form

- [+] Work The Flow File Upload

- [+] WP Job Manger

- [+] PHP Event Calendar

- [+] Synoptic

- [+] Wp Shop

- [+] Content Injection

- [+] Cubed Theme NEW

- [+] Rightnow Theme NEW

- [+] Konzept NEW

- [+] Omni Secure Files NEW

- [+] Pitchprint NEW

- [+] Satoshi NEW

- [+] Pinboard NEW

- [+] Barclaycart NEW

[2] Joomla

- [+] Com Jce

- [+] Com Media

- [+] Com Jdownloads

- [+] Com Fabrik

- [+] Com Jdownloads Index

- [+] Com Foxcontact

- [+] Com Ads Manager

- [+] Com Blog

- [+] Com Users

- [+] Com Weblinks

- [+] mod_simplefileupload

- [+] Com Facileforms NEW

- [+] Com Jwallpapers NEW

- [+] Com Extplorer NEW

- [+] Com Rokdownloads NEW

- [+] Com Sexycontactform NEW

- [+] Com Jbcatalog NEW

[3] DruPal

[4] PrestaShop

- [+] columnadverts

- [+] soopamobile

- [+] soopabanners

- [+] Vtermslideshow

- [+] simpleslideshow

- [+] productpageadverts

- [+] homepageadvertise

- [+] homepageadvertise2

- [+] jro_homepageadvertise

- [+] attributewizardpro

- [+] 1attributewizardpro

- [+] AttributewizardproOLD

- [+] attributewizardpro_x

- [+] advancedslider

- [+] cartabandonmentpro

- [+] cartabandonmentproOld

- [+] videostab

- [+] wg24themeadministration

- [+] fieldvmegamenu

- [+] wdoptionpanel

- [+] pk_flexmenu

- [+] pk_vertflexmenu

- [+] nvn_export_orders

- [+] megamenu

- [+] tdpsthemeoptionpanel

- [+] psmodthemeoptionpanel

- [+] masseditproduct

- [+] blocktestimonial NEW

[5] Lokomedia

Массовая проверка и эксплуатация уязвимостей сайтов WordPress, Joomla, DruPal, PrestaShop и Lokomedia

Для установки программы:

Можно запускать без опций:

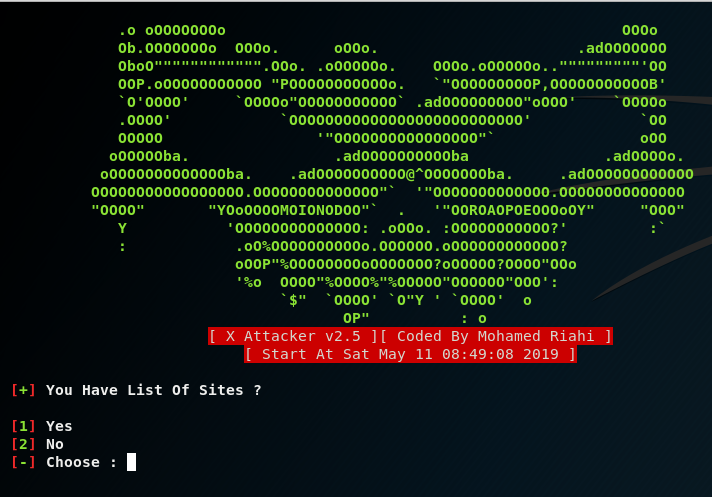

Тогда программа выведет:

Здесь спрашивается, имеется ли у нас список сайтов? Если отвечаем Да (нужно вписать цифру 1), тогда нужно будет указать путь до файла. Формат этого файла: один сайт на одну строку, обязательно указание протокола http или https.

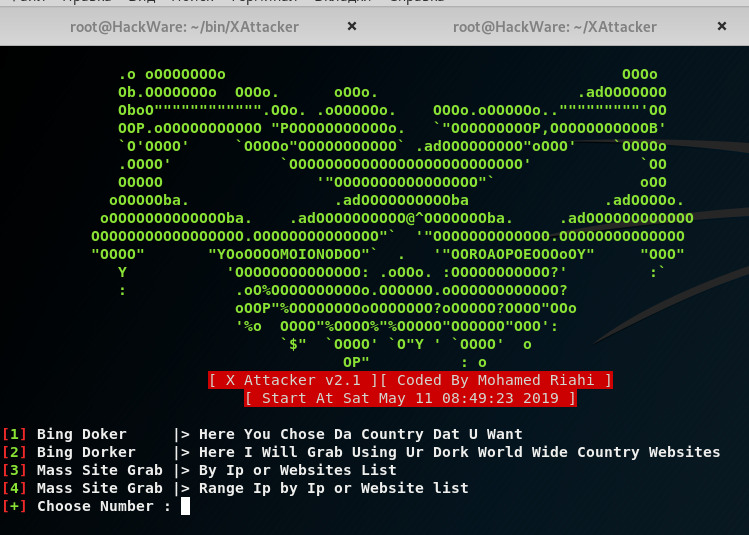

Если ответим Нет (цифра 2), тогда появится меню:

[1] Bing Doker |> Here You Chose Da Country Dat U Want[2] Bing Dorker |> Here I Will Grab Using Ur Dork World Wide Country Websites [3] Mass Site Grab |> By Ip or Websites List [4] Mass Site Grab |> Range Ip by Ip or Website list

1. Поиск по доркам сайтов определённой страны

2. Поиск по доркам сайтов любой страны

3. Массовый сбор сайтов по IP или списку сайтов

4. Массовый сбор сайтов по диапазону IP или списку сайтов

В третьем и четвёртом случае сайты нужно указывать без протокола, то есть без http и https.

Мне больше интересна возможность проверки уже заготовленного большого количества сайтов.

Для этого запустите программу с опцией -l, после которой укажите имя файла со списком сайтов для проверки:

В этом списке сайты должны быть с указанием протокола (http или https).

Программа поочереди проверит их все, покажет найденные уязвимости и выполнить загрузку шелла при удачной эксплуатации.

Также все уязвимые сайты будут перечислены с указанием найденной уязвимости в файл Result/vulntargets.txt.

Как ускорить работу XAttacker

Программа XAttacker работает в один поток и переходит к следующему сайту только после полного завершения работы с текущим. То есть узким местом (замедляющим весь процесс) является качество соединения и скорость ответа веб-сайта. При этом Интернет-подключение практически не загружено. Поэтому для увеличения скорости работы программы в несколько раз, сохраните копии программы в нескольких папках и запускайте их одновременно с разными списками сайтов.

Как составить списки сайтов

Самый простой способ получения списков — это парсинг страниц, где перечислено много сайтов. Это могут быть каталоги, результаты поисковой выдачи, разные агрегаторы и так далее.

К примеру, парсинг сайтов из популярного каталога:

Обратите внимание, что используется конструкция , которая в Bash означает вывод последовательности символов, в данном случае от 1 до 60, что означает, что будут собраны сайты с первых шестидесяти страниц каталога.

Чтобы научиться самому составлять подобные команды для сбора сайтов, нужно изучить статьи:

Ещё большие списки сайтов можно получать, например, для IP виртуального хостинга с помощью этого сервиса. Правда, там сайты выводятся без протокола, поэтому для получившегося списка нужно выполнить следующую команду:

В результате для каждого сайта в списке будет добавлена начальная строка «http://».

Заключение

Программа XAttacker очень простая в использовании, но новые уязвимости не добавлялись уже довольно давно, поэтому для того, чтобы она дала положительный результат нужно проверить действительно много сайтов.

Либо, для значительного улучшения результатов, нужно искать по доркам, специально подобранным для уязвимостей, которые поддерживает эта программа — но это требует дополнительных интеллектуальных усилий.

Презентация по взлому сайтов WordPress

Хакинг для новичков

Сисадмин и программист Марк Монтегю (Mark Montague) из Мичиганского университета с 19-летним стажем решения проблем информационной безопасности составил очень толковую презентацию с ясным изложением информации, необходимой для взлома сайта под WordPress. Цель презентации — убедить владельцев обязательно обновляться до последней версии программного обеспечения.

По мнению Монтегю, самый простой способ начать атаку — установить дистрибутив Kali Linux с более 300 хакерскими программами, там есть всё необходимое. Из них злоумышленнику понадобятся только три:

- WPScan: программа для поиска уязвимостей на сайтах WordPress и брутфорса паролей.

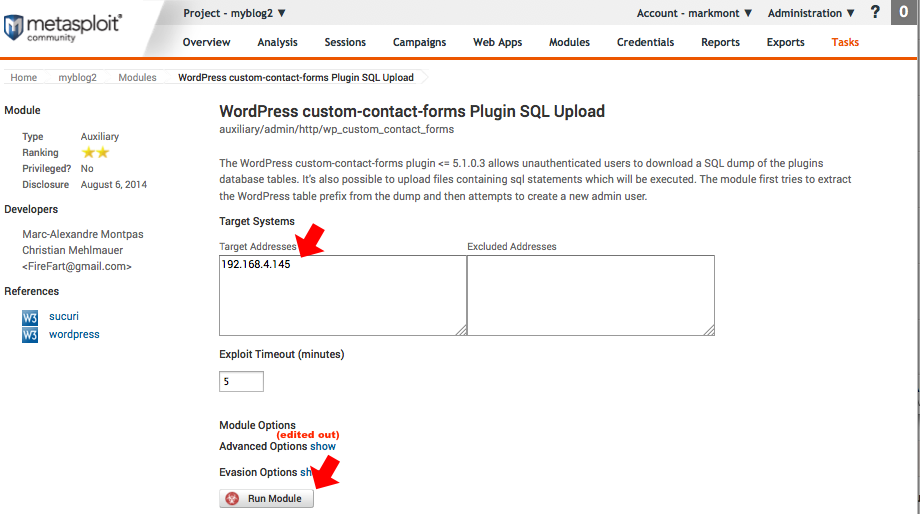

- Metasploit: фреймворк с простым веб-интерфейсом позволяет начать атаку без особых технических знаний.

- Weevely: «PHP web shell», который загружается на сайт и работает как бэкдор, потенциально, предоставляя полный контроль над веб-сервером.

Например, так выглядит результат работы WPScan.

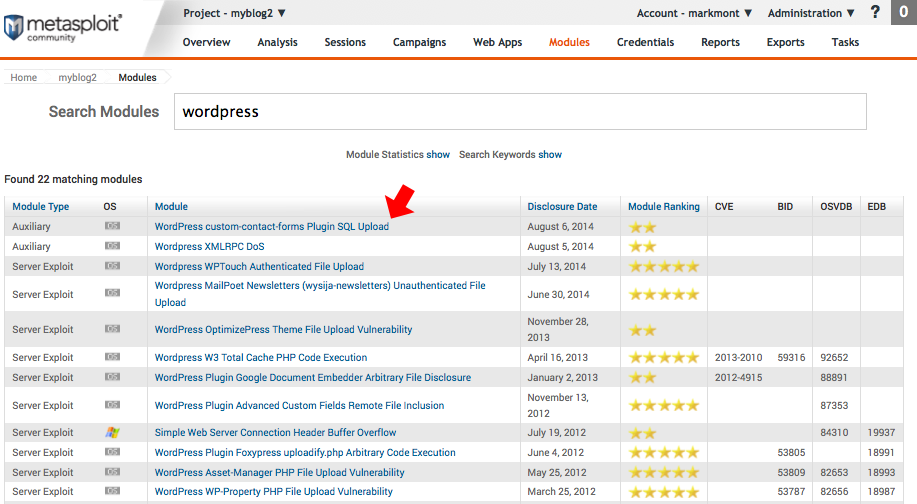

Далее в дело вступает Metasploit, где есть все необходимые модули для взлома WordPress. Получив лицензионный код на программу и создав проект, можно атаковать любой IP.

С помощью Metasploit в WordPress создаётся новый аккаунт с правами администратора. Что делать на этом этапе? Можно просто стереть всё содержимое, но в этом мало смысла, потому что сайт восстановят из резервной копии. Скорее всего, злоумышленник предпочтёт установить бэкдор, чтобы расширить свои возможности.

Программа Weevely создаёт валидный PHP-код для размещения в основной директории WordPress, а удалённый доступ в систему осуществляется потом по адресу вроде http://***/weevely.php (разумеется, файл лучше переименовать в нечто менее заметное).

Автор презентации подробно объясняет, как разместить бэкдор в системе и что с ним делать в дальнейшем, а также описывает все необходимые меры безопасности, которые должен предпринять админ.

Говоря об экосистеме WordPress, можно предположить, что у злоумышленников есть список всех IP-адресов и всех сайтов, работающих под WordPress (с указанием версии WordPress и версий всех установленных плагинов), так что в случае обнаружения новой уязвимости очень оперативно начнётся атака по сценарию, описанному в этой презентации. А новые уязвимости для WordPress и плагинов появляются с завидным постоянством.