Настройка VNC сервера в Kali с использованием systemd (для оконного менеджера MATE)

Kali Linux постоянно улучшается и изменяется, поэтому приходится писать похожие статьи. В этот раз рассмотрим обновленный VNC сервер и автоматический запуск его из нового системного менеджера — systemd. Данная статья заменяет вторую часть статьи SSH сервер и VNC сервер в Kali 2 и Kali 2016.

Будем считать, что оконный менеджер MATE уже установлен, если он не установлен, то его можно установить командой:

apt-get install mate-desktop-environment

Один раз запускаем vncserver:

При первом запуске сервер попросит указать пароль для входа.

После первого запуска завершаем vncserver:

И переходим к настройке:

Открываем файл /etc/X11/Xvnc-session

Находим строку:

test x»$1″ = x»» && set — default

и после нее дописываем:

unset DBUS_SESSION_BUS_ADDRESS

export SHELL=/bin/bash

xrdb $HOME/.Xresources

xsetroot -solid grey

export XKL_XMODMAP_DISABLE=1

#! /bin/sh

test x»$SHELL» = x»» && SHELL=/bin/bash

test x»$1″ = x»» && set — default

unset DBUS_SESSION_BUS_ADDRESS

export SHELL=/bin/bash

xrdb $HOME/.Xresources

xsetroot -solid grey

export XKL_XMODMAP_DISABLE=1

vncconfig -iconic &

$SHELL -l

Теперь нужно создать сервис для systemd. Для сервиса создадим файл /etc/systemd/system/vncserver.service и запишем в него:

[Unit] Description=TightVNC remote desktop serverAfter=syslog.target network.target [Service] Type=forking

PAMname=login

Restart=on-failure

ExecStart=/usr/bin/vncserver -depth 16 -geometry 1360×768 :10000

User=root

Описание параметров сервиса systemd:

Description — описание сервиса;

After — после каких сервисов должен запускаться наш сервис;

Type=forking — сервис запускается однократно и процесс может разветвляться.

PAMname=login — используемый PAM сервис;

Restart=on-failure — перезапускать сервис в случае ошибки.

ExecStart — команда для запуска сервиса;

User — от имени какого пользователя происходит запуск сервиса;

WantedBy — многопользовательский режим без графики.

Описание параметров запуска vncserver:

-depth 16 — глубина цвета (возможно 8,16,24,32 бита);

-geometry 1360×768 — разрешение экрана;

:10000 — номер виртуального экрана. Порт подключения будет 5900 + номер экрана.

Полное описание всех параметров systemd можно прочитать тут.

Включим автозагрузку сервиса:

systemctl enable vncserver.service

sudo systemctl start vncserver.service

Теперь можно подключаться к Kali по протоколу VNC.

Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктуры

Быть уверенным в своей IT-инфраструктуре — это быть уверенным в завтрашнем дне.

Установка VNC на Raspberry Pi с установленной ОС Kali Linux

1. Подключиться по SSH к Raspberry Pi введя ip адрес, логин и пароль

2. Далее необходимо вписать команду для загрузки:

Внимание: во время установки будет задан вопрос об установке программы без проверки подлинности (Install these packages without verification [y/N]?). Понадобится ответить «y» на этот вопрос.

3. После окончания установки VNC сервер нужно запустить команду:

Эта команда запустила VNC сервер! В данном случае запущена виртуальная X-сессия, абсолютно аналогично тому, как по команде startx при загрузке при подключенном мониторе. Теперь, когда вы запустите клиент VNC и подключитесь, то будете подключены именно к этому виртуальному рабочему столу.

Наиболее важная часть этой команды- параметр :1. Он определяет номер порта на котором будет запущен процесс VNC . Номер порта может быть любым, но нужно запомнить его, он понадобится при подключении. Еще один важный параметр, это разрешение (в данном случае размер) виртуального рабочего стола. Его можно указать любым, однако не стоит указывать больше, чем реальное разрешение компьютера, с которого осуществляется удаленный доступ.

При первом запуске VNC сервер попросит ввести пароль. Этот пароль нужен будет при подключении к удаленному рабочему столу.

4.Для подключения можно использовать программу UtlraVNC. Введите IP адрес, номер порта (1) и нажмите кнопку Connect

Для автоматического запуска VNC сервера необходимо:

1. ввести следущию команду:

Откроется текстовый редактор в нем добавьте

Только в Kali Linux пользователь “root” в стандартной ОС Rasbian пользователь “ pi ”

Для выхода из nano нажмите Ctrl-X. Затем последует вопрос о необходимости сохранения файла — ответьте Y. И, наконец, подтвердите имя файла нажатием клавиши Enter.

Теперь необходимо установить правильные атрибуты, т.е. сделать файл исполняемым

Установка VNC сервера, и настройка его работы поверх SSH

Да, отчего-то не все клиенты хотят работать в таком удобном и черном терминале, панель полностью не удовлетворяет их эстетические потребности, и вообще — «где мой такой любимый и удобный VNC?». вопрос привычки и вкуса

В данной статье будет рассмотрен пример установки и настройки VNC server и графической оболочки (GUI) на примере OC Debian 8 jessie.

Вводная: на руках имеется чистый Debian 8 и жгучее желание получить на выходе защищенный vnc-доступ к серверу.

Приступим

Обновим список доступных пакетов.

Если система свежеустановленная — стоит обновиться.

(!)Бездумно запускать данную команду не на свежеустановленном сервере не стоит, чревато сломанными зависимостями и перспективой работы напильником.

Устанавливаем Xfce и VNC server (любители GNOME, KDE, LXDE, etc. устанавливают оболочку по своему вкусу).

Создаем пользователя от которого будем запускать vnc сервер.

Устанавливаем sudo (в Debian данный пакет не установлен по умолчанию).

Добавляем пользователя vnc в группу sudo.

Переходим под пользователя vnc.

Запускаем vnc сервер.

Если это первый запуск vnc сервера, будет создан конфиг файл и запрошены некоторые параметры:

по умолчанию порт vnc сервера будет 5901, порт каждого следующего дисплея будет увеличиваться на 1 (5902,5903. ).

Проверить запущен ли VNC сервер и на каком порту слушает можно следующей командой.

Убить конкретный дисплей можно так:

:1 — какой дисплей нужно убить.

Создание скрипта автостарта vnc сервера.

Сначала убьем запущенный дисплей :1 (если он запущен).

создаем скрипт запуска

Добавляем следующие строки в файл:

если требуется — в скрипте можно изменить глубину цвета или разрешение экрана.

Делаем файл исполняемым.

использование созданного нами скрипта:

Теперь нужно позаботиться о том, чтобы настроенный нами vnc стартовал после загрузки сервера (запланированной и не очень).

Для этого создаем файл по следующему пути.

Добавляем следующий текст в файл:

[Unit] — указываем описание скрипта (так же можно указать требуемые зависимости и порядок запуска при загрузке).[Service] — указываем какими командами запускать сервис, под каким пользователем, и тип сервиса.

[Install] — указываем на каком уровне должен запускаться скрипт (runlevel 3 — многопользовательский режим без графики).

Включаем юнит в автозагрузку при старте системы.

Смотрим статус созданного нами юнита.

Дергаем systemd для поиска новых или измененных юнитов.

Шифрование трафика

Голый VNC не шифрует трафик, и оставлять его в таком виде не стоит.

Кроме того, если на Ваш IP выйдут боты из Китая и начнут стучатся по портам, даже если пароль установлен действительно качественный (учтите, что пароль на vnc сессию ограничен 8 символами) и его не взломают, попасть на сервер посредством VNC будет затруднительно, из-за постоянной ошибки на количество неверных попыток авторизации.

Using password file /home/vnc/.vnc/passwd

Warning: password truncated to the length of 8.

Would you like to enter a view-only password (y/n)? n

Пускаем VNC поверх SSH:

Теперь для подключения к серверу сначала нужно создать тунель.

Под *nix:

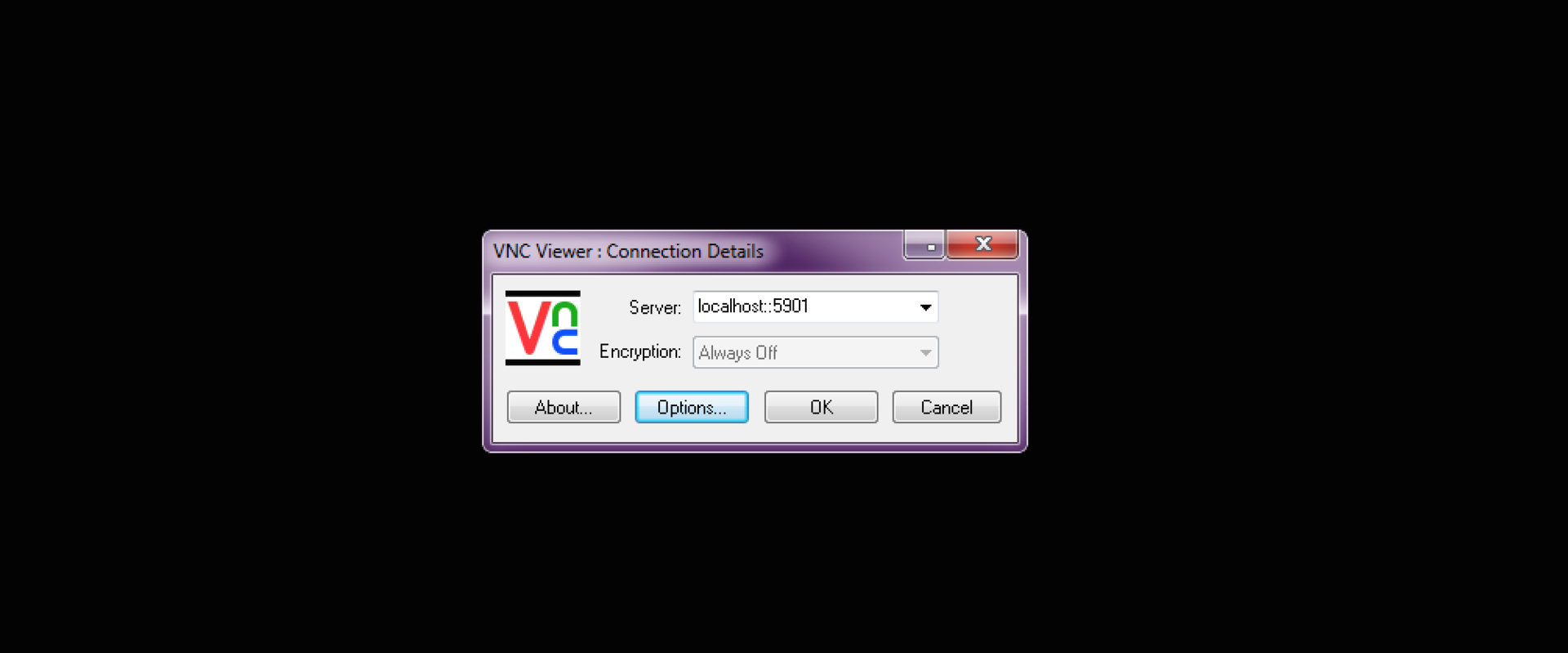

Теперь возможно подключение посредством vnc клиента, указав вместо IP удаленного сервера localhost и порт на котором слушает vnc-server.

При использовании Windows и putty агента:

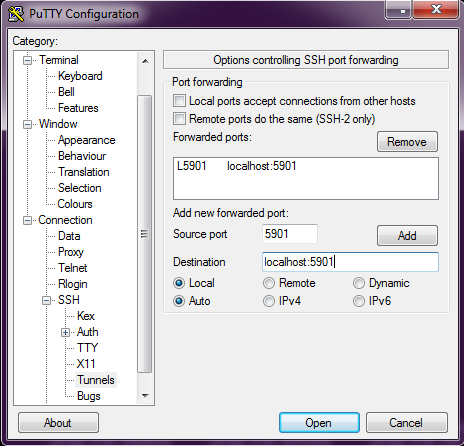

После запуска putty переходим Connection -> SSH -> Tunnels.

В поле Source Port вбиваем порт на котором слушает VNC сервер — 5901, в поле Destination вписываем — localhost:5901 и жмем кнопку Add.

должно получиться как на картинке.

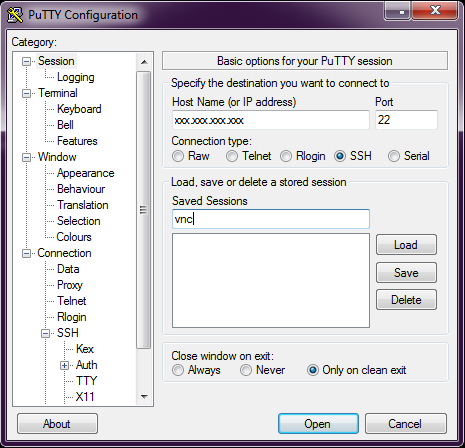

Теперь возвращаемся на вкладку Session вписываем IP сервера и порт 22 (тут же можно и сохранить конфигурацию подключения), жмем Open.

паранойи мало не бывает К осторожности нужно приучать сразу, хоть теперь и попасть на наш сервер посредством VNC извне невозможно (для начала нужно залогиниться по ssh и создать тунель), все же стоит задуматься о дополнительной безопасности ssh подключений (помните — китайские боты не дремлют).

Установим и настроим fail2ban.

По умолчанию защита от брутфорса для SSH включена, что нам собственно и требуется.

при превышении заданного числа неудачных вводов пароля подряд (по умолчанию — 6) бан IP, с которого были попытки подбора на заданное время (по умолчанию — 600 секунд).

Устанавливаем пакет из репозитория.

Основной интересующий нас файл настроек находится по пути /etc/fail2ban/jail.conf

Блок настроек для подключения по ssh:

ignoreip — IP адреса, которые не должны быть заблокированы. Можно задать список IP адресов разделённых пробелами, маску подсети, или имя DNS сервера.

bantime — время бана в секундах, по истечении которого IP адрес удаляется из списка заблокированных.

maxretry — количество подозрительных совпадений, после которых применяется правило. В контексте ssh — это число неудавшихся попыток логина, после которых происходит блокировка.

enabled — значение true указывает что данный jail активен, false выключает действие изолятора.

port — указывает на каком порту или портах запущен целевой сервис. Стандартный порт SSH сервера — 22, или его буквенное наименование — ssh.

filter — имя фильтра с регулярными выражениями, по которым идёт поиск «подозрительных совпадений» в журналах сервиса. Фильтру sshd соответствует файл /etc/fail2ban/filter.d/sshd.conf.

logpath — путь к файлу журнала, который программа Fail2ban будет обрабатывать с помощью заданного ранее фильтра. Вся история удачных и неудачных входов в систему, в том числе и по SSH, по умолчанию записывается в log файл /var/log/auth.log.

Дефолтная настройка удовлетворяет наши требования (6 неверных попыток авторизации по shh и IP летит в бан на 600 секунд), но я бы советовал добавить свой IP в доверенный список.

Обидно будет ждать почти два часа, в случае шестикратной ошибки ввода пароля со своего IP (шанс данного кейса отнюдь не нулевой).

Открываем конфиг файл.

В строке ignoreip = 127.0.0.1/8, адрес 127.0.0.1/8 заменяем на свой IP.

Выходим из редактора nano (ctrl+x, отвечаем y на вопрос сохранения внесенных изменений).

Перегружаем сервис для применения изменений в правилах.

В случае срабатывания бана в логах fail2ban, можно заметить строку предупреждения:

И попытки подключения с данного адреса будут отбиваться сервером автоматически до истечения срока бана.

Готово, настройка VNC сервера завершена.