Avast пишет что роутер уязвим, инфицирован, настроен неправильно

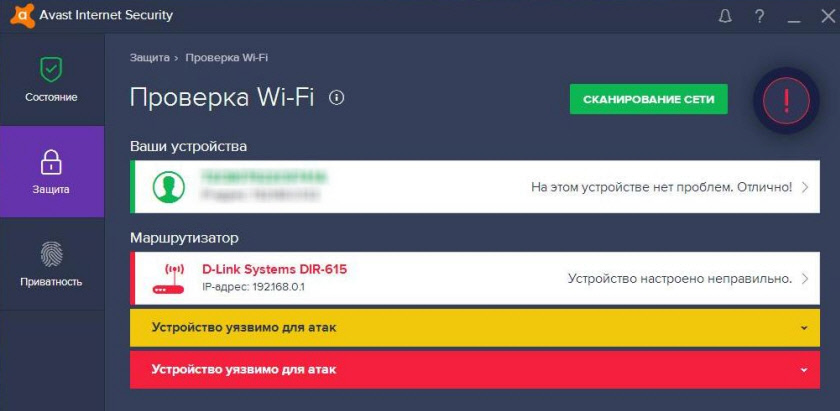

До недавнего времени я даже не знал, что роутер Avast пугает своих пользователей «страшными» предупреждениями относительно их роутеров. Как оказалось, антивирус Avast проводит проверку Wi-Fi роутеров. Он выдает результаты, что маршрутизатор настроен неправильно, устройство уязвимо для атак, или вообще, что роутер заражен и инфицирован, а злоумышленники уже перехватили DNS-адреса и успешно переправляют вас на вредоносные сайты, крадут данные кредитных карт и вообще все очень плохо. Все эти предупреждения конечно же приправлены опасным красным цветом и запутанными инструкциями, в которых даже хороший специалист без пива не разберется. Я не говорю уже об обычных пользователях. Вот так выглядят найденные проблемы на роутере D-Link DIR-615:

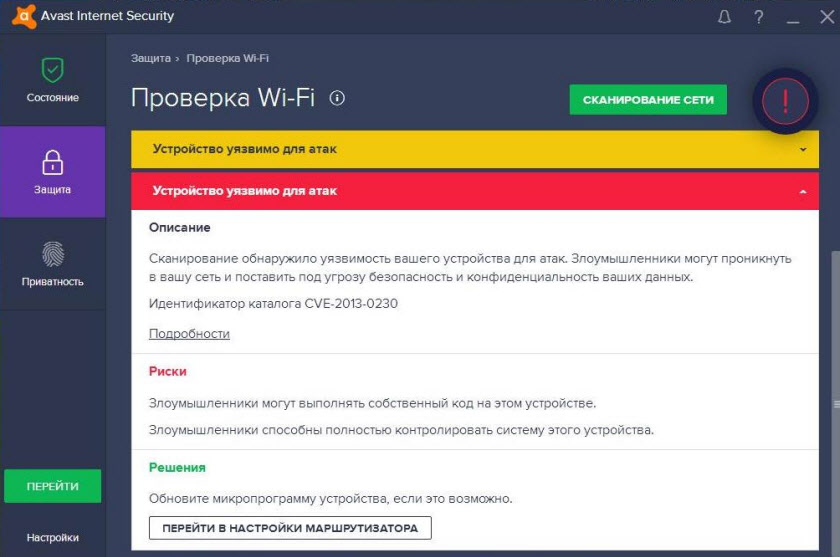

Устройство уязвимо для атак:

Из вариантов решения конечно же обновление прошивки роутера. Ибо что еще 🙂 Так же Avast может выдавать сообщение, что ваш роутер защищен слабым паролем, или роутер не защищен от взлома.

В отдельных случаях можно увидеть сообщение, что ваш роутер инфицирован, и соединения перенаправляются на вредоносный сервер. Антивирус Avast объясняет это тем, что ваш роутер был взломан, и в нем были изменены DNS-адреса на вредоносные. И там же предоставлены инструкции по решению этой проблемы для разных роутеров: ASUS, TP-Link, ZyXEL, D-Link, Huawei, Linksys/Cisco, NETGEAR, Sagem/Sagemco.

Если коротко, то все эти рекомендации направлены на проверку DNS-адресов, и служб связанных с DNS. Через которые злоумышленники могут сменить DNS на вашем роутере и перенаправлять вас на свои вредоносные сайты. Там есть подробные инструкции как все проверить на маршрутизаторах разных производителей.

Как реагировать на предупреждении от Avast об уязвимости роутера?

Думаю, этот вопрос интересует всех. Тем более, если вы зашли на эту страницу. Если вам интересно, как бы я отреагировал на такие предупреждения со стороны антивируса, то ответ простой – никак. Я уверен, что и в моем роутере Avast нашел бы дыры, через которые меня могут взломать. У меня просто Dr.Web. Он таких проверок не делает.

Возможно я ошибаюсь, но ни один антивирус кроме Avast не проверяет Wi-Fi роутеры к которым вы подключены на разного рода уязвимости. А эта функция, которая называется Home Network Security появилась еще в 2015 году. В версии программы Avast 2015.

Avast сканирует маршрутизатор на наличие проблем в безопасности устройства. Хотя, мне не до конца понятно, как он это делает. Например, как он проверяет то же пароль на вход в настройки роутера. Следит за пользователем, или методом подбора? Если подобрал – пароль плохой 🙂 Хотя ладно, я не программист.

Лично я считаю, что все эти предупреждения не боле чем простые рекомендации по усилению защиты вашего маршрутизатора. Это не значит, что вас уже кто-то взломал и ворует ваши данные. Что предлагает Avast:

- Установить хороший пароль и обновлять прошивку роутера. Мол в противном случае вас могут взломать. Ok, это и так понятно. Об этом не обязательно сигнализировать как о какой-то страшной уязвимости. Хотя снова же, мне не понятно, как антивирус определяет что версия программного обеспечения маршрутизатора устарела. Мне кажется, это невозможно.

- Роутер не защищен от подключений из интернета. Скорее всего такое предупреждение появляется после проверки открытых портов. Но по умолчанию, на всех роутерах функция «Доступ из WAN» отключена. Я очень сомневаюсь, что кто-то будет взламывать ваш роутер через интернет.

- Ну и самое страшное, это подмена DNS-адресов. При обнаружении каких-то проблем с DNS, Avast уже прямым текстом пишет о том, что «Ваш роутер инфицирован!». Но в 99% случаев это не так. Снова же, практически всегда роутер автоматически получает DNS от провайдера. А все функции и службы, через которые злоумышленники как-то могут подменить DNS, отключены по умолчанию. Мне кажется, что очень часто антивирус неправильно «понимает» какие-то пользовательские настройки.

Как-то так. Вы конечно же можете со мной не согласиться. Мне кажется, что намного проще получить доступ непосредственно к компьютеру, и заразить его, чем делать это с маршрутизатором. Если мы говорим об атаке через интернет. Буду рад увидеть ваше мнение по этому поводу в комментариях.

Как защитить роутер и убрать предупреждение от Avast?

Давайте попробуем разобраться с каждым пунктом, который скорее всего проверяет Avast и выдает предупреждения.

- Роутер защищен слабым паролем. Отсутствует шифрование. В первом случае антивирус имеет введу пароль, который нужно вводить при входе в настройки маршрутизатора. Как правило, по умолчанию пароль admin. Или вообще не установлен. И получается, что все, кто подключен к вашей сети могут зайти в настройки роутера. Поэтому, этот пароль нужно менять. Как это сделать, я писал в статье: как на роутере поменять пароль с admin на другой. Что касается пароля Wi-Fi сети, то он так же должен быть надежным, и должен использоваться тип шифрования WPA2. Об этом я всегда пишу в инструкциях по настройке роутеров.

- Роутер уязвим из-за старого ПО. Это не совсем так. Но, если для вашей модели маршрутизатора есть новая прошивка, то его желательно обновить. Не только для повышения безопасности, но и для более стабильной работы устройства и новых функций. У нас на сайте есть инструкции по обновлению ПО для маршрутизаторов разных производителей. Можете найти через поиск, или спрашивайте в комментариях. Вот инструкция для TP-Link и для Asus.

- Параметры DNS были изменены. Роутер взломан. Честно говоря, таких случаев я еще не видел. Как я уже писал выше, все службы, через которые это может произойти по умолчанию отключены. Чаще всего роутер получает DNS от провайдера автоматически. Единственное, что я могу посоветовать, это не прописывать вручную DNS-адреса, в которых вы не уверены. И если указываете вручную адреса, то лучше используйте только DNS от Google, которые: 8.8.8.8 и 8.8.4.4. Это так же советуют в рекомендациях Avast, которые можно посмотреть на официальном сайте: https://help.avast.com/ru/ws_android/1/alert_dns_hijack.html. Там есть подробные инструкции по решению проблем с DNS практически для всех роутеров.

На этом все. Надеюсь, мне удалось хоть немного пояснить данные предупреждения в антивирусе Avast. Задавайте вопросы в комментариях, и не забывайте делится полезной информацией по данной теме. Всего хорошего!

Безопасность маршрутизатора уязвима: вот как это исправить

Большинство маршрутизаторов имеют шлюза, используемых домашними клиентами, крайне небезопасны, и некоторые маршрутизаторы настолько уязвимы для атаки, что их следует выбросить, сказал эксперт по безопасности на конференции Hacker X Hacker в Нью-Йорке.

«Если маршрутизатор продается в [паре с электроникой], а вы не хотите его покупать», — сказал в презентации независимый компьютерный консультант Michael Horowitz. «Если ваш маршрутизатор предоставлен вам вашим провайдером интернет-услуг [ISP], вы также не хотите его использовать, потому что они отдают миллионы таких, и это делает их главной мишенью, как для агентств-шпионов, так и для плохих парней».

Horowitz рекомендовал, чтобы потребители, ориентированные на безопасность, вместо этого обновлялись до коммерческих маршрутизаторов, предназначенных для малого бизнеса, или, по крайней мере, разделяли их модемы и маршрутизаторы на два отдельных устройства. (Многие блоки «шлюза», часто предоставляемые провайдерами интернет-услуг, действуют как оба). В случае отказа от этих вариантов Horowitz дал список мер предосторожности, которые могут предпринять пользователи.

Проблемы потребительских маршрутизаторов

Маршрутизаторы являются важными, но незавершенными рабочими устройствами современных компьютерных сетей, однако мало кто из домашних пользователей понимает, что они компьютеры, и у них собственные операционные системы, программное обеспечение и уязвимости.

«Скомпрометированный маршрутизатор может следить за вами, — сказал Horowitz , объясняя, что маршрутизатор под контролем злоумышленника может организовать атаку «человек в середине», изменить незашифрованные данные или отправить пользователей на «плохие двойники» веб-сайты, используемые веб-почту или интернет-банкинг.

Horowitz отметил, что многие устройства домашнего домоустройства не сообщают пользователям, когда станут доступны обновления прошивки, хотя эти обновления необходимы для исправления дыр в безопасности. Некоторые другие устройства не будут принимать пароли длиной более 16 символов.

Миллионы маршрутизаторов по всему миру имеют сетевой протокол Universal Plug and Play (UPnP), который включен в портах, обращенных к Интернету, что подвергает их внешней атаке.

«UPnP был разработан для локальных сетей [локальных сетей], и поэтому он не имеет безопасности. Само по себе это не так уж и важно», — сказал Horowitz . Но, добавил он, «UPnP в Интернете — это как заняться хирургическим вмешательством и заставить врача работать на неправильной ноге».

Другой проблемой является протокол администрирования домашней сети (HNAP), инструмент управления, обнаруженный на некоторых маршрутизаторах потребительского класса, который передает конфиденциальную информацию о маршрутизаторе через Интернет по адресу http: // [IP-адрес маршрутизатора] / HNAP1 / и предоставляет полный контроль для удаленных пользователей, которые предоставляют административные имена пользователей и пароли (которые многие пользователи никогда не меняют с заводских настроек по умолчанию).

В 2014 году маршрутизатор-червь под названием The Moon использовал протокол HNAP для идентификации уязвимых маршрутизаторов Linksys, к которым он мог распространяться. (Linksys быстро выпустила прошивку).

«Как только вы вернетесь домой, проделайте, это со всеми своими маршрутизаторами», — сказал Horowitz высокопрофессиональной толпе. «Идите в / HNAP1 /, и, надеюсь, вы не получите ответа, если это будет только одна хорошая вещь. Честно говоря, если вы получите ответ, я выброшу маршрутизатор».

Хуже всего Wi-Fi Protected Setup (WPS) — простота использования, позволяющая пользователям обходить сетевой пароль и подключать устройства к сети Wi-Fi просто путем ввода восьмизначного ПИН-кода, который печатается на самом маршрутизаторе, Даже если изменился сетевой пароль или имя сети, PIN-код остается действительным.

«Это огромная проблема с безопасным удалением, — сказал Horowitz . «Это восьмизначное число приведет вас в [роутер], несмотря ни на что. Так что водопроводчик подходит к вашему дому, поворачивает маршрутизатор, снимает снизу его, и теперь он может навещать вашу сеть всегда».

Horowitz объяснил, что этот восьмизначный PIN-код даже не является восьмью цифрами. На самом деле это семь цифр, плюс окончательная цифра контрольной суммы. Первые четыре цифры проверяются как одна последовательность, а последние три — как другие, в результате всего лишь 11 000 возможных кодов вместо 10 миллионов.

«Если WPS активен, вы можете попасть в маршрутизатор», — сказал Horowitz . «Вам просто нужно сделать 11 000 подборов» — тривиальная задача для большинства современных компьютеров и смартфонов.

Затем есть сетевой порт 32764, который обнаружил французский исследователь безопасности Элои Вандербекен в 2013 году, который был спокойно поставлен на шлюзах маршрутизаторов, продаваемых несколькими крупными брендами. Используя порт 32764, любой пользователь в локальной сети, включающий в себя ISP пользователя, может полностью управлять администратором маршрутизатора и даже выполнять сброс настроек без пароля.

Порт был закрыт на большинстве затронутых устройств после раскрытия информации Vanderbeken, но позже он обнаружил, что его можно легко открыть с помощью специально разработанного пакета данных, который может быть отправлен провайдером.

«Это явно сделано шпионским агентством, это потрясающе», — сказал Horowitz . «Это было преднамеренно, без сомнений».

Как заблокировать домашний маршрутизатор

Horowitz сказал, что первым шагом к обеспечению безопасности домашнего маршрутизатора является то, что маршрутизатор и модем не являются одним устройством. Многие интернет-провайдеры арендуют такие устройства для клиентов, но они не смогут контролировать свои собственные сети.

«Если вам дана одна коробка, которую большинство людей, на мой взгляд, называют шлюзом, — сказал он, — вы должны иметь возможность связаться с интернет-провайдером и убрать их в ящик, чтобы он работал как модем, добавьте к нему свой собственный маршрутизатор».

Затем Horowitz рекомендовал, чтобы клиенты покупали недорогой Wi-Fi / Ethernet-маршрутизатор коммерческого класса, такой как Pepwave Surf SOHO, который продается по цене около 200 долларов США, а не дружественный к потребителю маршрутизатор, который может стоить всего лишь 20 долларов США. Маршрутизаторы коммерческого класса вряд ли будут иметь UPnP или WPS. Pepwave, отметил Horowitz, предлагает дополнительные функции, такие как откаты прошивки в случае, если обновление прошивки идет не так.

Независимо от того, является ли маршрутизатор коммерческим или потребительским, существует несколько вещей, варьирующихся от простых до сложных, которые могут сделать администраторы домашней сети, чтобы убедиться, что их маршрутизаторы более безопасны:

Измените учетные данные администратора из имени пользователя и пароля по умолчанию. Это первая уязвимость, которую атакует. Руководство по эксплуатации вашего маршрутизатора должно показать вам, как это сделать; если это не так, то Google точно.

Измените, сетевое имя или SSID на «Netgear», «Linksys» или что-то по умолчанию, на что-то уникальное, но не давайте ему имя, которое идентифицирует вас.

«Если вы живете в многоквартирном доме в квартире 3G, не называйте свой SSID «Квартира 3G», — ответил Horowitz . «Назовите это «Квартира 5F».

Включите беспроводное шифрование WPA2,чтобы только авторизованные пользователи могли заходить в вашу сеть.

Отключите Wi-Fi Protected Setup, если ваш маршрутизатор позволяет сделать это.

Настройте гостевую сеть Wi-Fi и предложите ее пользователям, если у вашего маршрутизатора есть такая функция. Если возможно, установите гостевую сеть, которая способна выключаться в заданный период времени.

«Вы можете включить гостевую сеть и установить таймер, а через три часа он выключится», — сказал Horowitz . «Это действительно хорошая функция безопасности».

Если у вас много смарт-домов или интернет-устройств Things, вероятность того, что многие из них не будут сильно безопасными. Подключите их к вашей гостевой сети Wi-Fi вместо основной сети, чтобы свести к минимуму ущерб, вызванный любым потенциальным компрометацией устройства IoT.

Не используйте управление маршрутизаторами на основе облачных вычислений, если это предлагает производитель маршрутизатора. Вместо этого выясните, можете ли вы отключить эту функцию.

«Это очень плохая идея, — сказал Horowitz . «Если ваш маршрутизатор предлагает это, я бы этого не сделал, потому что теперь вы доверяете другому человеку между вами и вашим маршрутизатором».

Установите новую прошивку, когда она станет доступной. Регулярно заходите в административный интерфейс вашего маршрутизатора для проверки. С некоторыми брендами вам, возможно, придется проверить сайт производителя на обновление прошивки. Новые маршрутизаторы, включая большинство сетевых маршрутизаторов, автоматически обновят прошивку. Но имейте резервный маршрутизатор под рукой, если что-то пойдет не так.

Установите маршрутизатор для использования диапазона 5 ГГц для Wi-Fi вместо более стандартного диапазона 2,4 ГГц, если это возможно, и если все ваши устройства совместимы.

«Диапазон 5 ГГц не распространяется на диапазон 2,4 ГГц», — сказал Horowitz . «Так что, если в вашем районе есть какой-то плохой парень в квартале или двух, он может видеть вашу сеть с частотой 2,4 ГГц, но он может не видеть вашу сеть с тактовой частотой 5 ГГц».

Отключить удаленный административный доступ и отключите административный доступ через Wi-Fi. Администраторы должны подключаться к маршрутизаторам только через проводной Ethernet. (Опять же, это будет невозможно во многих сетчатых маршрутизаторах.)

Дополнительные советы для более опытных пользователей

Если возможно, отключите PING, Telnet, SSH, UPNP и HNAP. Все это протоколы удаленного доступа. Вместо того, чтобы устанавливать соответствующие порты в «закрытые», установите их «скрытно», чтобы не было ответа на не затребованные внешние сообщения, которые могут исходить от злоумышленников, исследующих вашу сеть.

«У каждого маршрутизатора есть возможность не отвечать на команды PING, — сказал Horowitz . «Это абсолютно то, что вы хотите включить, — отличная функция безопасности, которая помогает вам спрятаться. Конечно, вы не собираетесь скрываться от своего интернет-провайдера, но вы собираетесь скрыться от какого-то парня в России или Китае».

Измените сервер доменные имена маршрутизатора (DNS) с собственного сервера ISP на один, поддерживаемый Open DNS (208.67.220.220, 208.67.222.222) или Google Public DNS (8.8.8.8, 8.8.4.4). Если вы используете IPv6, соответствующие адреса Open DNS: 2620: 0: ccc :: 2 и 2620: 0: ccd :: 2, а Google — 2001: 4860: 4860 :: 8888 и 2001: 4860: 4860: : 8844.

Используйте маршрутизатор виртуальной частной сети (VPN) для дополнения или замены существующего маршрутизатора и шифрования всего сетевого трафика.

«Когда я говорю VPN-маршрутизатор, я имею в виду маршрутизатор, который может быть VPN-клиентом», — сказал Horowitz . «Затем вы подписываетесь с какой-либо компанией VPN, и все, что вы отправляете через этот маршрутизатор, проходит через их сеть. Это отличный способ скрыть то, что вы делаете от своего интернет-провайдера».

Многие домашние маршрутизаторы Wi-Fi могут «мигать», чтобы запускать прошивку с открытым исходным кодом, например прошивку DD-WRT, которая, в свою очередь, поддерживает протокол Open VPN изначально. Большинство коммерческих служб VPN поддерживают Open VPN и предоставляют инструкции о том, как устанавливать маршрутизаторы с открытым исходным кодом для их использования.