Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

infernal-twin

Описание infernal-twin

Evil twin (злой двойник) — это термин для фальшивой Wi-Fi точки доступа, которая на местности выдаёт себя на подлинную, но на самом деле настроена для подслушивания беспроводных подключений. Злой двойник — это беспроводная версия фишинга (мошенничества). Атакующий обманывает беспроводных пользователей, чтобы они подключили ноутбук или мобильный телефон к испорченной ТД, которая выдаёт себя за законного поставщика.

Этот тип атаки злым двойником может использоваться для кражи паролей ничего не подозревающих пользователей как шпионя за их линией связи, так и фишингом, который включает настройку мошеннического веб-сайта и заманивание туда людей.

Что этот инструмент делает?

- Настраивает режим монитора на интерфейсе

- Настраивает БД

- Сканирует сеть в диапазоне

- Подключается к сетям выбранных SSID

- Получает страницу входа для аутентификации

- Модифицирует страницу входа с контролируемым атакующим скриптом php для получения учётных данных

- Поднимает сервер Apache для обслуживания фальшивой страницы входа

- Даёт жертве IP

- Настраивает таблицу NAT

- Дампит трафик

Справка по infernal-twin

Справка и опции командной строки отсутствуют, поскольку это приложение с графическим пользовательским интерфейсом.

Статья Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

Pirnazar

Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй «Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры».

Kali Linux включает большой комплект инструментов предназначенных, по большей части, для тестирования на проникновение. Разработчики Kali следят за выходом новых инструментов и даже предлагают всем желающим рекомендовать новые программы, которые они ещё не включили.

Благодаря такой открытости и обратной связи, в Кали есть практически всё, что нужно подавляющему большинству пентестеров. Тем не менее, есть немало программ которые они пропустили или сознательно не включают в свой дистрибутив. Я хочу рассказать о четырёх таких программах. Каждая из них предназначена для атаки на беспроводные сети (Wi-Fi). Каждая из них имеет в своём функционале особенности, которые не сводятся к возможностям уже доступных программ.

Важно отметить, что в этой заметке не ставится задача научить пользоваться этими программами. Для этого нужны отдельные многостраничные мануалы. Главная цель – это информационная, т. е. просто привлечь к ним внимание.

Глядя на некоторые из этих программ и думая «почему они не попали в Kali?», я вспоминаю шутку: «его выгнали из спецназа… за избыточную жестокость». Я публикую эту информацию на следующих условиях:

- она предназначена для образовательных целей;

- она предназначена для демонстрации угроз в отношении беспроводных сетей;

- она предназначена для аудита собственных беспроводных сетей и устройств; либо сетей других лиц только после получения (письменного) разрешения от них;

- если вы не поняли/не прочитали/не стали прислушиваться к вышеприведённым пунктам, то вы самостоятельно несёте ответственность за возможные последствия.

Взлом и даже атаки (попытки взлома) беспроводных сетей, а также перехват учётных данных и другой персональной информации, являются правонарушениями или даже преступлениями. За них в законодательстве предусмотрена ответственность, вплоть до уголовной. Всё, что вы делаете, вы делаете на свой страх и риск — я за ваши действия и их последствия не отвечаю.

Чтобы наши новые программы не валялись по всему диску, в домашнем каталоге создадим специальную папку для них. И все сторонние программы будем ставить в этот каталог.

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

Wifiphisher работает на Kali Linux и распространяется по MIT лицензии.

Если смотреть глазами жертвы, то атака включает три фразы:

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно заминает все точки доступа устройств wifi в радиусе действия посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сниффет пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая смоделирована для цели. Она также устанавливает NAT/DHCP сервер и перенаправляет правильные порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаки человек-по-середине.

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль, для, например, одной из задач, которые требуют подтверждение WPA пароля во время обновления прошивки.

Требования для wifiphisher

Нужны две сетевые карты, причём одна с поддержкой инжекта.

Программа использует пакет hostapd, поэтому, если он отсутствует, установите его:

Evil Twin Tutorial

Prerequisites

Prerequisites

Objectives

- Finding out about the access point (AP) you want to imitate, and then actually imitating it (i.e. creating another access point with the same SSID and everything). We’ll use airmon-ng for finding necessary info about the network, and airbase-ng to create it’s twin.

- Forcing the client to disconnect from the real AP and connecting to yours. We’ll use aireplay-ng to deauthenticate the client, and strong signal strength to make it connect to our network.

- Making sure the client doesn’t notice that he connected to a fake AP. That basically means that we have to provide internet access to our client after he has connected to the fake wireless network. For that we will need to have internet access ourselves, which can be routed to out client.

- Have fun — monitor traffic from the client, maybe hack into his computer using metasploit.

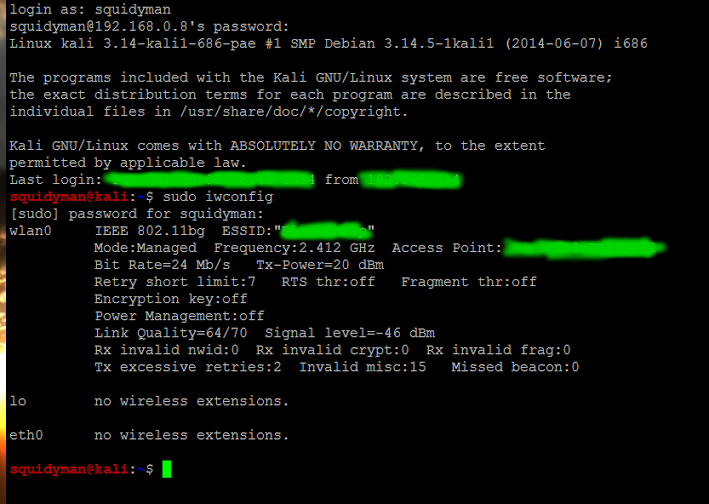

Information Gathering — airmon-ng

After about 30-40 seconds, press ctrl+c and leave the terminal as is. Open a new terminal.

Creating the twin

Note : We will need to provide internet access to our client at a later stage. Make sure you have a method of connecting to the net other than wireless internet, because your card will be busy acting like an AP, and won’t be able to provide you with internet connectivity. So, either you need another card, or broadband/ADSL/3G/4G/2G internet.

| Man in the middle attack : Pic Credits: owasp.net |

Telling the client to get lost

aireplay-ng —deauth 0 -a mon0 —ignore-negative-one

.png)

The 0 species the time internal at which to send the deauth request. 0 means extremely fast, 1 would mean send a packet every 1 seconds, 2 would mean a packet every 2 seconds, and so on. If you keep it as 0, then your client would be disconnected in a matter of seconds, so fire up the command, and press ctrl+c after a few seconds only. Note that the deauth is sent on broadcast, so all the clients (not just one) connected to the network will disconnect. Disconnecting a specific client is also possible.

Not the real one, but why the fake one

Even after being disconnected from the real AP, the client may choose to keep trying to connect to the same AP a few more times, instead of trying to connect to ours. We need to make our AP stand out, and for that, we need more signal strength. There are 2 ways to do that-

- Physically move closer to the client.

- Power up your wireless card to transmit at more power.

The latter can be done with the following command —

It is strongly advised to not break laws as the transmission limits are there for a reason, and very high power can be harmful to health (I have no experimental evidence). Nevertheless, the client should connect to you if your signal strength is stronger than that you the real twin.

Note : If you are unable to get your client to connect to you, there is another option. You can leave him with no options. If you keep transmitting the deauth packets continuously (i.e. don’t press ctrl+c after the client has disconnected), he will have no choice but to connect to you. However, this is quite an unstable situation, and the client will go back to the real twin as soon as it gets the chance.

Give the fake AP internet access

Interfaces

- x0 — This has internet access

- at0 — This is create by airbase-ng (wired face of the wireless access point). If you can somehow give internet access to at0, then the clients connected to your fake wireless network can connect to the net.

- evil — This is an interface that we will create, whose job will be to actually bridge the networks.

Creating evil

Finally, all the configurations have been completed. You can execute ifconfig and see the results, which will show you all the interfaces you have created.

Officially, the evil twin attack is complete. The client is now connected to your fake network, and can use the internet pretty easily. He will not have any way to find out what went wrong. However, the last objective remains.

Have fun

Sniffing using Wireshark

Sniffing using Wireshark

Evil Twin Attack to Hack WPA-2 network

Hacking WPA/WPA-2 without dictionary/bruteforce : Fluxion

Special Thanks

Share with your friends

Related Posts

103 comments:

Hi,

thanks for this great Tutorial 🙂

Although it’s easy to understand, I have some problems with it:

When I want to create the Fake-Network using

«airbase-ng -A -ESSID -c «

I get the message, that -ESSID is an invalid argument. When I use «—essid» instead, I get «ioctl(SIOCGIFINDEX) failed: no such device».

I found out, that I’m only allowed to use a monitor of airmon-ng, but I thought, that’s not what we want to imitate another one’s AP, especially access point’s MAC.

Next Problem: Even when I use the mon created with airmon-ng (e.g. after Spoofing my own MAC with ifconfig) the program begins to send beacons to a apparantly random Client and won’t stop that until I tipe Ctrl+C, so I’m not able to continue with the next step.

What am I doing wrong?

I have the same problem as the first guy who commented but when I try airbase-ng -a -essid mon0 i get this:

# airbase-ng -a -essid ryanmatt mon0

Invalid AP MAC address.

«airbase-ng —help» for help.

But if I try to put the bssid after the -a then i get this:

# airbase-ng -a 00:26:F3:35:4D:31 -essid ryanmatt mon0

«airbase-ng —help» for help.

Sorry, replace -essid with —essid.

Hello world

We Only Make — The boss

Reseller :- Hacking Tools & Hacking services, Also Teach Hacking Methods Via teem weaver or Anydesk,

Each Method Take minimum 1 hour to learn with vedio Tutorial And Hacking Tools ,

How to Make Money With Method & luck ,

— Spamming & Tools ,

— Carding & Tools ,

— Virus with control panal and Spy bot files,

— Virus With Builder And Crypter ,

— Scanners with Bruters ,

— Crypters with Doc Exploits ,pdf Exploits ,TExtfile Exploits ,

— PHP Exploits with shell and mailer

— OTP verications Bypass with Bulletproof Scam-page and Otp control

— Company Ceo or cfo leads Any country

— Rat virus with builder

— Cookies Stealers and Builder

— keyloger and builder

— Credit card Scam-pages

— Bank login Scam-pages

— debit card topup scam page

— donation scam-page

— dhl login and tracking scam-page

— fedax login and tracking scam-page

— Shipping Tools

Place & Ground

learners you will pay cheap $ for demo Tools & Method

Credit card Low Interest Services,

— Credit card with Fullz Information — Minimum Investment 150$ — With 50k Credit limit And balance

— Debit Card Topup AS per Card limit — Minimum Investment 200$ — With 8000$ balance

— Dating scam Fresh male female Logins — Minimum Investment 80$ — Dating Login upto 30

— Tex refund Scam leads — Minimum Investment 200$ — Result upto 5000 in 10 days

— payments and Bills — Minimum Investment 300$ — upto 7000$

— Wester union Minimum Transfer 2000$ — Transfer Fess 400$

——————

ABOUT US :

Icq :-675452902

Skype: rushr00t000

email me:- hackitbackd00r@gmail.com

Selling good and fresh cvv fullz

track 1 and 2 with pin

Sell Fresh CVV — Western Union Transfer — Bank Login — Card Dumps — Paypal — Ship

Fresh Cards, Selling Dumps, Cvvs, Fullz

Tickets,Hotels,Credit card topup. Paypal transfer, Mailer,Smtp,western union login,

Book Flight Online

SELL CVV GOOD And HACK BIG CVV GOOD Credit Card

Fresh Cards. Selling Dumps, Cvvs, Fullz.Tickets,Hotels,Credit cards

Sell Cvv(cc) — Wu Transfer — Card Dumps — Bank login/paypal

And many more other hacking services

contact me : hackerw169@gmail.com

ICQ: 699 396 818

— I have account paypal with good balance

— I hope u good customers and will be long-term cooperation

Prices Western Union Online Transfer

-Transfer(Eu,Uk,Asia,Canada,Us,France,Germany,Italy and very

easy to do African)

— 200$ = 1500$ (MTCN and sender name + country sender)

— 350$ = 4000$ (MTCN and sender name + country sender)

— 500$ = 6000$ (MTCN and sender name + country sender)

— 600$ = 8000$ (MTCN and sender name + country sender)

Then i will do transfer’s for you, After about 30 mins you’ll have

MTCN and sender name + country sender

— Tracks 1&2 US = 85$ per 1

— Tracks 1&2 UK = 100$ per 1

— Tracks 1&2 CA / AU = 110$ per 1

— Tracks 1&2 EU = 120$ per 1

Bank Logins Prices US UK CA AU EU

— Bank Us : ( HALIFAX,BOA,CHASE,Wells Fargo. )

. Balance 12000$ = 600$

. Balance 15000$ = 800$

. Balance 20000$ = 1000$

— Bank UK : ( LLOYDS TSB,BARCLAYS,Standard Chartered,HSBC. )

. Balance 5000 GBP = 300 GBP

. Balance 12000 GBP = 600 GBP

. Balance 16000 GBP = 700 GBP

. Balance 20000 GBP = 1000 GBP

. Balance 30000 GBP = 1200 GBP

contact me : hackerw169@gmail.com

ICQ: 699 396 818

I got my already programmed and blanked ATM card to withdraw the maximum of $1,000 daily for a maximum of 20 days. I am so happy about this because i got mine last week and I have used it to get $20,000. Mike Fisher Hackers is giving out the card just to help the poor and needy though it is illegal but it is something nice and he is not like other scam pretending to have the blank ATM cards. And no one gets caught when using the card. get yours from Mike Fisher Hackers today! *email cyberhackingcompany@gmail.com

I really appreciate the time that went into this. As a beginner, this has been hugely helpful. Thanks!

Glad you found it useful.

Can we hack his wifi using evil twin method.

We can, but it’s kinda tricky. I will write on it after some time.

Just saw this comment from more than two years ago. I have a tutorial for hacking WPA with this attack now-

hey sashwat finally you are able to run adsense ads on your blog. congrats.

Sorry, actually .07mb/sec upload speed.

This comment has been removed by the author.

🟢Hire the best and fastest HACKERS on the web today. We give you HACKING SERVICES better than any HACKING group you can find in the internet. Our HACKERS are available for 24/7, always ready to attend to you at any time of the day, anywhere in the world.

🟢 There are no limits to what we can do. Don’t be surprised we say this. Hacking isn’t as difficult as it sounds, as so many HACKING equipments(softwares, virus, spyware, Trojan) are made available in the dark web and this has made HACKING very easy to perform.

🟢If you need hacking services, PYTHONAX are the group you should contact. We have a strong policy that covers our Customers Privacy. We do not ask our Customers Targets and intention for any job given to us, we simply do our job and provide a strong security to customers so that our services can’t be traced to them.

🟠Payment for our services will only be collected after Customers have certified and confirmed the completion of their job. For no reason do we collect upfront for services. But note that Customers will have to pay for Hacking Equipments if necessary before a job would be done.

🔴Beware of FRAUDSTERS claiming you be HACKERS and ripping people of their money, they saying things and share false testimonies to Attract people and Lure them. We have come across so many of this FRAUDSTERS Victims and some have been lucky to get back what was falsely taken from them.

Sniffing using Wireshark

Sniffing using Wireshark