Как пользоваться Nmap для сканирования сети

Nmap — это очень популярный сканер сети с открытым исходным кодом, который может использоваться как в Windows, так и в Linux. Программа Nmap или Network Mapper была разработана Гордоном Луоном и на данный момент используется специалистами по безопасности и системными администраторами по всему миру.

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

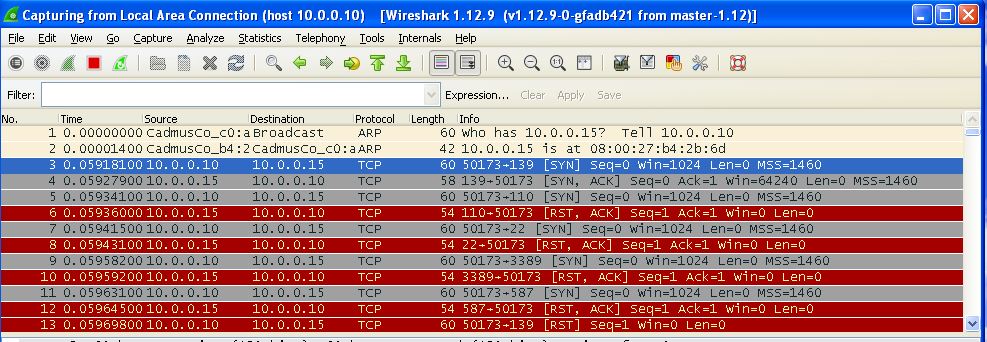

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

- -sL — просто создать список работающих хостов, но не сканировать порты nmap;

- -sP — только проверять доступен ли хост с помощью ping;

- -PN — считать все хосты доступными, даже если они не отвечают на ping;

- -sS/sT/sA/sW/sM — TCP сканирование;

- -sU — UDP сканирование nmap;

- -sN/sF/sX — TCP NULL и FIN сканирование;

- -sC — запускать скрипт по умолчанию;

- -sI — ленивое Indle сканирование;

- -p — указать диапазон портов для проверки;

- -sV — детальное исследование портов для определения версий служб;

- -O — определять операционную систему;

- -T5 — скорость сканирования, чем больше, тем быстрее;

- -D — маскировать сканирование с помощью фиктивных IP;

- -S — изменить свой IP адрес на указанный;

- -e — использовать определенный интерфейс;

- —spoof-mac — установить свой MAC адрес;

- -A — определение операционной системы с помощью скриптов.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

Как пользоваться Nmap для сканирования портов в Linux

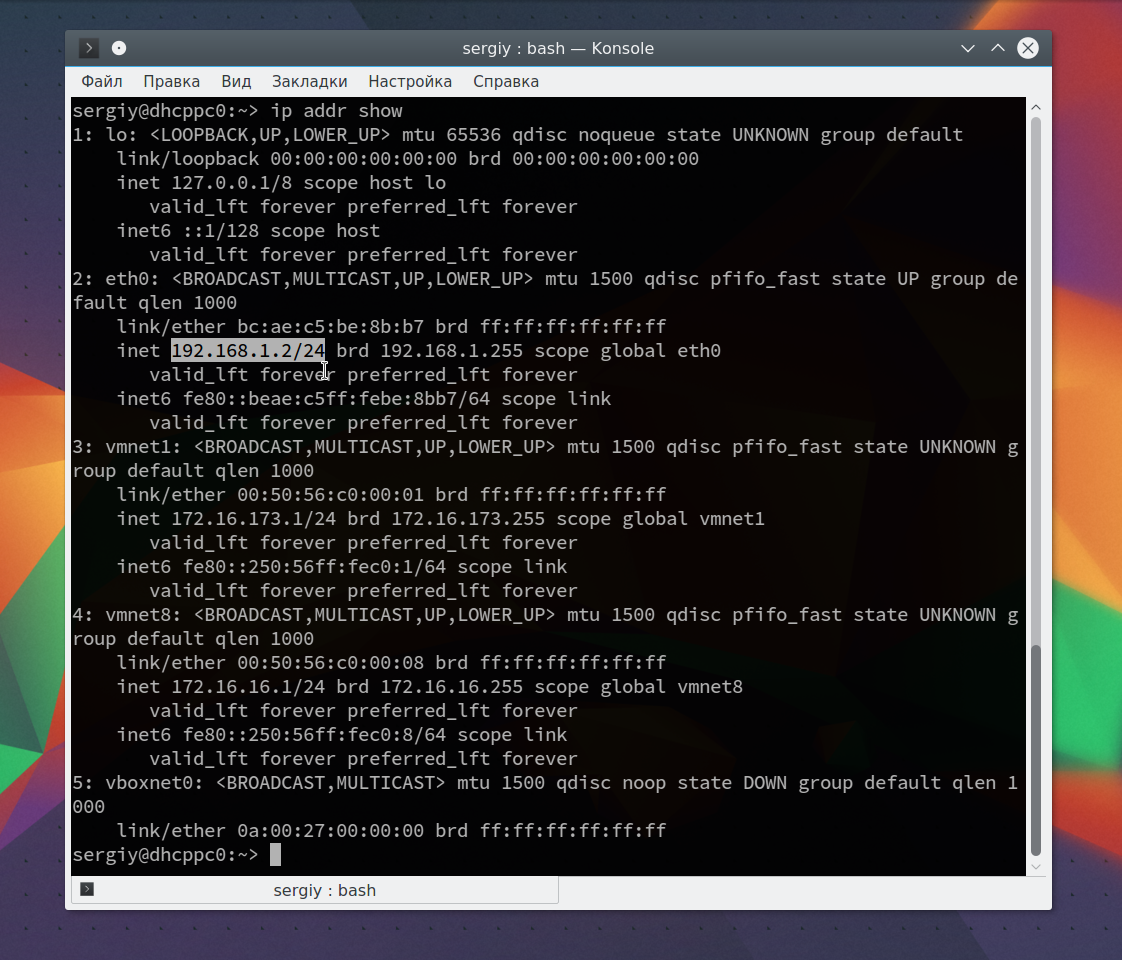

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

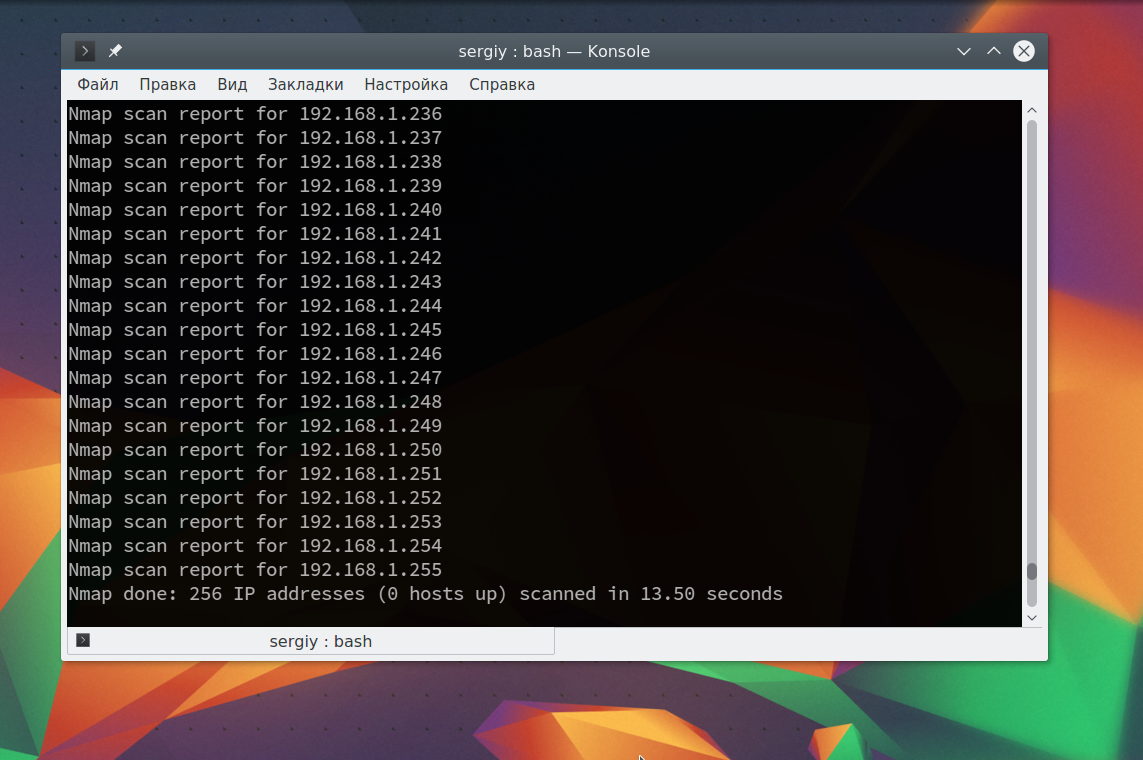

nmap -sL 192.168.1.1/24

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

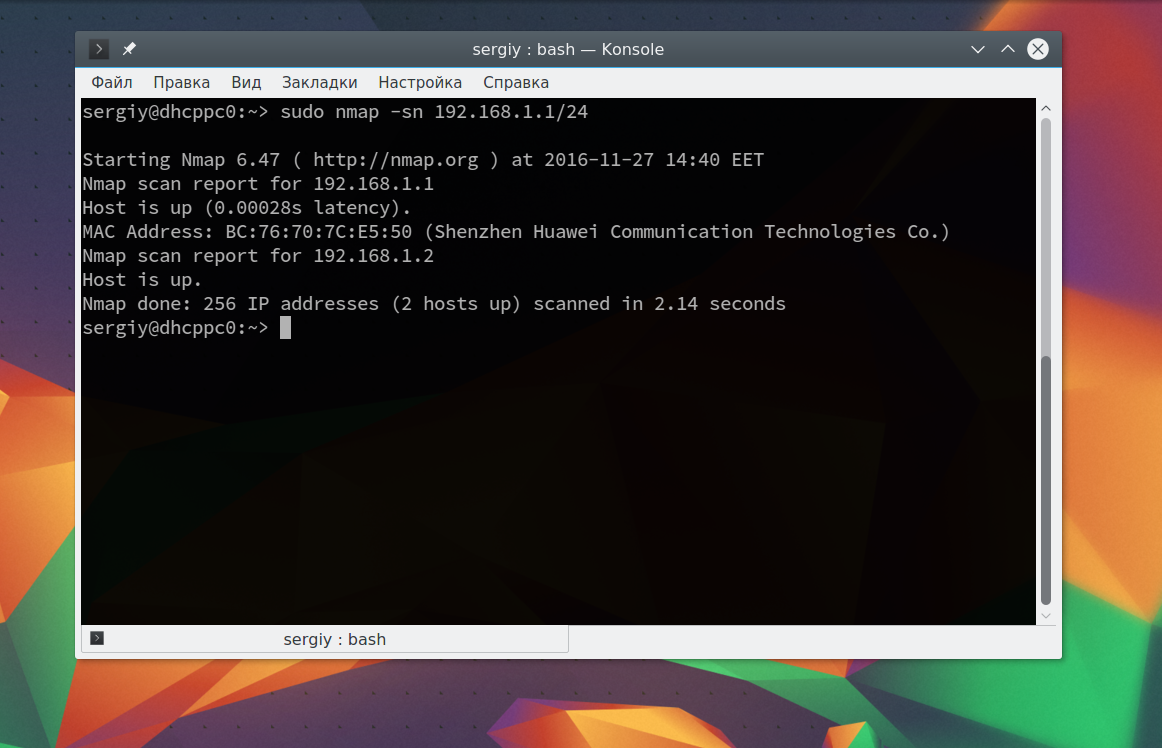

nmap -sn 192.168.1.1/24

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

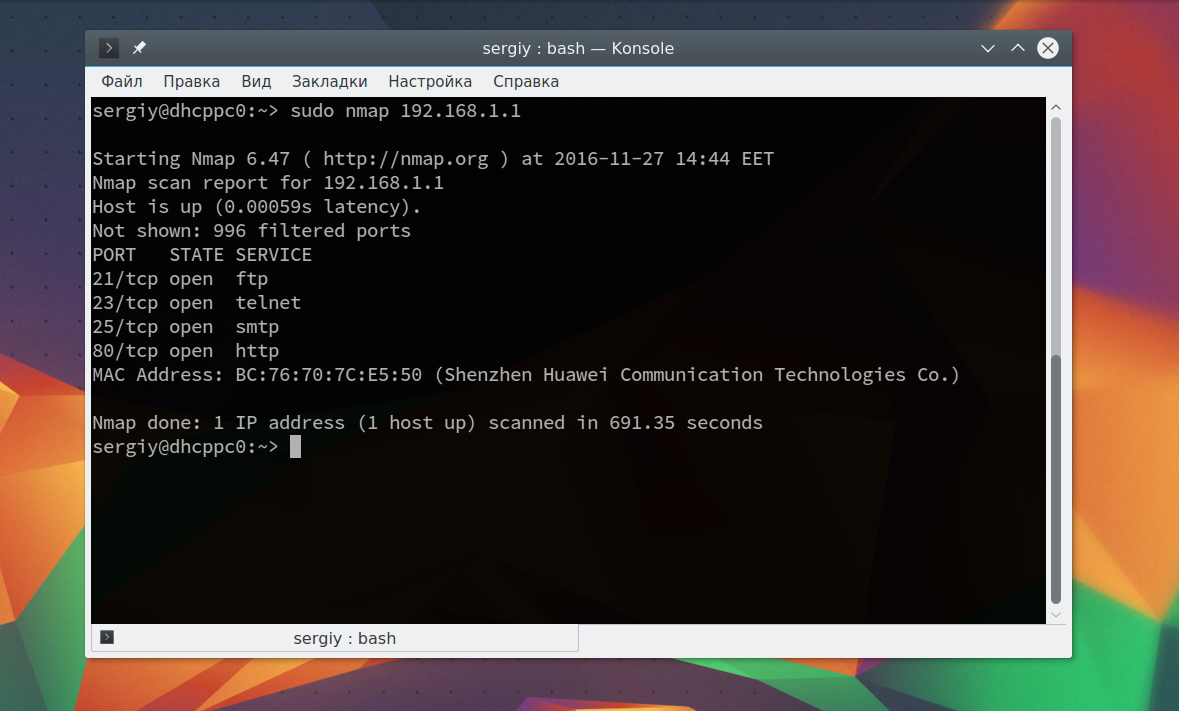

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

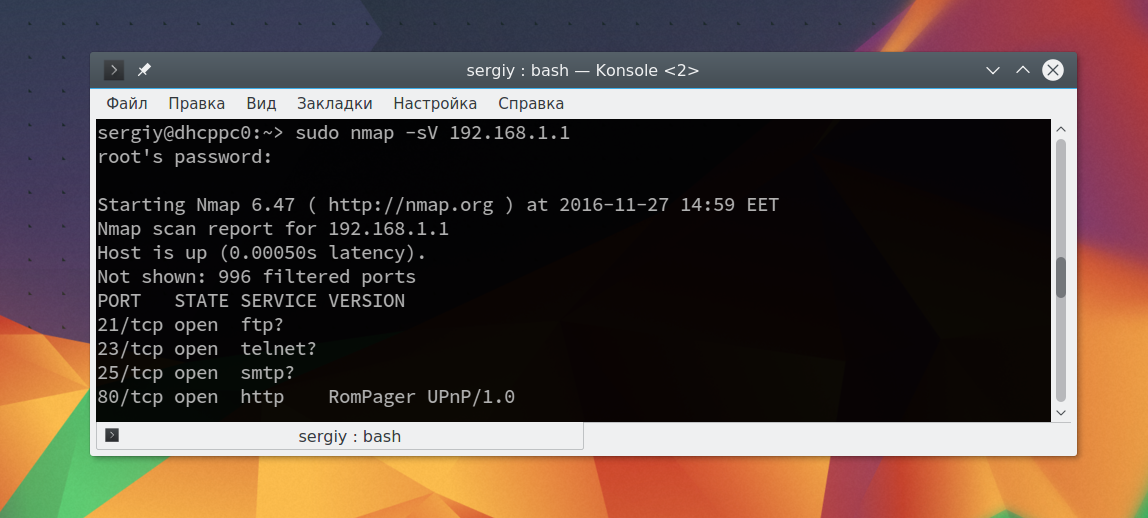

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

sudo nmap -sV 192.168.1.1

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

sudo nmap -sC 192.168.56.102 -p 21

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

sudo find /usr/share/nmap/scripts/ -name ‘*.nse’ | grep ftp

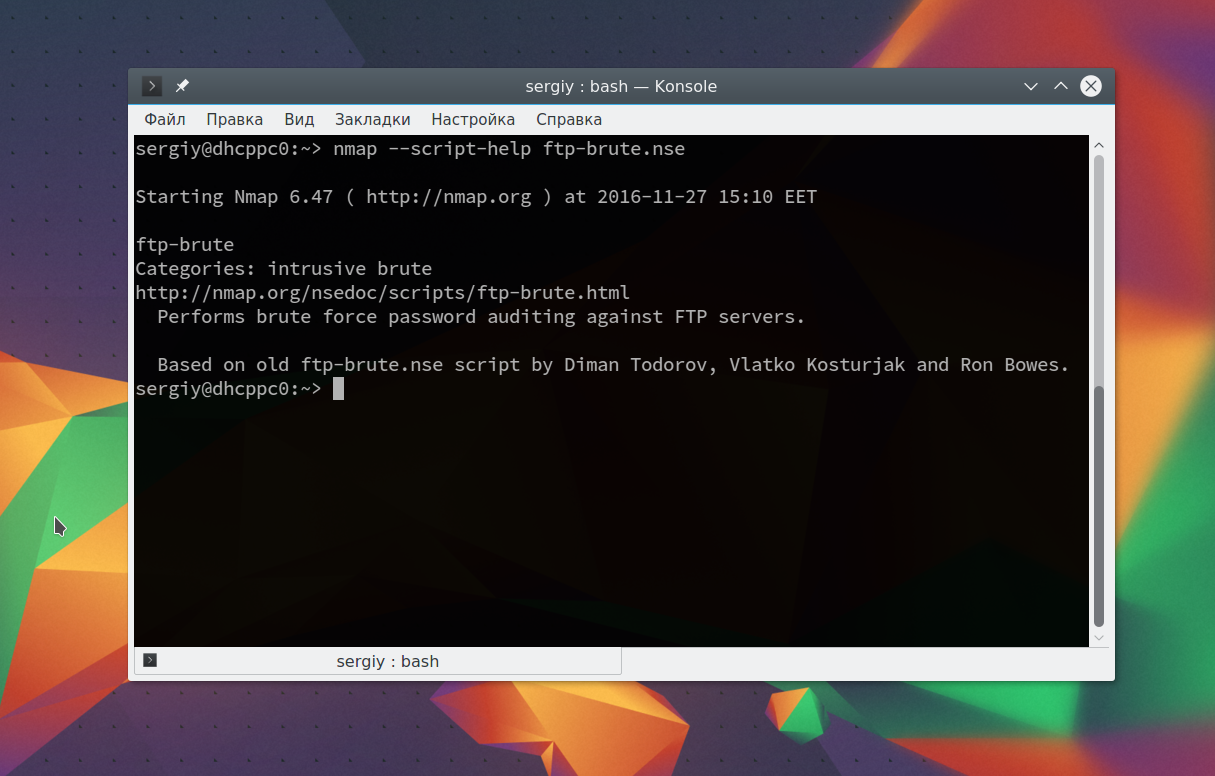

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

sudo nmap —script-help ftp-brute.nse

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

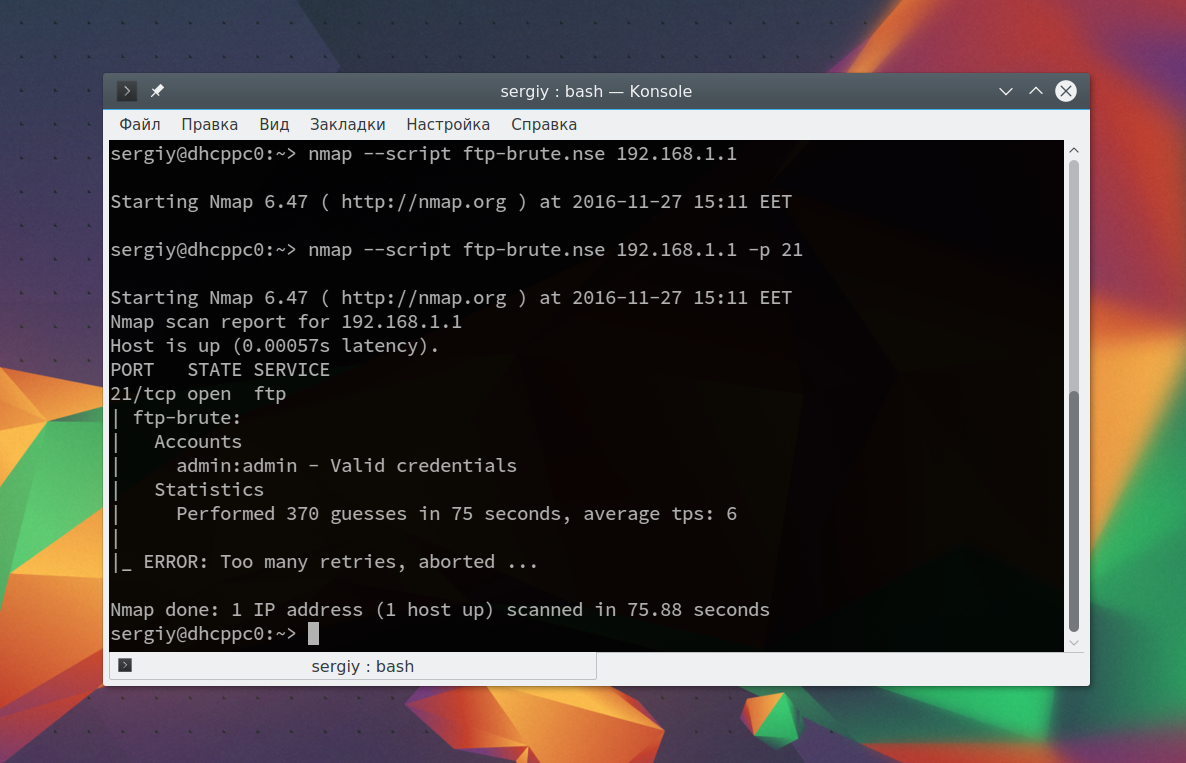

sudo nmap —script ftp-brute.nse 192.168.1.1 -p 21

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

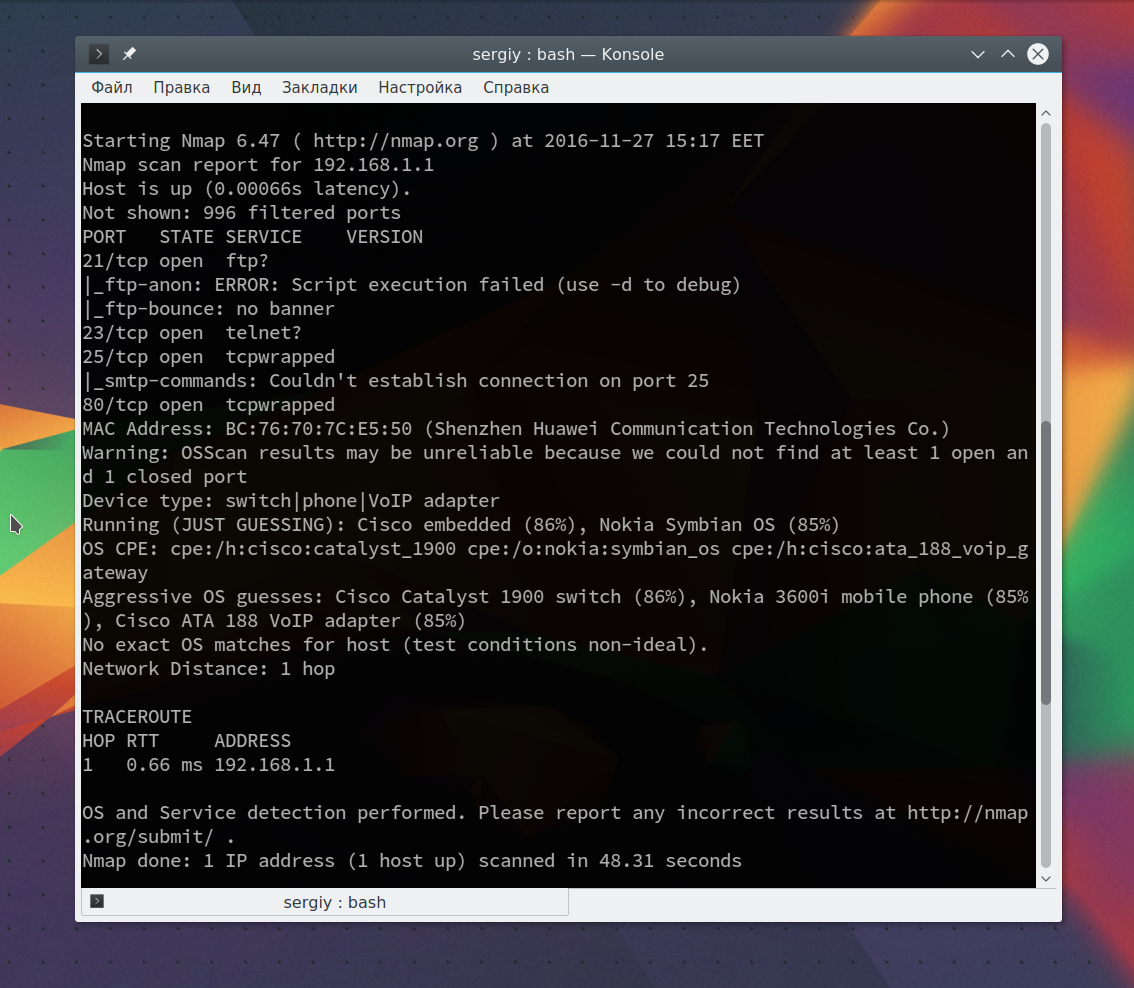

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

sudo nmap -A 192.168.1.1

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!

Сканирование сети с помощью Nmap.

Nmap (Network Mapper) – универсальная программа для сканирования сети. Большой плюс в том, что она применима как на Windows , так и на Linux-системах.

Nmap можно использовать как для помощи в администрировании сети, так и для проверки сети на уязвимости, узнать как порты открыты и что можно узнать по данным портам.

В данной статье мы расскажем про наиболее интересные команды, которые могут вам пригодиться.

Nmap показывает состояния по портам:

open – порт открыт для определенного сервиса или приложения;

filtered – порт блокируется фаерволлом;

closed – порт закрыт;

unfiltered – невозможно точно определить статус порта;

Перейдем к самим командам и ключам Nmap на примерах.

Для примера мы находимся в локальной сети 192.168.0.0/24 и будем ее сканировать, но так же можно сканировать любой внешний адрес или доменное имя.

Установка namp командой:

Сканирование с помощью NMAP.

Сканируем подсеть на c выводом состояния подключений на каждом ip-адресе.

Если в момент сканирования нажать “Пробел”, то видим в процентах сколько уже про сканировано.

Если нам нужно отобразить только адреса в состоянии UP, то команда будет выглядеть следующим образом:

Команда nmap с ключом -sL сканирует заданную подсеть и выводит информацию о обнаруженных активных хостах в виде списка.

Можно также сканировать несколько подсетей одной командой, например подсети 192.168.0.0/24 и 10.34.100.0/24

либо, первые 100 адресов подсети 192.168.0.0/24

Если задать ключ -sP, то nmap выводит более подробную информацию о ip-адресе в виде:

Мы можем также узнать операционную систему узла 192.168.0.50, через команду:

Сканирование по портам с помощью NMAP.

Можно указать диапазон портов, например 1000-1010 для сканирования адреса 192.168.0.100:

если мы хотим просканировать только tcp-порты, то используем перед портами T:, если UDP-порты, то пишем U:. Например, сканируем только порты U:53, T:23,22 для хоста 192.168.0.0/24:

либо с именем сервиса-порта:

Ключ “-p-” сканировать все 65 тысяч портов, по-умолчанию сканируется только около 1000-топ портов.

Как узнать информацию о запущенных сервисах на сайте или узле локальной сети?

Для поиска информации о сервисах используется ключ -sV.

Который расскажет нам историю про порт (80/tcp), состояние порта (open, closed), имя сервиса (http) и его версию (nginx).

Если вводить команду nmap 192.168.0.201 без каких-либо ключей, то мы видим почти одинаковый вывод как и с ключом -sV, только без колонки VERSION.

Показать только открытые порты.

Работа NMAP со скриптами.

У NMAP есть стандартная библиотека скриптов, через которые можно прогнать определенный хост. Скрипты можно увидеть командой:

Как использовать библиотеку скриптов в nmap?

Через предыдущую команду мы видим в списке скрипт vnc-brute.nse, который по своей библиотеке будет перебирать учетные записи(логи-пароль) для получения доступа к узлу.

Например командой

мы определили, что у хоста открыт порт 5801 и относится к сервису VNC. Теперь прогоним стандартный скрипт для vnc на наличие уязвимости либо командой:

0, которая прогонит адрес всеми скриптами в библиотеке, или

Обновить базу скриптов можно командой:

Далее примеры nmap и возможности коротко, сборки с интернета:

-p- сканирует весь диапазон портов;

-PS80,443 доступность адреса только если проходит ping по доступности tcp-портов 80,;

-n не делать DNS-resolve;

-T4 – быстрое сканирование;

-vvv – порты будут отображаться в онлайн-режиме сканирования, а не по окончанию;

— reason – выясняет почему nmap вывел порт в определенном состоянии

сканируем случайные 10 адресов по 22 порту;

-PN пропускаем обнаружение хостов.

сканер по портам 22,80,443 50 адресов с выводом информации о работающей службе по данным портам.

показывает трасировку до хоста.

Дополнительные ключи для обходи систем защиты:

-f; –mtu : Фрагментировать пакеты (опционально с заданным значением MTU).

-D : Маскировка сканирования с помощью фиктивных хостов.

-S : Изменить исходный адрес.

-e : Использовать конкретный интерфейс.

-g/–source-port : Использовать заданный номер порта.

–data-length : Добавить произвольные данные к посылаемым пакетам.

–ip-options : Посылать пакет с заданным ip опциями.

–ttl : Установить IP поле time-to-live (время жизни).

–spoof-mac : Задать собственный MAC адрес.

–badsum: Посылать пакеты с фиктивными TCP/UDP контрольными суммами.

Information Security Squad

stay tune stay secure

Как установить NMAP в Windows с примерами использования в реальном времени

NMAP (Network Mapper), один из известных инструментов с открытым исходным кодом для выполнения сетевого сканирования, проверки безопасности и поиска уязвимостей в сетевой инфраструктуре.

Одним из популярных способов использования NMAP является поиск открытых портов в сети. NMAP можно установить на Windows, Linux, OSX

Установка NMAP

Перейдите по ссылке загрузки nmap и загрузите последнюю стабильную версию

или, используйте прямую ссылку здесь, чтобы скачать nmap

Перейдите в папку, куда загружен файл

Щелкните правой кнопкой мыши на EXE-файле и нажмите «Run as administrator», чтобы запустить от имени администратора.

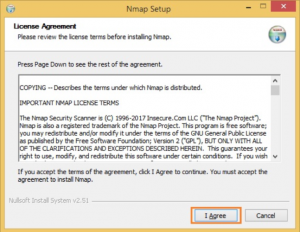

Он начнет процесс установки, примите лицензионное соглашение

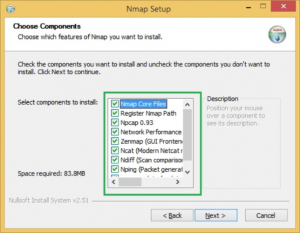

Вы можете выбрать компоненты для установки, но было бы неплохо установить их все

По умолчанию он будет установлен в папке C:\Program Files (x86)\Nmap, но при необходимости измените его путь

Это начнет установку NMAP и после того, как она будет выполнена; вы получите подтверждение

Идем вперед и поиграем с инструментами, чтобы понять, как это работает.

Вот некоторые из примеров.

Обнаружение версии

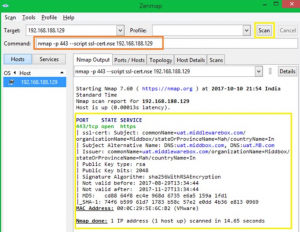

Одним из применений NMAP является отразить отпечаток ОС и запущенных служб

-sV аргумент команды будет определять версии и состояние запущенных служб

Проверка информации сертификатов

OpenSSL в основном используется для выполнения операций с сертификатами, например, генерации, проверки, модификации и т. д.

Однако вы также можете выполнять некоторые действия с NMAP.

Если вам интересно, ssl-cert.nse – это скрипт, который устанавливается вместе с NMAP.

Он доступен по умолчанию: C:\Program Files x86)\ Nmap\scripts

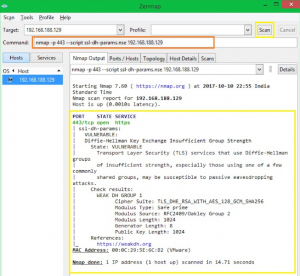

Проверка информации шифрования

Скрипт ssl-enum-cihpers.nse может использоваться для проверки информации шифрования SSL.

Каждый набор шифров отображается с буквой (от A до F), указывающей силу соединения.

Оценка основана на криптографической силе обмена ключами и потокового шифрования.

Выбор алгоритма целостности сообщения (хеш) не является фактором.

Выходная линия, начинающаяся с наименьшей силы, показывает силу самого слабого шифрования.

Чтобы обнаружить уязвимость DH (Diffie-Hellman), вы можете использовать синтаксис ниже:

Я надеюсь, что эта краткая инструкция поможет вам установить и ознакомиться с NMAP в операционной системе Windows.

1 комментария на “ Как установить NMAP в Windows с примерами использования в реальном времени ”

Перезвоните мне пожалуйста по номеру. 8 (812) 642-29-99 Константин.

Добавить комментарий Отменить ответ

Онлайн курсы

Рубрики

- Аудит ИБ (37)

- Вакансии (9)

- Закрытие уязвимостей (97)

- Книги (25)

- Мануал (1 743)

- Медиа (65)

- Мероприятия (34)

- Мошенники (21)

- Обзоры (644)

- Обход запретов (31)

- Опросы (3)

- Скрипты (98)

- Статьи (262)

- Философия (45)

- Юмор (17)

Метки

Наш Telegram

Социальные сети

Hack shop

Поделиться

Anything in here will be replaced on browsers that support the canvas element