Установка и настройка Qubes OS 4

Qubes OS 4 — операционная система ориентированная на безопасность методом разделения процессов по виртуальным машинам. Виртуализация происходит на базе технологии XEN, что позволяет работать виртуальным машинам значительно быстрее чем при использовании программной виртуализации (VirtualBox, VMware и так далее).

Однако данная операционная система все же достаточно специфична и может показаться сложной в использовании после классических Linux OS. В данной статье постараюсь как можно подробнее описать установку Qubes OS, настройка, также нюансы системы.

Установка Qubes OS 4

1. Системные требования Qubes OS

Перед установкой системы необходимо посетить сайт разработчика и проверить свой компьютер на совместимость аппаратной части, так же в данном разделе можно добавить свою конфигурацию оборудования после тестирования и описать работоспособность системы конкретно на Вашем железе:

Минимальные системные требования:

- Процессор: Intel или AMD 64 Bit поддерживающие аппаратную виртуализацию;

- Оперативная память: 4 GB;

- Жесткий диск: минимум 32 GB.

- Процессор: Intel или AMD 64 Bit поддерживающие аппаратную виртуализацию;

- Оперативная память: 8 GB;

- Жесткий диск: минимум 32 GB SSD;

- Видеокарта: очень рекомендуется наличие интегрированного графического процессора Intel, на дискретных видеокартах AMD и Nvidia возможны ошибки.

Согласно списку совместимого оборудования наиболее подходящими будут ноутбуки с процессорами Intel 6 поколения и выше. В моем случае это Dell Inspirion 13 5378, заявлена полная совместимость, но ошибки все же иногда выявляются, методы решения наиболее часто встречающихся в следующих статьях.

Необходимо обязательно проверить свою систему на совместимость, иначе работоспособность не гарантируется и исходя из моего опыта гарантирую множество проблем, вплоть до полного отказа системы.

2. Установка системы

И так, железо проверено пора устанавливать. Загружаем ISO образ с официального сайта. Записываем любым удобным способом на USB флешку с объемом памяти минимум 8 GB, желательно USB 3.0 (система достаточно долго устанавливается). Перезагружаем компьютер, в настройках BIOS отключаем Trusted Boot и Legasy Boot. Загружаемся с флешки или иного носителя. Дальнейшая установка вплоть до первого запуска системы ничем не отличается от установки других дистрибутивов. Дожидаемся полной установки, перезагружаемся.

Настройка Qubes OS 4

3. Первоначальная настройка

После загрузки системы появляется меню первоначальной настройки:

Извините за качество изображений выполнялась реальная установка на ноутбук без возможности сделать скриншот. Выбираем единственный пункт, далее видим следующее меню.

Разработчик рекомендует оставить все без изменений, я рекомендую так же, позже указанные параметры можно будет отредактировать. Нажимаем Done в левом верхнем углу экрана и довольно долго ждем завершения начальной настройки (если индикатор остановился не пугаемся, такое бывает). После окончания начальных настроек, система возвращает на первый экран, где в правом нижнем углу нужно нажать FINISH CONFIGURATION.

Внимание! Если нажать на QUBES OS всю настройку системы придется повторить!

4. Обновление QubesOS

И так система запущена на экране рабочее окружение XFCE в базовом виде. Первоначально необходимо обновить систему и пакеты встроенных Qubes VM. Для этого подключаемся к Wi-Fi или проводному подключению.

Далее открываем Меню, Terminal Emulator. Вводим следующие команды. Обновляем VM Dom0 (подробнее о всех VM в следующих статьях):

Обновить VMs можно двумя способами: либо через графическое приложение, либо через терминал VM-ов.

Первый способ. Переходим в меню, далее System Tools, Qubes Update, выбираем все VMы, жмем Next и ожидаем полного обновления.

Второй способ чуть сложнее, однако позволяет просматривать объем обновлений и списки обновляемых пакетов. Переходим в меню, Template: debian-9 далее debian-9: Terminal.

Вводим стандартные команды обновления Debian:

sudo apt-get upgrade -y && sudo apt-get update -y && sudo apt-get dist-upgrade

Далее повторяем это для всех VMs. Fedora:

sudo dnf upgrade -y && sudo dnf update

sudo apt-get upgrade -y && sudo apt-get update -y && sudo apt-get dist-upgrade

sudo apt-get upgrade -y && sudo apt-get update -y && sudo apt-get dist-upgrade

После выполнения всех указанных операций, Ваша система полностью обновлена.

5. Установка программ

В Qubes OS есть нюанс, обновление и установка необходимого ПО и пакетов выполняется только в группе VM Template! Если вы выполняете, все согласно данной инструкции, то другие VM кроме необходимых у вас не запущены, но если вы уже посмотрели и попробовали, что то открыть в других VM они уже запущены, и их необходимо отключить. Делается это следующим образом:

Открываем меню, System Tools -> Qube Manager. Выбираем необходимую VM, нажимаем правой кнопкой и выбираем Shutdown Qube, ждем когда зеленый значок работы VMа в графе State не пропадет. Должны быть включены только VMы группы Template, sys-net, sys-usb, sys-firewall, sys-whonix.

Далее открываем терминал и устанавливаем все, что необходимо, нужно и нравится. Так же можно и нужно подключать необходимые репозитории и PPA

Далее после установки всех приложений обязательно отключаем VM в котором производилась установка. Сразу отмечу, что по умолчанию, все личные VM такие как Personal, Work, Vault и т.д. работают на Fedora 29. Соответственно добавлять можно приложения установленные из Template Fedora. Аналогично с Whonix. Как создать VM на базе Debian в следующих статьях.

Следующим действием необходимо добавить приложение в меню запуска. Это не обязательно, можно выполнять запуск из терминала. Но многим удобнее через меню. Переходим в меню выбираем нужную VM, открываем приложение Qube Settings, переходим в Application и переносим стрелочкой нужные приложения.

6. Дополнительные настройки для Fedora

Репозитории RPMFusion по умолчанию установлены, но отключены. Для их включения откройте терминал и перейдите в yum.repos.d:

Открываем любым текстовым редактором файл rpmfusion-free.repo:

sudo #текстовый редактор# rpmfusion-free.repo

Открываем любым текстовым редактором файл rpmfusion-nonfree.repo:

sudo #текстовый редактор# rpmfusion-nonfree.repo

В обоих файлах находим строку enabled=0 и меняем на 1. Теперь репозитории RPMFusion активны.

7. Копирование файлов

Копирование файлов из основного домена Dom0 в другие VM. Такое иногда бывает нужно. Например вы воспользовались приложением Screenshot из System Tools.

- Открываем Terminal Emulator из основного меню;

- Переходим в необходимый каталог командой cd;

- Копируем файлы в нужную VM: qvm-copy-to-vm ;

- Ваши файлы появятся в

Копирование в каталоги Dom0 будет описано в следующих статьях.

8. Копирование текста

Копирование текста внутри одной VM происходит стандартно, сочетанием клавиш Ctrl+C, Ctrl+V или из меню ПКМ. Немного сложнее при копировании между разными VM’ами. Для копирования текста и файлов необходимо:

- Выделить текст или файл и нажать Ctrl+C;

- Далее не снимания выделения и фокусировки на окне нажать Ctrl+Shift+C;

- Выделить окно целевого VM нажать Ctrl+Shift+V и далее Ctrl+V;

Немного сложно, но со временем привыкаешь, к тому же данное действие не выполняется часто.

9. Работа с USB флешками

- Подключаем флешку к USB порту;

- Открываем основной терминал Dom0;

- Вводим команду qvm-block;

- В терминале видим список подключенных устройств;

Далее вводим команду подключения:

Все, флешка примонтирована к требуемой VM. После перезагрузки или перезапуска VM повторно эту операцию выполнять не нужно, флешка примонтируется автоматически.

Заключение

Это только первая статья из цикла по работе с Qubes OS 4. На мой взгляд этого минимально необходимого перечня действий достаточно для начала использования. В следующих статьях рассмотрим создание новых VM (в том числе Kali-Linux), подключение к Tor, Proxy, VPN, настройку каждой VM в отдельности и еще многое и многое. Надеюсь вам будет интересно.

Виртуальные машины Qubes OS

В предыдущей части статьи о Qubes OS 4 были разобраны установка, первичная настройка, обновление и установка программ и особенности работы с файлами.

В данной статье считаю необходимым разобрать работу с виртуальными машинами Qubes VM, которые в терминологии Qubes OS называются просто qube.

Типы и назначение Qubes VM

1. TemplateVM

Исходя из названия становится понятно, что это шаблонные qube. То есть это базовые виртуальные системы на которых основываются все остальные. Именно в TemplateVM происходит обновление и установка приложений, производятся низкоуровневые настройки. При удалении TemplateVM все основанные на ней qube будут так же удалены. При копировании TemplateVM будет создана аналогичная, с тем же набором установленных приложений. Позже на копиях TemplateVM’ов можно делать отдельные qube с разным набором приложений. Об этом ниже.

2. sys-net, sys-usb, sys-firewall

Это так называемые NetVM, виртуальные машины отвечающие за управление различными подсистемами и регулирующие доступ остальных qube с соотвествующим интерфейсам. Из названий понятно, что:

- sys-net — отвечает за сетевое соединение, как правило к ней обращается только sys-firewall, но можно настроить доступ и без него, но это тема для отдельной статьи.

- sys-firewall можно сказать главная NetVM именно она определяет правила и разрешения для всех остальных qube. На их основе невозможно создать новый qube. При копировании можно внести отдельные настройки для каждой, т.е. можно создать несколько системных файрволлов.

- sys-usb отвечает за изолирование разъемов USB от остальных qube. В ней можно обратится к подключенным к USB накопителям без монтирования их в другие VM. Копировать и настраивать одельно можно только для управления оттдельными USB портами в каждой машине, иногда это полезно.

3. Personal work qube

Это то чем нам, обычным пользователям, можно и нужно пользоваться для своих целей, таких серфинг в сети, хранение файлов, работа и так далее. Их можно создать бесконечно много для абсолютно любых целей. Так же можно безболезненно удалять, системе это не навредит. Так же их можно визуально настраивать.

Отдельно стоит отметить установку программ в personal qube, если выполнить установку пакета напрямую в обход TemplateVM, то после перезапуска personal qube приложения и данные будут полностью удалены, тоже относится к репозиториям. Так что получается своеобразная песочница для тестирования программ.

Управление виртуальными машинами Qubes

4. Как создать qube

Наиболее простым будет способ создания через графический интерфейс. В меню выбираем Create Qubes VM. В появившемся окне в графе:

- Name and label: вводим имя новой qube. В моем случае debian-workspace. Выбираем желаемый цвет.

- Type: AppVM (остальные варианты это предмет отдельной статьи и будет разобран позже).

- Template: выбираем из списка шаблонную систему на базе которой будет создана ваша AppVM. В моем случае debian-9.

- Networking: по умолчанию выбран sys-firewall. Его рекомендую и оставить для базовой рабочей среды. Так же можно выбрать sys-whonix тогда трафик будет пропускаться через Tor.

- Параметры advanced: provides network не включаем для базовой рабочей среды. Этот параметр отвечает за раздачу сетевого соединения другим VM. launch settings after creation — запускает настройки qube после создания, включаем по желанию.

Как видите, все достаточно просто. После завершения в меню и Qube Manager появится ваша новая AppVM.

Еще можно выполнить данную операцию через консоль, отвечает за это команда qvm-create, она имеет достаточно простой синтаксис. Для того что бы создать стандартную AppVM на базе debian в консоль Dom0 нужно ввести:

qvm-create —template=debian-9 #или любой установленной template VM# —label=

Полный синтаксис команды требует отдельного описания и в этой статье рассмотрен не будет, в прочем по запросу —help выдается подробная справка.

5. Копирование виртуальных машин

Для копирования qube AppVM в графическом режиме необходимо открыть Qube Manager находящийся в System Tools, выбрать целевую VM для копирования и в меню ПКМ выбрать Clone, Вам предложат выбрать имя новой VM. Все копирование завершено.

В терминале необходимо использовать команду qvm-clone. Синтаксис предельно прост:

Как и в предыдущем случае есть дополнительные аргументы, посмотреть можно по запросу —help. В будущем рассмотрим подробнее в статье про управление Qubes OS в консольном режиме.

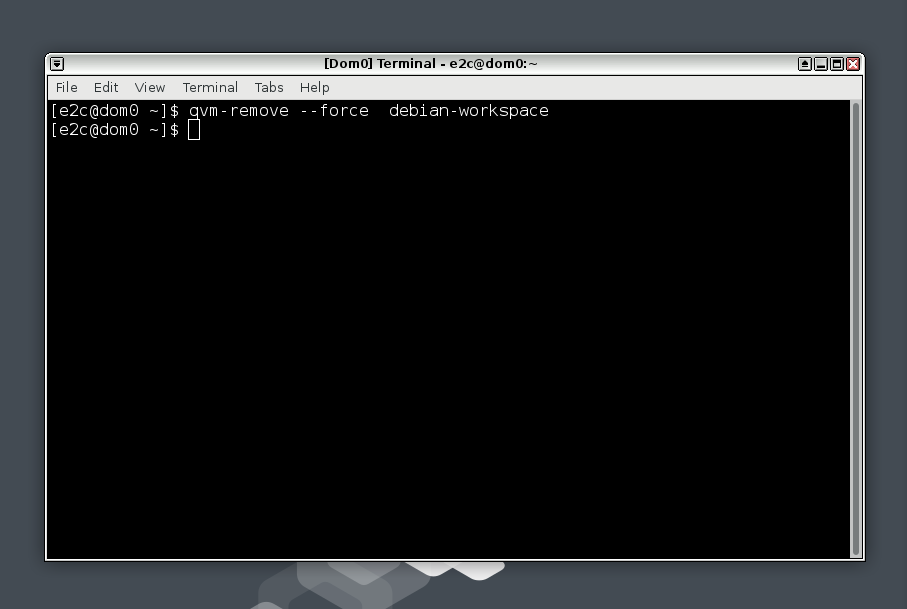

6. Удаление Qube

По аналогии с пунктом копирования, выполняется через Qube Manager в GUI режиме. Выбираем машину требующего удаления и в меню ПКМ выбираем delete вводим имя для подтверждения. VM должна быть отключена.

В терминале в данном случае есть возможность удаления в ускоренном режиме, бывает нужно когда в удаляемой VM куча ненужных данных. Выполняется командой qube-remove:

В случае —force удаления данные не будут надежно удалены, а просто стерты из оглавления диска, аналогично быстрому форматированию USB флешек.

Заключение

Вот так в Qubes OS выполняется работа в виртуальными системами. Надеюсь Вам было интересно. В следующей статье подробнее разберу работу с TemplateVM.