Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Устанавливаем и настраиваем WSUS.

Этим вы убьете сразу несколько зайцев: значительно уменьшите загрузку канала и потребляемый интернет трафик, а также получите в руки мощный инструмент для контроля и управления процессом обновлений. Отныне все локальные ПК будут обновляться с вашего сервера и устанавливать только выбранные вами обновления.

Внимание! Данный материал предназначен для устаревших версий Windows Server, рекомендуем также ознакомиться с актуальной статьей: Windows Server 2012 — установка и настройка WSUS.

Приступим. Перед установкой WSUS следует подготовить сервер, мы будем использовать Windows Server 2008 R2, однако с небольшими поправками все сказанное будет справедливо для других версий Windows Server. Что нам понадобится:

- IIS 6 или выше,

- .NET Framework 2.0 или выше,

- Report Viewer Redistributable 2008 ,

- SQL Server 2005 SP2 Express или выше.

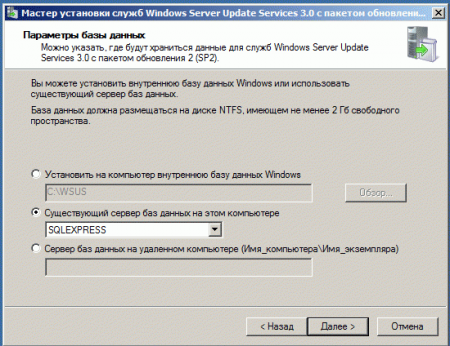

WSUS может хранить обновления в собственной БД или использовать SQL-сервер, последнее более предпочтительно с точки зрения производительности. Если в вашей сети уже развернут SQL-сервер можно использовать его, иначе вполне подойдет бесплатный SQL Express.

Получить все необходимые компоненты можно на сайте Microsoft:

При скачивании обращаем внимание на разрядность, для 64-битной ОС скачиваем 64-битные версии продуктов.

Пока идет скачивание добавим роли сервера. Нам понадобятся Веб-сервер (IIS) и Сервер приложений (в предыдущих версиях Windows Server установите .NET Framework). Сервер приложений устанавливается со значениями по умолчанию, а в Веб-сервере необходимо добавить следующие опции:

- ASP.NET

- Windows — проверка подлинности

- Сжатие динамического содержимого

- Совместимость управления IIS6

Добавив необходимые роли, установим Report Viewer и SQL Server c параметрами по умолчанию. Все готово, можно устанавливать WSUS.

Запустив инсталлятор, выбираем установку сервера и консоли администрирования, папку установки. В параметрах базы данных указываем наш SQL-сервер. Остальные настройки можно оставить по умолчанию.

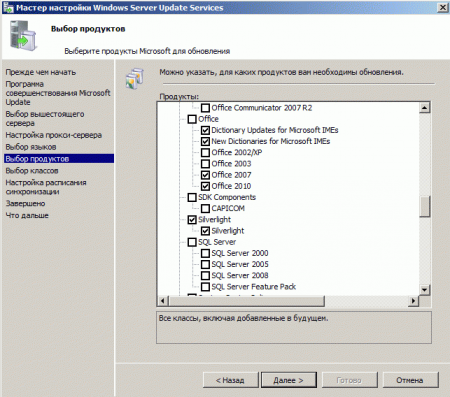

При выборе продуктов не жадничайте, указывайте только то, что вам реально нужно, впоследствии вы всегда сможете изменить данный список.

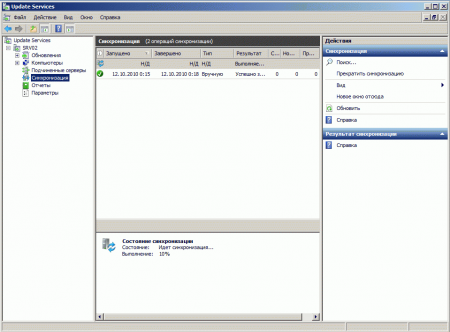

Открыв консоль (доступна в меню Администрирование), первым делом запустите ручную синхронизацию, чтобы скачать все имеющиеся на сегодняшний день обновления для выбранных продуктов. В зависимости от того, чего и сколько вы выбрали при настройке, а также скорости вашего подключения это может занять продолжительное время.

Также советуем настроить опцию Настройка автоматического обновления, которая полностью повторяет аналогичную настройку на клиентских ПК. Через некоторое время, необходимое для обновления групповых политик, компьютеры вашей сети начнут подключаться к серверу и получать обновления.

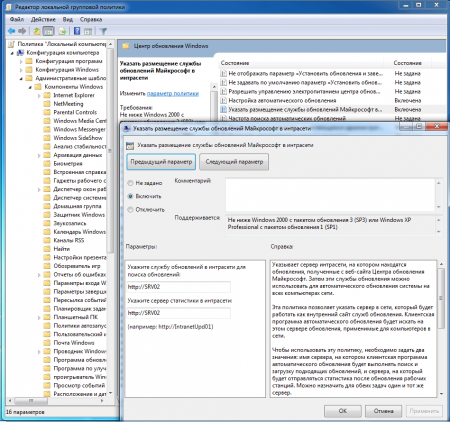

Если ваша сеть имеет одноранговую структуру, то вам придется настраивать каждый ПК в отдельности. Делается это через Редактор локальной групповой политики (Пуск — Выполнить — gpedit.msc), сам процесс настройки полностью аналогичен вышеописанному.

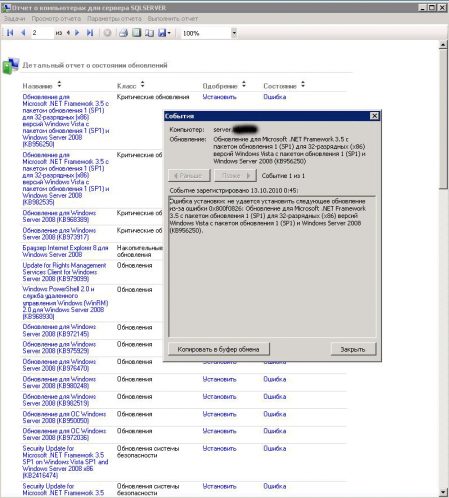

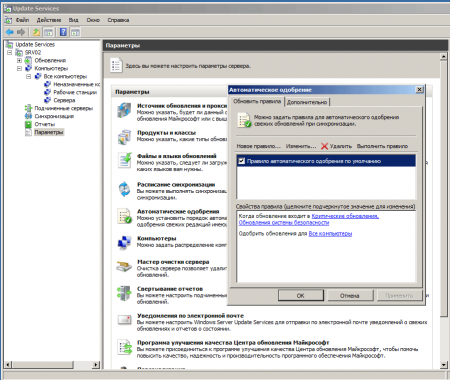

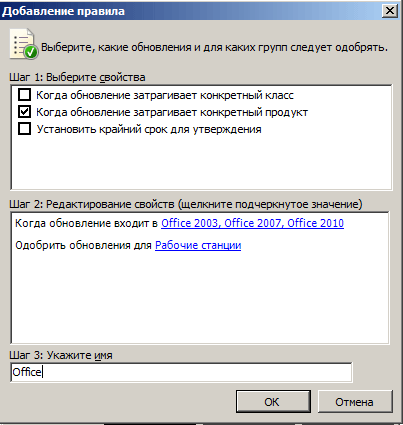

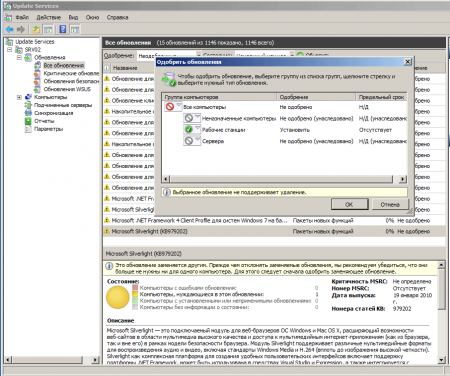

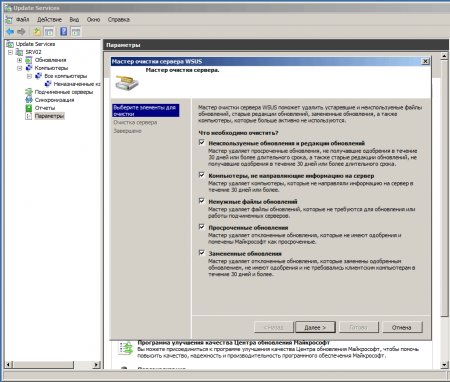

Вот мы и подошли к еще одной важной настройке сервера — автоматическом одобрении. Клиентские ПК могут получать только одобренные обновления, но каждый раз делать все вручную нереально, поэтому часть обновлений можно одобрять автоматически. Откроем Параметры — Автоматические одобрения и активируем уже имеющуюся там политику, которая позволяет автоматически устанавливать критические обновления и обновления безопасности.

Шаг 2. Настройка WSUS Step 2: Configure WSUS

Область применения. Windows Server 2019, Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2019, Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

После установки на ваш сервер роли сервера служб WSUS необходимо должным образом произвести его настройку. After installing the WSUS server role on your server, you need to properly configure it. В следующем контрольном списке перечислены шаги для начальной настройки сервера служб WSUS. The following checklist summarizes the steps involved in performing the initial configuration for your WSUS server.

| Задача Task | Описание Description |

|---|---|

| 2.1 Настройка сетевых подключений 2.1. Configure network connections | Настройка кластерной сети при помощи мастера настройки сети. Configure the cluster network by using the Network Configuration Wizard. |

| 2.2 Настройка служб WSUS с помощью мастера настройки WSUS 2.2. Configure WSUS by using the WSUS Configuration Wizard | Мастер настройки WSUS служит для выполнения базовой настройки служб WSUS. Use the WSUS Configuration wizard to perform the base WSUS configuration. |

| 2.3. Настройка групп компьютеров WSUS 2.3. Configure WSUS computer groups | Создайте группы компьютеров в консоли администрирования WSUS для управления обновлениями в организации. Create computer groups in the WSUS administration console to manage updates in your organization. |

| 2.4 Настройка клиентских обновлений 2.4. Configure client updates | Укажите, как и когда автоматические обновления будут применяться к клиентским компьютерам. Specify how and when automatic updates are applied to client computers. |

| 2.5. Защита WSUS с помощью протокола SSL 2.5. Secure WSUS with the Secure Sockets Layer Protocol | Настройте протокол SSL для защиты служб Windows Server Update Services (WSUS). Configure Secure Sockets Layer (SSL) protocol to help protect Windows Server Update Services (WSUS). |

2.1. 2.1. Настройка сетевых подключений Configure network connections

До начала процесса настройки убедитесь в том, что вы знаете ответы на следующие вопросы. Before you start the configuration process, be sure that you know the answers to the following questions:

Разрешают ли настройки брандмауэра на сервере доступ клиентов к серверу? Is the server’s firewall configured to allow clients to access the server?

Может ли данный компьютер подключаться к вышестоящему серверу (например, серверу, предназначенному для загрузки обновлений из Центра обновления Майкрософт)? Can this computer connect to the upstream server (such as the server that is designated to download updates from Microsoft Update)?

Располагаете ли вы именем и адресом прокси-сервера, а также учетными данными пользователя для данного прокси-сервера, если они вам требуются? Do you have the name of the proxy server and the user credentials for the proxy server, if you need them?

Службы WSUS по умолчанию настроены на использование Центра обновления Майкрософт в качестве источника обновлений. By default, WSUS is configured to use Microsoft Update as the location from which to obtain updates. Если в состав вашей сети входит прокси-сервер, вы можете настроить службы WSUS на использование данного прокси-сервера. if you have a proxy server on the network, you can configure WSUS to use the proxy server. Если между службами WSUS и сетью Интернет располагается корпоративный брандмауэр, возможно, потребуется настроить этот брандмауэр, чтобы службы WSUS смогли получать обновления. if there is a corporate firewall between WSUS and the Internet, you might have to configure the firewall to ensure that WSUS can obtain updates.

Несмотря на то, что загрузка обновлений из Центра обновления Майкрософт требует подключения к сети Интернет, службы WSUS предоставляют вам возможность импортировать обновления в сети, не подключенные к Интернету. Although Internet connectivity is required to download updates from Microsoft Update, WSUS offers you the ability to import updates onto networks that are not connected to the Internet.

После ознакомления с ответами на данные вопросы вы можете приступать к настройке следующих сетевых параметров служб WSUS. When you have the answers for these questions, you can start configuring the following WSUS network settings:

Обновления Укажите способ получения обновлений данным сервером (из Центра обновления Майкрософт или с другого сервера WSUS). Updates Specify the way this server will obtain updates (from Microsoft Update or from another WSUS server).

Прокси Если вы обнаружили, что службам WSUS требуется прокси-сервер для получения доступа к Интернету, настройте параметры прокси-сервера в службах WSUS. Proxy if you identified that WSUS needs to use a proxy server to have Internet access, you need to configure proxy settings in the WSUS server.

Брандмауэр Если вы обнаружили, что службы WSUS защищены корпоративным брандмауэром, выполните с пограничным устройством дополнительные действия, обеспечивающие необходимое разрешение на трафик для WSUS. Firewall if you identified that WSUS is behind a corporate firewall, there are some additional steps that must be done at the edge device to properly allow WSUS traffic.

2.1.1 2.1.1. Подключение к Интернету с сервера WSUS Connection from the WSUS server to the Internet

Если между службами WSUS и сетью Интернет располагается корпоративный брандмауэр, возможно, потребуется настроить данный брандмауэр для обеспечения возможности получения обновлений службами WSUS. If there is a corporate firewall between WSUS and the Internet, you might have to configure that firewall to ensure WSUS can obtain updates. Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. To obtain updates from Microsoft Update, the WSUS server uses port 443 for HTTPS protocol. Несмотря на то, что большинство корпоративных брандмауэров разрешают этот тип трафика, в некоторых организациях доступ к Интернету с таких серверов ограничен в соответствии с политиками безопасности. Although most of corporate firewalls allow this type of traffic, there are some companies that restrict Internet access from the servers due the company’s security policies. Если в вашей организации существует ограничение доступа, потребуется авторизация, разрешающая доступ служб WSUS к Интернету для перечисленных ниже URL-адресов: if your company restricts access, you need to obtain authorization to allow Internet access from WSUS to the following list of URLs:

Если при получении обновлений в службах WSUS возникают сбои, вызванные настройками брандмауэра, см. статью 885819 в базе знаний Майкрософт. For a scenario in which WSUS is failing to obtain updates due firewall configurations, see article 885819 in the Microsoft Knowledge Base.

Ниже приведена процедура настройки корпоративного брандмауэра, расположенного между службами WSUS и сетью Интернет. The following section describes how to configure a corporate firewall that is positioned between WSUS and the Internet. Так как службы WSUS инициируют весь сетевой трафик, настраивать брандмауэр Windows на сервере WSUS не требуется. Because WSUS initiates all the network traffic, it is not necessary to configure Windows Firewall on the WSUS server. Несмотря на то, что подключение служб WSUS к Центру обновления Майкрософт требует открытия портов 80 и 443, вы можете настроить несколько серверов WSUS для синхронизации с настраиваемыми портами. Although the connection between Microsoft Update and WSUS requires ports 80 and 443 to be open, you can configure multiple WSUS servers to synchronize with a custom port.

2.1.2 2.1.2. Подключения между серверами WSUS Connection between WSUS servers

Вышестоящие и подчиненные серверы WSUS будет выполнять синхронизацию по порту, настроенному администратором служб WSUS. WSUS upstream and downstream servers will synchronize on the port configured by the WSUS Administrator. По умолчанию эти порты настроены следующим образом. By default, these ports are configured as follows:

В службах WSUS 3.2 и более ранних версий порт 80 для HTTP и порт 443 для HTTPS On WSUS 3.2 and earlier, port 80 for HTTP and 443 for HTTPS

В службах WSUS 6.2 и более поздних версий (Windows Server 2012 или более поздняя версия) — порт 2012 для HTTP и порт 8530 для HTTPS On WSUS 6.2 and later (at least Windows Server 2012 ), port 8530 for HTTP and 8531 for HTTPS are used

Чтобы разрешить входящий трафик по этим портам, необходимо настроить брандмауэр на сервере WSUS. The firewall on the WSUS server must be configured to allow inbound traffic on these ports.

2.1.3 2.1.3. Подключения между клиентами (агент обновления Windows) и серверами WSUS Connection between clients (Windows Update Agent) and WSUS servers

Прослушивающие интерфейсы и порты настраиваются на сайте IIS для служб WSUS и в любых параметрах групповой политики, используемых для настройки клиентских компьютеров. The listening interfaces and ports are configured in the IIS site(s) for WSUS and in any Group Policy settings used to configure client PCs. Порты по умолчанию те же, что и в предыдущем разделе, Подключения между серверами WSUS. Брандмауэр на сервере WSUS также необходимо настроить, чтобы разрешить входящий трафик через эти порты. The default ports are the same as those specified in the preceding section Connection between WSUS servers, and the firewall on the WSUS server must also be configured to allow inbound traffic on these ports.

Настройка прокси-сервера Configure the proxy server

Если в корпоративной сети используются прокси-серверы, они должны поддерживать протоколы HTTP и SSL и использовать обычную проверку подлинности или проверку подлинности Windows. If the corporate network uses proxy servers, the proxy servers must support HTTP and SSL protocols and use basic authentication or Windows authentication. Эти требования могут быть выполнены с помощью одной из следующих конфигураций. These requirements can be met by using one of the following configurations:

Один прокси-сервер, поддерживающий два канала протоколов. A single proxy server that supports two protocol channels. В этом случае настройте для одного канала использование протокола HTTP, а для другого канала использование протокола HTTPS. In this case, set one channel to use HTTP and the other channel to use HTTPS.

Можно настроить один прокси-сервер, обрабатывающий оба протокола для служб WSUS, во время установки программного обеспечения сервера WSUS. You can set up one proxy server that handles both protocols for WSUS during the WSUS server software installation.

Два прокси-сервера, каждый из которых поддерживает один протокол. Two proxy servers, each of which supports a single protocol. В этом случае один прокси-сервер настроен для использования протокола HTTP, а другой — для использования протокола HTTPS. In this case, one proxy server is configured to use HTTP, and the other proxy server is configured to use HTTPS.

Чтобы настроить два прокси-сервера, каждый из которых будет обрабатывать один протокол для служб WSUS, используйте следующую процедуру. To set up two proxy servers, each of which will handle one protocol for WSUS, use the following procedure:

Настройка служб WSUS для использования двух прокси-серверов To set up WSUS to use two proxy servers

Войдите на компьютер, который будет использоваться в качестве сервера WSUS, используя учетную запись, которая является членом локальной группы «Администраторы». Log on to the computer that is to be the WSUS server by using an account that is a member of the local Administrators group.

Установите роль сервера WSUS. Install the WSUS server role. Не указывайте прокси-сервер в процессе работы с мастером настройки WSUS (как описано в следующем разделе). During the WSUS Configuration Wizard (discussed in the next section) do not specify a proxy server.

Откройте командную строку (Cmd.exe) от имени администратора. Open a command prompt (Cmd.exe) as an administrator. Чтобы открыть командную строку от имени администратора, нажмите кнопку Пуск. To open a command prompt as an administrator, go to Start. В поле Начать поиск введите Командная строка. In Start Search, type Command prompt. Вверху меню «Пуск» щелкните правой кнопкой мыши элемент Командная строка и выберите Запуск от имени администратора. at the top of the start menu, right-click Command prompt, and then click Run as administrator. Если появится диалоговое окно Контроль учетных записей, введите соответствующие учетные данные (при запросе), подтвердите, что отображается нужно действие, и нажмите кнопку Продолжить. if the User Account Control dialog box appears, enter the appropriate credentials (if requested), confirm that the action it displays is what you want, and then click Continue.

В окне командной строки перейдите в папку C:\Program Files\Update Services\Tools. In the Command prompt window, go to the C:\Program Files\Update Services\Tools folder. Введите следующую команду: type the following command:

wsusutil ConfigureSSLProxy [

] -enable, где: wsusutil ConfigureSSlproxy [ ] -enable, where:

proxy_server — имя прокси-сервера, который поддерживает протокол HTTPS; proxy_server is the name of the proxy server that supports HTTPS.

proxy_port — номер порта прокси-сервера. proxy_port is the proxy server port number.

Закройте окно командной строки. Close the Command prompt window.

Чтобы добавить прокси-сервер, использующий протокол HTTP, в конфигурацию WSUS, используйте следующую процедуру. To add the proxy server that uses the HTTP protocol to the WSUS configuration, use the following procedure:

Добавление прокси-сервера, использующего протокол HTTP To add a proxy server that uses the HTTP protocol

Откройте консоль администрирования WSUS. Open the WSUS Administration Console.

В левой панели разверните имя сервера и щелкните Параметры. In the left pane, expand the server name, and then click Options.

В области Параметры выберите Источник обновления и прокси-сервер, а затем перейдите на вкладку Прокси-сервер . In the Options pane, click Update Source and Update Server, and then click the Proxy Server tab.

Чтобы изменить существующую конфигурацию прокси-сервера, используйте следующие параметры. Use the following options to modify the existing proxy server configuration:

Изменение или добавление прокси-сервера в конфигурацию WSUS To change or add a proxy server to the WSUS configuration

Установите флажок Использовать прокси-сервер при синхронизации. Select the check box for Use a proxy server when synchronizing.

В поле Имя прокси-сервера введите имя прокси-сервера. In the Proxy server name text box, type the name of the proxy server.

В поле Номер порта прокси-сервера введите номер порта прокси-сервера. In the Proxy port number text box, type the port number of the proxy server. Номер порта по умолчанию: 80. The default port number is 80.

Если прокси-серверу требуется определенная учетная запись пользователя, установите флажок Использовать учетные данные пользователя для подключения к прокси-серверу. Ff the proxy server requires that you use a specific user account, select the Use user credentials to connect to the proxy server check box. Введите нужное имя пользователя, домен и пароль в соответствующие текстовые поля. type the required user name, domain, and password into the corresponding text boxes.

Если прокси-сервер поддерживает обычную проверку подлинности, установите флажок Разрешить обычную проверку подлинности (пароль передается открытым текстом) . If the proxy server supports basic authentication, select the Allow basic authentication (password is sent in cleartext) check box.

Нажмите кнопку ОК. Click OK.

Удаление прокси-сервера из конфигурации WSUS To remove a proxy server from the WSUS configuration

Чтобы удалить прокси-сервер из конфигурации WSUS, снимите флажок Использовать прокси-сервер при синхронизации. To remove a proxy server from the WSUS configuration, clear the check box for Use a proxy server when synchronizing.

Нажмите кнопку ОК. Click OK.

2.2. 2.2. Настройка служб WSUS при помощи мастера настройки WSUS Configure WSUS by using the WSUS Configuration Wizard

Данная методика предполагает, что вы используете мастер настройки WSUS, появляющийся при первом запуске консоли управления WSUS. This procedure assumes that you are using the WSUS Configuration Wizard, which appears the first time you launch the WSUS Management Console. При дальнейшем изучении настоящего раздела вы научитесь производить данные настройки при помощи страницы Параметры : Later in this topic, you will learn how to perform these configurations by using the Options page:

Настройка служб WSUS To configure WSUS

На Панели переходов диспетчера серверов выберите Мониторинг, затем Служебные программы, а затем нажмите Службы обновления Windows Server. In the Server Manager navigation pane, click Dashboard, click Tools, and then click Windows Server Update Services.

При появлении диалогового окна Завершить установку WSUS нажмите Выполнить. If the complete WSUS Installation dialog box appears, click Run. После успешного завершения установки в диалоговом окне Завершить установку WSUS нажмите кнопку Закрыть. In the complete WSUS Installation dialog box, click Close when the installation successfully finishes.

Откроется окно мастера служб Windows Server Update Services. The Windows Server Update Services Wizard opens. Просмотрите сведения на странице Перед началом работы и нажмите кнопку Далее. On the Before you Begin page, review the information, and then click Next.

Ознакомьтесь с инструкциями на странице Принять участие в программе улучшения качества Центра обновления Майкрософт и примите решение о своем участии в данной программе. Read the instructions on the Join the Microsoft Update Improvement Program page and evaluate if you want to participate. Если вы хотите принять участие в программе. If you want to participate in the program. Сохраните настройки по умолчанию или снимите флажок и нажмите кнопку Далее. retain the default selection, or clear the check box, and then click Next.

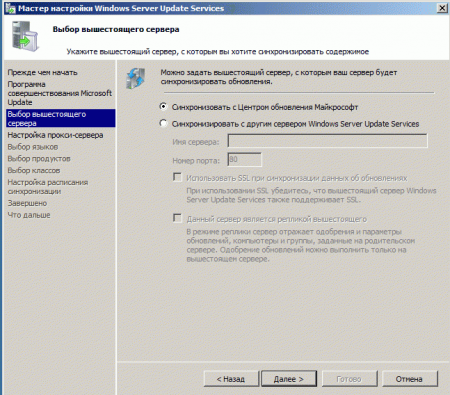

На странице Выбор вышестоящего сервера есть два варианта: On the Choose Upstream Server page, there are two options:

Синхронизировать обновления с Центром обновления Майкрософт Synchronize the updates with Microsoft Update

Синхронизировать с другим сервером Windows Server Update Services Synchronize from another Windows Server Update Services server

Если выбрана синхронизация с другим сервером WSUS, укажите имя сервера и порт, через который этот сервер будет связываться с вышестоящим сервером. if you choose to synchronize from another WSUS server, specify the server name and the port on which this server will communicate with the upstream server.

Для использования SSL установите флажок Использовать SSL при синхронизации данных об обновлениях . To use SSL, select the Use SSL when synchronizing update information check box. Для синхронизации серверы будут использовать порт 443. The servers will use port 443 for synchronization. (Убедитесь в том, что оба сервера поддерживают протокол SSL). (Make sure that this server and the upstream server support SSL).

Если используется сервер-реплика, установите флажок Это реплика вышестоящего сервера. if this is a replica server, select the This is a replica of the upstream server check box.

По завершении выбора необходимых параметров развертывания нажмите Далее , чтобы продолжить. After selecting the proper options for your deployment, click Next to proceed.

На странице Настройка прокси-сервера установите флажок Использовать прокси-сервер при синхронизации , а затем введите в соответствующие поля имя прокси-сервера и номер порта (по умолчанию порт 80). On the Specify Proxy Server page, select the Use a proxy server when synchronizing check box, and then type the proxy server name and port number (port 80 by default) in the corresponding boxes.

Выполнение этого действия необходимо, если службам WSUS требуется прокси-сервер для доступа к Интернету. You must complete this step if you identified that WSUS needs a proxy server to have Internet access.

Чтобы подключаться к прокси-серверу со специальными учетными данными пользователя, установите флажок Использовать учетные данные пользователя для подключения к прокси-серверу, а затем введите имя, домен и пароль пользователя в соответствующие поля. if you want to connect to the proxy server by using specific user credentials, select the Use user credentials to connect to the proxy server check box, and then type the user name, domain, and password of the user in the corresponding boxes. Чтобы задействовать обычную проверку подлинности для пользователя, подключающегося к прокси-серверу, установите флажок Разрешить обычную проверку подлинности (пароль передается открытым текстом) . if you want to enable basic authentication for the user who is connecting to the proxy server, select the Allow basic authentication (password is sent in cleartext) check box.

Нажмите кнопку Далее. Click Next. На странице Подключение к вышестоящему серверу щелкните Начать подключение. On the Connect to Upstream Server page, click start Connecting.

При состоявшемся подключении нажмите Далее , чтобы продолжить. When it connects, click Next to proceed.

На странице Выбор языков можно выбрать языки для получения обновлений службами WSUS — все языки или некоторый набор языков. On the Choose Languages page, you have the option to select the languages from which WSUS will receive updates — all languages or a subset of languages. Выбор ограниченного набора языков позволяет сохранить пространство на диске, но ВАЖНО выбрать все те языки, которые необходимы всем клиентам этого сервера WSUS. selecting a subset of languages will save disk space, but it is IMPORTANT to choose all of the languages that are needed by all the clients of this WSUS server. Чтобы получить обновления только для определенных языков, выберите Загружать обновления только для следующих языков, а затем выберите языки, для которых нужно получить обновления. В противном случае оставьте вариант по умолчанию. if you choose to get updates only for specific languages, select Download updates only in these languages, and then select the languages for which you want updates; otherwise, leave the default selection.

При выборе варианта Загружать обновления только для следующих языков: , а также при наличии подчиненного сервера WSUS, подключенного к данному серверу, подразумевается принудительное использование только выбранных языков также и подчиненным сервером. If you select the option Download updates only in these languages, and this server has a downstream WSUS server connected to it, this option will force the downstream server to also use only the selected languages.

По завершении выбора необходимых языковых параметров нажмите Далее , чтобы продолжить. After selecting the appropriate language options for your deployment, click Next to continue.

Страница Выбор продуктов позволяет вам указать, для каких продуктов нужно получать обновления. The Choose Products page allows you specify the products for which you want updates. Выберите категории продуктов, например Windows, или отдельные продукты, например, Windows Server 2008. select product categories, such as Windows, or specific products, such as Windows Server 2008. Выбор категории продукта подразумевает выбор всех продуктов в этой категории. selecting a product category selects all the products in that category.

Выбрав нужные продукты для вашего развертывания, нажмите кнопку Далее. select the appropriate product options for your deployment, and then click Next.

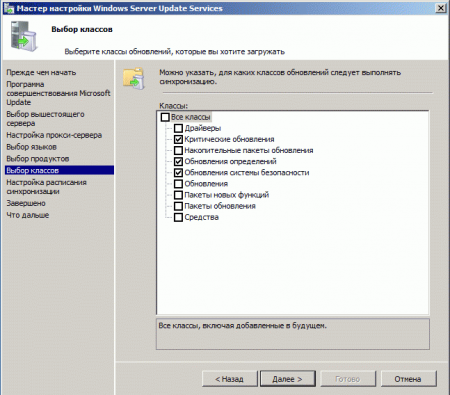

На странице Выбор классов выберите классы обновлений, которые вы желаете получать. On the Choose Classifications page, select the update classifications that you want to obtain. Выберите все классы либо их ограниченный набор, а затем нажмите кнопку Далее. Choose all the classifications or a subset of them, and then click Next.

На странице Настройка расписания синхронизации можно выбрать выполнение синхронизации автоматически или вручную. The Set Sync Schedule page enables you to select whether to perform synchronization manually or automatically.

При выборе варианта Синхронизация вручную следует начинать процесс синхронизации с консоли администрирования служб WSUS. if you choose Synchronize manually, you must start the synchronization process from the WSUS Administration Console.

Если выбран вариант Автоматическая синхронизация, сервер WSUS производит синхронизацию с установленными интервалами. if you choose Synchronize automatically, the WSUS server will synchronize at set intervals.

Установите время первой синхронизациии укажите количество синхронизаций в день для выполнения данным сервером. Set the time for the First synchronization, and then specify the number of Synchronizations per day that you want this server to perform. Например, при указании четырех синхронизаций в день (начиная с 03:00) синхронизации будут выполняться в 03:00, 09:00, 15:00 и 21:00. For example, if you specify that there should be four synchronizations per day, starting at 3:00 A.M., synchronizations will occur at 3:00 A.M., 9:00 A.M., 3:00 P.M., and 9:00 P.M.

По завершении выбора необходимых параметров синхронизации нажмите Далее , чтобы продолжить. After selecting the appropriate synchronization options for your deployment, click Next to continue.

На странице Завершено предусмотрена возможность немедленного начала синхронизации при выборе флажка Запустить первоначальную синхронизацию . On the Finished page, you have the option to start the synchronization now by selecting the Begin initial synchronization check box. Если вы не выбираете этот вариант, воспользуйтесь консолью управления служб WSUS для выполнения начальной синхронизации. if you do not select this option, you need to use WSUS Management Console to perform the initial synchronization. Для получения информации о дополнительных параметрах нажмите Далее либо нажмите Готово для завершения работы мастера и окончания начальной установки служб WSUS. Click Next if you want to read more about additional settings, or you can click Finish to conclude this wizard and finish the initial WSUS setup.

После нажатия кнопки Готовопоявляется консоль управления служб WSUS. After you click Finish, the WSUS Management Console appears.

Теперь, произведя базовую настройку служб WSUS, ознакомьтесь со следующими разделами, содержащими подробную информацию об изменении настроек при помощи консоли управления служб WSUS. Now that you have performed the basic WSUS configuration, read the next sections for more details about changing the settings by using WSUS Management Console.

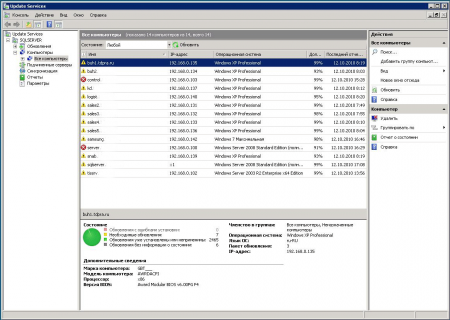

2.3. 2.3. Настройка групп компьютеров WSUS Configure WSUS computer groups

Группы компьютеров являются ВАЖНОЙ составляющей развертывания служб обновления Windows Server (WSUS). Computer groups are an IMPORTANT part of Windows Server Update Services (WSUS) deployments. Группы компьютеров позволяют проверять обновления и направлять их на конкретные компьютеры. Computer groups permit you to test and target updates to specific computers. По умолчанию создаются две группы компьютеров: «Все компьютеры» и «Неназначенные компьютеры». There are two default computer groups: All computers and Unassigned computers. По умолчанию каждый клиентский компьютер прежде всего контактирует с сервером WSUS, а сервер добавляет клиентский компьютер в обе указанные группы. By default, when each client computer first contacts the WSUS server, the server adds that client computer to both of these groups.

Вы можете создать любое количество групп пользовательских компьютеров, необходимое для управления обновлениями в вашей организации. You can create as many custom computer groups as you need to manage updates in your organization. Наилучшей методикой является создание не менее одной группы компьютеров для проверки обновлений до их развертывания на других компьютерах вашей организации. As a best practice, create at least one computer group to test updates before you deploy them to other computers in your organization.

Для создания новой группы и назначения компьютера в данную группу воспользуйтесь следующей методикой: Use the following procedure to create a new group and assign a computer to this group:

Создание группы компьютеров To create a computer group

В консоли администрирования WSUS в разделе Службы обновления разверните узел сервера WSUS и узел Компьютеры, щелкните Все компьютеры правой кнопкой мыши, а затем выберите Добавить группу компьютеров. In the WSUS Administration Console, under Update Services, expand the WSUS server, expand computers, right-click All computers, and then click add computer Group.

В диалоговом окне Добавить группу компьютеров укажите Имя новой группы, а затем нажмите кнопку Добавить. In the add computer Group dialog box, in Name, specify the name of the new group, and click then add.

Щелкните Компьютеры, затем выберите компьютеры, которые нужно назначить в созданную группу. Click computers, and then select the computers that you want to assign to this new group.

Щелкните правой кнопкой мыши имена компьютеров, выбранных предыдущим действием, и нажмите Изменить членство. Right-click the computer names that you selected in the previous step, and then click change Membership.

В диалоговом окне Настройка членства в группах компьютеров выберите созданную вами тестовую группу и нажмите кнопку ОК. In the Set computer Group Membership dialog box, select the test group that you created, and then click OK.

2.4. 2.4. Настройка клиентских обновлений Configure client updates

Программа установки WSUS автоматически настраивает IIS на распространение последней версии автоматического обновления на каждый клиентский компьютер, контактирующий с сервером WSUS. WSUS Setup automatically configures IIS to distribute the latest version of Automatic Updates to each client computer that contacts the WSUS server. Наиболее оптимальный вариант настройки автоматического обновления зависит от сетевой среды. The best way to configure Automatic Updates depends on the network environment.

В среде, использующей службу каталогов Active Directory, вы можете воспользоваться существующим объектом групповой политики (GPO) на основе домена либо создать новый GPO. In an environment that uses active directory directory service, you can use an existing domain-based Group Policy Object (GPO) or create a new GPO.

В среде, не использующей Active Directory, для настройки автоматического обновления воспользуйтесь редактором локальной групповой политики, а затем укажите серверу WSUS клиентские компьютеры. In an environment without active directory, use the Local Group Policy editor to configure Automatic Updates, and then point the client computers to the WSUS server.

В приведенных ниже процедурах подразумевается, что в сети используется Active Directory. The following procedures assume that your network runs active directory. При этом также подразумевается ваше знакомство с групповой политикой и ее использованием для управления сетью. These procedures also assume that you are familiar with Group Policy and you use it to manage the network.

Для настройки автоматического обновления клиентских компьютеров воспользуйтесь следующими методиками. Use the following procedures to configure Automatic Updates for client computers:

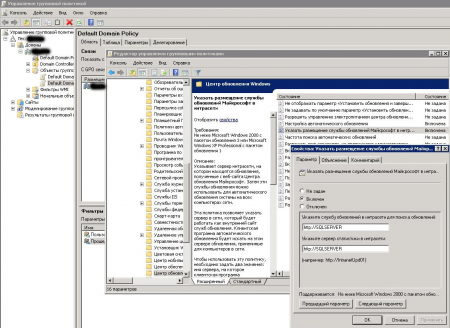

Настройка автоматического обновления в групповой политике Configure Automatic Updates in Group Policy

Если в вашей сети установлена служба Active Directory, можете настроить один или несколько компьютеров одновременно, включив их в объект групповой политики (GPO), а затем — настроив параметры WSUS для этого GPO. If you have set up active directory in your network, you can configure one or multiple computers simultaneously by including them in a Group Policy Object (GPO), and then configuring that GPO with WSUS settings. Рекомендуется создать новый объект групповой политики, содержащий исключительно параметры WSUS. We recommend that you create a new GPO that contains only WSUS settings.

Свяжите этот объект групповой политики WSUS с контейнером Active Directory, который подходит для вашей среды. Link this WSUS GPO to an active directory container that is appropriate for your environment. В простой среде вы можете привязать один объект групповой политики WSUS к домену. In a simple environment, you might link a single WSUS GPO to the domain. В более сложной среде вы можете привязать несколько объектов групповой политики WSUS к нескольким организационным подразделениям, что позволит вам применить разные установки политики WSUS к разным типам компьютеров. In a more complex environment, you might link multiple WSUS GPOs to several organizational units (OUs), which will enable you to apply different WSUS policy settings to different types of computers.

Задействование WSUS через доменный объект групповой политики To enable WSUS through a domain GPO

В консоли управления групповыми политиками (GPMC) найдите объект групповой политики, на котором нужно настроить WSUS, а затем щелкните Изменить. In the Group Policy Management Console (GPMC), browse to the GPO on which you want to configure WSUS, and then click edit.

В области консоли управления групповыми политиками последовательно разверните узлы Конфигурация компьютера, Политики, Административные шаблоны, Компоненты Windows и щелкните Центр обновления Windows. In the GPMC, expand computer Configuration, expand Policies, expand Administrative Templates, expand Windows components, and then click Windows Update.

В области сведений дважды щелкните элемент Настройка автоматического обновления. In the details pane, double-click Configure Automatic Updates. Откроется политика Настройка автоматического обновления . The Configure Automatic Updates policy opens.

Нажмите Включить, а затем выберите один из следующих вариантов в поле Настройка автоматического обновления . Click Enabled, and then select one of the following options under the Configure automatic updating setting:

Уведомлять о загрузках и установках. Notify for download and notify for install. Данная настройка уведомляет вошедшего в систему пользователя с правами администратора перед загрузкой и установкой обновлений. This option notifies a logged-on administrative user before you download and install the updates.

Загружать автоматически и уведомлять об установках. Auto download and notify for install. Данная настройка начинает загрузку обновлений автоматически, а затем уведомляет вошедшего в систему пользователя с правами администратора перед установкой обновлений. This option automatically begins downloading updates and then notifies a logged-on administrative user before installing the updates. По умолчанию этот параметр выбран. By default, this option is selected.

Загружать автоматически и вносить установки в расписание. Auto download and schedule the install. Данная настройка начинает загрузку обновлений автоматически, а затем устанавливает их в указанные вами день и момент времени. This option automatically begins downloading updates and then installs the updates on the day and time that you specify.

Разрешить локальному администратору выбор параметров. Allow local admin to choose setting. Данная настройка разрешает локальным администраторам для выбора параметров настройки использовать автоматическое обновление в панели управления. This option lets local administrators to use Automatic Updates in Control Panel to select a configuration option. Например, администраторы могут выбирать время назначенной установки. For example, they can choose a scheduled installation time. При этом локальные администраторы не могут отключать автоматическое обновление. Local administrators cannot disable Automatic Updates.

Выберите Разрешить клиенту присоединение к целевой группе и Включено, а затем введите имя группы компьютеров WSUS, в которую необходимо добавить этот компьютер, в поле Имя целевой группы для данного компьютера. select Enable client-side targeting, select Enabled, and then type the name of the WSUS computer group to which you want to add this computer in the Target group name for this computer box.

ПолитикаРазрешить клиенту присоединение к целевой группе позволяет клиентским компьютерам добавлять себя в целевой группы компьютеров на сервере WSUS при перенаправлении автоматического обновления на сервер WSUS. Enable client-side targeting enables client computers to add themselves to target computer groups on the WSUS server, when Automatic Updates is redirected to a WSUS server. Если политика включена, этот компьютер будет идентифицировать себя как члена определенной группы компьютеров при отправке информации на сервер WSUS, который будет использовать эти данные, чтобы определить, какие обновления будут развертываться на этом компьютере. if the status is set to Enabled, this computer will identify itself as a member of a particular computer group when it sends information to the WSUS server, which uses it to determine which updates are deployed to this computer. Этот параметр указывает серверу WSUS, к какой группе принадлежит клиентский компьютер. This setting indicates to the WSUS server which group the client computer will use. Необходимо создать группу на сервере WSUS и добавить компьютеры-члены домена в эту группу. You must create the group on the WSUS server, and add domain-member computers to that group.

Нажмите кнопку ОК , чтобы закрыть политику Разрешить клиенту присоединение к целевой группе и вернуться в область сведений Центра обновления Windows. Click OK to close the Enable client-side targeting policy and return to the Windows Update details pane.

Нажмите кнопку ОК , чтобы закрыть политику Настройка автоматического обновления и вернуться в область сведений Центра обновления Windows. Click OK to close the Configure Automatic Updates policy and return to the Windows Update details pane.

В области сведений Центр обновления Windows дважды щелкните Указать расположение внутрисетевой службы Центра обновления Майкрософт. In the Windows Update details pane, double-click Specify intranet Microsoft update service location.

Щелкните Включено, затем введите URL-адрес одного и того же сервера WSUS в поле Укажите службу обновлений в интрасети для поиска обновлений и в поле Укажите сервер статистики в интрасети . Click Enabled, and then, server in the Set the intranet update service for detecting updates and Set the intranet statistics server text boxes, type the same URL of the WSUS server. Например, введите http://servername в обоих полях (где servername — имя сервера WSUS). For example, type http://servername in both boxes (where servername is the name of the WSUS server).

При вводе внутрисетевого адреса своего сервера WSUS убедитесь, что вы указали используемый порт. When you type the intranet address of your WSUS server make sure to specify which port is going to be used. По умолчанию службы WSUS используют порт 8530 для HTTP и порт 8531 для HTTPS. By default WSUS will use port 8530 for HTTP and 8531 for HTTPS. Например, при использовании HTTP следует ввести http://servername:8530 . For example, if you are using HTTP, you should type http://servername:8530.

Нажмите кнопку ОК. Click OK.

После настройки клиентского компьютера пройдет несколько минут, прежде чем имя этого компьютера появится на странице Компьютеры консоли администрирования WSUS. After you set up a client computer, it will take several minutes before the computer appears on the computers page in the WSUS Administration Console. У групповой политики может занять порядка 20 минут на применение параметров новой политики к клиентским компьютерам, настроенным с использованием объекта групповой политики на основе домена. For client computers that are configured with a domain-based Group Policy Object, it can take about 20 minutes for Group Policy to apply the new policy settings to the client computer. По умолчанию групповая политика обновляется в фоновом режиме каждые 90 минут со случайным смещением от 0 до 30 минут. By default, Group Policy updates in the background every 90 minutes, with a random offset of 0-30 minutes. Для более быстрого обновления групповой политики вы можете открыть окно командной строки на клиентском компьютере и ввести команду «gpupdate /force». if you want to update Group Policy sooner, you can open a Command prompt window on the client computer and type gpupdate /force.

Для клиентских компьютеров, настраиваемых при помощи редактора локальной групповой политики, объект групповой политики применяется немедленно, а обновление занимает примерно 20 минут. for client computers that are configured by using the Local Group Policy editor, the GPO is applied immediately, and the update takes about 20 minutes. Если вы запускаете обнаружение вручную, нет необходимости ждать установки связи клиентского компьютера со службами WSUS в течение 20 минут. if you begin detection manually, you do not have to wait 20 minutes for the client computer to contact WSUS.

Поскольку ожидание начала обнаружения может занимать определенное время, для немедленной инициации обнаружения вы можете воспользоваться следующей методикой. Because waiting for detection to start can be a time-consuming process, you can use the following procedure to initiate detection immediately.

Инициация обнаружения служб WSUS To initiate WSUS detection

На клиентском компьютере откройте окно командной строки с повышенным правами. On the client computer, open a Command prompt window with elevated privileges.

Введите команду «wuauclt.exe /detectnow» и нажмите клавишу ВВОД. type wuauclt.exe /detectnow, and then press ENTER.

2.5. 2.5. Защита служб WSUS с помощью протокола SSL Secure WSUS with the Secure Sockets Layer Protocol

Протокол SSL можно использовать для защиты развертывания WSUS. You can use the Secure Sockets Layer (SSL) protocol to help secure the WSUS deployment. WSUS использует SSL для проверки подлинности клиентских компьютеров и подчиненных серверов WSUS на данном сервере WSUS. WSUS uses SSL to authenticate client computers and downstream WSUS servers to the WSUS server. Службы WSUS также используют протокол SSL для шифрования метаданных обновлений. WSUS also uses SSL to encrypt update metadata.

Клиенты и подчиненные серверы, которые настроены на использование протокола TLS или HTTPS, также должны быть настроены для использования полного доменного имени для вышестоящего сервера WSUS. Clients and downstream servers that are configured to use Transport Layer Security (TLS) or HTTPS must also be configured to use a fully qualified domain name (FQDN) for their upstream WSUS server.

Службы WSUS используют шифрование SSL только для метаданных, а не для файлов обновлений. WSUS uses SSL for metadata only, not for update files. Центр обновления Майкрософт распространяет обновления аналогичным образом. This is the same way that Microsoft Update distributes updates. Корпорация Майкрософт снижает риск передачи файлов обновлений по незашифрованному каналу, подписывая каждое обновление. Microsoft reduces the risk of sending update files over an unencrypted channel by signing each update. Кроме того, вычисляется хэш, который отправляется с метаданными для каждого обновления. In addition, a hash is computed and sent together with the metadata for each update. После загрузки обновления службы WSUS проверяют цифровую подпись и хэш. When an update is downloaded, WSUS checks the digital signature and hash. Если обновление было изменено, оно не устанавливается. If the update has been changed, it is not installed.

Ограничения развертывания WSUS с шифрованием SSL Limitations of WSUS SSL deployments

При использовании протокола SSL для защиты развертывания WSUS необходимо учитывать следующие ограничения. You must consider the following limitations when you use SSL to secure a WSUS deployment:

Использование протокола SSL увеличивает рабочую нагрузку сервера. Using SSL increases the server workload. Следует ожидать 10-процентное снижение производительности из-за затрат на шифрование всех метаданных, передаваемых по сети. You should expect a 10 percent loss of performance because of the cost of encrypting all the metadata that is sent over the network.

Если вы используете службы WSUS с удаленной базой данных SQL Server, подключение между сервером WSUS и сервером базы данных не защищается шифрованием SSL. If you use WSUS with a remote SQL Server database, the connection between the WSUS server and the database server is not secured by SSL. Если требуется защитить подключение к базе данных, примите во внимание следующие рекомендации. If the database connection must be secured, consider the following recommendations:

Переместите базу данных WSUS на сервер WSUS. move the WSUS database to the WSUS server.

Переместите удаленный сервер базы данных и сервер WSUS в частную сеть. move the remote database server and the WSUS server to a private network.

Разверните протокол IPsec, чтобы обеспечить защиту сетевого трафика. deploy Internet Protocol security (IPsec) to help secure network traffic. Дополнительные сведения о протоколе IPsec см. в разделе Создание и использование политик IPsec. For more information about IPsec, see Creating and Using IPsec Policies.

Настройка SSL на сервере WSUS Configure SSL on the WSUS server

Службам WSUS требуется два порта для протокола SSL: один порт, который использует протокол HTTPS для отправки зашифрованных метаданных, и один порт, который использует протокол HTTP для отправки обновлений. WSUS requires two ports for SSL: one port that uses HTTPS to send encrypted metadata, and one port that uses HTTP to send updates. При настройке служб WSUS для использования SSL необходимо учитывать следующее. When you configure WSUS to use SSL, consider the following:

Нельзя настроить требование использования протокола SSL для всего веб-сайта WSUS, поскольку при этом потребуется шифровать весь трафик на сайт WSUS. You cannot configure the whole WSUS website to require SSL because all traffic to the WSUS site would have to be encrypted. Службы WSUS шифруют только метаданные обновлений. WSUS encrypts update metadata only. Если компьютер попытается получить файлы обновлений через порт HTTPS, произойдет сбой передачи. if a computer attempts to retrieve update files on the HTTPS port, the transfer will fail.

Требовать шифрование SSL следует только для следующих виртуальных корневых папок: You should require SSL for the following virtual roots only:

SimpleAuthWebService SimpleAuthWebService

DSSAuthWebService DSSAuthWebService

ServerSyncWebService ServerSyncWebService

APIremoting30 APIremoting30

ClientWebService ClientWebService

Шифрование SSL не следует требовать для следующих виртуальных корневых папок: You should not require SSL for the following virtual roots:

Содержимое Content

Inventory Inventory

ReportingWebService ReportingWebService

SelfUpdate SelfUpdate

Сертификат центра сертификации (ЦС) должен быть импортирован в хранилище доверенных корневых ЦС локального компьютера или в хранилище доверенных корневых ЦС служб Windows Server Update Services на подчиненных серверах WSUS. The certificate of the certification authority (CA) must be imported into the local computer Trusted Root CA store, or the Windows Server Update Service Trusted Root CA store on downstream WSUS servers. Если сертификат импортируется только в хранилище доверенных корневых ЦС локального пользователя, подчиненный сервер WSUS не сможет проходить проверку подлинности на вышестоящем сервере. if the certificate is only imported to the Local User Trusted Root CA store, the downstream WSUS server will not be authenticated on the upstream server.

Дополнительные сведения об использовании сертификатов SSL в службах IIS см. в разделе Требование протокола SSL (IIS 7). for more information about how to use SSL certificates in IIS, see Require Secure Sockets Layer (IIS 7).

Необходимо импортировать сертификат на все компьютеры, которые будут взаимодействовать с сервером WSUS. You must import the certificate to all computers that will communicate with the WSUS server. К ним относятся все клиентские компьютеры, подчиненные серверы и компьютеры, на которых выполняется консоль администрирования WSUS. This includes all client computers, downstream servers, and computers that run the WSUS Administration Console. Сертификат должен быть импортирован в хранилище доверенных корневых ЦС локального компьютера или в хранилище доверенных корневых ЦС служб Windows Server Update Services. The certificate should be imported into the local computer Trusted Root CA store or into the Windows Server Update Service Trusted Root CA store.

Для SSL можно использовать любой порт. You can use any port for SSL. Однако порт, который настраивается для использования SSL, также определяет порт, используемый службами WSUS для отправки незащищенного HTTP-трафика. However, the port that you set up for SSL also determines the port that WSUS uses to send clear HTTP traffic. Рассмотрим следующие примеры. Consider the following examples:

Если для HTTPS-трафика используется стандартный отраслевой порт 443, службы WSUS используют стандартный отраслевой порт 80 для незащищенного HTTP-трафика. if you use the industry standard port of 443 for HTTPS traffic, WSUS uses the industry standard port 80 for clear HTTP traffic.

Если для HTTPS-трафика используется любой порт вместо 443, службы WSUS будут отправлять незащищенный HTTP-трафик через порт, численно предшествующий номеру порта для протокола HTTPS. if you use any port other than 443 for HTTPS traffic, WSUS will send clear HTTP traffic over the port that numerically comes before the port for HTTPS. Например, если для HTTPS используется порт 8531, службы WSUS будут использовать порт 8530 для HTTP. For example, if you use port 8531 for HTTPS, WSUS will use port 8530 for HTTP.

При изменении имени сервера, конфигурации SSL или номера порта необходимо повторно инициализировать ClientServicingProxy . You must re-initialize ClientServicingProxy if the server name, SSL configuration, or port number are changed.

Настройка SSL на корневом сервере WSUS To configure SSL on the WSUS root server

Войдите в систему сервера WSUS, используя учетную запись, которая является членом группы «Администраторы WSUS» или локальной группы «Администраторы». Log on to the WSUS server by using an account that is a member of the WSUS Administrators group or the local Administrators group.

В меню Пуск введите CMD, щелкните Командная строка правой кнопкой мыши, а затем выберите пункт Запуск от имени администратора. Go to start, type CMD, right-click Command prompt, and then click Run as administrator.

Перейдите к папке %ProgramFiles% \Update Services\Tools\ . Navigate to the %ProgramFiles%\Update Services\Tools\ folder.

В окне командной строки введите следующую команду: In the Command prompt window, type the following command:

Wsusutil configuresslcertificateName Wsusutil configuresslcertificateName

certificateName — DNS-имя сервера WSUS. certificateName is the DNS name of the WSUS server.

Настройка SSL на клиентских компьютерах Configure SSL on client computers

При настройке SSL на клиентских компьютерах необходимо учитывать следующие аспекты. When you configure SSL on client computers, you should consider the following issues:

Необходимо включить URL-адрес для безопасного порта на сервере WSUS. You must include a URL for a secure port on the WSUS server. Поскольку нельзя настроить требование SSL на сервере, единственным способом гарантии того, что клиентские компьютеры могут использовать защищенный канал, будет использование URL-адреса HTTPS. Because you cannot require SSL on the server, the only way to make sure that client computers can use a security channel is by using a URL that specifies HTTPS. При использовании для протокола SSL любого порта вместо 443 необходимо также добавить этот порт в URL-адрес. if you use any port other than 443 for SSL, you must include that port in the URL also.

Сертификат на клиентском компьютере должен быть импортирован в хранилище доверенных корневых ЦС локального компьютера или в хранилище доверенных корневых ЦС службы автоматического обновления. The certificate on a client computer must be imported into the Local computer Trusted Root CA store or Automatic Update Service Trusted Root CA store. Если сертификат импортируется только в хранилище доверенных корневых ЦС локального пользователя, автоматическое обновление не сможет пройти проверку подлинности на сервере. if the certificate is imported to the Local User’s Trusted Root CA store only, Automatic Updates will fail server authentication.

Клиентские компьютеры должны доверять сертификату, привязанному к серверу WSUS. The client computers must trust the certificate that you bind to the WSUS server. В зависимости от типа используемого сертификата необходимо настроить для службы включение для клиентских компьютеров доверия сертификату, привязанному к серверу WSUS. Depending on the type of certificate that is used, you might have to set up a service to enable the client computers to trust the certificate that is bound to the WSUS server.

Настройка SSL для подчиненных серверов WSUS Configure SSL for downstream WSUS servers

Ниже приведены инструкции по настройке подчиненного сервера для синхронизации с вышестоящим сервером, который использует протокол SSL. The following instructions configure a downstream server to synchronize to an upstream server that uses SSL.

Синхронизация подчиненного сервера с вышестоящим сервером, использующим протокол SSL To synchronize a downstream server to an upstream server that uses SSL

Войдите в систему компьютера, используя учетную запись, которая является членом группы «Администраторы WSUS» или локальной группы «Администраторы». Log on to the computer by using a user account that is a member of the local Administrators group or the WSUS Administrators group.

В меню Пуск выберите пункт Все программы, щелкните Администрирование, а затем Windows Server Update Services. Click start, click All Programs, click Administrative Tools, and then click Windows Server Update Service.

В правой панели разверните имя сервера. In the right pane, expand the server name.

Щелкните Параметры, а затем Источник обновления и прокси-сервер. Click Options, and then click Update Source and Proxy Server.

На странице Источник обновления выберите вариант Синхронизировать с другим сервером Windows Server Update Services. On the Update Source page, select Synchronize from another Windows Server Update Services server.

Введите имя вышестоящего сервера в поле Имя сервера. type the name of the upstream server into the Server name text box. Введите номер порта, который сервер использует для SSL-подключений, в поле Номер порта. type the port number that the server uses for SSL connections into the Port number text box.

Установите флажок Использовать SSL при синхронизации данных об обновлениях, а затем нажмите кнопку ОК. select the Use SSL when synchronizing update information check box, and then click OK.

Дополнительные ресурсы, посвященные SSL Additional SSL resources

Шаги, необходимые для настройки центра сертификации, привязки сертификата к веб-сайту WSUS и установки отношения доверия между клиентскими компьютерами и сертификатом, выходят за рамки данного руководства. The steps that are required to set up a certification authority, bind the certificate to the WSUS website, and establish a trust between the client computers and the certificate are beyond the scope of this guide. Дополнительные сведения и инструкции по установке сертификатов и настройке этой среды см. в следующих статьях: For more information and for instructions about how to install certificates and set up this environment, see the following topics:

2.6. 2.6. Завершение настройки служб IIS Complete IIS Configuration

По умолчанию для всех новых веб-сайтов IIS и веб-сайтов IIS по умолчанию включен анонимный доступ для чтения. By default, anonymous read access is enabled for the default and all new IIS websites. Некоторые приложения, в частности Windows SharePoint Services, могут блокировать анонимный доступ. Some applications, notably Windows SharePoint Services, may remove anonymous access. Если это произошло, необходимо снова включить анонимный доступ на чтения, прежде чем вы сможете успешно установить и использовать службы WSUS. if this has occurred, you must re-enable the anonymous read access before you can successfully install and operate WSUS.

Чтобы включить анонимный доступ для чтения, выполните действия для соответствующей версии IIS. To enable anonymous read access, follow the steps for the applicable version of IIS:

Включение анонимной проверки подлинности (IIS 7), как описано в руководстве пользователя служб IIS 7. Enable Anonymous Authentication (IIS 7), as documented in the IIS 7 Operations Guide.

Включение анонимной проверки подлинности (IIS 6.0), как описано в руководстве пользователя служб IIS 6.0. Enabling Anonymous Authentication (IIS 6.0), as documented in the IIS 6.0 Operations Guide.

2.7. 2.7. Настройка сертификата для подписи Configure a Signing Certificate

Службы WSUS позволяют публиковать пользовательские пакеты обновления для обновления продуктов Майкрософт и сторонних производителей. WSUS has the ability to publish custom update packages to update Microsoft and non-Microsoft products. Службы WSUS могут автоматически подписывать такие пакеты обновления с помощью сертификата Authenticode. WSUS can automatically sign these custom update packages for you with an Authenticode certificate. Чтобы включить подписывание пользовательских обновлений, необходимо установить сертификат для подписи пакетов на сервере WSUS. To enable custom update signing, you must install a package signing certificate on your WSUS server. Существуют некоторые аспекты, связанные с подписыванием пользовательских обновлений. There are several considerations associated with custom update signing.

Распространения сертификатов. Certificate Distribution. Закрытый ключ должен быть установлен на сервере WSUS, а открытый ключ должен быть явно установлен в хранилище доверенных сертификатов на всех клиентских компьютерах и серверах, для которых предназначены подписанные пользовательские обновления. The private key must be installed on the WSUS server, and the public key must be explicitly installed in the trusted certificate store on all client PCs and servers which are to receive custom-signed updates.

Окончание срока действия. Expiration. При истечении срока действия самозаверяющего сертификата (или его приближении) службы WSUS записывают события в журнал событий. When the self-signed certificate expires or nears expiration, WSUS will log events in the event log.