Установка оснастки Active Directory в Windows 10

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

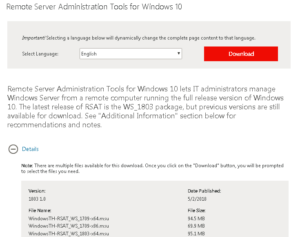

Вы можете загрузить последнюю версию средств удаленного администрирования сервера для Windows 10 (Версия: 1803 1.0, Дата публикации: 5/2/2018), используя следующую ссылку: https://www.microsoft.com/en-us/download/details .aspx? >

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

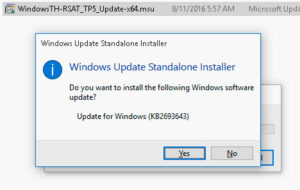

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Как включить службы Active Directory в Windows 10?

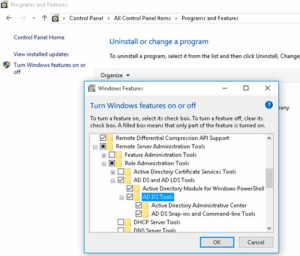

Остается активировать необходимую функцию RSAT.

- Правой кнопкой на Start и выберите Control Panel

- Выберите Programs and Features

- На левой панели нажмите Turn Windows features on or off

- Разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Выберите AD DS Tools и нажмите OK.

Однако вы можете установить функцию AD из командной строки только с помощью этих трех команд:

Пропали консоли RSAT после обновления Windows 10

Вопрос

Уже в третий раз замечаю, что после апгрейда билда Windows 10 на моем компьютере не работают администраторские консоли управления из состава RSAT (Remote Server Administration Tools). Это происходило при обновлении 1603 -> 1703, 1703 -> 1709 и последний раз это произошло после апгрейда до 1803 (April 2018 Update). Каждый раз мне приходится переустанавливать RSAT, что очень раздражает. Можно как-то сделать, чтобы старая версия RSAT не удалялась или автоматизировать установку средств администрирования?

Ответ

Переустановка RSAT после установки нового билда Windows 10

Действительно, есть такая проблема. Каждый раз при апдейте билда в Windows 10 удаляются консоли управления серверами и AD из состава RSAT (файлы dnsmgmt.msc, gpmc.msc, dsa.msc и т.д. исчезают из папки %SystemRoot%\system32\). Чтобы восстановить средства администрирования, вам нужно вручную скачать и установить последнюю версию RSAT со страницы https://www.microsoft.com/en-us/download/details.aspx?id=45520 . Это требования by design и как-то обойти его не удастся. Всегда нужно ставить последнюю версию RSAT для вашего билда.

Как вы видите, актуальная версия RSAT на данный момент 1803 1.0 (от 2 мая 2018).

Важно . Кроме того, нужно понимать, что пакеты RSAT с именами WindowsTH-RSAT_WS_1709-x64 / WindowsTH-RSAT_WS_1803-x64 предназначены для управления Windows Server версии 1709 / 1803. Для обычных серверов Windows Server 2008 R2 – Windows Server 2016 нужно устанавливать WindowsTH-RSAT_WS2016-x64 (об этом написано на странице загрузки).

Microsoft требует, что после обновления системы нужно обязательно удалить старую версию RSAT и установить актуальную версию средств удаленного администрирования для вашего релиза Windows 10 (на компьютере не могут одновременно работать разные версии RSAT).

Не удается удалить RSAT (KB2693643) в Windows 10

В некоторых случаях старая версия RSAT при апгрейде деинсталлируется некорректно (пропадает только часть оснасток). В этом случае нужно удалить обновление KB2693643 (в этом обновлении содержатся средства RSAT). Однако при попытке удалить обновление через панель управления может появится ошибка:

An error has occurred. Not all the updates were succesfully uninstalled.

При попытке удалить обновление с помощью WUSA из командной строки (wusa /uninstall /kb:2693643) появляется другая ошибка:

Installer encountered an error: 0x8007005. Access is denied.

Если проанализировать лог файл c:\windows\logs\cbs\cbs.log , можно обнаружить, что ошибка удаления связано с тем, что установщику не удается удалить ключ реестра: HKLM\SOFTWARE\Microsoft\Fusion\PublisherPolicy\Default\ v4.0_Policy.3.1.Microsoft.UpdateServices.Administration__31bf3856ad364e35 .

Этот ключ нужно удалить вручную,

Get-Item HKLM:\Software\Microsoft\Fusion\PublisherPolicy\Default\v4.0_Policy.3.1.Microsoft.UpdateServices.Administration__31bf3856ad364e35\1\4.0.0.0 | Remove-Item

После чего попробуйте еще раз удалить обновление RSAT с помощью WUSA или DISM:

dism /online /remove-package /packagename:Microsoft-Windows-RemoteServerAdministrationTools-Client-Package-TopLevel

(полное имя пакета RSAT можно получить с помощью команды

DISM /Online /Get-Packages | find «RemoteServerAdministrationTools»

Обновление KB2693643 при этом должно удалиться успешно. После перезагрузки вы можете установить новую версию RSAT

Отсутствует консоль DNS после переустановки RSAT в Windows 10

Встречалась еще одна проблема: после переустановки RSAT на компьютере отсутствует консоль управления DNS (dnsmgmt.msc). Для исправления проблемы, можно скопировать с рабочего хоста файлы dnsmgmt.msc, dnsmgr.dll, DNSmgr.dll.mui и выполнить регистрацию библиотеки:

Можно вместо пакета WS_1709 RSAT установить WS_1803 или WS2016 RSAT.

Кроме того, на сайте Microsoft есть официальная статья KB 4055558 (Отсутствует консоль диспетчера DNS для клиента RSAT в Windows 10). В статье указано, что для исправления проблемы на Windows 10 x64 нужно создать два файла:

@echo off

md ex

expand -f:* WindowsTH-RSAT_WS_1709-x64.msu ex\

cd ex

md ex

copy ..\unattend_x64.xml ex\

expand -f:* WindowsTH-KB2693643-x64.cab ex\

cd ex

dism /online /apply-unattend=»unattend_x64.xml»

cd ..\

dism /online /Add-Package /PackagePath:»WindowsTH-KB2693643-x64.cab»

cd ..\

rmdir ex /s /q

unattend_x64.xml

В каталог с файлами нужно поместить MSU файл RSAT и запустить файл installx64.bat . В результате RSAT переустановится и консоль управления DNS должна запуститься нормально.

Руководство по лучшим практикам Active Directory

Группы безопасности, учетные записи пользователей и другие основы AD

Операционная система Windows используется на многих предприятих, соответственно ИТ-специалисты используют Active Directory (AD). Active Directory является неотъемлемой частью архитектуры сети предприятия, позволяя ИТ-специалистам лучше контролировать доступ и безопасность. AD — это централизованная стандартная система, позволяющая системным администраторам автоматически управлять своими доменами, учетными записями пользователей и устройствами (компьютерами, принтерами и т.д.) в сети.

AD имеет решающее значение для ряда функций — она может отвечать за хранение централизованных данных, управление связью между доменами и предоставление безопасных сертификатов. Самое главное — AD дает системным администраторам контроль над паролями и уровнями доступа в их сети для управления различными объектами в системе. В то же время Active Directory может помочь пользователям облегчить доступ к ресурсам в сети.

Структуры в Active Directory

Структуру важно понимать для эффективного администрирования Active Directory, так как правильные методы хранения и организации являются ключом к построению безопасной иерархии. Ниже приведены некоторые основные структурные аспекты управления Active Directory:

- Домены. Домен AD — это совокупность объектов, таких как пользователи или устройства, которые совместно используют политики, и базы данных. Домены содержат идентифицирующую информацию об этих объектах и имеют DNS-имя. Групповая политика может применяться ко всему домену или подгруппам, называемым организационными единицами (OU).

- Деревья. Несколько доменов AD в одной группе называются деревьями. Они совместно используют конфигурацию сети, схему и глобальный каталог. Существует правило доверия с деревьями — когда новый домен присоединяется к дереву, ему сразу же доверяют другие домены в группе.

- Леса. Лес — это группа деревьев, которые совместно используют одну базу данных. Это вершина организационной иерархии в AD. Один лес должен быть использован для каждого отдела. Важно отметить, что администраторы пользователей в одном лесу не могут автоматически получать доступ к другому лесу.

Разница между группой безопасности и группой рассылки

AD состоит из двух основных групп — групп рассылки и групп безопасности.

Группы рассылки — создаются в первую очередь для распространения электронных писем. Они полезны для таких приложений, как Microsoft Exchange или Outlook, и, как правило, позволяют легко добавлять и удалять контакты из одного из этих списков. Нельзя использовать группу рассылки для фильтрации параметров групповой политики, группа не предназначена для работы с предоставлением доступа на ресурсы. По возможности, пользователей следует назначать в группы рассылки, а не в группы безопасности, поскольку членство в слишком большом количестве групп безопасности может привести к замедлению входа в систему.

Группы безопасности — позволяют ИТ-отделу управлять доступом к общим ресурсам, контролируя доступ пользователей и компьютеров. Группы безопасности можно использовать для назначения прав безопасности в сети AD. (Эти группы также можно использовать для рассылки электронной почты.) Каждой группе безопасности назначается набор прав пользователей, определяющих их возможности в лесу. Например, некоторые группы могут восстанавливать файлы, а другие нет.

Эти группы обеспечивают ИТ-контроль над параметрами групповой политики, что означает, что разрешения могут быть изменены на нескольких компьютерах. Разрешения отличаются от прав — они применяются к общим ресурсам в домене. Некоторые группы могут иметь больше доступа, чем другие, когда дело доходит до общих ресурсов.

Что такое области действия групп AD?

«Область действия группы» — это термин, используемый для классификации уровней разрешений каждой группы безопасности.

Microsoft ввела три основных области действия для каждого типа групп в AD:

Универсальная: Используется в лесах из множества доменов. Участники из любого домена могут быть добавлены в универсальную группу безопасности. Эти группы часто используются для определения ролей и управления разрешениями в пределах одного и того же леса или доверенных лесов.

Глобальная: В группу добавляются только учетные записи из того же домена. Глобальные группы относятся главным образом к категоризации пользователей на основе бизнес-ролей. Пользователи часто разделяют аналогичные требования доступа к сети. Эта группа имеет возможность входить в другие глобальные и локальные группы и назначать разрешения для доступа к ресурсам в любом домене.

Локальная в домене: Может применяться везде в домене и часто используется для назначения разрешений на доступ к ресурсам. Стоит отметить, что эти разрешения можно назначать только в том домене, где была создана локальная группа домена нельзя использовать в других доменах. Локальные группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

Добавляя учетную запись пользователя в группу, вы устраняете административную нагрузку, связанную с обработкой доступа отдельных пользователей. Группы также могут стать членами других групп. Это называется вложенные группы .

Вложенные группы — это полезный способ управления AD на основе бизнес-ролей, функций и правил управления.

Рекомендации для вложенных групп Active Directory

Перед внедрением стратегий вложения обязательно следуйте рекомендациям по вложенным группам Active Directory. Это обеспечит сохранность ваших данных, повысит эффективность и избавит от путаницы.

- Будь в курсе: знание о наследовании разрешений, вероятно, является наиболее важной вещью, которую следует иметь в виду, когда речь идет о вложении групп. Вы можете вкладывать группы на основе иерархии родитель-потомок, поэтому если вы сделаете пользователей группы A членами группы B, пользователи в группе A будут иметь те же разрешения, что и группа B. Это может привести к проблемам, если пользователи в группе B иметь доступ к конфиденциальной информации, к которой пользователи группы А не должны иметь доступ.

- Знай свои имена: Соглашения об именах должны быть в центре внимания при создании групп. Они должны быть очевидны, ссылаясь на название отдела (отдел продаж, маркетинг, отдел кадров и т.д.) и уровень разрешения, которое они имеют. Когда придет время строить свои вложенные группы, скажите спасибо, что у вас есть эта практика.

- Держи локально: Помните, что локальные группы домена используются для управления разрешениями на ресурсы. При вложении групп добавьте учетные записи пользователей в глобальную группу, а затем добавьте эту глобальную группу в локальную группу домена. Глобальная группа будет иметь тот же уровень доступа к ресурсу, что и локальная группа домена.

- Отпусти: ИТ-специалисты не должны отвечать за управление группами. Менеджеры и директора различных отделов, которым принадлежит контент в определенной группе, могут быть уполномочены управлять тем, кто имеет доступ к этой группе.

Рекомендации по группам безопасности Active Directory

В дополнение к советам по управлению вложениями групп необходимо также учитывать множество вещей при управлении группами безопасности:

- Понять, кто и что: важно регулярно оценивать, какие сотрудники имеют доступ и разрешение на какие ресурсы. Большинству сотрудников не нужен высокий уровень доступа к домену. Это то, что называется «правилом привилегий» . Правило подчеркивает важность предоставления всем учетным записям пользователей абсолютного минимального уровня разрешений, необходимого для выполнения назначенных им задач. Речь идет не о том, чтобы не доверять своим сотрудникам, а об ограничении распространения потенциальных факторов риска. Вход в систему с привилегированной учетной записью означает, что пользователь может случайно распространить скрытый вирус по всему домену, поскольку у вируса будет административный доступ. Однако, если этот же пользователь использует непривилегированную учетную запись, ущерб будет носить только локальный характер. Соблюдайте принцип привилегий, и вы можете помочь предотвратить потенциальный ущерб.

- Удалить умолчания: AD назначает разрешения и права по умолчанию для основных групп безопасности, таких как операторы учетных записей. Но эти настройки по умолчанию не должны придерживаться. Важно взглянуть и убедиться, что они подходят для вашей компании. Если нет — настраивайте их. Это поможет вам защититься от злоумышленников, которые знакомы с настройками по умолчанию.

- Практика патчинга: плохие новости? Есть много известных уязвимостей (дыр и слабостей) в вашем компьютерном программном обеспечении. Хорошие новости? Патчи могут их исправить.

- Патч — это набор изменений, предназначенных для исправления уязвимостей безопасности и повышения удобства использования и производительности. Потратьте время на изучение того, какие исправления подходят для приложений в вашей сети. Это поможет вам избежать угроз безопасности из-за того, что злоумышленники готовы атаковать эти уязвимости с помощью вредоносного кода.

Рекомендации Active Directory для учетных записей пользователей

С тысячами учетных записей пользователей легко справиться. Лучший способ избежать головной боли — быть активным. Если вы сможете предпринять шаги для обеспечения работоспособности Active Directory — риски нарушения безопасности значительно снизятся.

Несколько рекомендаций по управлению пользователями AD, о которых следует помнить:

- Веди учет: Регулярное удаление ненужных учетных записей пользователей из группы «Администраторы домена» имеет решающее значение. Зачем? Члены этой группы получают доступ к множеству устройств и серверов. Это делает их основной целью для злоумышленников, которые стали экспертами в взломе учетных данных пользователя. Держите количество пользователей в вашей группе администраторов домена на минимальном уровне, чтобы защититься от этой возможности.

- Следи за увольнениями: когда сотрудники уходят, то же самое следует делать и с их учетными записями. Заброшенные учетные записи оставляют бывшим сотрудникам возможность получить доступ к информации, которая по праву не принадлежит им. Они также являются мишенью для хакеров, которые охотятся на неактивные учетные записи в качестве простого способа входа в домен под прикрытием. Проведите комплексную проверку и регулярно вычищайте заброшенные учетные записи. Вы не пожалеете об этом.

- Активный мониторинг: важно иметь актуальную информацию о состоянии ваших лесов. Это гарантирует, что вы предупредите потенциальные проблемы, такие как перебои в обслуживании, и быстро обнаружите уведомления, такие как проблемы с синхронизацией и блокировки учетных записей пользователей. Попрактикуйтесь в отслеживании всплеска попыток ввода неверного пароля пользователя. Часто это сигнализирует о вторжении.

- Реализация политик паролей. Было бы замечательно, если бы AD был настроен так, чтобы пользователи периодически обновляли пароли. К сожалению, это не так, поэтому важно настроить процессы, которые требуют регулярного обновления пароля. Эта профилактическая мера того стоит.

Контрольный список советов и лучших практик Active Directory

Мы собрали рекомендации по группам безопасности Active Directory, рекомендации по учетным записям пользователей Active Directory и рекомендации по вложенным группам Active Directory, но есть также несколько советов и приемов для управления Active Directory в целом.

- Всегда должен быть план «Б»: делаете все возможное, чтобы обеспечить принятие всех мер безопасности, но что произойдет, если ваша AD будет взломана? Разработайте план аварийного восстановления, чтобы вы могли быстро принять меры в эти кризисные моменты. Также разумно регулярно делать резервные копии ваших конфигураций AD.

- Автоматизация: автоматизированные рабочие процессы AD могут сэкономить ваше время. Избавьтесь от трудоемких задач, автоматизировав такие действия, как регистрация и управление запросами. Автоматизация особенно полезна, когда речь идет о принятии профилактических мер по обслуживанию. Стандартизация и оптимизация позволяет минимизировать количество ошибок, которые могут произойти в результате человеческого фактора.

- Удаленная поддержка: реальность такова, что многие устройства и серверы, которые вы обслуживаете, могут быть распределены по зданиям и даже городам. Настройте системы удаленного управления, позволяющие устранять технические проблемы, такие как заблокированные учетные записи пользователей или ошибки репликации, не покидая рабочего места. Это сделает вас и вашу команду более эффективными.

- Будь в курсе: важно держать руку на пульсе вашей сети. Для этого необходимы инструменты мониторинга Active Directory. Они дают вам полное представление о ваших лесах, помогают следить за угрозами безопасности и легко устранять технические неполадки. Сделайте еще один шаг в мониторинге и создайте пользовательские пороги оповещений, которые предлагают уведомления в режиме реального времени, когда что-то не так. Чем раньше вы сможете обнаружить проблему, особенно те, которые могут поставить под угрозу всю вашу безопасность, тем лучше.

Выбор лучших инструментов для безопасности Active Directory

Трудно идти в ногу со всеми лучшими практиками Active Directory. К счастью, вам не нужно идти в одиночку. Существует множество программ, платформ и сервисов, которые помогут вам ориентироваться в этой сложной среде.

Вот несколько наиболее распространенных:

- Анализаторы разрешений: Этот инструмент помогает быстро и легко определить, какие права и группы доступа кому-то назначены. Просто введите имя пользователя, и программное обеспечение предоставит иерархическое представление действующих разрешений и прав доступа, что позволит вам быстро определить, как каждый пользователь получил свои права.

- Менеджеры прав доступа: Внедрение менеджера прав доступа может помочь вам управлять разрешениями пользователей, удостовериться что доступ в нужных руках и предоставить вам возможность отслеживать общую активность вашей AD. Эти инструменты также оснащены интуитивно понятными панелями оценки рисков и настраиваемыми отчетами, что позволяет легко продемонстрировать соответствие нормативным требованиям.

- Платформы мониторинга: программное обеспечение для управления серверами и приложениями позволяет быстро и легко получить снимок общего состояния вашего каталога, а также предоставляет способы углубленного изучения контроллеров домена. Вы можете использовать эти платформы для создания пользовательских порогов оповещений и определения того, что является нормальным для вашего сервера, что позволяет избежать невосприимчивости к оповещениям. Они помогают быть на шаг впереди и принимать превентивные меры.

- ПО для удаленного управления: данное ПО разработано, чтобы помочь вам решить проблемы быстро и из любой точки мира. С помощью удаленного доступа вы можете получить контроль над компьютерами, когда пользователь вошел в систему, что дает вам возможность взглянуть на проблемы, с которыми они сталкиваются. Это дает вам лучшее представление о проблеме.

- Менеджеры автоматизации: эти инструменты довольно просты и часто включают в себя интерфейс интерактивных сценариев для создания повторяющихся процессов. У вас есть много задач, которые нужно выполнять на регулярной основе? Менеджер автоматизации позволит вам свернуть эти задачи в «политику», а затем настроить расписание для этой политики.

Какие атаки может предотвратить Active Directory?

Как видите, Active Directory — это центральный инструмент для управления рядом функций безопасности бизнеса. Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

- Атака передачи хэша: эта атака существует уже более десяти лет. Несмотря на то, что данный тип один из самых известных, ему все же удалось нанести значительный ущерб. Используя атаку передачи хэша, злоумышленник извлекает хэшированные (более короткие значения фиксированной длины) учетные данные пользователя, чтобы перейти на удаленный сервер. Проще говоря, если злоумышленник добьется успеха с помощью тактики передачи хэша, в вашем процессе аутентификации есть слабость.

- Brute-force: простая, но эффективная атака методом «грубой силы», включает в себя перебор случайных имен пользователей и паролей в быстрой последовательности, чтобы получить доступ к вашей системе. Каковы шансы хакера на успех с помощью этого метода? Больше, чем ты думаешь. Злоумышленники, практикующие грубую силу, используют усовершенствованное программирование для создания триллионов комбинаций за считанные секунды.

Будущее за Active Directory

Поскольку Active Directory является центральным ИТ-инструментом для управления контролем доступа и безопасностью, то независимо от того, идет ли речь о ИТ-безопасности или нет, вы можете повысить свою эффективность, а в большинстве случаев, добиться и того и другого. Внедрение лучших практик Active Directory является неотъемлемой частью любой ИТ-стратегии. Начиная с платформ мониторинга и заканчивая программным обеспечением для удаленного доступа, существуют десятки инструментов, которые помогут вам в этом процессе. Выберите то, что вам нужно для оптимизации рабочего процесса, обеспечения безопасности и, в конечном итоге, улучшения как ИТ-операций, так и взаимодействия с пользователем.