Как настроить сервер OpenVPN на Windows

OpenVPN позволяет настроить VPN-сервер как на платформе Windows Server, так и версии для рабочего компьютера (Windows 10, 8, 7).

Установка OpenVPN Server

Переходим на официальный сайт OpenVPN и скачиваем последнюю версию программы для соответствующей версии Windows:

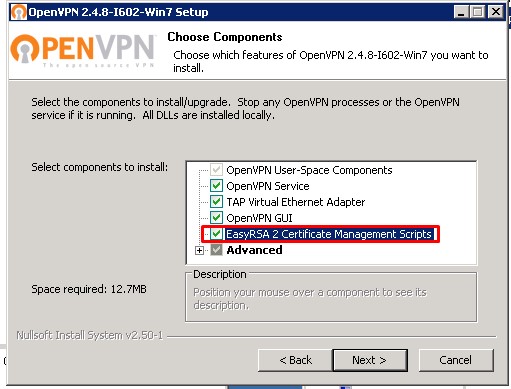

Запускаем скачанный файл — нажимаем Next — I Agree — и выставляем галочку EasyRSA 2 Certificate Management Scripts (нужен для возможности сгенерировать сертификаты):

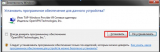

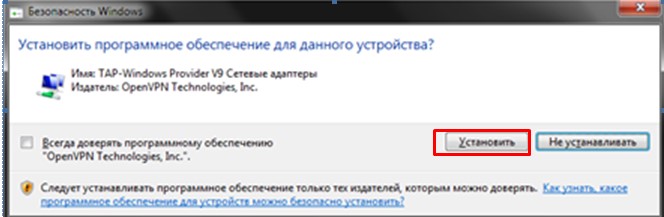

. снова Next и Install — начнется установка. В процессе мастер может выдать запрос на подтверждение установки виртуального сетевого адаптера — соглашаемся (Install/Установить).

После завершения нажимаем Next — снимаем галочку Show Readme — Finish.

Создание сертификатов

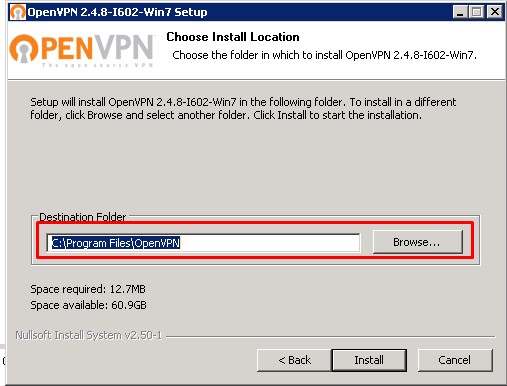

Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

После переходим в папку C:\Program Files\OpenVPN\easy-rsa, создаем файл vars.bat, открываем его на редактирование и приводим к следующему виду:

set «PATH=%PATH%;%ProgramFiles%\OpenVPN\bin»

set HOME=%ProgramFiles%\OpenVPN\easy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

set KEY_DIR=keys

set KEY_SIZE=2048

set KEY_COUNTRY=RU

set KEY_PROVINCE=Sankt-Petersburg

set KEY_CITY=Sankt-Petersburg

set KEY_ORG=Organization

set KEY_EMAIL=master@dmosk.ru

set KEY_CN=DMOSK

set KEY_OU=DMOSK

set KEY_NAME=server.domain.ru

set PKCS11_MODULE_PATH=DMOSK

set PKCS11_PIN=12345678

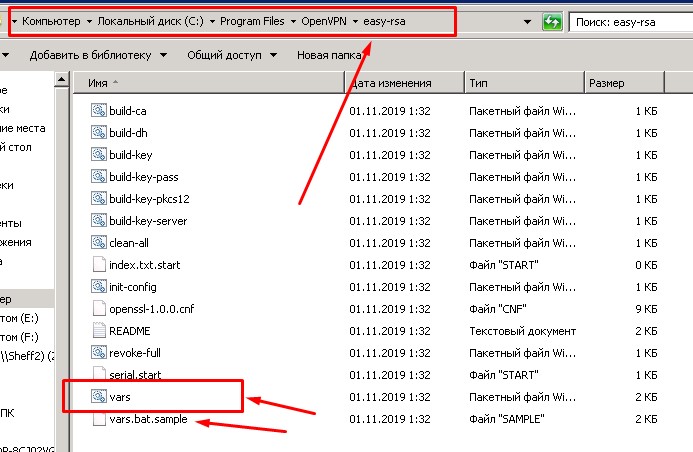

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

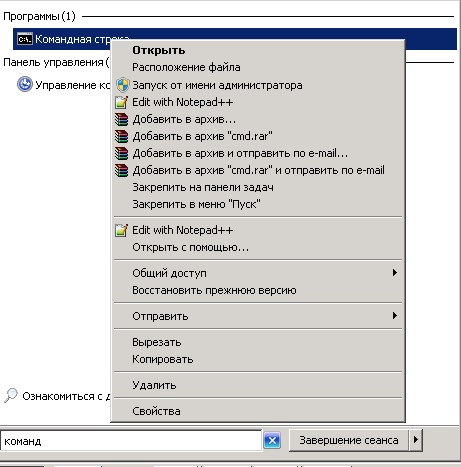

Запускаем командную строку от имени администратора:

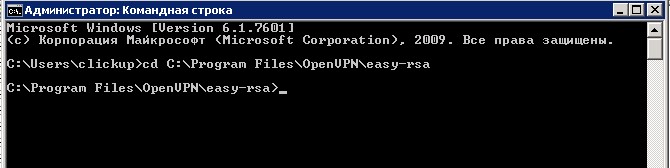

Переходим в каталог easy-rsa:

Чистим каталоги от устаревшей информации:

Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

Теперь генерируем последовательность центра сертификации:

На все запросы нажимаем Enter.

Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

openssl dhparam -out keys\dh.pem 2048

* команда может выполняться долго — это нормально.

Генерируем сертификат для сервера:

* где cert — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

После переносим из папки C:\Program Files\OpenVPN\easy-rsa\keys в C:\Program Files\OpenVPN\ssl следующие файлы:

Настройка сервера

Переходим в папку C:\Program Files\OpenVPN\config и создаем файл server.ovpn. Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\\Program Files\\OpenVPN\\ssl\\dh.pem»

ca «C:\\Program Files\\OpenVPN\\ssl\\ca.crt»

cert «C:\\Program Files\\OpenVPN\\ssl\\cert.crt»

key «C:\\Program Files\\OpenVPN\\ssl\\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status «C:\\Program Files\\OpenVPN\\log\\status.log»

log «C:\\Program Files\\OpenVPN\\log\\openvpn.log»

verb 4

mute 20

* где port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных, например 1194, занятые порты в Windows можно посмотреть командой netstat -a); dev-node — название сетевого интерфейса; server — подсеть, в которой будут работать как сам сервер, так и подключенные к нему клиенты.

** так как в некоторых путях есть пробелы, параметр заносится в кавычках.

*** при использовании другого порта необходимо проверить, что он открыт в брандмауэре или на время тестирования отключить его.

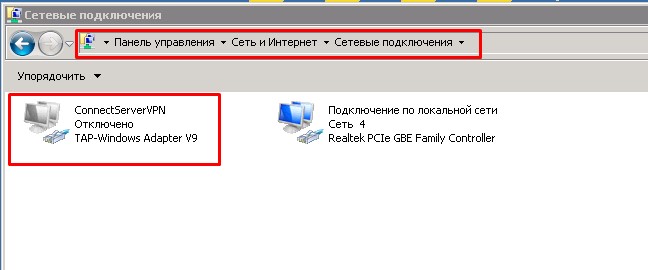

В сетевых подключениях Windows открываем управление адаптерами — TAP-адаптер переименовываем в «VPN Server» (как у нас указано в конфигурационном файле, разделе dev-node):

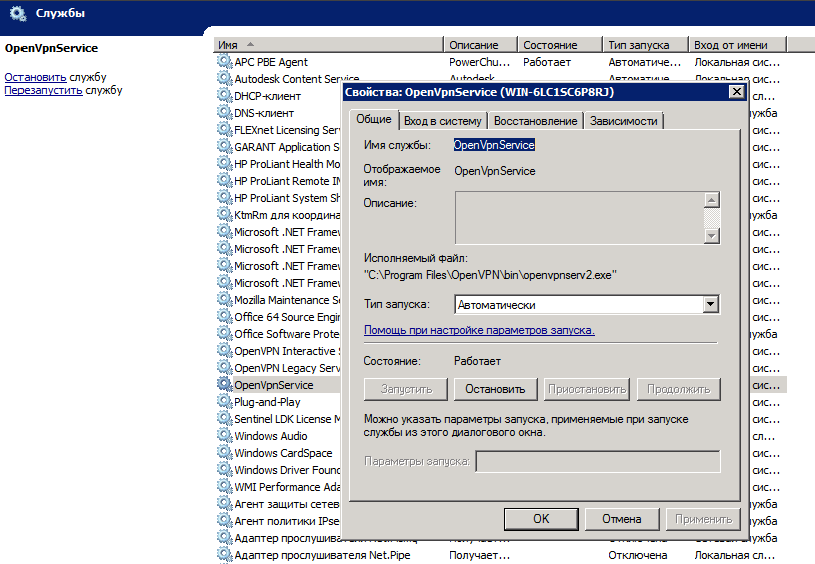

Теперь открываем службы Windows и находим «OpenVpnService». Открываем ее, настраиваем на автозапуск и включаем:

Ранее переименованный сетевой интерфейс должен включиться:

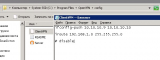

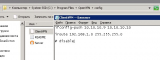

VPN-сервер работает. Проверьте, что сетевой адаптер VPN Server получил IP 172.16.10.1. Если он получает что-то, на подобие, 169.254. выключаем сетевой адаптер — перезапускаем службу OpenVpnService и снова включаем сетевой адаптер.

Настройка клиента

На сервере:

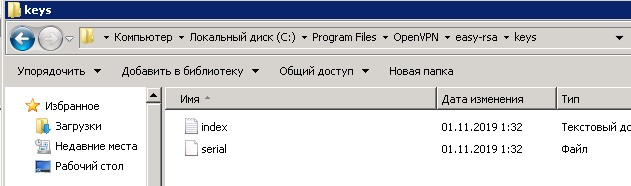

На сервере генерируем сертификат для клиента. Для этого сначала чистим файл index.txt в папке C:\Program Files\OpenVPN\easy-rsa\keys.

Затем запускаем командную строку от имени администратора:

OpenVPN: создание сервера на Windows

Openvpn — виртуальная частная сеть. С ее помощью мы можем:

- Создать защищенный канал свзяи, в то время, когда мы сидим с бесплатного Wi-Fi в кафе.

- Обмениваться файлами между участниками сети.

- Раздавать интернет испульзуя общий шлюз.

Основные преимущества:

- Простота настройки.

- Безопасность.

- Не требует дополнительного оборудования.

- Высокая скорость и стабильность.

Как и автор статьи об установке OpenVPN на Linux, я не нашел нормальной статьи, да еще и такой, чтоб описывалось все до мелочей. В этой статье на Хабрахабре я постараюсь максимально доступно все объяснить. Итак, поехали!

Скачиваем дистрибутив.

На момент написания статьи доступная версия 2.3.2. Качаем отсюда Windows installer 32-х или 64-х битную версию под разрядность вашей операционной системы.

Установка.

При установке обязательно отметьте все пункты птичками, на предложение установить драйвер отвечаем утвердительно. В системе появится новый виртуальный сетевой адаптер.

Создание сертификатов и ключей.

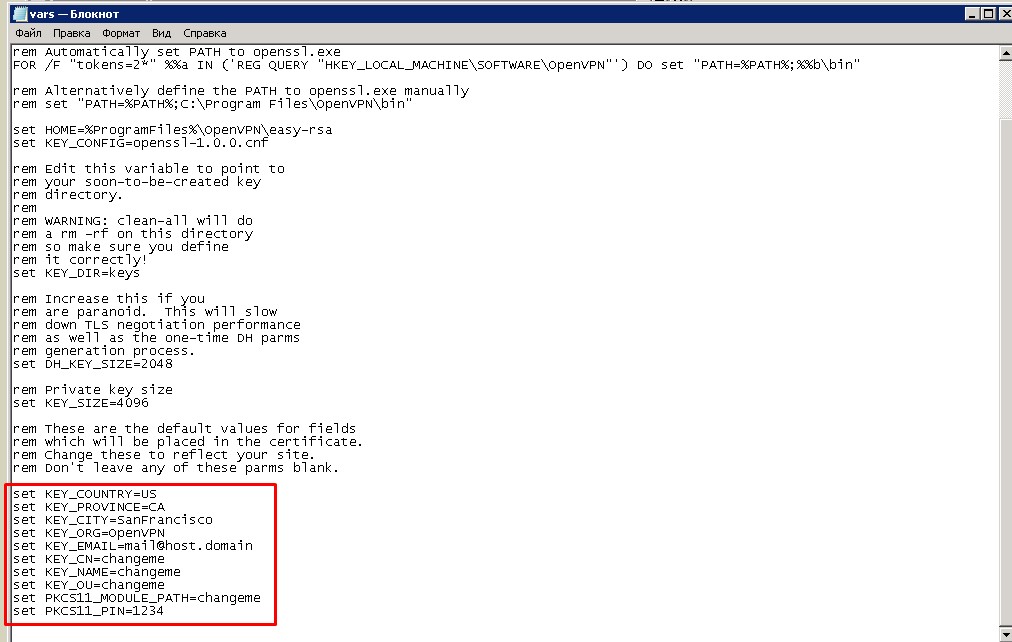

Когда-то этот пункт меня останавливал, мол ну их эти ключи, пойду поищу что попроще. Но, увы, ничего лучшего не нашел. Итак, переходим в C:\Program files\OpenVPN\easy-rsa, запускаем init-config.bat, появится vars.bat, открываем его в блокноте. Нас интересуют строчки в самом низу, их нужно заполнить как угодно. Например:

set KEY_COUNTRY=RU

set KEY_PROVINCE=Baldur

set KEY_CITY=Piter

set KEY_ORG=OpenVPN

set KEY_EMAIL=my@sobaka.ru

set KEY_CN=server

set KEY_NAME=server

set KEY_OU=ouou

Там где написано server не трогаем. Сохранили.

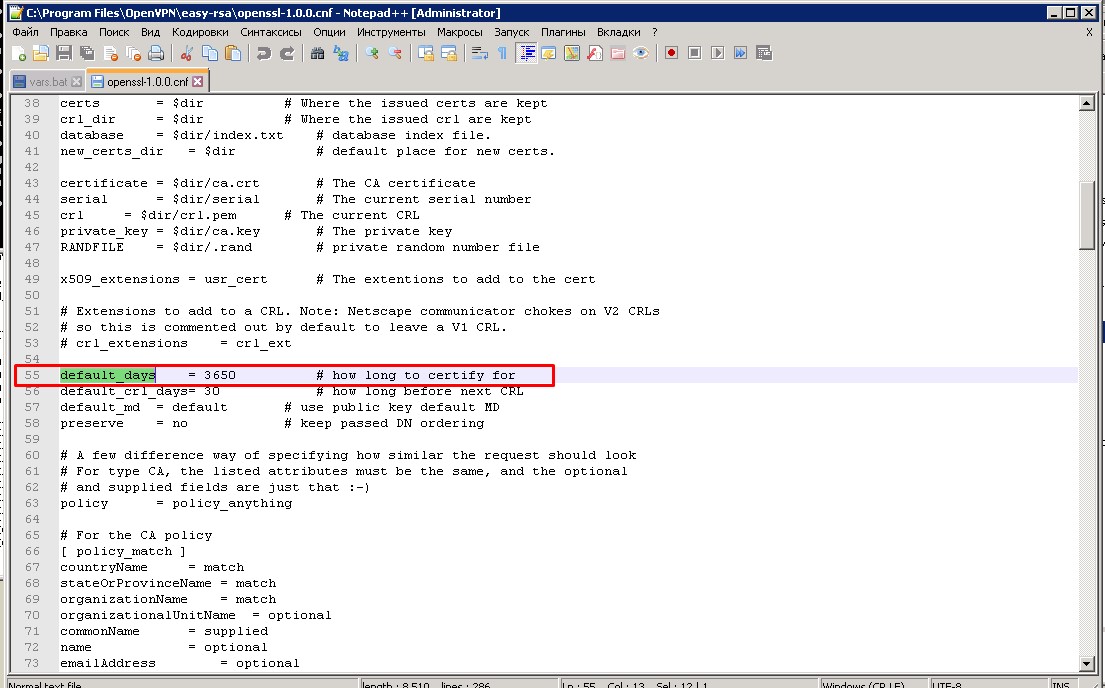

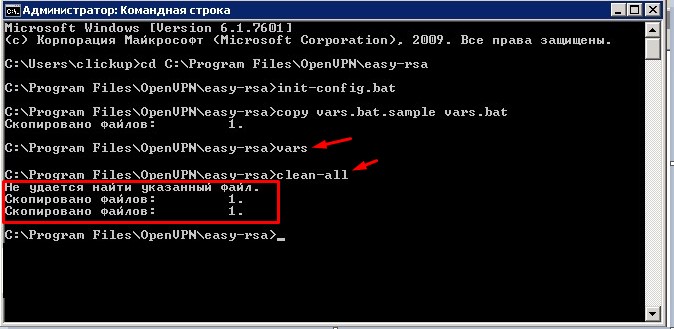

Теперь открываем openssl-1.0.0.cnf и ищем строчку default_days 365, ставим 3650. Это продлит жизнь наших сертификатов на 10 лет. Сохраняем. Далее открываем командную строку в пуск-стандартные-командная строка (на Windows Vista/7/8 от имени администратора), пишем последовательно:

cd C:\OpenVPN\easy-rsa

vars

clean-all

В ответ должно написать два раза «Скопировано файлов: 1». Значит, все окей. В этом же окне набираем:

build-dh

Создаст ключ Диффи-Хельмана.

build-ca

Создаст основной сертификат.

Будут заданы вопросы, просто нажимаем Enter пока не увидите путь C:\Program files\OpenVPN\easy-rsa. Далее набираем:

build-key-server server

На вопросы также жмем Enter, только не торопитесь! В конце будут два вопроса: «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?», на оба вопроса отвечаем Y. Теперь создадим сертификат клиента:

build-key client

Тут нужно быть вниметельней, при вопросе Common Name (eg, your name or your server’s hostname) нужно ввести client. В конце также два раза Y. Для каждого клиента нужно создавать новый сертификат, только с другим именем, например, build-key client1 и также указывать его в common name. Если все сделали правильно, можете выдохнуть! Самое сложное позади. В папке C:\Program Files\OpenVPN\easy-rsa\keys забираем: ca.crt, dh1024.pem, server.crt, server.key и кладем их в C:\Program Files\OpenVPN\config.

Создаем конфиги.

Переходим в C:\Program Files\OpenVPN\config, создаем текстовой документ, вставляем:

# Поднимаем L3-туннель

dev tun

# Протокол

proto udp

# Порт который слушает впн

port 12345

# Ключи и сертификаты

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

# Грубо говоря экономим адреса

topology subnet

# Пул адресов

server 10.8.0.0 255.255.255.0

# Метод шифрования

cipher AES-128-CBC

# Сжатие

comp-lzo

# Немного улучшит пинг

mssfix

# Время жизни клиентов, если не откликнулся — отключает

keepalive 10 120

# Уровень отладки

verb 3

Сохраняем файл как server.ovpn. Это наш конфиг сервера. Теперь пробуем запустить сервер. На рабочем столе будет ярлык OpenVPN Gui. После запуска в трее появится красный значок. Кликаем по нему дважды, если загорелся зеленым, значит, все хорошо, если нет, тогда смотрим лог в папке log.

Теперь конфиг клиента:

client

dev tun

proto udp

# Адрес и порт сервера

remote адрес 12345

# Ключи должны лежать в папке с конфигом

ca ca.crt

cert client.crt

key client.key

cipher AES-128-CBC

nobind

comp-lzo

persist-key

persist-tun

verb 3

Сохраняем как client.ovpn. Создаем любую папку и кладем туда конфиг client.ovpn и сертификаты ca.crt, client.crt, client.key которые лежат в C:\Program files\OpenVPN\easy-rsa. Сам клиент для Windows качаем здесь. На клиентской машине устанавливаем, переносим папку с конфигом и сертификатом и запускаем client.ovpn. Если подключились, пробуем в командной строке набрать ping 10.8.0.1. Пакеты пошли? Поздравляю! Сервер готов! Теперь идем в панель управления-администрирование-службы, ищем там OpenVPN, дважды щелкаем и выставляем автоматически. Теперь сервер будет сам стартовать после перезагрузки.

Дорабатываем конфиг или каждому свое.

Теперь я расскажу как раздавать интернет и другие мелочи связанные с настройкой. Начнем с мелочей. Все манипуляции будем проводить с конфигом сервера.

Если хотите, чтобы клиенты «видели» друг друга т.е. могли обмениваться информацией, тогда в конфиг впишите

client-to-client.

Если нужно, чтобы клиентам выдавались статические адреса, тогда в папке config создайте файл ip.txt и впишите в конфиг

ifconfig-pool-persist ip.txt

Неохота создавать каждому сертификаты? Тогда пишем duplicate-cn, но учтите, с этой опцией не работает ifconfig-pool-persist.

Теперь о конфиге клиента. Можно не передавать файлы сертификатов, а вписать сразу в конфиг, только делать это лучше не с блокнота, а с AkelPad’а или Notepad++ например. Открываем ca.crt и выделяем от ——BEGIN CERTIFICATE—— до ——END CERTIFICATE——. В конфиге будет выглядеть так:

——BEGIN CERTIFICATE——

сертификат

——END CERTIFICATE——

——BEGIN CERTIFICATE——

сертификат

——END CERTIFICATE——

——BEGIN PRIVATE KEY——

ключ

——END PRIVATE KEY——

Настройка OpenVPN сервер-клиент с нуля для новичков

Настройка OpenVPN с нуля сервер-клиент для новичков.

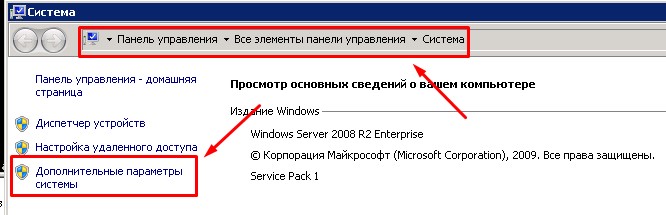

Данная статья о том как настроить OpenVPN сервер на Windows Server 2008R2 и сконфигурировать OpenVPN клиента. А также, как организовать с его помощью каналы между удалёнными офисами. Бывает, что необходимо построить связь между удалёнными компьютерами без лишних затрат на оборудование и ПО. В этом поможет такая бесплатная и известная программа, как OpenVPN — свободная реализация технологии виртуальной частной сети (VPN).

Программное обеспечение бесплатно можно скачать с официального сайт OpenVPN: https://openvpn.net/community-downloads/

Настройка OpenVPN Серверная часть:

В данной статье рассмотрена актуальная на данный момент версия OpenVPN 2.4.8- i 602

Установка OpenVPN на сервере, настройка происходит на сервере Windows Server 2008R2:

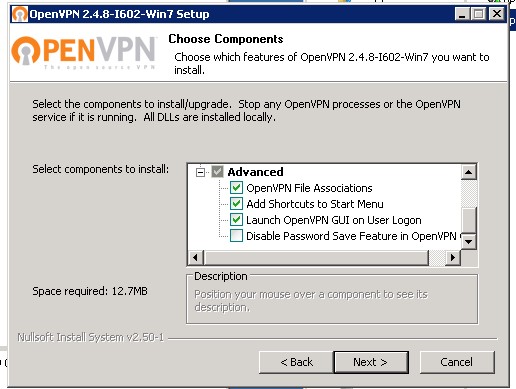

Для установки сервера важно установить галочку “ EasyRSA 2 Certificate Manager Scripts ”

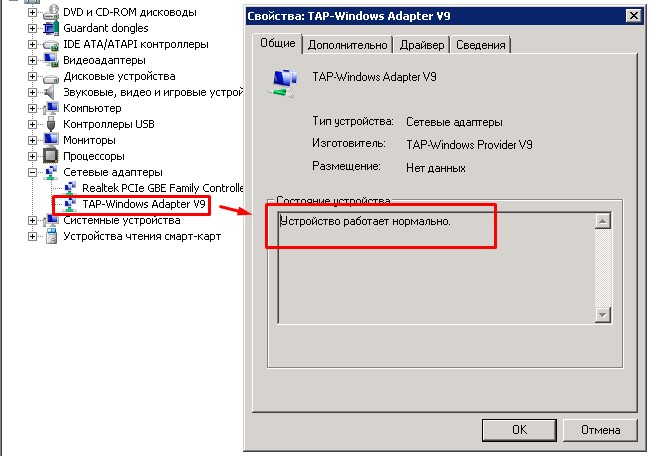

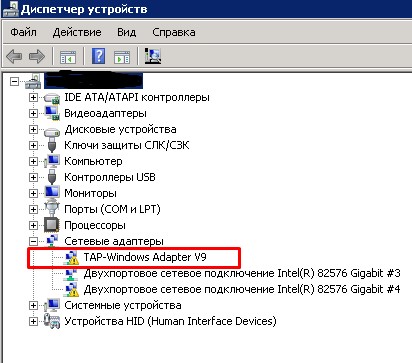

Во время установки в систему устанавливается виртуальный сетевой адаптер TAP — Windows Adapter V 9 – ему и будет выдаваться ваш IP -адрес и маска вашей виртуальной сети.

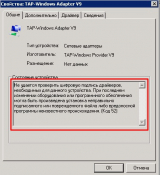

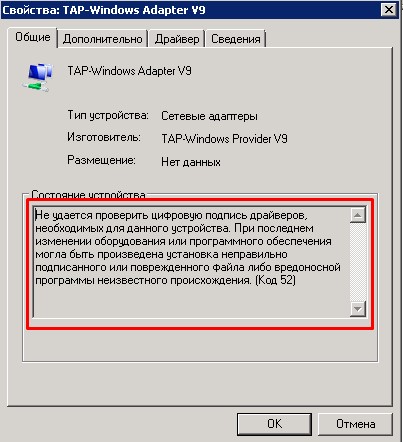

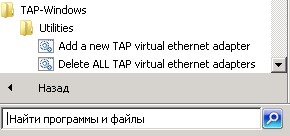

ВАЖНО! Возможные проблемы с адаптер TAP — Windows Adapter V 9:

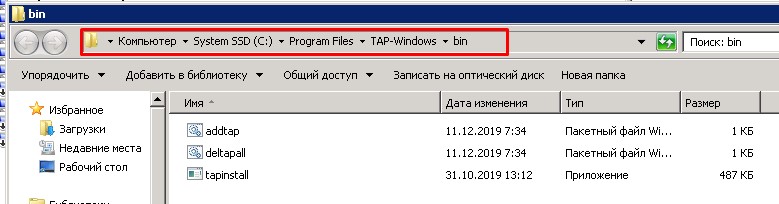

Бывает что сетевой адаптер автоматически не создался, его можно создать или удалить в ручную.

Либо если драйвер адаптера в устройствах установился не корректно

В таком случае надо отключить установку драйверов без цифровой подписи.Как это сделать:

Способ №1 . Командная строка

Запустите командную строку с правами администратор, и в ней последовательно наберите следующие команды:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS

bcdedit.exe -set TESTSIGNING ON

Если данные команды не помогли, и ошибка 52 продолжает наблюдаться, тогда вновь запустите командную строку, и там наберите:

bcdedit.exe /deletevalue loadoptions

bcdedit.exe -set TESTSIGNING OFF

Способ № 2 . Отключите проверку цифровых подписей (для Windows 8, 10)

Этот способ позволит вам установить драйвера для проблемных устройств без проверки их подписи. Выполните следующее:

На главном экране нажмите на кнопку «Пуск», там кликните на кнопку «Выключение» (Power), зажмите клавишу «Shift», а затем кликните на «Перезагрузка» (клавишу «Shift» не отжимайте);

Не отжимайте указанную клавишу пока ПК не перезагрузится, и вы не увидите опции меню восстановления (Advanced Recovery Options). В нём выберите «Диагностика», далее «Дополнительные параметры», затем «Параметры загрузки», и здесь кликаем на «Перезагрузить». В открывшемся перечне опций необходимо выбрать опцию «Отключить обязательную проверку подписи драйверов».

Перезагрузите ПК в данном режиме, и вы сможете легко установить ранее проблемный драйвер.

Способ № 3 . Временно отключите проверку цифровой подписи драйверов

Эффективным способом избавиться от ошибки 52 является выбор опции отключения проверки подписи драйверов при загрузке ОС. Для этого в начале загрузки ПК быстро жмите на F8, и после того, как появится меню дополнительных параметров загрузки, выберите опцию «Отключение обязательной проверки подписи драйверов». Загрузите систему в данном режиме, и проблема с ошибкой 52 временно исчезнет..

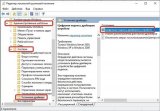

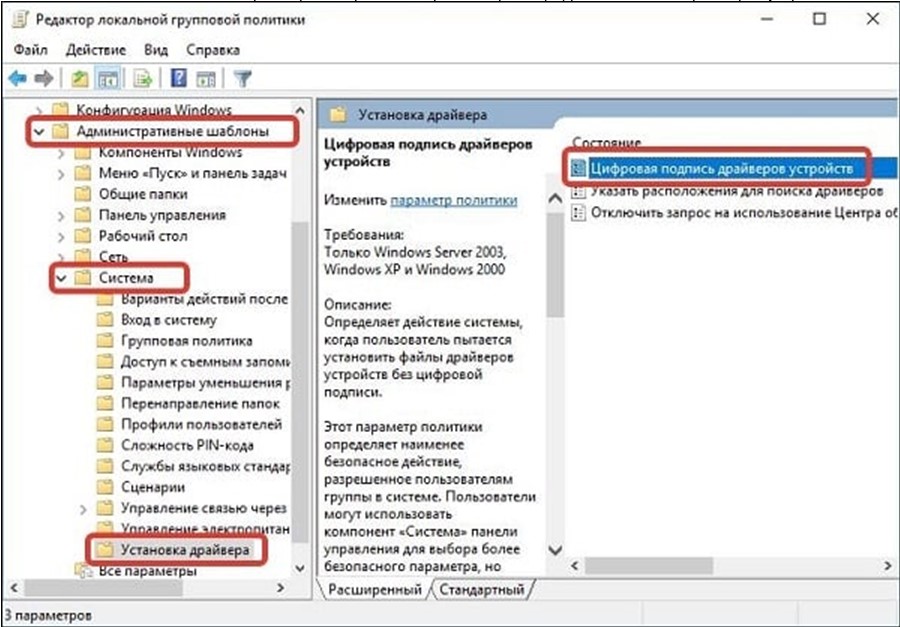

Способ № 4 . Задействуйте административные шаблоны

Нажмите на Win+R, там наберите gpedit.msc. Перейдите по пути «Конфигурация пользователя», затем «Административные шаблоны», далее «Система» — «Установка драйвера». Справа выбираем опцию «Цифровая подпись драйверов устройств».

Выберите указанную опцию

Дважды кликаем на ней, и в появившемся окне слева выбираем «Отключено». Нажимаем на «Применить», и перезагружаем ПК.

Способ № 4 . Использование утилиты «Driver Signature Enforcement Overrider»

1. Входим в Windows под «администратором»

2. Отключаем контроль учетных записей и перезагружаем ПК.

3. После перезагрузки открываем командную строку от администратора.

4. В окне командной строки выполняем следующую команду:bcdedit /set loadoptions DDISABLE_INTEGRITY_CHECKS , где DDISABLE — это не опечатка!

5. Запускаем утилиту DSEO (От имени Администратора). Запускать её можно из любой директории, любого диска

После запуска как обычно «принимаем лицензионное соглашение» — yes, а затем выбираем опцию «Enable Test Mode» (включить тестовый режим) и жмем «Next»:

Программа предупредит о том, что загружать «самоподписанные» драйверы можно только в «Test Mode», но чтобы он вступил в силу необходимо перезагрузиться снова:

Чтобы выйти из программы необходимо выбрать опцию «Exit» (выход) и нажать «Next».

Перезагружаемся.

Устанавливаем драйвера в обычном режиме проблемы не будет.

Преступаем к настройке OpenVPN сервеной части:

Запускаем командную строку от имени администратора, нажимаем пуск вводим «командная строка» правой кнопкой мыши «запустить от имени администратора»

ВАЖНО! Далее все команды будут вводиться поочерёдно без закрытия командной строки.

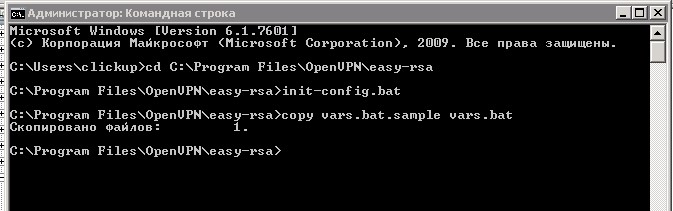

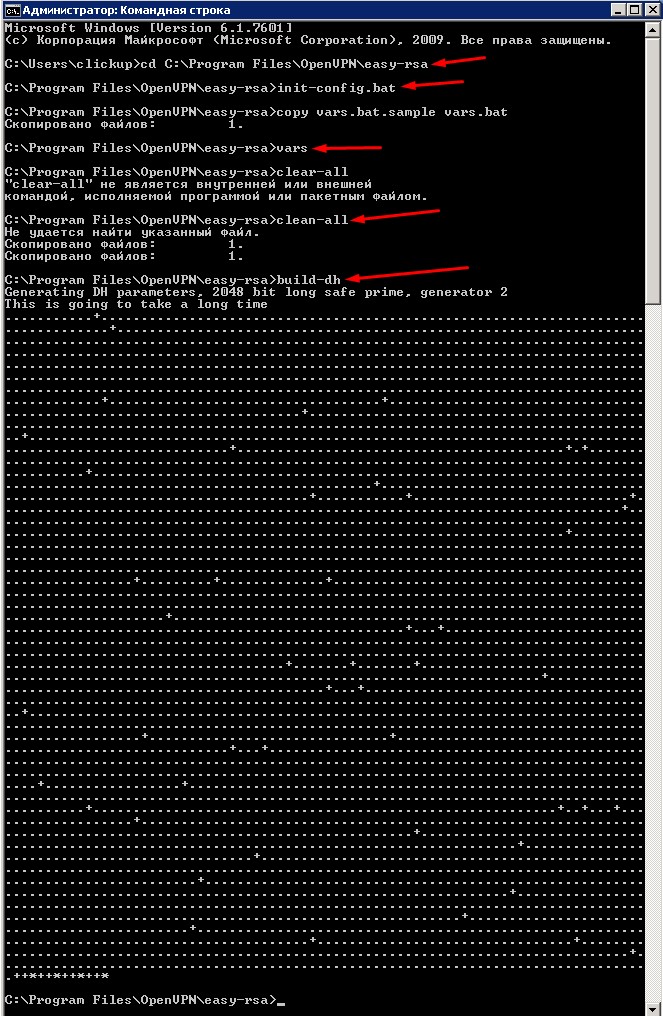

1. Переходим в папку с установленной программой OpenVPN , если стандартный путь не изменялся, то он должен быть («C:\Program Files\OpenVPN\easy-rsa\»)

Вводим команду в командную строку:

cd C:\Program Files\OpenVPN\easy-rsa

2. Далее выполняем команду

По умолчанию после установки файл vars . bat . sample (образец, шаблон) уже есть в папке его можно сделать в ручную скопировав и убрав расширение «. sample », либо сразу командой “ copy vars . bat . sample vars . bat ”

После этого необходимо отредактировать файл Vars . bat своими данным, но этого можно и не делать на данном этапе т. к. в дальнейшем при формировании сертификатов их можно будет отредактировать либо задать по новой, да и на работе VPN сервера это не как не отразится они служат в основном для информативности.

Еще одна важная настройка которую необходимо проверить, в новых версиях идет по умолчанию.

В каталоге “C:\Programm Files\OpenVPN\easy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

3. Далее выполняем команду

Vars – команда заносит переменные из отредактированного файла ( vars . bat ) в память

И запускаем скрипт перед созданием ключей

Clean — all — о чищаем каталог “C:\Program Files\OpenVPN\easy-rsa\keys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

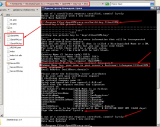

В итоге окон должно иметь такой вид:

Далее переходим к генерации ключей:

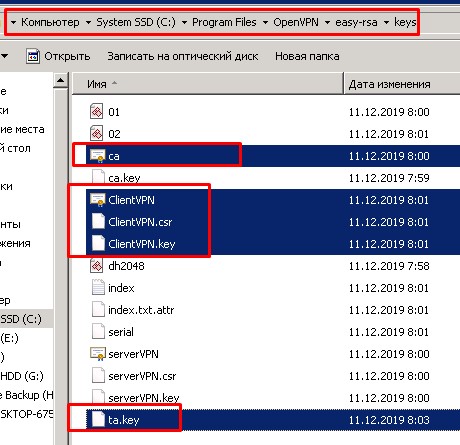

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

server vpn .crt , server vpn .c s t, server vpn .key — сертификат сервера и ключ сервера

clientvpn .crt , clientvpn .c s t, clientvpn .key – сертификаты и ключи клиента

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

dh1024.pem — ключ Диффи Хельмана

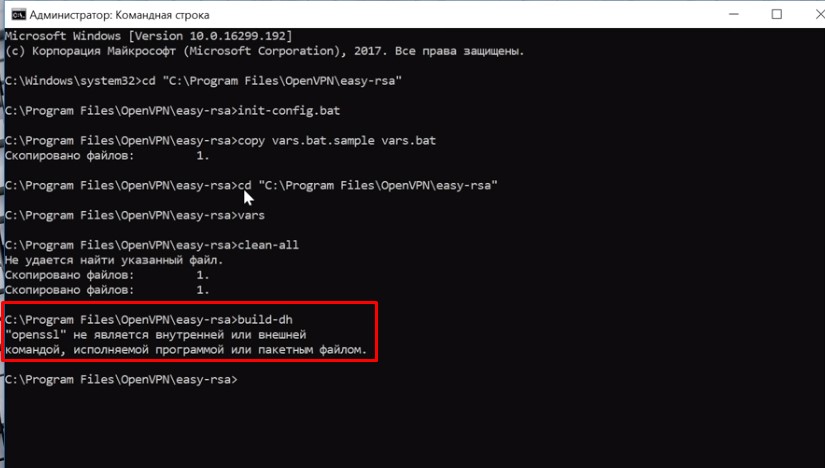

Выполняем команду: build-dh

ВАЖНО. Если при выполнении команды у вас вышла ошибка :

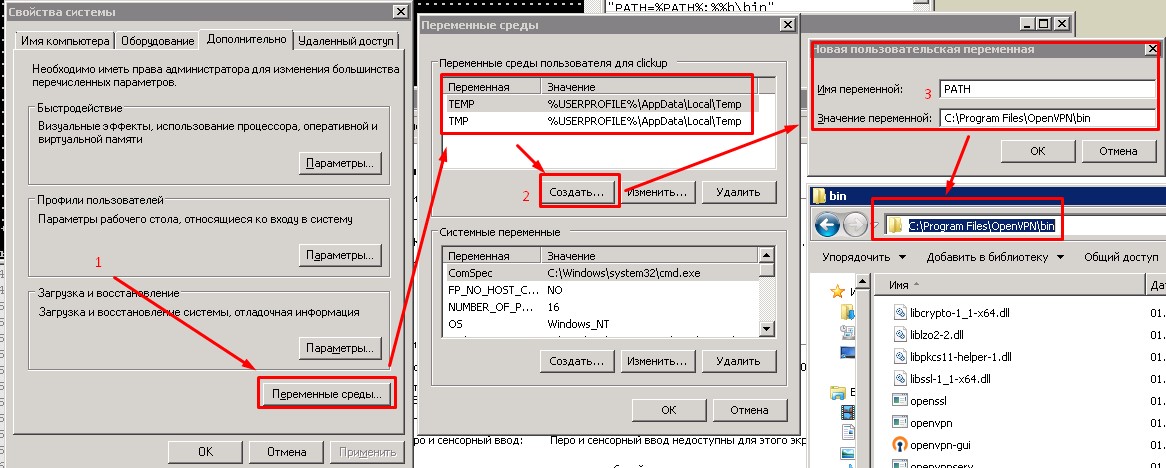

То необходимо выполнить следующие действия для решение проблемы:

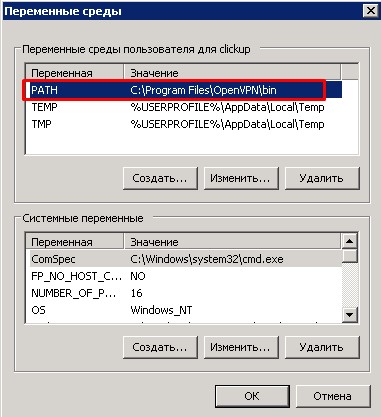

После того как добавили переменную PATH , командную строку надо перезапустить и выполнить все предыдущие команды повторно по порядку:

cd C:\Program Files\OpenVPN\easy-rsa

init-config.bat (copy vars.bat.sample vars.bat)

И повторно команду build-dh команда должна выполниться без ошибок

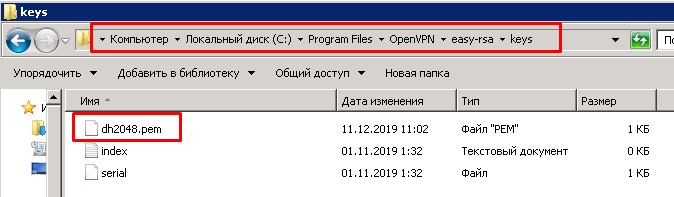

В результате будет создан файл “ dh 2048. pem ” в папке Keys

ca.crt — Собственный доверенный сертификат

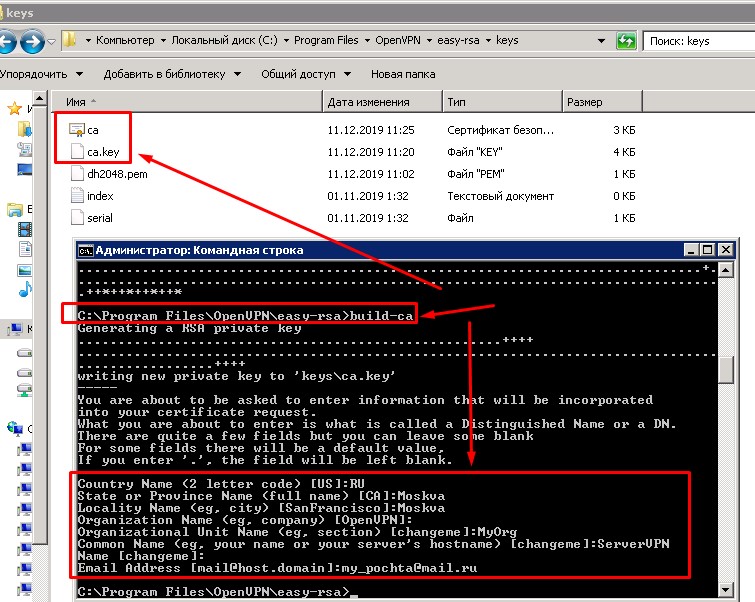

Выполняем команду: build-ca

после этого будут заданы вопросы по редактированию ранее заданных данных в файле ( vars . bat )

Можно их пропустить нажав “ Enter ”, если вы указали их ранее, либо заполнить щас, после чего в папке будет создан сертификат:

Формирование серверных ключей ( servervpn.crt , servervpn.cst, servervpn.key):

выполняем команду : build-key-server ServerVPN

ServerVPN – имя нашего сервер (любое наименование может быть не имя компьютера)

Так же будет список вопросов при создании сертификата их можно пропустить “ Enter ” либо указать данные.

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

1. Sign the sertificate? [y/n] ( Подписать сертификат ?)

2. 1 out of 1 certificate requests certificated, commit? (1 из 1 запроса сертификата сертифицирован, зафиксировать?)

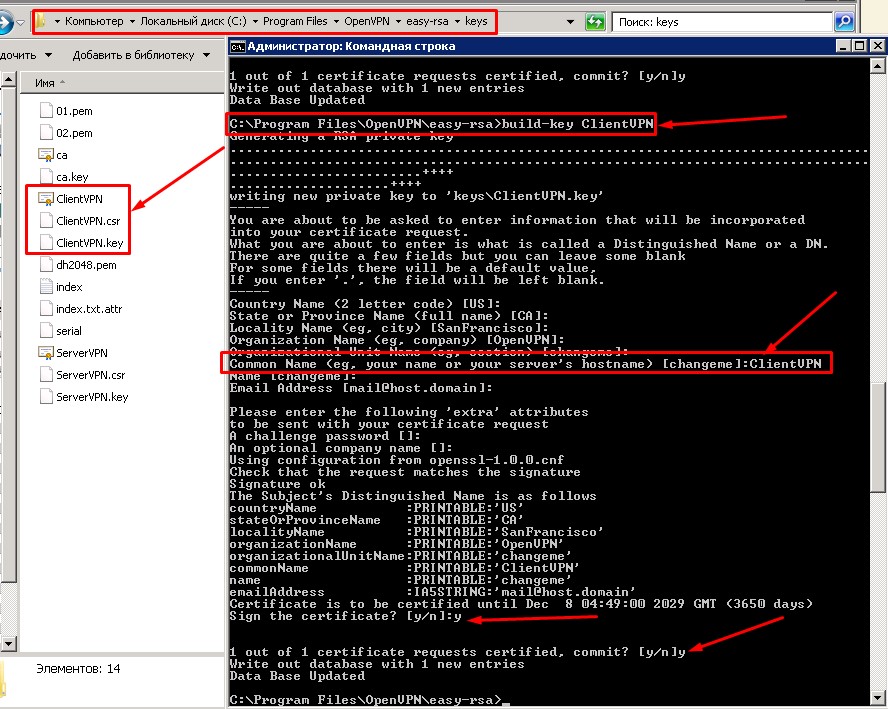

Формирование клиентских ключей ( clientvpn .crt , clientvpn .c s t, clientvpn .key )

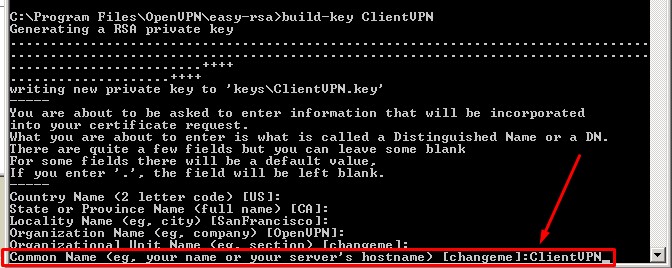

выполняем команду : build-key ClientVPN

ClientVPN – имя нашего клиента (может быть задано любое для удобства идентификации клиентов)

Важно при создании ключа указать имя клиента в поле « Common Name »

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

ВАЖНО! Для каждого клиента создается новый сертификат только с другим наименованием.

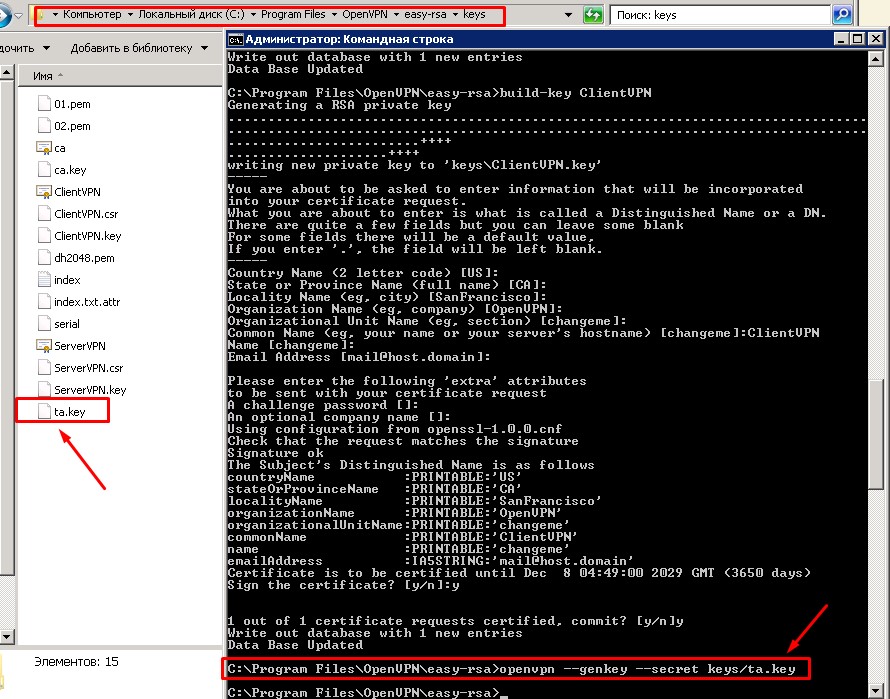

ta.key — дополнительный ключ для tls-аутентификации.

выполняем команду : openvpn —genkey —secret keys/ta.key

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем и расширением « Server . ovpn »

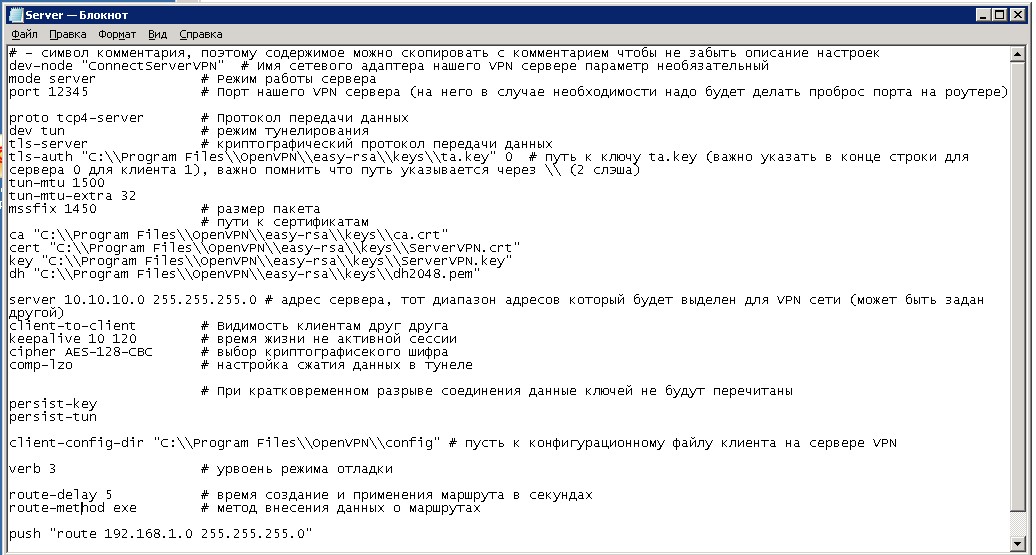

# — символ комментария, поэтому содержимое можно скопировать с комментарием чтобы не забыть описание настроек

dev — node » ConnectServerVPN » # Имя сетевого адаптера нашего VPN сервере параметр необязательный

mode server # Режим работы сервера

port 12345 # Порт нашего VPN сервера (на него в случае необходимости надо будет делать проброс порта на роутере)

proto tcp 4- server # Протокол передачи данных

tls — server # криптографический протокол передачи данных

tls — auth » C :\\ Program Files \\ OpenVPN \\ easy — rsa \\ keys \\ ta . key » 0 # путь к ключу ta . key (важно указать в конце строки для сервера 0 для клиента 1), важно помнить что путь указывается через \\ (2 слэша)

cert «C:\\Program Files\\OpenVPN\\easy-rsa\\keys\\ServerVPN.crt»

key «C:\\Program Files\\OpenVPN\\easy-rsa\\keys\\ServerVPN.key»

server 10.10.10.0 255.255.255.0 # адрес сервера, тот диапазон адресов который будет выделен для VPN сети (может быть задан другой)

client — to — client # Видимость клиентам друг друга

keepalive 10 120 # время жизни не активной сессии

cipher AES -128- CBC # выбор криптографисекого шифра

comp — lzo # настройка сжатия данных в туннеле

# При кратковременном разрыве соединения данные ключей не будут перечитаны

client-config-dir «C:\\Program Files\\OpenVPN\\config» # пусть к конфигурационному файлу клиента на сервере VPN

verb 3 # уровоень режима отладки

route — delay 5 # время создание и применения маршрута в секундах

route — method exe # метод внесения данных о маршрутах

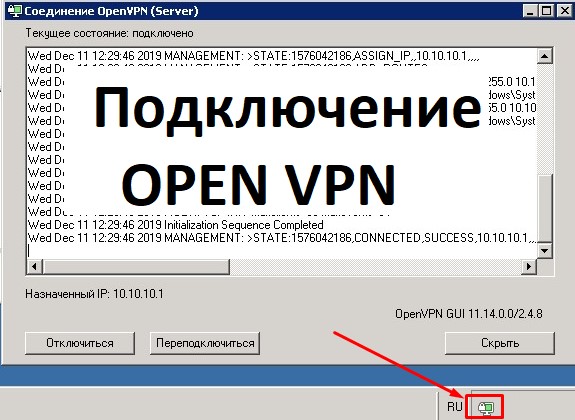

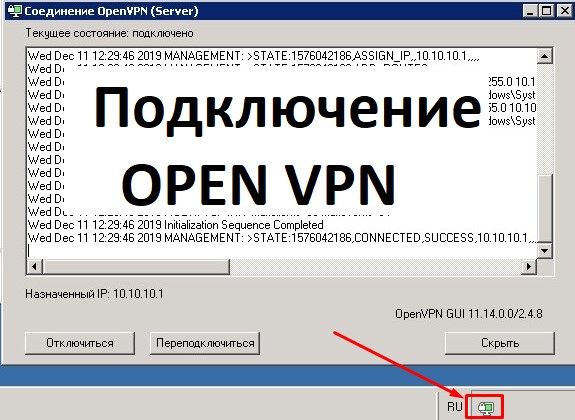

Пробуем запустит сервер, запускаем ярлык на рабочем столе, в трее на значке OpenVPN правой кнопкой «Подключиться»

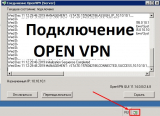

Если все хорошо значок станет зеленый, если возникли ошибки при запуске то надо смотреть лог файл и причину ошибки,

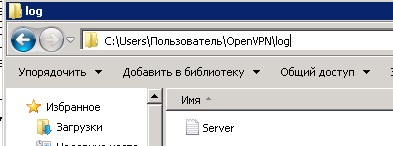

Лог файл находится в папке пользователя (C:\Users\Пользователь\OpenVPN\log)

Содержание и описание к онфигурационного файла клиента:

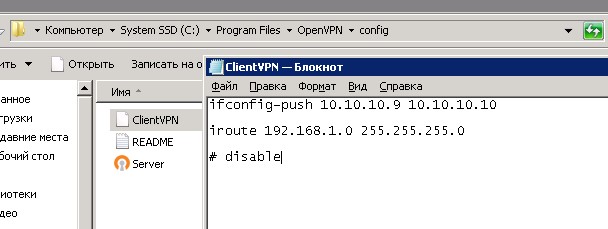

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем без расширения « ClientVPN » — ВАЖНО назвать также как как клиента

ifconfig-push 10.10.10.9 10.10.10.10 # IP клиента который будет ему присвоен

iroute 192.168.1.0 255.255.255.0 # Сообщаем серверу что за клиентом есть своя сеть.

# disable # (возможность отключить текущего клиента не затронув работу других участников сети)

ВАЖНО! При задании настроек ifconfig-push:

Выбранные пары IP-адресов, во-первых, должны быть уникальными, во-вторых, должны входить в состав последовательных подсетей, ограниченных маской /30 (255.255.255.252), и, в-третьих, должны находиться в пределах пула IP-адресов, выделенного для виртуальной частной сети (определяется параметром server файла конфигурации сервера OpenVPN). С учетом перечисленных условий для клиентов и сервера подойдут пары IP-адресов со следующими парами последних октетов:

[ 1, 2] [ 5, 6] [ 9, 10] [ 13, 14] [ 17, 18] [ 21, 22] [ 25, 26] [ 29, 30] [ 33, 34] [ 37, 38]

[ 41, 42] [ 45, 46] [ 49, 50] [ 53, 54] [ 57, 58] [ 61, 62] [ 65, 66] [ 69, 70] [ 73, 74] [ 77, 78]

[ 81, 82] [ 85, 86] [ 89, 90] [ 93, 94] [ 97, 98] [101,102] [105,106] [109,110] [113,114] [117,118]

[121,122] [125,126] [129,130] [133,134] [137,138] [141,142] [145,146] [149,150] [153,154] [157,158]

[161,162] [165,166] [169,170] [173,174] [177,178] [181,182] [185,186] [189,190] [193,194] [197,198]

[201,202] [205,206] [209,210] [213,214] [217,218] [221,222] [225,226] [229,230] [233,234] [237,238]

Проще говоря к 1 и 2 прибавляем 4 разряда и получаем следующий адрес 5-6, 9-10 и т. д., задав диапазон 3-4 работать не будет.

На компьютере клиента также устанавливаем OpenVPN настройки можно оставить по умолчанию без изменений.

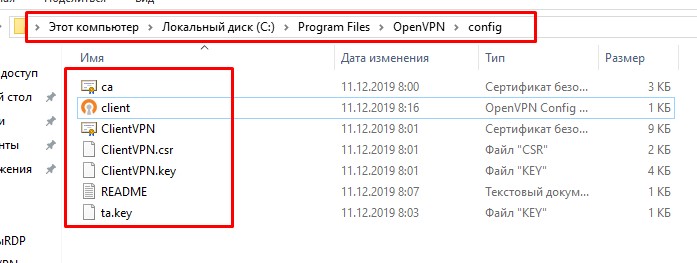

После установки с сервера с папки (C:\Program Files\OpenVPN\easy-rsa\keys) на компьютер клиента копируем следующие файлы:

И переносим их на клиентский компьютер в папку (C:\Program Files\OpenVPN\config):

В этой же папке создаем файл « Client . ovpn »

remote 888.888.888.888 # Адрес компьютера сервера в которому будем подлючается

proto tcp 4- client # протокол шифрование по которому работает OpenVPN

tls — auth » C :\\ Program Files \\ OpenVPN \\ config \\ ta . key » 1 0 # путь к ключу ta . key (важно указать в конце строки для сервера 0 для клиента 1), важно помнить что путь указывается через \\ (2 слэша)

cert «C:\\Program Files\\OpenVPN\\config\\ClientVPN.crt»

cipher AES-128-CBC # выбор криптографисекого шифра

Дальше вы сможете попасть в сеть на сервере либо же по RDP на адрес сервера в нашем случае это был (10.10.10.1)

Также необходимо настроить если есть проблем с доступом, брандмауэры, антивирусы, сетевые экраны и прочее.

Автоматический запуск OpenVPN канала под Windows

Настроить автоматическое поднятие OpenVPN канала на Windows. На примере Windows Server 2008 R2, аналогично делается и на любой другой версии Windows.

Достаточно настроить службу OpenVPN Service, которая по умолчанию отключена, на автозапуск. Для этого переходим в «Управление компьютером» -> «Службы» и находим там «OpenVPN Service». В свойствах службы следует выставить «Тип запуска» -> «Автоматически».

После перезагрузки или потере связи, служба OpenVPN будет автоматически переподключаться к VPN серверу.

Если вы не нашли службы OpenVPN Service в списке, то скорее всего вы просто не указали её при установке OpenVPN. Доустановите службу или просто переустановите OpenVPN с нужными опциями (теперь можно снять галочку и с установки OpenVPN GUI за ненадобностью).