ИТ База знаний

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Вывод Windows 10 из домена

Не загружается Windows? Эти программы могут помочь

Настройка фаервола в Windows через PowerShell

Как использовать анализатор пакетов PktMon в Windows 10

Вывод Windows 10 из домена

Yealink SIP-T41P

Еженедельный дайджест

Поднимаем контроллер домена на Windows 2008 R2

У нас есть Windows Server 2008 R2 и сейчас мы сделаем из него Контроллер домена — Domain Controller (DC). Погнали!

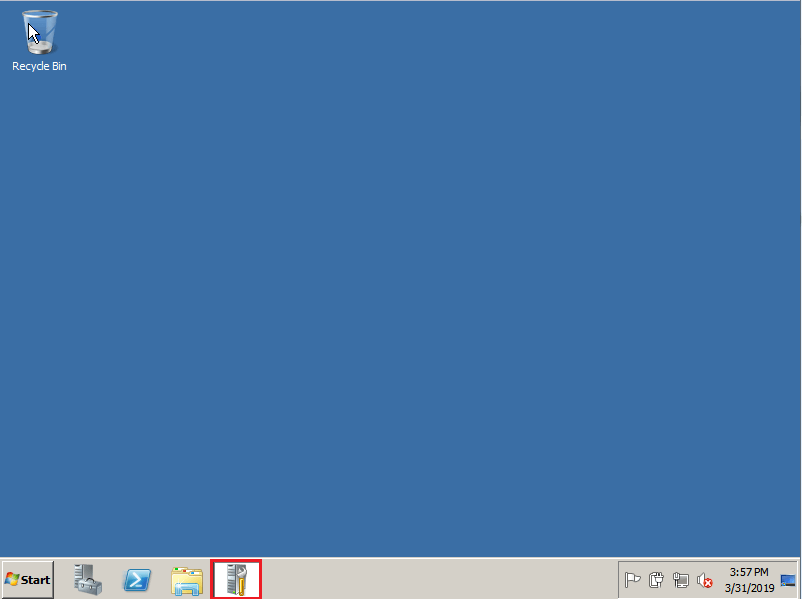

Первым делом – запускаем Server Manager:

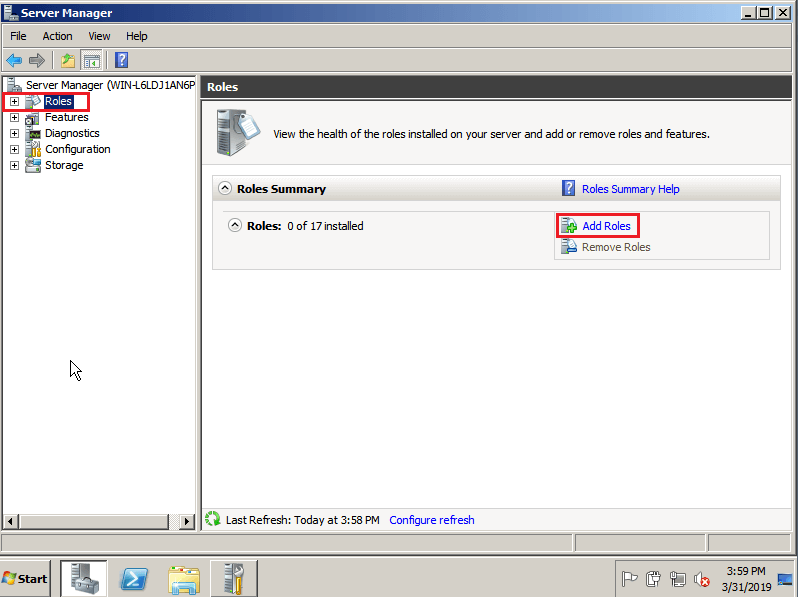

Затем выбираем опцию Roles и добавляем новую роль для нашего сервера, нажав Add Roles:

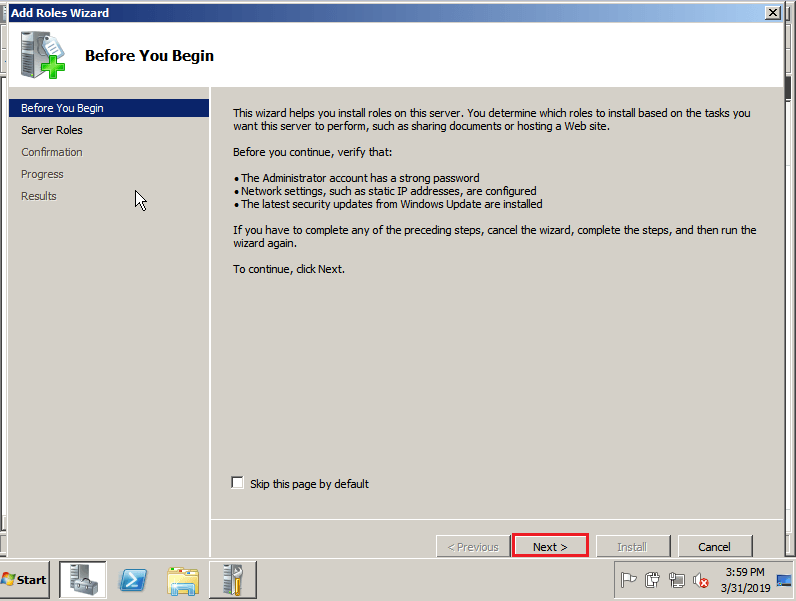

Нас встречает мастер установки ролей, а также просят убедиться, что учетная запись администратора имеет устойчивый пароль, сетевые параметры сконфигурированы и установлены последние обновления безопасности. Прочитав уведомление кликаем Next

Сервер, выступающий в роли DC обязан иметь статический IP адрес и настройки DNS Если данные настройки не были выполнены заранее, то нас попросят выполнить их в дальнейшем на одном из этапов.

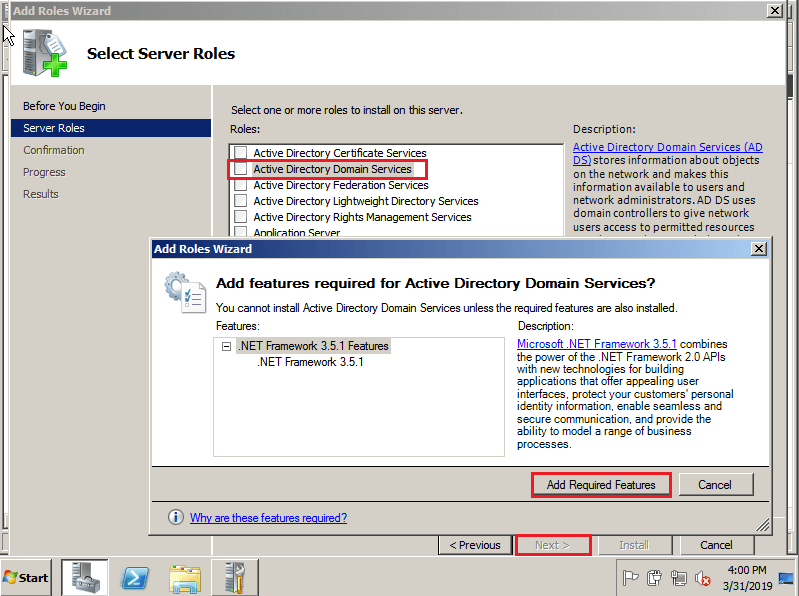

В списке доступных ролей выбираем Active Directory Domain Services. Мастер сообщает, что для установки данной роли нужно предварительно выполнить установку Microsoft .NET Framework. Соглашаемся с установкой, нажав Add Required Features и кликаем Next

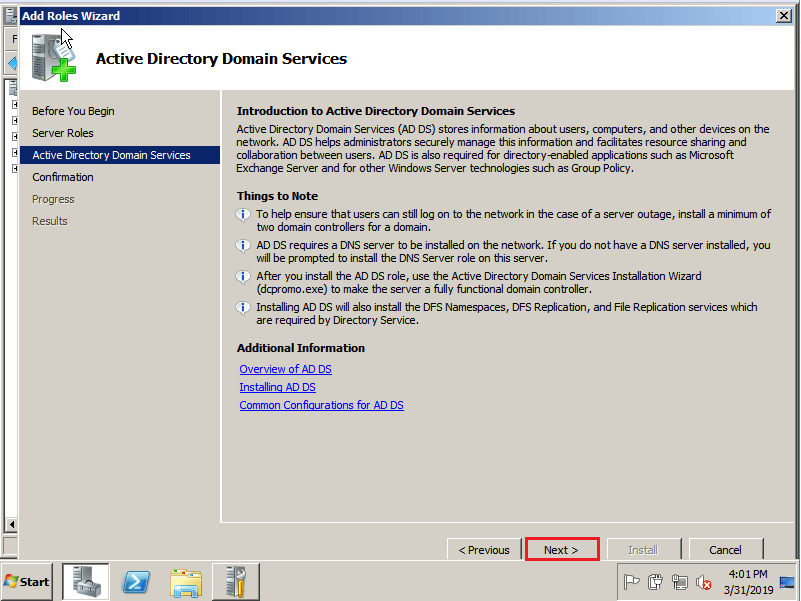

Нас знакомят с возможностями устанавливаемой роли Active Directory Domain Services (AD DS) и дают некоторые рекомендации. Например, рекомендуется установить, как минимум 2 сервера с ролями AD DS (т.е сделать 2 DC) на случай, чтобы при выходе из строя одного сервера, пользователи домена все ещё могли бы залогиниться с помощью другого. Также, нас предупреждают о том, что в сети должен быть настроен DNS сервер, а если его нет, то данному серверу нужно будет дать дополнительную роль – DNS. После того, как прочитали все рекомендации, кликаем Next чтобы продолжить установку.

Наконец, нам предоставляют сводную информацию об устанавливаемой роли и дополнительных компонентах для подтверждения. В данном случае, нас уведомляют о том, что будет установлена роль AD DS и компонент .NET Framework 3.5.1. Для подтверждения установки кликаем Install.

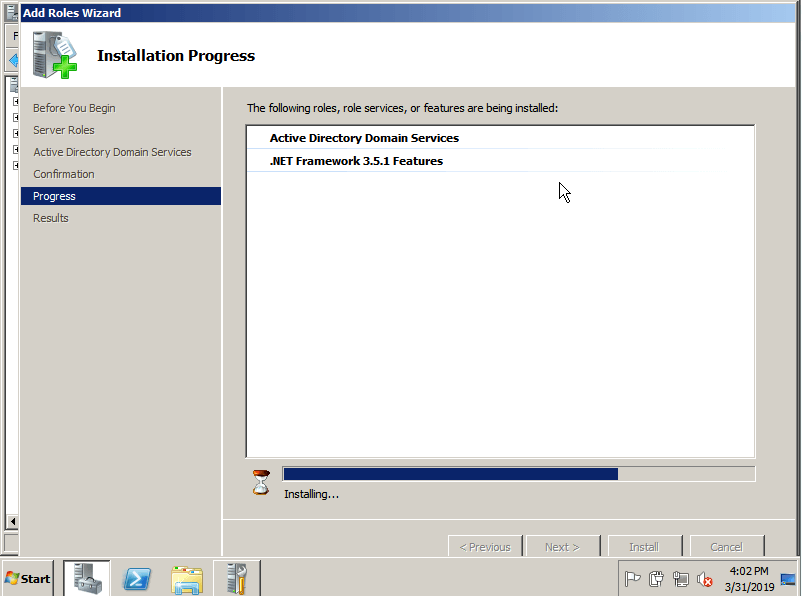

Дожидаемся пока завершится процесс установки роли и компонентов.

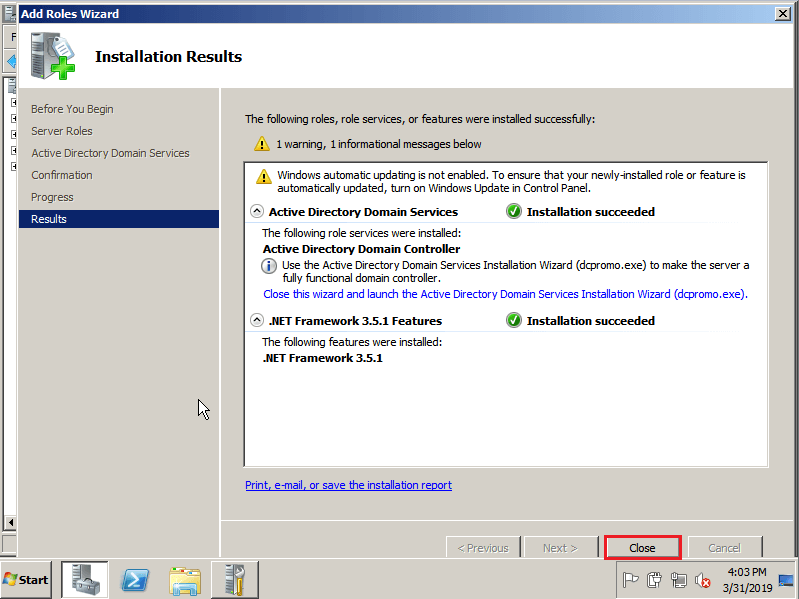

Через какое-то время перед нами появится результат установки, он должен быть успешным как для роли так и для компонентов Installation succeeded. Закрываем мастер установки, нажав Close.

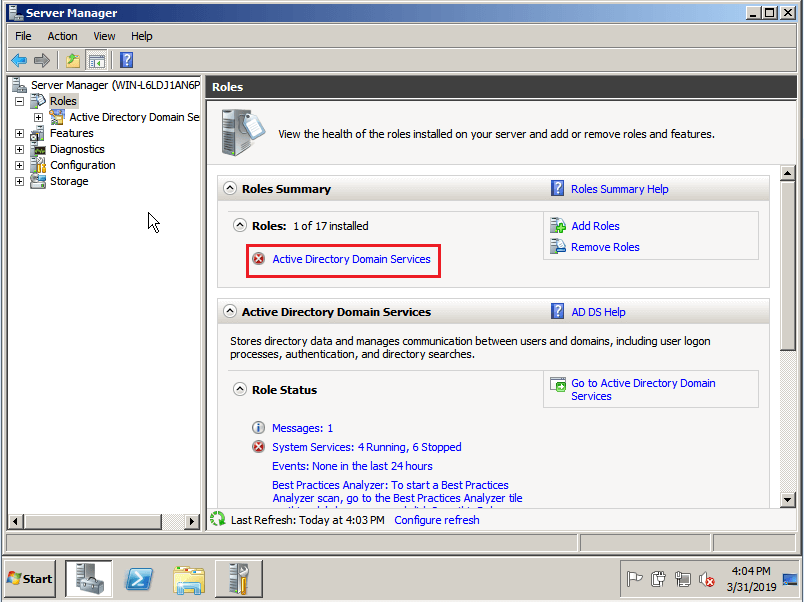

Вернувшись в Server Manager мы увидим, что у нас появилась роль AD DS, однако ее статус неактивен. Чтобы продолжить настройку кликаем на Active Directory Domain Services.

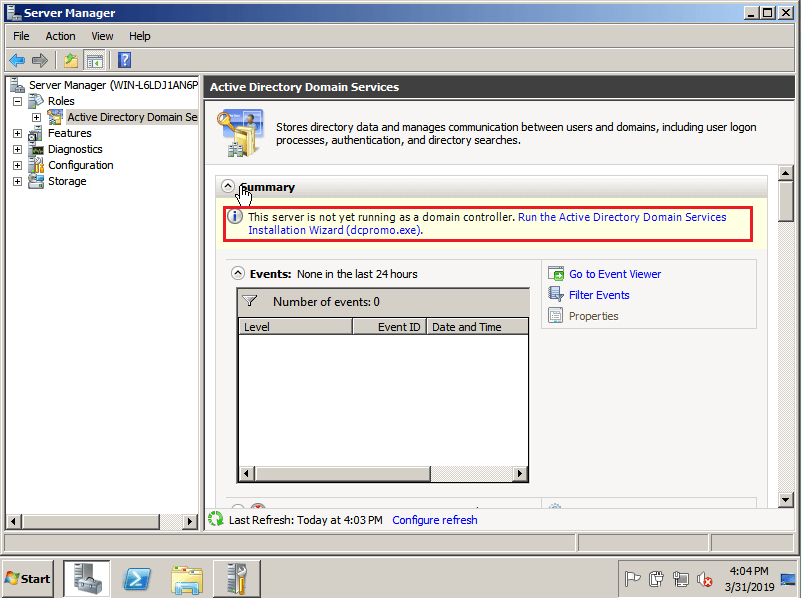

Перед нами открывается уведомление о том, что наш сервер пока ещё не является контроллером домена, и чтобы это исправить нам следует запустить мастер настройки AD DS (dcpromo.exe). Кликаем на ссылку Run the Active Directory Domain Services Installation Wizard или же запускаем его через Пуск – Выполнить – dcpromo.exe.

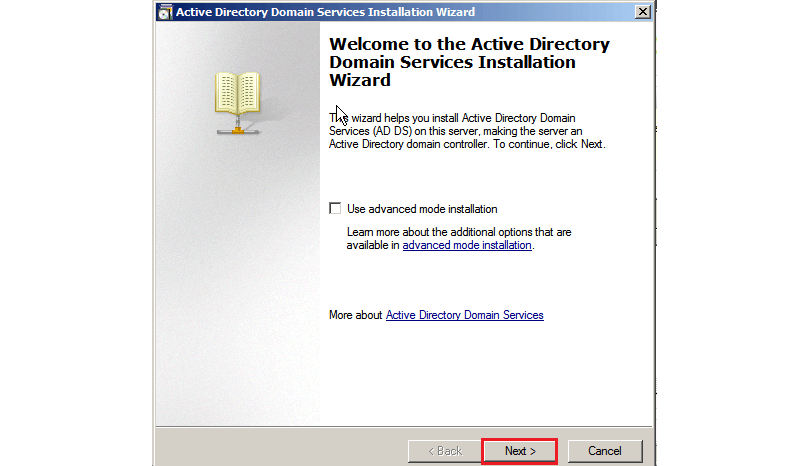

Перед нами открывается мастер настройки AD DS. Расширенный режим установки можно не включать. Для продолжения кликаем Next

Нас встречает уведомление о том, что приложения и SMB клиенты, которые используют старые небезопасные криптографические алгоритмы Windows NT 4.0 при установке соединений, могут не заработать при взаимодействии с контроллерами домена на базе Windows Server 2008 и 2008 R2, поскольку по умолчанию, они не разрешают работу по данным алгоритмам. Принимаем данную информацию к сведению и кликаем Next

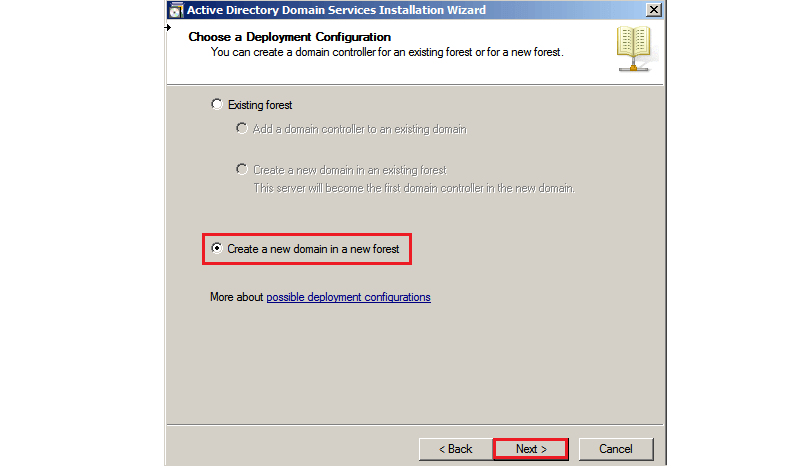

Далее нам нужно выбрать принадлежность данного контроллера домена. Если бы у нас уже имелся лес доменов, то данный DC можно было бы добавить туда, либо добавив его в существующий домен, либо же создав новый домен в существующем лесу доменов. Поскольку мы создаем контроллер домена с нуля, то на следующей вкладке мы выбираем создание нового домена и нового леса доменов Create a new domain in a new forest и кликаем Next.

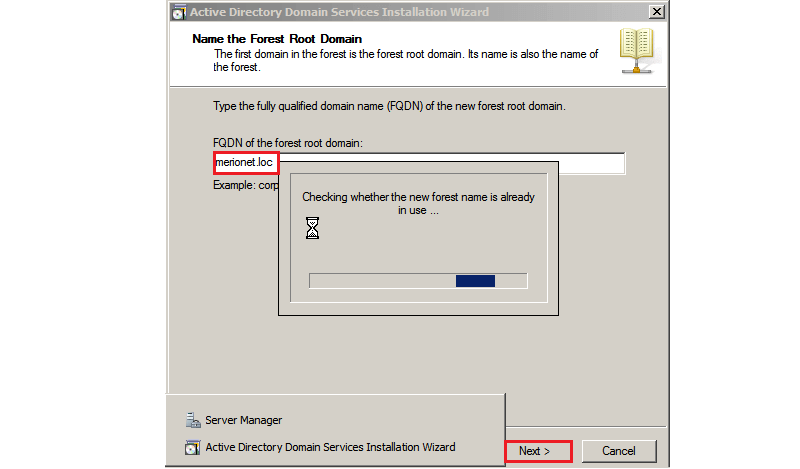

После этого нам предлагают задать FQDN корневого домена нового леса. В нашем случае мы выбрали merionet.loc. Сервер проверит свободно ли данное имя и продолжит установку, нажимаем Next.

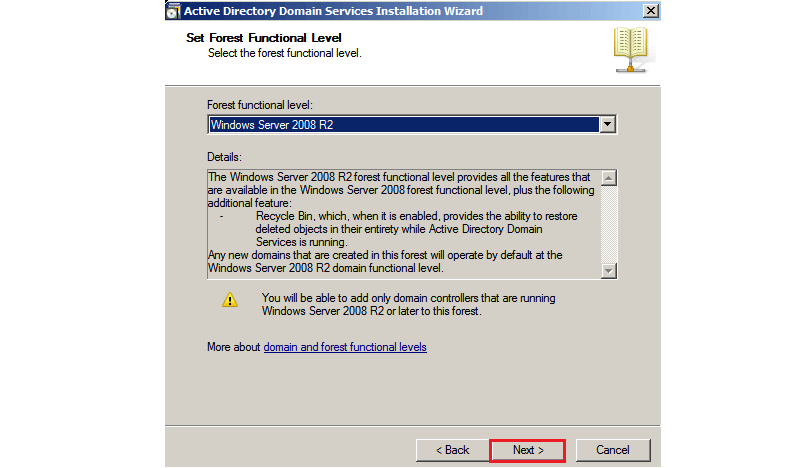

Далее задаем функциональный уровень леса доменов. В нашем случае — Windows Server 2008 R2 и кликаем Next.

Обратите внимание, что после задания функционального уровня, в данный лес можно будет добавлять только DC равные или выше выбранного уровня. В нашем случае от Windows Server 2008 R2 и выше.

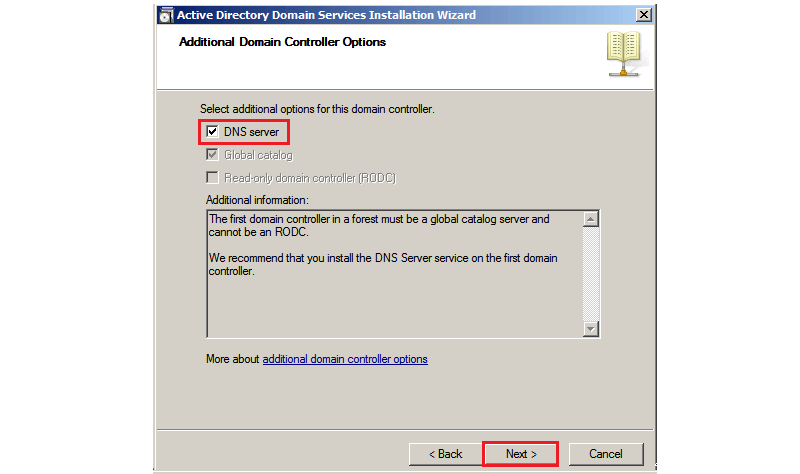

Далее, нам предлагают выбрать дополнительные опции для данного DC. Выберем DNS Server и нажимаем Next.

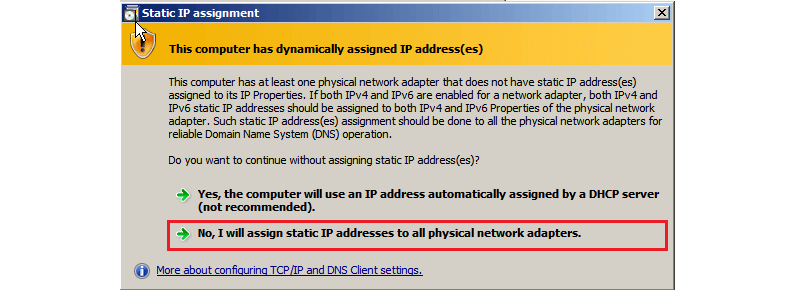

В случае, если ваш сервер ещё не имеет статического IP адреса, перед вами появится следующее предупреждение с требованием установить статический IP адрес и адрес DNS сервера. Выбираем No, I will assign static IP addresses to all physical network adapters

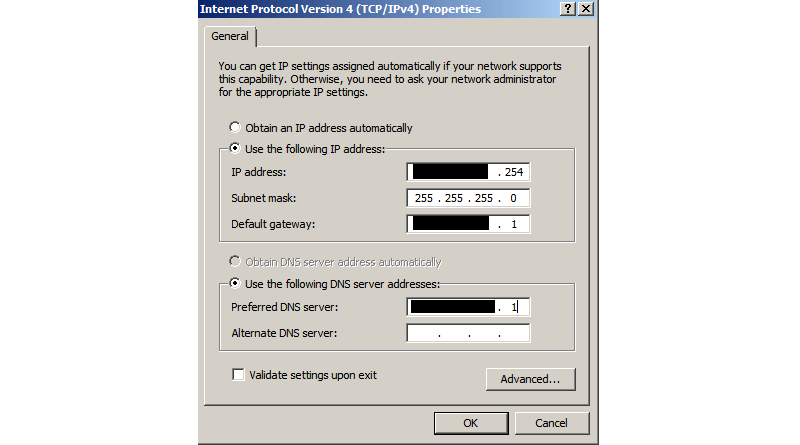

Устанавливаем статические настройки IP адреса и DNS. В нашем случае – в роли DNS сервера выступает дефолтный маршрутизатор (Default Gateway) нашей тестовой сети.

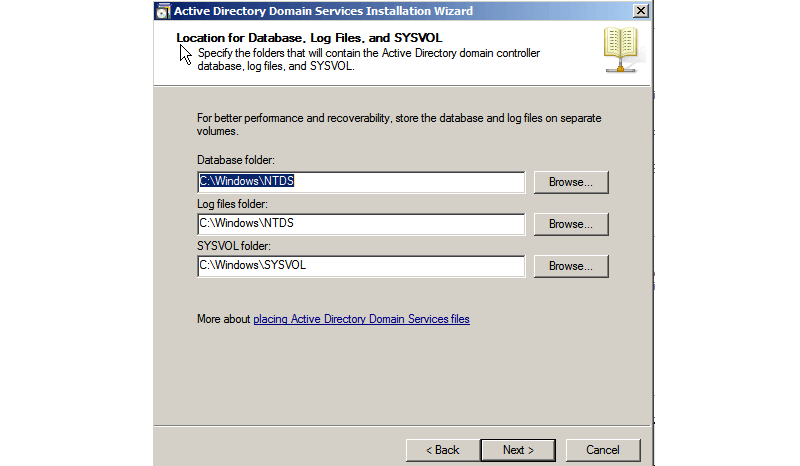

Далее, установщик предлагает нам выбрать путь, по которому будут храниться база данных Active Directory, лог-файл и папка SYSVOL, которая содержит критичные файлы домена, такие как параметры групповой политики, сценарии аутентификации и т.п. Данные папки будут доступны каждому DC в целях репликации. Мы оставим пути по умолчанию, но для лучшей производительности и возможности восстановления, базу данных и лог-файлы лучше хранить в разных местах. Кликаем Next.

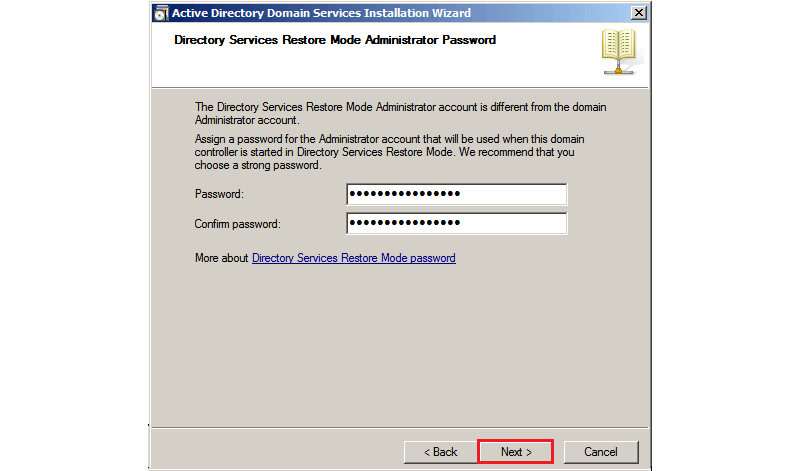

Далее нас просят указать пароль учетной записи администратора для восстановления базы данных Active Directory. Пароль данной УЗ должен отличаться от пароля администратора домена. После установки надежного сложного пароля кликаем Next.

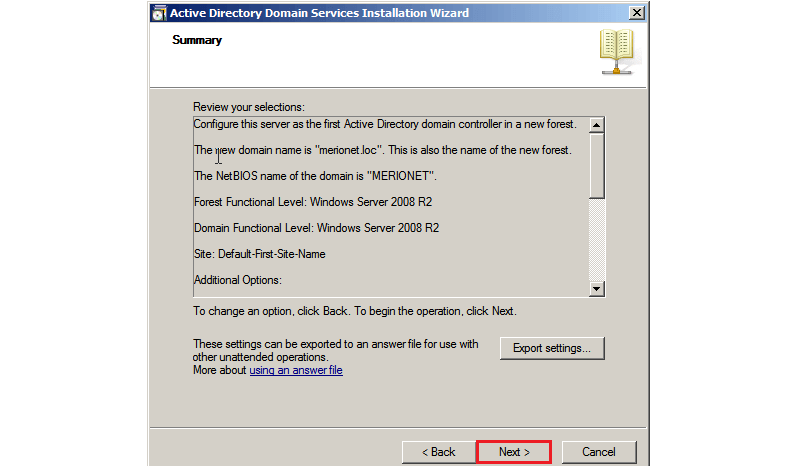

Далее нам выводят сводную информацию о выполненных нами настройках. Проверяем, что все корректно и кликаем Next.

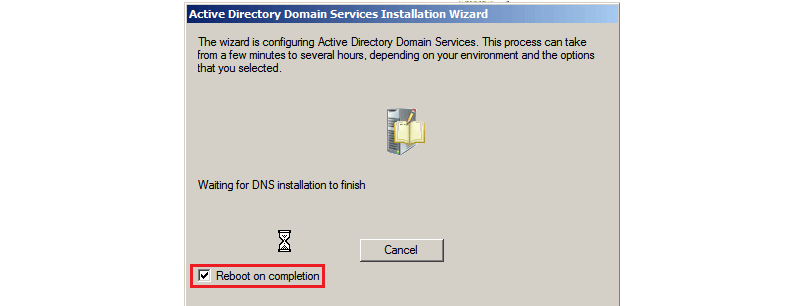

Мастер настройки приступит к конфигурации Active Directory Domain Services. Поставим галочку Reboot on completion, чтобы сервер перезагрузился по завершении конфигурирования.

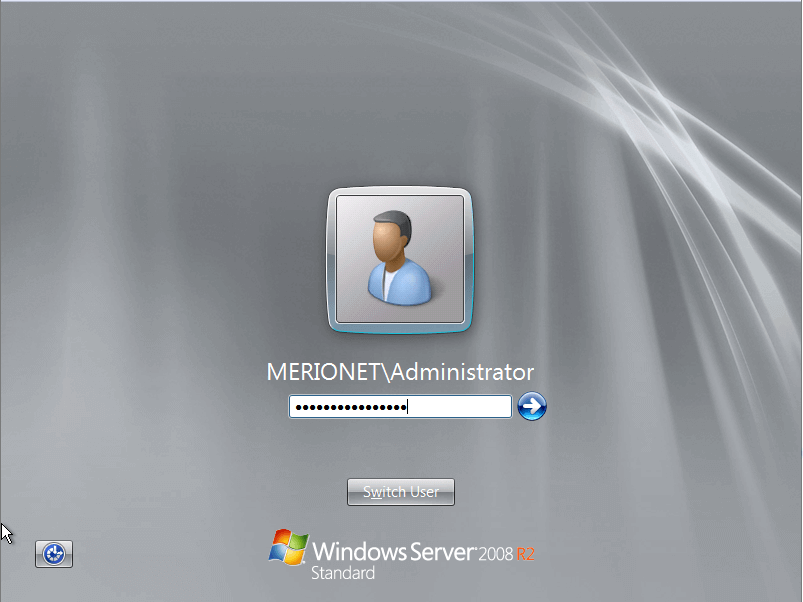

После перезагрузки сервер попросит нас залогиниться уже как администратора домена MERIONET.

Поздравляем, Вы создали домен и контроллер домена! В следующей статье мы наполним домен пользователями и позволим им логиниться под доменными учетными записями.

Было полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Название и описание всех ролей и компонентов windows server 2008R2-2012R2

Название и описание всех ролей и компонентов windows server 2008R2-2012R2

Что такое роли Windows

И так сам по себе Windows Server 2012 R2 или предыдущая версия ни кому не нужны, так как при их установке вы получаете просто обычную систему, но благодаря тому, что это конструктор, вы можете его собирать как вам угодно. Собирается он благодаря так называемым ролям Windows, и у каждой из них своя задача, которая превратит ваш сервер в нужный вам сервис.

Что такое компоненты Windows Server 2012 R2, это по сути мини роли, те которые несут не совсем существенные задачи, например сервер TFTP или Net.Framwork 3.5, согласитесь он на роль не тянет.

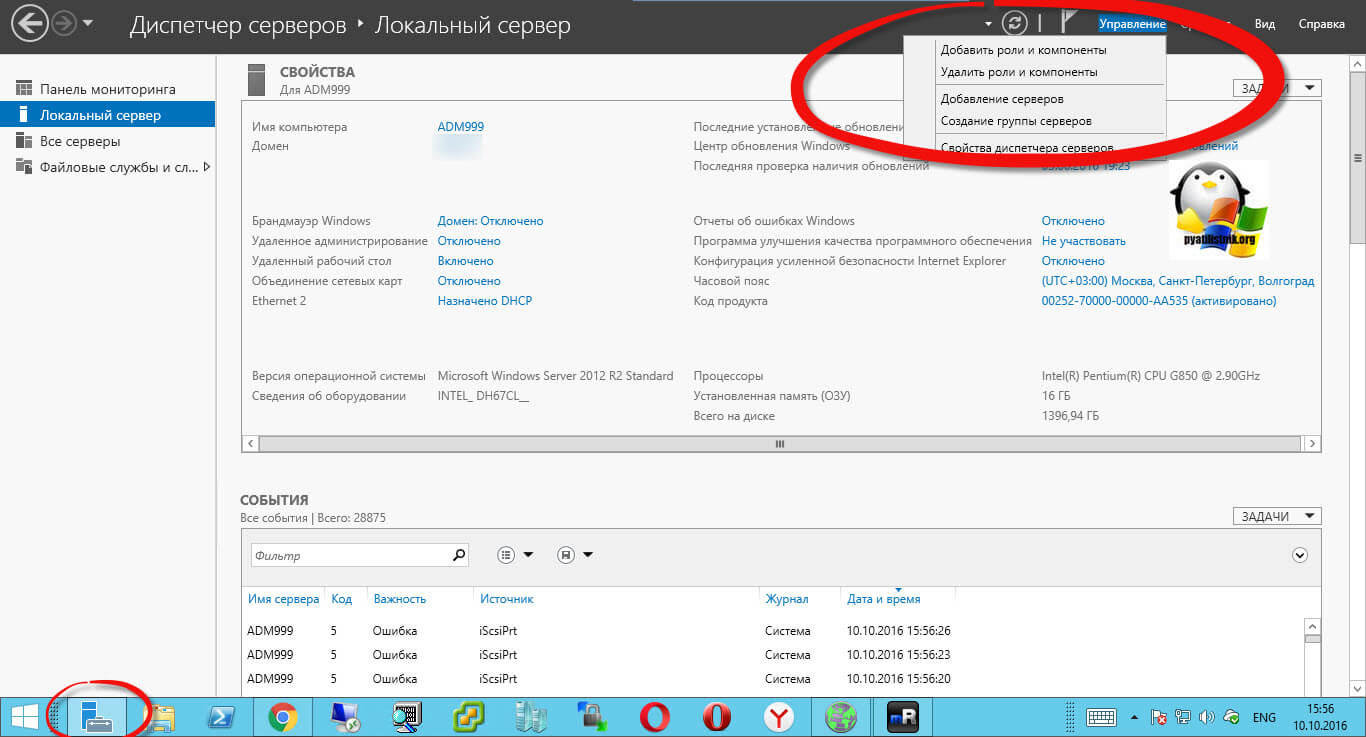

В операционной системе посмотреть windows server роли можно в окне Диспетчер сервера. В версии 2012 R2, этот значок выглядит вот так, и уже в пункте Управление вы добавляете либо роль, либо компонент.

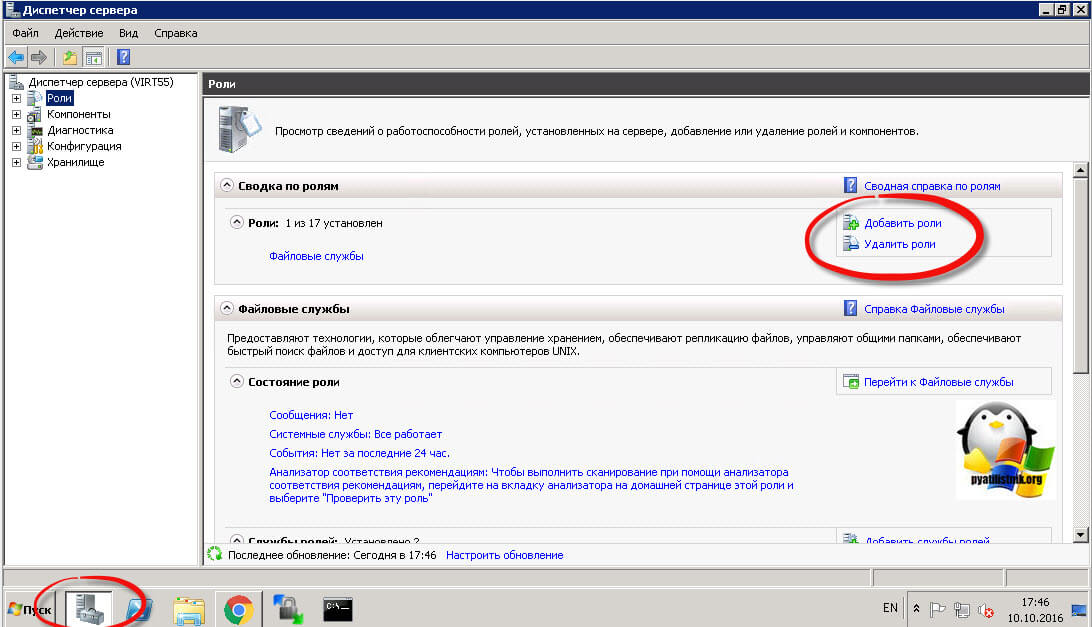

В windows Server 2008 R2 это выглядит так же, но тут разница в том, что роли и компоненты разнесены по разным вкладкам.

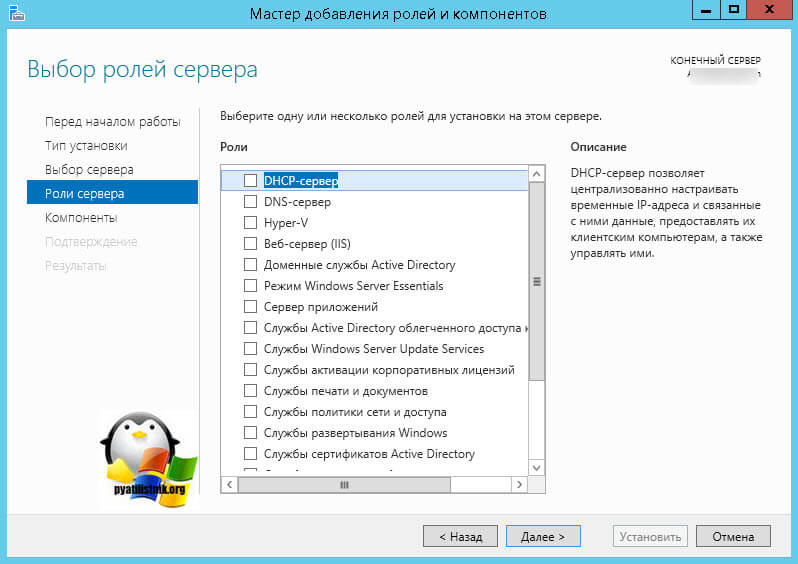

Для того, чтобы посмотреть роли windows server 2012 r2, нажмите добавить роль и увидите полный список. Самих ролей не так уж и много и вы их наверняка еще знаете с 2008 r2.

Windows server роли

Ниже я собрал полный список содержащий роли windows server 2012 r2 и 2008 r2. Тут синтаксис такой слева просто описание названия службы, а справа то что нужно указывать в скрипте при установке.

1. DHCP-сервер [DHCP] > на сайте я приводил кучу вариантов реализации данный серверной роли, так и на различном сетевом оборудовании.

2. DNS-сервер [DNS] > роль необходимая для Active Directory

3. Hyper-V [Hyper-V] > подробнее про данную роль советую почитать соответствующий раздел. Если в двух словах то это гипервизор, для создания виртуальных машин.

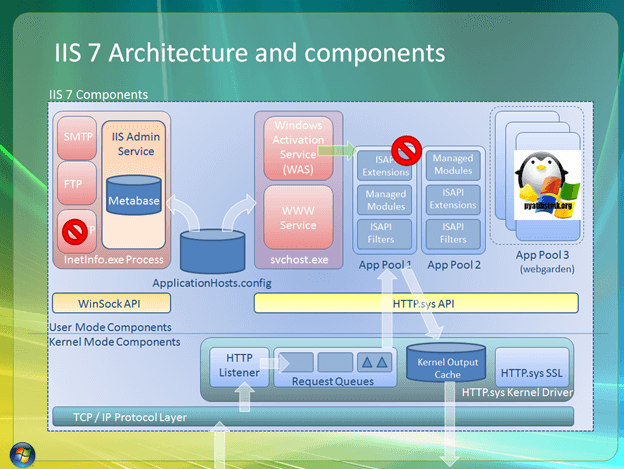

4. Веб-сервер IIS [Web-Server] > роль windows server 2012 r2 для превращения его в хостинг сайтов.

Компоненты IIS

- Веб-сервер [Web-WebServer]

- Основные возможности HTTP [Web-Common-Http]

- Статическое содержимое [Web-Static-Content]

- Стандартный документ [Web-Default-Doc]

- Обзор каталогов [Web-Dir-Browsing]

- Ошибки HTTP [Web-Http-Errors]

- Перенаправление HTTP [Web-Http-Redirect]

- Веб-публикация DAV [Web-DAV-Publishing]

- Разработка приложений [Web-App-Dev]

- ASP.NET [Web-Asp-Net]

- Расширяемость .NET [Web-Net-Ext]

- ASP [Web-ASP]

- CGI [Web-CGI]

- Расширения ISAPI [Web-ISAPI-Ext]

- Фильтры ISAPI [Web-ISAPI-Filter]

- Включения на стороне сервера (SSI) [Web-Includes]

- Работоспособность и диагностика [Web-Health]

- Ведение журнала HTTP [Web-Http-Logging]

- Средства ведения журналов [Web-Log-Libraries]

- Монитор запросов [Web-Request-Monitor]

- Слежение [Web-Http-Tracing]

- Особое ведение журнала [Web-Custom-Logging]

- Ведение журнала ODBC [Web-ODBC-Logging]

- Безопасность [Web-Security]

- Обычная проверка подлинности [Web-Basic-Auth]

- Windows — проверка подлинности [Web-Windows-Auth]

- Дайджест-проверка подлинности [Web-Digest-Auth]

- Проверка подлинности с сопоставлением сертификата клиента [Web-Client-Auth]

- Проверка подлинности с сопоставлением сертификата клиента IIS [Web-Cert-Auth]

- Авторизация URL-адресов [Web-Url-Auth]

- Фильтрация запросов [Web-Filtering]

- Ограничения по IP-адресам и доменам [Web-IP-Security]

- Производительность [Web-Performance]

- Сжатие статического содержимого [Web-Stat-Compression]

- Сжатие динамического содержимого [Web-Dyn-Compression]

- Средства управления [Web-Mgmt-Tools]

- Консоль управления IIS [Web-Mgmt-Console]

- Сценарии и средства управления IIS [Web-Scripting-Tools]

- Служба управления [Web-Mgmt-Service]

- Совместимость управления IIS 6 [Web-Mgmt-Compat]

- Совместимость метабазы IIS 6 [Web-Metabase]

- Совместимость WMI в IIS 6 [Web-WMI]

- Службы сценариев IIS 6 [Web-Lgcy-Scripting]

- Консоль управления IIS 6 [Web-Lgcy-Mgmt-Console]

- FTP-сервер [Web-Ftp-Server]

- Служба FTP [Web-Ftp-Service]

- Расширяемость FTP [Web-Ftp-Ext]

- Ведущий базовый экземпляр IIS [Web-WHC]

- Доменные службы Active Directory [AD-Domain-Services]

- Контроллеры домена Active Directory [ADDS-Domain-Controller]

- Диспетчер удостоверений для UNIX [ADDS-Identity-Mgmt]

- Сервер для служб NIS [ADDS-NIS]

- Синхронизация паролей [ADDS-Password-Sync]

- Средства администрирования [ADDS-IDMU-Tools]

- Сервер приложений [Application-Server]

- Платформа .NET Framework 3.5.1 [AS-NET-Framework]

- Поддержка веб-сервера (IIS) [AS-Web-Support]

- Доступ к сети COM+ [AS-Ent-Services]

- Общий доступ к TCP-портам [AS-TCP-Port-Sharing]

- Поддержка службы активации процессов Windows [AS-WAS-Support]

- Активация по HTTP [AS-HTTP-Activation]

- Активация через очередь сообщений [AS-MSMQ-Activation]

- Активация по TCP [AS-TCP-Activation]

- Активация по именованным каналам [AS-Named-Pipes]

- Распределенные транзакции [AS-Dist-Transaction]

- Входящие удаленные транзакции [AS-Incoming-Trans]

- Исходящие удаленные транзакции [AS-Outgoing-Trans]

- Транзакции WS-AT [AS-WS-Atomic]

- Веб-сервер IIS [Web-Server] > роль windows server 2012 r2 для превращения его в хостинг сайтов.

5. Службы Active Directory облегченного доступа к каталогам [ADLDS]

6. Службы Windows Server Update Services [OOB-WSUS]

7. Службы печати и документов [Print-Services]

Компоненты служб печати

- Сервер печати [Print-Server]

- Служба LPD [Print-LPD-Service]

- Печать через Интернет [Print-Internet]

- Сервер распределенного сканирования [Print-Scan-Server]

8. Службы политики сети и доступа [NPAS] > данные роли windows server 2012 r2, превратят ваш сервер в маршрутизатор или VPN сервер.

Компоненты NPAS

- Сервер политики сети [NPAS-Policy-Server]

- Службы маршрутизации и удаленного доступа [NPAS-RRAS-Services]

- Служба удаленного доступа [NPAS-RRAS]

- Маршрутизация [NPAS-Routing]

- Центр регистрации работоспособности [NPAS-Health]

- Протокол авторизации учетных данных узла [NPAS-Host-Cred]

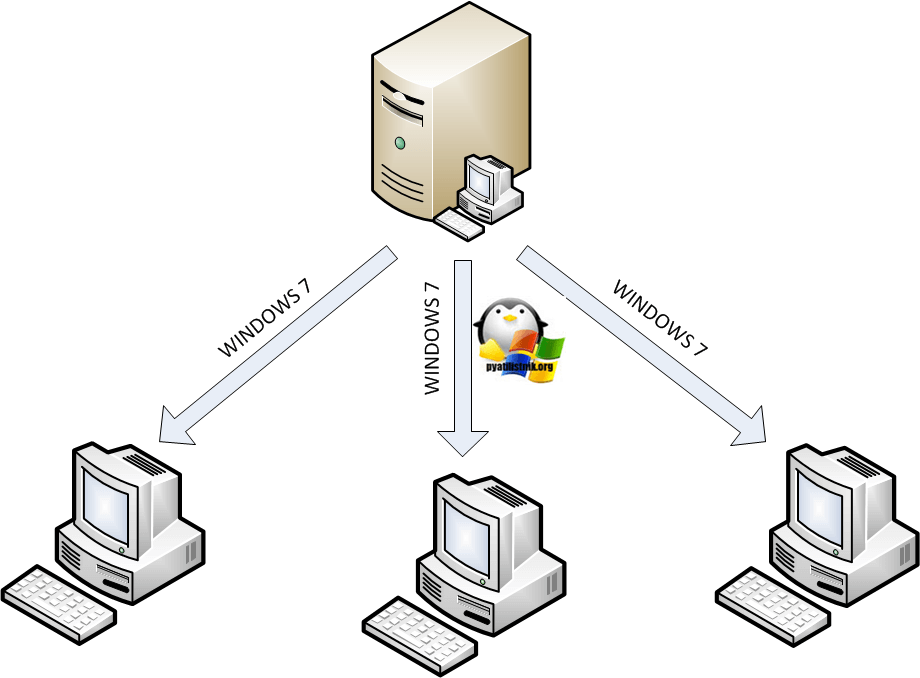

9. Службы развертывания Windows [WDS] > Автоматизированная установка операционных систем по сети, за счет протокола PXE.

Компоненты WDS

Компоненты WDS

10. Службы сертификации Active Directory [AD-Certificate]

Компоненты Службы сертификации Active Directory

- Центр сертификации [ADCS-Cert-Authority]

- Служба регистрации в центре сертификации через Интернет [ADCS-Web-Enrol

lment] - Сетевой ответчик [ADCS-Online-Cert]

- Служба регистрации на сетевых устройствах [ADCS-Device-Enrollment]

- Веб-служба регистрации сертификатов [ADCS-Enroll-Web-Svc]

- Веб-служба политик регистрации сертификатов [ADCS-Enroll-Web-Pol]

12. Службы удаленных рабочих столов [Remote-Desktop-Services] > очень часто эта роль windows server 2012 r2 используется в компаниях.

Компоненты RDS

- Узел сеансов удаленных рабочих столов [RDS-RD-Server]

- Узел виртуализации удаленных рабочих столов [RDS-Virtualization]

- Службы Core Services [RDS-Virtualization-Core]

- RemoteFX [RDS-RemoteFX]

- Лицензирование удаленных рабочих столов [RDS-Licensing]

- Посредник подключений к удаленному рабочему столу [RDS-Connection-Broke

r] - Шлюз удаленных рабочих столов [RDS-Gateway]

- Веб-доступ к удаленным рабочим столам [RDS-Web-Access]

13. Службы управления правами Active Directory [ADRMS]

Компоненты ADRMS

- Сервер управления правами Active Directory [ADRMS-Server]

- Поддержка удостоверений в службе федерации [ADRMS-Identity]

14. Службы федерации Active Directory [AD-Federation-Services]

Компоненты ADFS

- Служба федерации [ADFS-Federation]

- Прокси-сервер службы федерации [ADFS-Proxy]

- Веб-агенты AD FS [ADFS-Web-Agents]

- Агент, поддерживающий утверждения [ADFS-Claims]

- Агент Windows на основе токенов [ADFS-Windows-Token]

15. Файловые службы [File-Services]

Компоненты файловых служб

- Файловый сервер [FS-FileServer]

- Распределенная файловая система [FS-DFS]

- Пространства имен DFS [FS-DFS-Namespace]

- Репликация DFS [FS-DFS-Replication]

- Диспетчер ресурсов файлового сервера [FS-Resource-Manager]

- Службы для NFS [FS-NFS-Services]

- Служба Windows Search [FS-Search-Service]

- Файловые службы Windows Server 2003 [FS-Win2003-Services]

- Служба индексирования [FS-Indexing-Service]

- Служба BranchCache для сетевых файлов [FS-BranchCache]

- Факс-сервер [Fax]

Компоненты windows server 2012 R2

Так роли windows server 2008 r2 и 2012 r2 мы рассмотрели, давайте узнаем какие компоненты windows server 2012 R2 имеет под капотом.

- BranchCache [BranchCache]

- Quality Windows Audio Video Experience [qWave]

- RPC через HTTP-прокси [RPC-over-HTTP-Proxy]

- Telnet-сервер [Telnet-Server]

- Windows TIFF IFilter [TIFF-IFilter]

- WINS-сервер [WINS-Server]

- Балансировка сетевой нагрузки [NLB]

- Биометрическая платформа Windows [Biometric-Framework]

- Внутренняя база данных Windows [Windows-Internal-DB]

- Возможности .NET Framework 3.5.1 [NET-Framework]

- .NET Framework 3.5.1 [NET-Framework-Core]

- Активация WCF [NET-Win-CFAC]

- Активация через HTTP [NET-HTTP-Activation]

- Не-HTTP активация [NET-Non-HTTP-Activ]

- Возможности рабочего стола [Desktop-Experience]

- Возможности системы архивации данных Windows Server [Backup-Features]

- Система архивации данных Windows Server [Backup]

- Программы командной строки [Backup-Tools]

- Диспетчер системных ресурсов [WSRM]

- Диспетчер хранилища для сетей SAN [Storage-Mgr-SANS]

- Интегрированная среда сценариев (ISE) Windows PowerShell [PowerShell-ISE]

- Клиент Telnet [Telnet-Client]

- Клиент TFTP [TFTP-Client]

- Клиент интернет-печати [Internet-Print-Client]

- Консоль управления DirectAccess [DAMC]

- Многопутевой ввод-вывод [Multipath-IO]

- Монитор LPR-портов [LPR-Port-Monitor]

- Очередь сообщений [MSMQ]

- Службы очереди сообщений [MSMQ-Services]

- Сервер очереди сообщений [MSMQ-Server]

- Интеграция служб каталогов [MSMQ-Directory]

- Триггеры очереди сообщений [MSMQ-Triggers]

- Поддержка HTTP [MSMQ-HTTP-Support]

- Поддержка многоадресной рассылки [MSMQ-Multicasting]

- Служба маршрутизации [MSMQ-Routing]

- DCOM-прокси очереди сообщений [MSMQ-DCOM]

- Пакет администрирования диспетчера подключений [CMAK]

- Подсистема для UNIX-приложений [Subsystem-UNIX-Apps]

- Простые службы TCP/IP [Simple-TCPIP]

- Протокол PNRP [PNRP]

- Расширение WinRM IIS [WinRM-IIS-Ext]

- Сервер SMTP [SMTP-Server]

- Сервер службы имен хранилищ Интернета [ISNS]

- Служба активации процессов Windows [WAS]

- Модель процесса [WAS-Process-Model]

- Среда .NET [WAS-NET-Environment]

- API-интерфейсы конфигурации [WAS-Config-APIs]

- Служба беспроводной локальной сети [Wireless-Networking]

- Службы SNMP [SNMP-Services]

- Служба SNMP [SNMP-Service]

- WMI-поставщик SNMP [SNMP-WMI-Provider]

- Службы рукописного ввода [Ink-Handwriting]

- Поддержка рукописного ввода [IH-Ink-Support]

- Распознавание рукописного ввода [IH-Handwriting]

- Средства миграции Windows Server [Migration]

- Средства удаленного администрирования сервера [RSAT]

- Средства администрирования ролей [RSAT-Role-Tools]

- Средства служб сертификации Active Directory [RSAT-ADCS]

- Средства центра сертификации [RSAT-ADCS-Mgmt]

- Средства сетевого ответчика [RSAT-Online-Responder]

- Средства AD DS и AD LDS [RSAT-AD-Tools]

- Инструменты AD DS [RSAT-ADDS]

- Оснастки AD DS и средства командной строки [RSAT-ADDS-Tools]

- Административный центр Active Directory [RSAT-AD-AdminCenter]

- Средства сервера для NIS [RSAT-SNIS]

- Оснастки AD LDS и средства командной строки [RSAT-ADLDS]

- Модуль Active Directory для Windows PowerShell [RSAT-AD-PowerShell]

- Средства службы управления правами Active Directory [RSAT-RMS]

- Средства DHCP-сервера [RSAT-DHCP]

- Средства DNS-сервера [RSAT-DNS-Server]

- Средства факс-сервера [RSAT-Fax]

- Средства файловых служб [RSAT-File-Services]

- Средства распределенной файловой системы (DFS) [RSAT-DFS-Mgmt-Con]

- Средства диспетчера ресурсов файлового сервера [RSAT-FSRM-Mgmt]

- Средства служб для NFS [RSAT-NFS-Admin]

- Средства Hyper-V [RSAT-Hyper-V]

- Средства служб политики сети и доступа [RSAT-NPAS]

- Средства служб печати и документов [RSAT-Print-Services]

- Средства служб удаленных рабочих столов [RSAT-RDS]

- Средства узла сеансов удаленных рабочих столов [RSAT-RDS-RemoteApp]

- Средства шлюза удаленных рабочих столов [RSAT-RDS-Gateway]

- Средства лицензирования удаленных рабочих столов [RSAT-RDS-Licensing]

- Средства посредника подключений к удаленному рабочему столу [RSAT-RDS-Conn-Broker]

- Средства веб-сервера (IIS) [RSAT-Web-Server]

- Средства служб развертывания Windows [RSAT-WDS]

- Средства администрирования возможностей [RSAT-Feature-Tools]

- Средства администрирования программы шифрования дисков BitLocker [RSAT-BitLocker]

- Средства шифрования диска BitLocker [RSAT-Bitlocker-DriveEnc]

- Средство просмотра пароля BitLocker [RSAT-Bitlocker-RecPwd]

- Средства серверных расширений BITS [RSAT-Bits-Server]

- Средства отказоустойчивости кластеров [RSAT-Clustering]

- Средства балансировки сетевой нагрузки [RSAT-NLB]

- Средства SMTP-сервера [RSAT-SMTP]

- Средства WINS-сервера [RSAT-WINS]

- Средство отказоустойчивости кластеров [Failover-Clustering]

- Средство просмотра XPS [XPS-Viewer]

- Удаленное разностное сжатие [RDC]

- Удаленный помощник [Remote-Assistance]

- Управление групповой политикой [GPMC]

- Фоновая интеллектуальная служба передачи (BITS) [BITS]

- Облегченный сервер загрузки [BITS-Compact-Server]

- Расширение сервера IIS [BITS-IIS-Ext]

- Шифрование диска BitLocker [BitLocker]

Как посмотреть в командной строке windows server роли

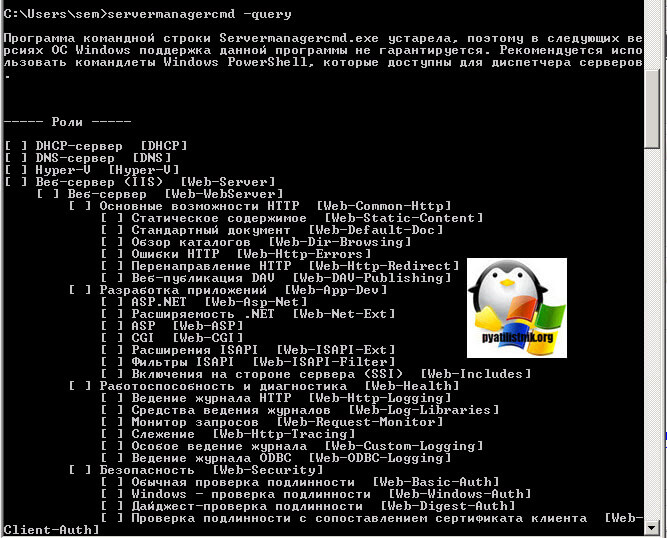

Для того, чтобы посмотреть windows server роли в 2008 R2, есть два метода это утилита командной строки servermanagercmd. Вводим вот такую команду для получения списка ролей и компонентов.

В итоге получите вот такой вывод команды

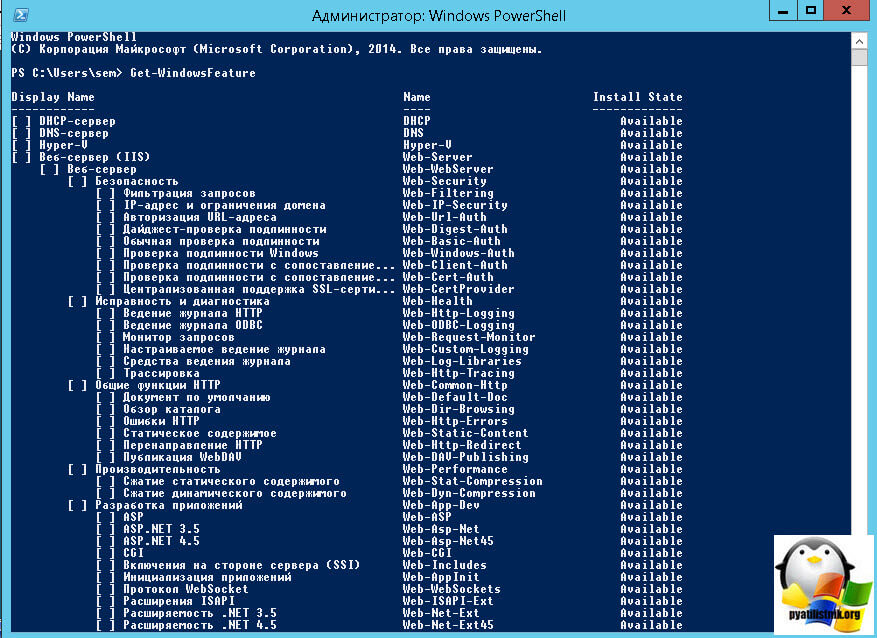

Второй метод, просмотреть роли windows server 2008 r2 это конечно же powershell, вводим вот такую команду:

В итоге вы получаете список всех доступных ролей и компонентов Windows Server

Для 2012 r2 и 2016 версии Windows server роли ставятся, только через Powershell, если мы имеем ввиду GUI интерфейс. Уверен, что кому то данная статья поможет.

Компоненты WDS

Компоненты WDS