Как запретить использование USB флешки и других съемных накопителей в Windows

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики». Следует учитывать, что эта системная утилита недоступна в Домашней редакции Windows (если у вас такая версия ОС, используйте следующий способ).

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter, откроется редактор локальной групповой политики.

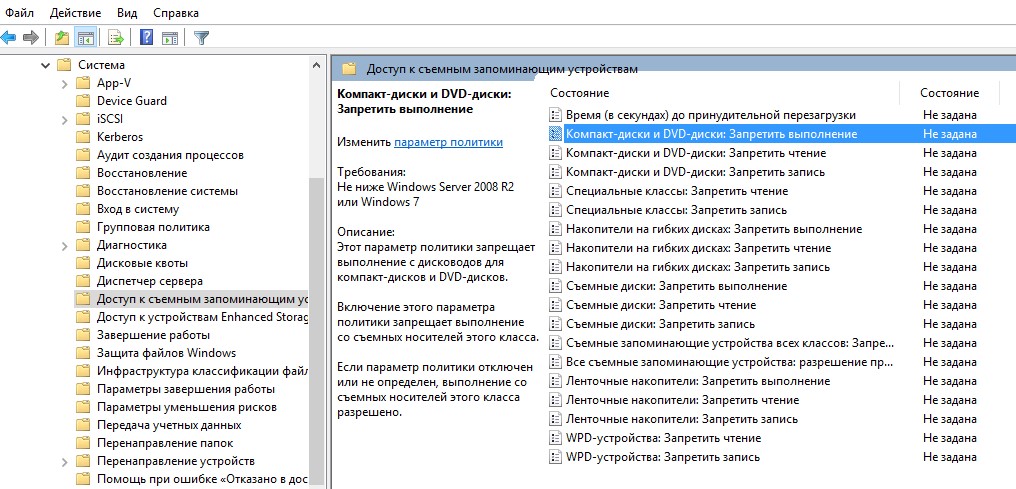

- Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки. Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей. Второй — только для текущего пользователя

- Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Android телефона продолжит быть доступным). Для отключения доступа по этим протоколам, в редакторе локальной групповой политики в том же разделе используйте параметры «WPD-устройства» для запрета чтения и записи. В редакторе реестра это будет выглядеть как подразделы , и в политиках RemovableStorageDevices (как описывалось выше) с параметрами Deny_Read и/или Deny_Write.

- Для того, чтобы в дальнейшем вновь включить возможность использования USB накопителей, просто удалите созданные параметры из реестра или установите «Выключено» в измененных ранее политиках доступа к съемным запоминающим устройствам.

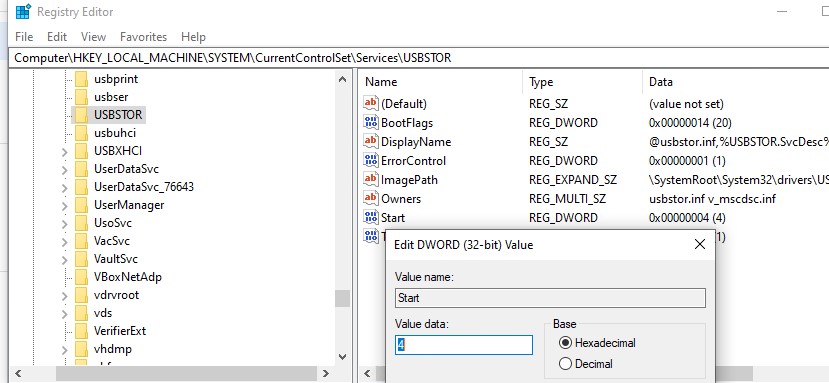

- Еще один способ блокировки USB накопителей — отключение соответствующей службы: в разделе реестраизмените значение Start на 4 и перезагрузите компьютер. При использовании этого способа подключенные флешки даже не будут появляться в проводнике.

Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

с групповыми политиками отрубается доступ к диску D хотя он не съемный

И в проводнике как обычный локальный диск отображается?

На материнке никакие функции горячей замены sata не включены?

Здравствуйте!

Как обеспечить выборочное подключение USB-флешек в Windows 10 (1903 и 1909)?

Т.е. необходимо обеспечить обмен информацией только с определенной групой USB-флешек.

Для XP, 7 и ранних версий 10 еще работал механизм запрета для пользователя system на создание подраздела в MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR:

очищалась система от следов подключения флешек, подключались необходимые флешки, устанавливался вышеупомянутый запрет.

Для в Windows 10 (1903 и 1909) это не работает.

Решение мною так и не найдено.

Очень надеюсь на совет.

Как отключить USB-порты на компьютере

Здесь я хочу рассмотреть несколько способов, позволяющих отключить USB-порты на компьютере с целью ограничения доступа носителей информации.

Рассмотрим первый способ , где отключение портов реализуется путем изменения настроек BIOS или UEFI.

Зайдя в настройки следует найти пункт отвечающий за управление USB портами. Отключение портов необходимо осуществлять селективно, либо, отключив все, использовать исключительно то оборудование, которое не работает пр USB-портам.

Второй способ — использование диспетчера устройств. Для этого на рабочем столе, нажав правой клавишей мыши на значок «Этот компьютер» в выпадающем списке выбираю «Свойства», затем — «Диспетчер устройств», где выбираю «Контроллеры USB».

Поочередно проходя по каждому пункту, где имеется возможность, отключаю устройство. Оставив нетронутыми порты, куда подключены web-камера и мышь.

Третий способ. Отключить USB-порты в операционной системе можно с помощью редактора групповой политики. В этом случае на рабочем столе сочетанием клавиш Win+R, запустив окно «Выполнить», нужно ввести представленную команду. В открывшемся редакторе следует перейти в Конфигурацию компьютера -> Административные шаблоны -> Система и Доступ к съемным запоминающим устройствам.

Для ограничения выбираю «Запретить доступ всех классов съемных запоминающих устройств» и выбираю «Включить», а затем «Применить» и «ОК». Также в редакторе групповой политики можно ограничить доступ носителей информации, выбрав пункт «Запретить чтение для съемных дисков» и, открыв его, в нем выбрать «Включено».

Четый вариант отключения USB-накопителей может быть использование редактора реестра. Данный способ позволяет закрыть доступ для различных USB-накопителей, но при этом другие устройства, такие как клавиатура, мышь, принтер, сканер все равно будут работать. На рабочем столе, вызвав окно «Выполнить», следует ввести команду «Regedit» и нажать «ОК». Открывается редактор реестра, где нужно перейти по следующему пути: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ USBSTOR.

В правой части окна кликаю по пункту « Start » и в место представленного значения «3», прописываю « 4 », что позволит блокировать доступ к USB портам носителям информации.

Для отключения USB-портов с целью ограничения доступа носителей информации можно использовать специальные программы. Для примера представлю USB Drive Disabler.

Запустив ее, необходимо выбрать один из вариантов: «Отключить» или «Включить». Выбираю первый, после чего необходимо нажать «Применить» и перезагрузить компьютер. После запуска системы устанавливаю флешку и вновь проверяю. Можем видеть, что, как и в предыдущем способе, носитель информации не отображается. Если перейти в редактор реестра, то можно видеть, что программа просто изменяет ключ Start как это представленно в предыдущем способе.

Если имеется необходимость ограничения доступа к USB-портам с ограничением снятия такой возможности, следует произвести все изменения под учетной записью администратора, доступ к которой осуществляется с парольной защитой. А работа пользователя в таком случае осуществляется под простой учетной записью.

Подробнее представленно в этом видео:

Фото и видео материалы взяты с канала ServLesson на YouTube.

Запрет использования USB накопителей с помощью групповых политик (GPO) Windows

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. В некоторых организациях для предотвращения утечки конфиденциальных данных и заражения компьютеров вирусами, возможность использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использования внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

Настройка групповых политик управления доступом к внешним USB носителям в Windows

Во всех версиях Windows, начиная с Windows 7, вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Возможно программное запретить использование только USB накопителей. При этом вы можете использовать другие USB устройства такие как мышь, клавиатура, принтер и т.д, которые не определяются как съемный диск.

Групповые политики блокировки USB устройств будут работать, если инфраструктура вашего домена Active Directory соответствует следующим требованиям:

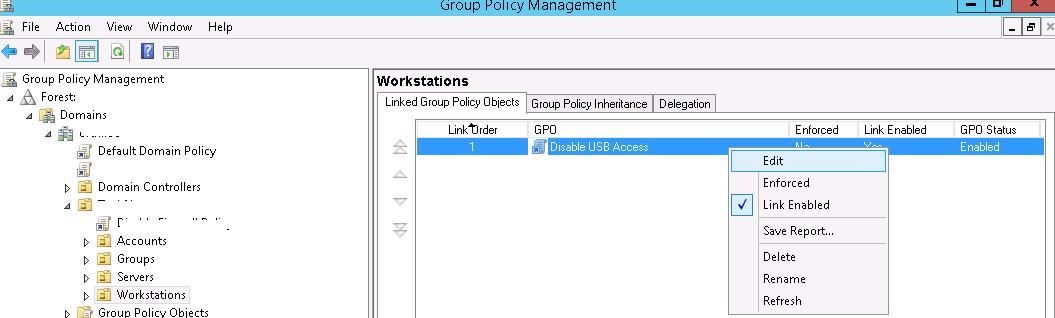

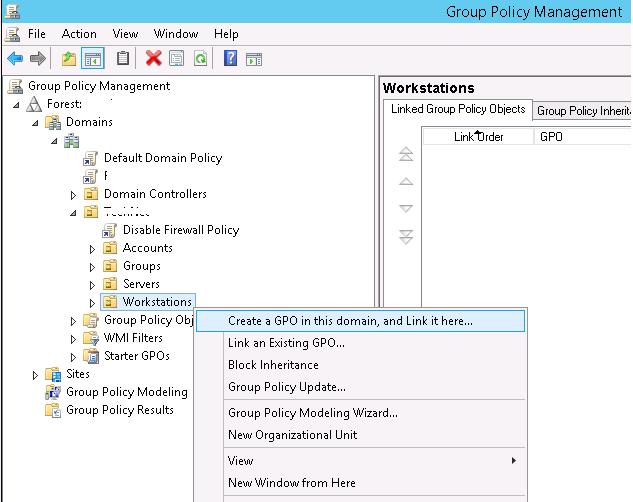

Итак, мы планируем запретить использование USB накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства). Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Перейдите в режим редактирования GPO (Edit).

Настройки блокировки внешних запоминающих устройства есть как в пользовательском, так и в компьютерных разделах GPO:

- UserConfiguration-> Policies-> AdministrativeTemplates-> System->RemovableStorageAccess (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- ComputerConfiguration-> Policies-> AdministrativeTemplates-> System-> RemovableStorageAccess (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

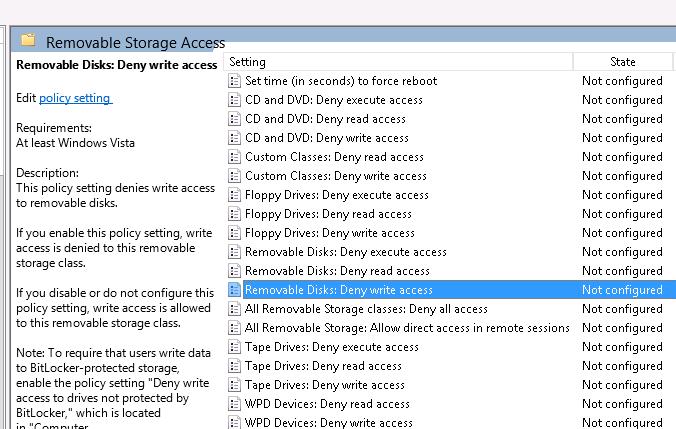

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны, планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

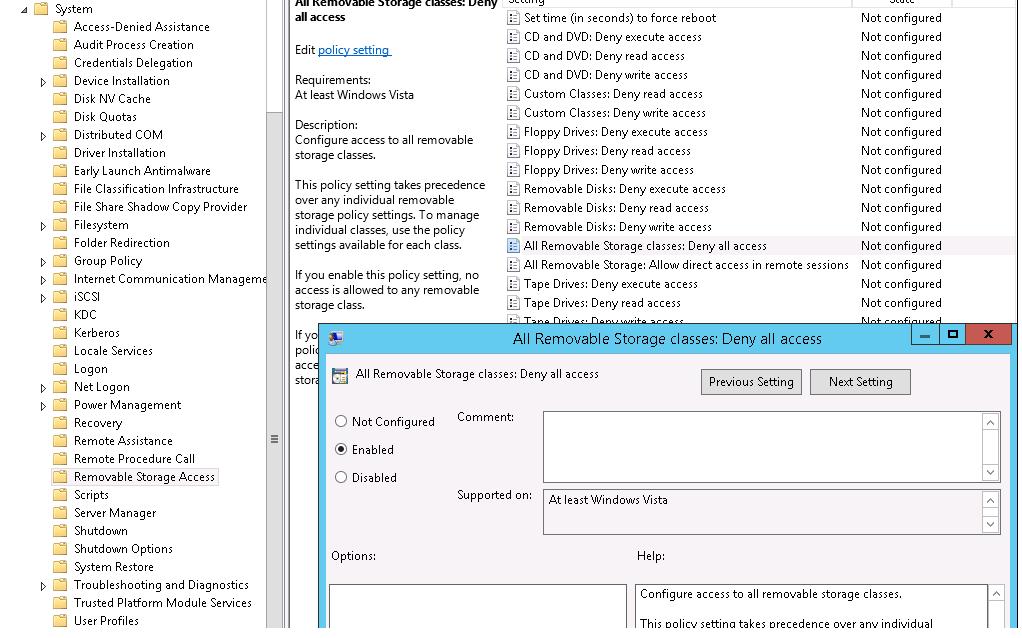

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью заблокировать доступ с компьютера к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

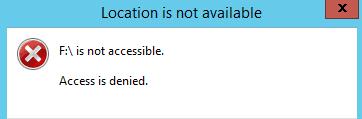

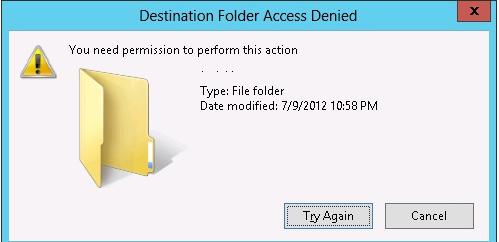

После активации политики и обновления ее на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, чтобы запретить запись данных на USB флешки, и другие типы USB накопителей, достаточно включить политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию, получат ошибку доступа:

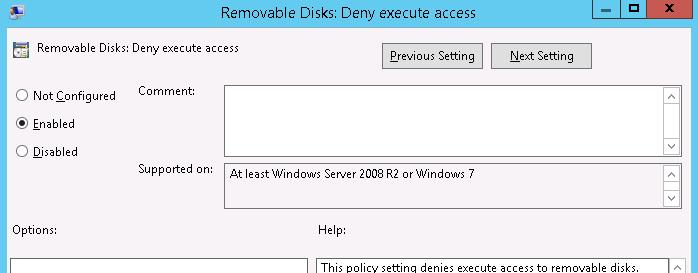

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск с USB дисков исполняемых файлов и файлов сценариев.

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов (или другие исключения в политики блокировки USB накопителей).

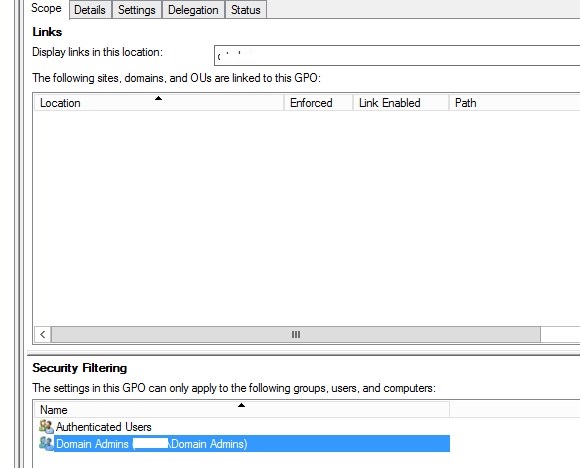

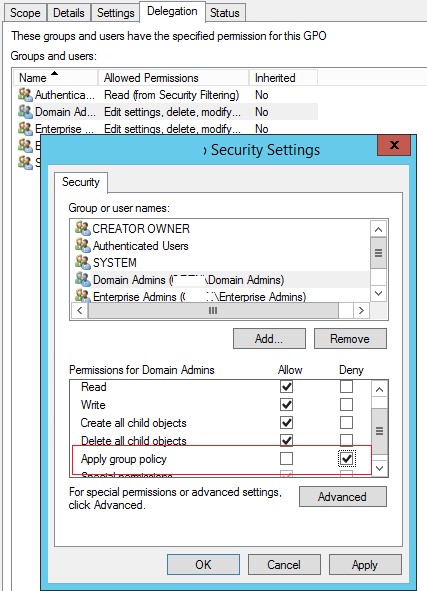

Проще всего это реализуется с помощью использования Security Filtering в GPO. Например, запретить применять политику блокировки USB к группе администраторов домена.

- Выберите в консоли Group Policy Management вашу политику Disable USB Access;

- В разделе Security Filtering добавьте группуDomain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять данную GPO (Apply group policy – Deny).

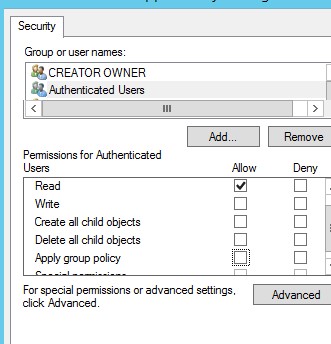

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и в настройках безопасности политики добавить эту группу. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Гибкое управление доступом к USB накопителям через реестр и GPO

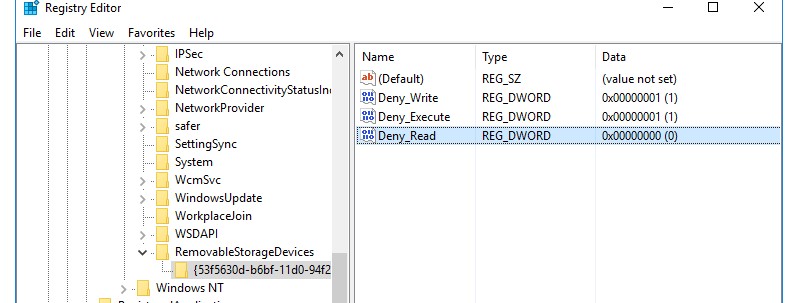

Более гибко управлять доступом к внешним устройствам можно с помощью настройки параметров реестра, которые задаются рассмотренными выше политиками через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этого раздела в реестре нет).

Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец 2) и параметром REG_DWORD с типом ограничения Deny_Read (запрет чтения), Deny_Write (запрет записи) или Deny_Execute (запрет выполнения).

Если значение параметра равно 1— ограничение активно, если 0 – запрет использования данного класса устройств не действует.

| Имя политики | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access | Deny_Read | |

| Floppy Drives: Deny write access | Deny_Write | |

| CD and DVD: Deny read access | Deny_Read | |

| CD and DVD: Deny write access | Deny_Write | |

| Removable Disks: Deny read access | Deny_Read | |

| Removable Disks: Deny write access | Deny_Write | |

| Tape Drives: Deny read access | Deny_Read | |

| Tape Drives: Deny write access | Deny_Write | |

| WPD Devices: Deny read access | <6AC27878-A6FA-4155-BA85-F98F491D4F33> | Deny_Read |

| WPD Devices: Deny write access | <6AC27878-A6FA-4155-BA85-F98F491D4F33> | Deny_Write |

Указанные ключи реестра и параметры можно создать вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем . С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

С помощью данных ключей реестра и возможностями нацеливания политик GPP с помощью Item-level targeting вы сможете гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (вплоть до возможности выборки компьютеров через WMI фильтры). Например, можно создать доменную группу Storage-Devices-Restrict и добавьте в нее учетные записи компьютеров, на которых нужно ограничить исопльзование USB накопителей. Эта группа указывается в вашей политике GPP в секции Item Level Targeting -> Security Group с опцией Computer in Group. В результате политика блокировки USB будет применяться к компьютерам, добавленным в эту группу AD.

Полное отключение USB Storage Driver через реестр

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty «HKLM:\SYSTEM\CurrentControlSet\services\USBSTOR» -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

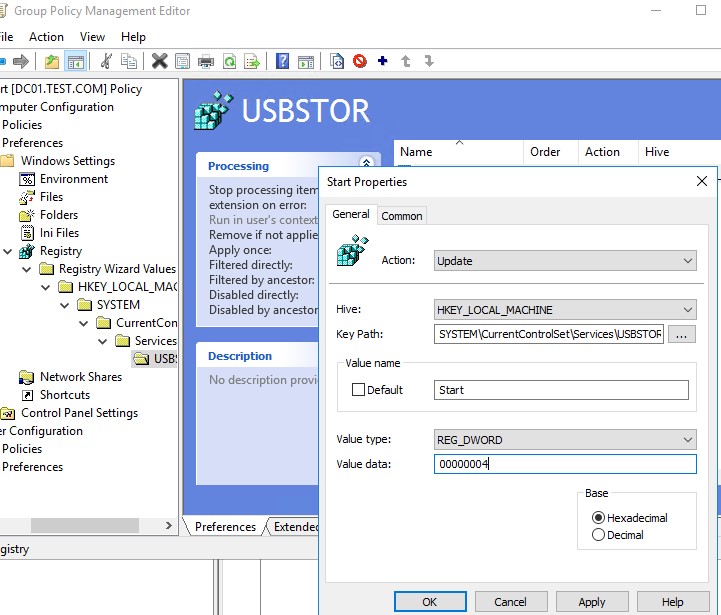

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEM\CurrentControlSet\Services\USBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

Разрешить подключение только определенной USB флешки

С помощью определённой настройки реестра можно разрешить подключение только определённой (одобренной) USB флешки к компьютеру. Вкратце рассмотрим, как это можно настроить.

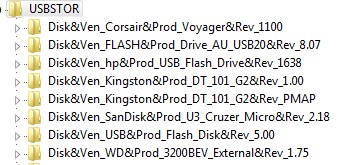

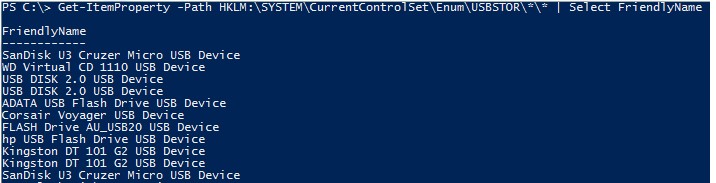

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR отдельную ветку. в которой содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

Get-ItemProperty –Path HKLM:\SYSTEM\CurrentControlSet\Enum\USBSTOR\*\*| select FriendlyName

Вы можете удалить все разделы реестра для подключенных ранее USB флешек, кроме тех, которые вам нужны.

Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех (в том числе (SYSTEM и администраторов) были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.