Как измененить политики паролей для сервера в Windows Server 2008 R2

Как измененить политики паролей для сервера в Windows Server 2008 R2

Здесь будет рассказано как изменить политику паролей в Windows Server. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

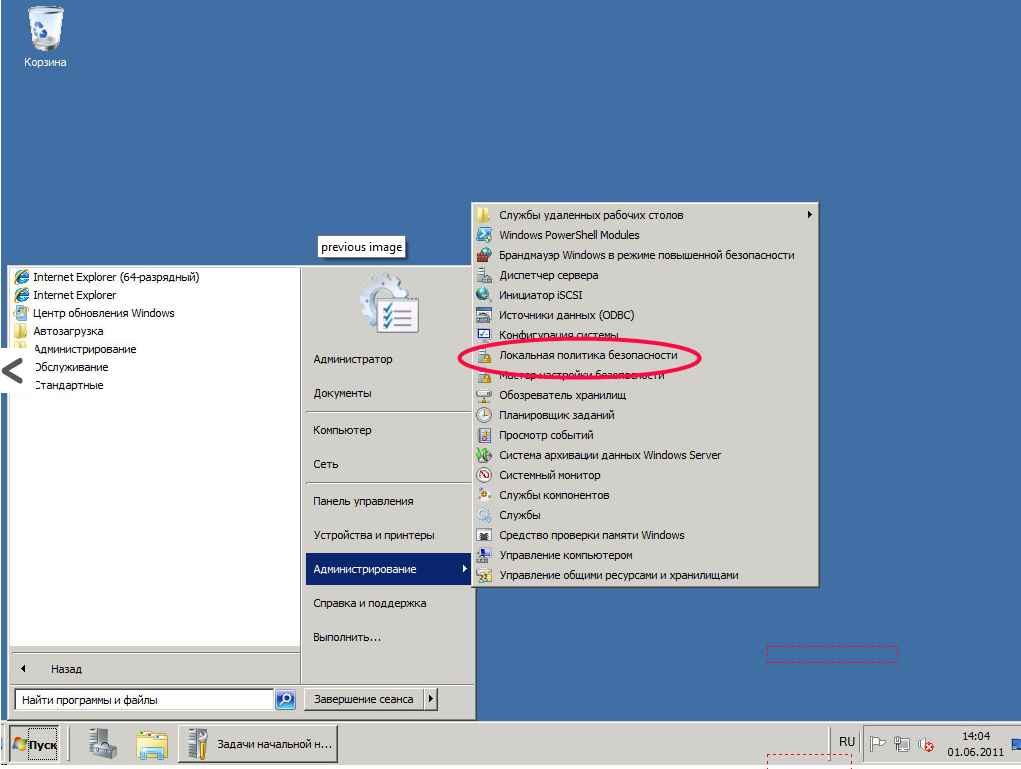

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

Как измененить политики паролей для сервера в Windows Server 2008 R2-01

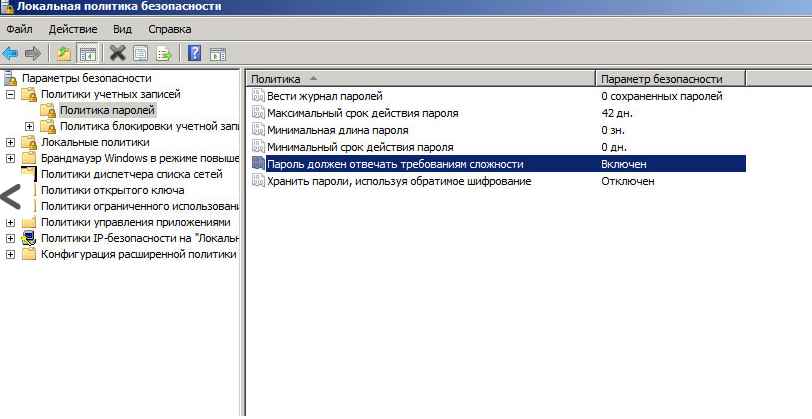

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности» или gpedit.msc

Как измененить политики паролей для сервера в Windows Server 2008 R2-02

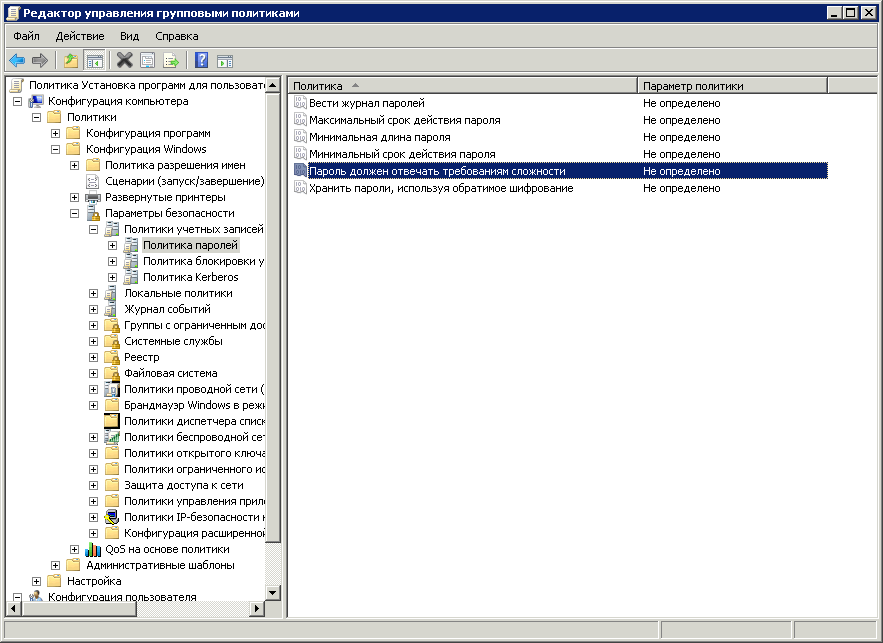

Можно так же этот параметр задать и через групповые политики, идем в оснастку gpmc.msc. Конфигурация компьютера-Конфигурация Windows-Параметры безопасности-Политики учетных записей-Политики паролей

Как измененить политики паролей для сервера в Windows Server 2008 R2-03

Настройка параметров пароля в Windows Server 2008 – простой способ

В серии статей ‘настройка параметров паролей Granular Password’ мы показывали, как настраивать параметры пароля для отдельных пользователей и глобальных групп безопасности в окружении Windows Server 2008 Active Directory, используя интегрированные методы. В этой статье мы продемонстрируем ‘простой способ’ того, как работать с дополнительными политиками этих паролей в вашем доменном окружении Windows Server 2008.

Различные подходы

Как и во многих других областях администрирования Windows, вам нужно иметь различные опции, когда дело касается работы с новыми политиками паролей, их параметрами и того, на кого они влияют. Интегрированные инструменты, такие как ADSIEdit, могут не всегда быть лучшим вариантом для неопытного персонала помощи, чрезмерно уставших администраторов или неуклюжих консультантов, таких как я. Нам нужны более удобные инструменты, желательно с понятным графическим интерфейсом (GUI), чтобы выполнять эту работу хорошо и безопасно! Кто-то, возможно, скажет, что нам нужны решения по работе со сценариями ‘ все сегодня говорят о PowerShell, не так ли? К счастью, некоторые отличные и бесплатные инструменты уже появились в наличии – еще до того, как Windows Server 2008 был выпущен – все эти инструменты обеспечивают нас командами PowerShell (CmdLets), а также отличным графическим интерфейсом GUI!

В этой статье основное внимание будет уделено бесплатной утилите от компании Special Operations Software под названием Specops Password Policy Basic — этот инструмент представляет собой ограниченную версию Specops Password Policy. Конечно есть и другие решения, и некоторые из них будут упомянуты в конце этой статьи.

Specops Password Policy Basic

Первое, что вам нужно, это скачать данный инструмент с веб сайта Specops — вам нужно будет зарегистрироваться на веб сайте, чтобы получить эту утилиту (весьма выгодная сделка на мой взгляд). Инструмент требует, чтобы Microsoft .NET Framework 2.0 и Microsoft Management Console (MMC) версия 3.0 были установлены на машину, на которую вы собираетесь установить эту утилиту. В моем случае я использовал Microsoft Windows Server 2008 (RC1 beta версию).

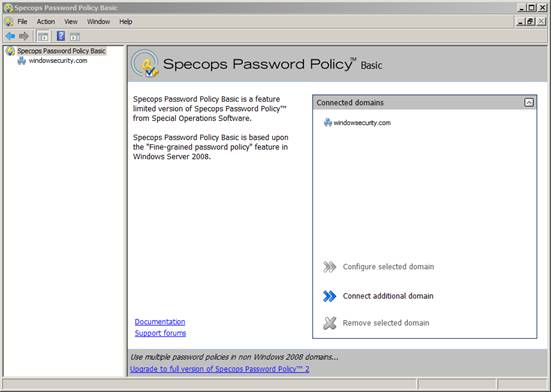

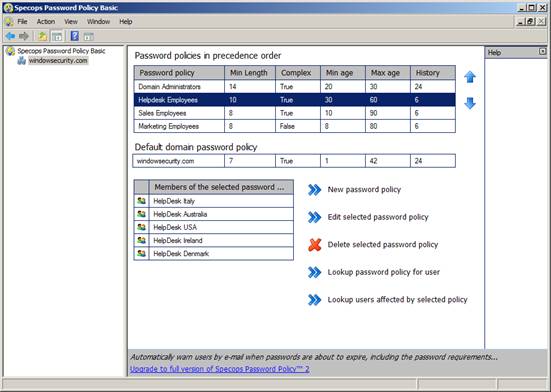

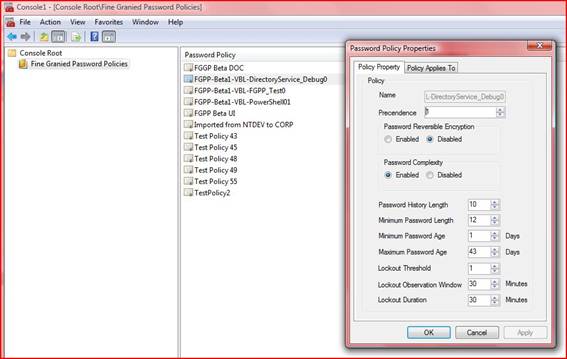

Во время установки вы можете выбрать установку оснасток Specops Password Policy Basic MMC и/или Windows PowerShell CmdLets ‘ по умолчанию устанавливаются оба компонента (что отлично подходит для большинства ситуаций). После установки вам будет доступна новая оснастка MMC, как показано на рисунке 1.

Рисунок 1: Обзор оснастки MMC

Как вы видите, оснастка способна связываться с несколькими доменами, в моем случае я подключен к домену windowsecurity.com.

При нажатии на вкладке домена в левой панели у нас появляется отличный обзор политик паролей, имеющихся на данный момент в домене. Сюда входит порядок приоритетов, имена политик паролей, пять главных параметров (минимальная длина, требования сложности, минимальный срок, максимальный срок и параметры истории) и краткий обзор членов политики (пользователей или глобальных групп безопасности).

Кроме этого у нас есть опции создания ‘Новой политики пароля’, ‘Редактирование выбранной политики пароля’, ‘Удаление выбранной политики пароля’, ‘Поиск политики пароля для пользователя’ и ‘Поиск пользователей подверженных влиянию выбранной политики пароля’, как показано на рисунке 2.

Рисунок 2: Политики паролей, представленные в домене и их опции

В моем случае я выбрал политику паролей для сотрудников отдела помощи (‘Helpdesk Employees’), в таблице ‘Члены выбранной политики паролей’ отображены соответствующие пользователи и/или группы безопасности. Используя стрелки вверх/вниз, мы очень легко можем устанавливать порядок следования политик паролей. Обратите внимание на то, что вы можете получить краткий обзор политик паролей для домена по умолчанию (Default Domain) (обычно определяются в объекте Default Domain Policy GPO), как было рекомендовано ранее, это должна быть очень жесткая политика, чтобы удостовериться в том, что все пользователи расположены в соответствующих группах безопасности, если нет, то они «пострадают» от очень жесткой политики по умолчанию.

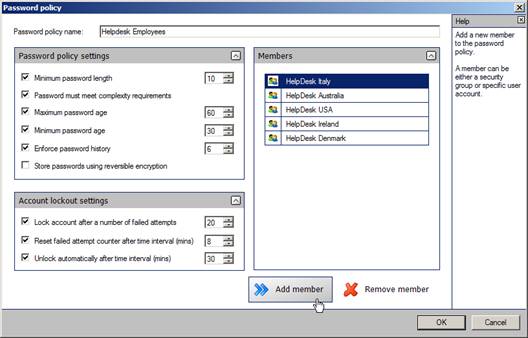

При выборе опции ‘Новая политика паролей’ или ‘Редактирование выбранной политики паролей’ у вас появится интуитивно понятное диалоговое окно (рисунок 3) ‘ более удобное, чем окно мастера ADSIEdit, которое я демонстрировал вам в своих предыдущих статьях по этой теме.

Рисунок 3: Диалоговое окно политики паролей

Здесь мы устанавливаем параметры политики паролей, включая параметры блокировки учетных записей. Мы легко можем добавлять и/или удалять членов политики (пользователей или групп безопасности) из этого конкретного диалогового окна. Это отличный способ отображения параметров политики паролей ‘ быстрый и простой, практически исключающий ошибки и назойливый набор текста и опечатки. Использование такого интерфейса определенно сэкономит ваше время и усилия по сравнению с утилитой ADSIEdit ‘ на самом деле вам даже не нужно думать, просто следуйте разработке и применяйте согласованные параметры политики паролей!

Кому что достанется?

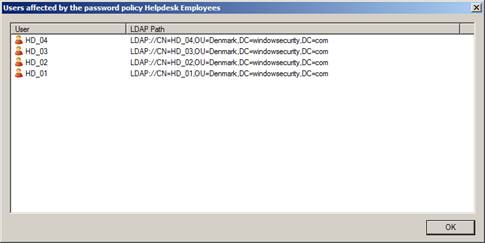

Одним из наиболее сложных моментов при работе с политикой паролей в Windows Server 2008 является определение того, какие параметры политики достанутся тому или иному пользователю ‘ и наоборот. В компании Specops подумали и об этом и включили две отличные опции: ‘Просмотр политики паролей пользователя’ (рисунок 4) и ‘Просмотр пользователей, на которых влияет выбранная политика’ (рисунок 5).

Рисунок 4: Быстрый просмотр пользователей

Мне очень просто выполнить запрос, чтобы посмотреть, какие параметры политики применимы к определенным пользователям. В другом случае, когда я хочу посмотреть, какие пользователи затронуты определенной политикой пароле, я выбираю опцию ‘Просмотр пользователей, на которых распространяется выбранная политика’ – результаты показаны на рисунке ниже.

Рисунок 5: Быстрый просмотр политики

Итак, мы рассмотрели функциональные возможности пользовательского графического интерфейса утилиты Specops Password Policy Basic ‘ все очень здорово по сравнению с интегрированными инструментами (или отсутствием таковых). Однако утилита Specops включает больше функций ‘ и все это бесплатно!

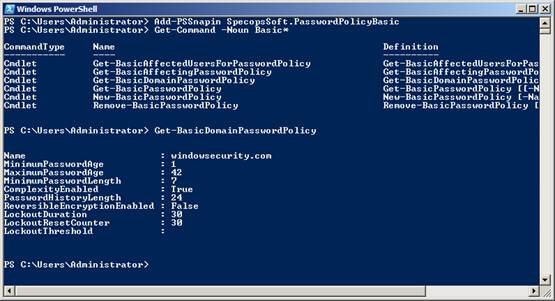

PowerShell CmdLets

Specops Password Basic содержит небольшой набор команд PowerShell. В таблице 1 приведен краткий обзор включенных бесплатно команд:

Таблица 1: Краткий обзор PowerShell

| Название команды? | Функции команды? |

| Get-BasicAffectedUsersForPasswordPolicy | Используется для поиска всех пользователей, затронутых определенной политикой паролей |

| Get-BasicAffectingPasswordPolicy | Используется для поиска политики пароля, примененной для определенного пользователя |

| Get-BasicDomainPasswordPolicy | Предоставляет единичную политику пароля (non-fine-grained), заданную политикой групп |

| Get-BasicPasswordPolicy | Находит одну или более политик пароля |

| New-BasicPasswordPolicy | Создает новую политику пароля в домене |

| Remove-BasicPasswordPolicy | Удаляет политику пароля из домена |

Прежде чем использовать команды PowerShell, нужно выполнить следующую команду (в оболочке PowerShell):

Чтобы получить список команд, введите следующую команду: Get-Command -Noun Basic*

Дополнительные примеры PowerShell можно найти здесь.

Рисунок 6: PowerShell

PowerShell – это отличный инструмент для многократного выполнения одних и тех же заданий, документирования того, что и как вы сделали, и т.д. Но если ни одна из утилит недостаточно хороша для вас, будь то GUI или PowerShell CmdLets, то в Specops включены еще некоторые дополнительные инструменты: например Application Programming Interface (API). Как инструменты администрирования Specops, так и CmdLets используют этот API интерфейс, и он также может быть использован разработчиками прочих компаний для автоматизации и интеграции задач администрирования в Specops Password Policy Basic.

Одним из примеров может быть создание сценария или приложения для поиска всех пользователей, на которых не распространяется ни одна политика паролей, за исключением политики учетных записей домена по умолчанию ‘ это очень полезно для безопасности, особенно если политика по умолчанию не слишком безопасна в этом окружении (какой ее и рекомендуют делать).

Дополнительные опции

Как уже упоминалось, Specops Password Policy Basic – это не единственный (бесплатный) способ выхода за пределы интегрированных инструментов. Другие производители создали дополнительные решения, и я хочу лишь вкратце упомянуть о двух из них. Оба этих решения оснащены одинаковыми основными функциями: создание, редактирование, удаление и связь политик паролей в домене.

Первый бесплатный инструмент создан Кристофером Андерсеном (TrueSec), Microsoft MVP в сервисах директории (Directory Services). Этот инструмент можно скачатьздесь в бета версии, он имеет основные функции, как показано на рисунке 7.

Рисунок 7: Консоль MMC Кристофера Андерсена

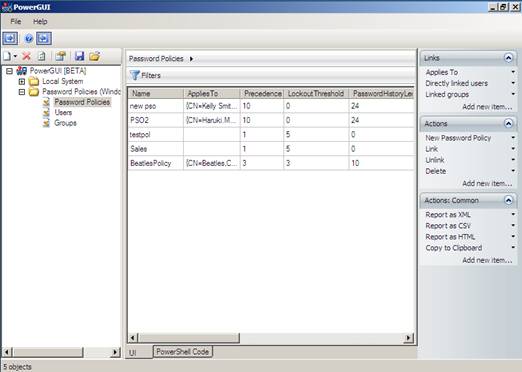

Второй бесплатный инструмент создан Дмитрием Сотниковым, он построен с использованием PowerGUI ‘ на основе некоторых других бесплатных AD CmdLets от компании Quest ‘ его можно скачать здесь. На рисунке 8 показан его отличный интерфейс GUI.

Рисунок 8: Инструмент PowerGUI для работы с политиками паролей

Итак, по большому счету выбор инструментов остается за вами ‘ уверен, что мы увидим функционально более полные версии этих утилит, когда выйдет полная версия Microsoft Windows Server 2008!

Заключение

Понимание того, как работает политика паролей, и того, как, когда и зачем ее использовать, очень важно. Надеюсь, предыдущие статьи о ‘настройке параметров паролей в Windows Server 2008’ немного просветили вас в этом вопросе. Сама по себе конструкция политики паролей, возможно, является самой трудной и решающей частью настройки множественных политик паролей в одном домене Active Directory ‘ но процесс применения с помощью ADSIEdit может быть не самым лучшим решением по управлению от компании Microsoft, поэтому на помощь приходит Specops со своим бесплатным продуктом: Password Policy Basic. Мне кажется, что этот инструмент предоставляет нам все для управления множественными политиками паролей в домене Windows Server 2008, это отличный инструмент!

Как сбросить пароль администратора в Windows Server 2008 R2.

Данную заметку должен иметь каждый уважающий себя системный администратор, как приходящий в организацию, где всё уже настроено, но пароли не оставлены.

Сейчас я покажу пошагово, как сбросить пароль локального Администратора на сервере под управлением Windows Server 2008 R2 .

Имеем систему под управлением – Windows Server 2008 R2 Standard SP1 English.

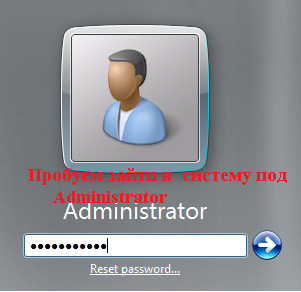

Задача: сбросить пароль на локальную учётную запись Administrator (Администратора)

Бывало, что к Вам переходила система, а доступ к ней отсутствовал. Под локальным администратором пароль не известен.

И не всеми любимый отказ зайти:

Для решения поставленной задачи проделаем ниже следующие действия.

Загружаемся с установочного диска :

(Вставить установочный диск и выставить в BIOS первым загружаться, с CD)

В окне выбора меню инсталляции и раскладки клавиатуры оставляем всё как есть, то есть English, нажимаем Next.

Теперь в левом углу выбираем пункт “ Repair your computer ”:

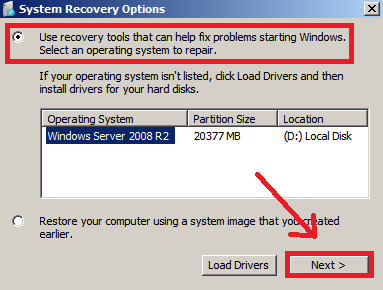

В появившемся окне “System Recovery Options” выбираем пункт по дефолту “Use recovery tools” , продолжаем, выбрав “Next”.

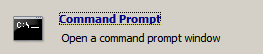

Далее выбираем инструмент, который будет использоваться для восстановления – это Command Prompt (Командная строка – cmd.exe):

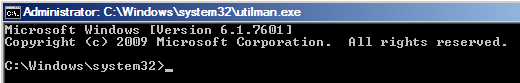

В открывшимся окне командной строки проделываем следующие манипуляции:

X:\Sources> cd /d d:\

D:\ cd Windows

D:\Windows\ cd System32

D:\Windows\System32\ move Utilman.exe Utilman.exe.backup

D:\Windows\System32\ copy cmd.exe utilman.exe

Для справки, исполняемый файл utilman.exe – это Центр специальных возможностей.

Перезагружаем систему доходим до того момента где нужно ввести учётную записи и пароль на вход в систему, но пока этого делать не нужно. Обратим внимание на левый нижний угол:

Выбираем “ Ease of access ” , щелкаем по нему левой кнопкой мыши:

Запуститься окно командной строки :

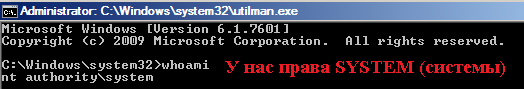

Теперь у нас доступ к системе с правами NT Authority \ SYSTEM :

Whoami

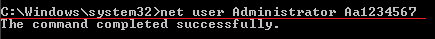

Теперь меняем пароль на локальную учётную запись Администратора :

Net user Administrator Aa1234567 (теперь пароль на локальную учётную запись Administrator будет указанный нами, к примеру Aa1234567):

И возвращаем utilman . exe обратно , в текущей запущенной командной строке сделать это невозможно. Следует проделать точно такие же шаги как мы делали выше.

В окне командной строке вводим:

X:\Sources> cd /d d:\Windows\System32

D:\Windows\System32\ copy utilman.exe.backup utilman.exe

Overwrite utilman.exe? (Yes/No/All) : y

Снова перезагружаем систему и заходим уже под изменённым паролем для учётной записи Администратора. Данная заметка палочка выручалочка самому себе и разъяснение другим, как решить поставленную задачу.