Как управлять разрешениями для приложений в «Windows 10»

Читайте, как управлять разрешениями приложений в Windows 10. Как отдельным приложениям предоставлять или запрещать возможность доступа к тем или иным данным или ресурсам .

Персональный стационарный компьютер является первым компьютерным устройством, которое уверенно завладело вниманием пользователей, и стало, практически незаменимым, инструментом для исполнения разнообразных заданий, связанных с обработкой и хранением информации. Разработанные первоначально для научных и производственных нужд, компьютеры, впоследствии, стали применяться для потребностей обычных пользователей и приобрели необычайную популярность.

Введение

Персональный стационарный компьютер является первым компьютерным устройством, которое уверенно завладело вниманием пользователей, и стало, практически незаменимым, инструментом для исполнения разнообразных заданий, связанных с обработкой и хранением информации. Разработанные первоначально для научных и производственных нужд, компьютеры, впоследствии, стали применяться для потребностей обычных пользователей и приобрели необычайную популярность.

Производство новых материалов и разнообразных технологических решений сопутствовало разработке новых видов компьютерных устройств, а также усовершенствованию уже существующих, путем уменьшения их размеров, и увеличению многозадачности и конечной производительности. Ноутбуки и аналогичные конструктивные устройства (нетбуки, неттопы, ультрабуки), планшеты, коммуникаторы и т.д. пытаются приблизиться, по своим функциональным возможностям, к персональным компьютерам, и частично, заменяют их, при решении различных пользовательских задач.

Помимо новейших продвинутых электронных элементов, применяемых в комплектации конечных компьютерных устройств, огромную роль, в достижении значительного уровня общей работоспособности и высокой скорости обработки поступающей информации, играет современное программное обеспечение, направленное, в первую очередь, на управление ресурсами компьютерных устройств, и организацию мгновенного взаимодействия с пользователями.

Несмотря на обилие разнообразных системных прикладных пакетных программных приложений, разработанных различными производителями для управления внутренними процессами компьютерных устройств, наибольшее признание пользователей, и как следствие, повсеместное распространение, получило программное обеспечение от корпорации «Microsoft» под названием операционная система «Windows» .

Представленная пользователям в далеком 1985 году, операционная система претерпела ряд изменений и улучшений, существенно повысивших ее привлекательность и конкурентоспособность. Благодаря ориентации на потребности конечных пользователей и тесного сотрудничества с ними в процессе усовершенствования системы через различные способы коммуникации (обратная связь, средство уведомления об ошибках, программа лояльности, предварительное тестирование новейших разработок «Windows Insider Preview» и т.д.), разработчики своевременно устраняют возникающие ошибки или сбои системы и повышают ее стрессоустойчивость.

Результатом такого тесного сотрудничества становится регулярный выпуск обновлений и новых версий операционной системы. На сегодняшний день доступна последняя версия операционной системы «Windows 10» , которая сочетает в себе все лучшие разработки от предыдущих версий, и новейшие функции, реализованные благодаря описанным выше способам коммуникации, имеет богатый внутренний функционал, удобный пользовательский интерфейс и высокую степень визуализации.

Разработчики «Windows 10» работают над универсальностью системы и ее привлекательностью, а также применяют различные инструменты, для предоставления пользователям возможности настраивать операционную систему в соответствии со своими пожеланиями и предпочтениями, управлять настройками установленных приложений и задавать различный уровень доступности при их работе.

Поэтому в операционной системе «Windows 10» реализован механизм разрешений на исполнение приложениями определенных действий, которыми пользователи могут управлять, аналогично управлению приложениями в устройствах «iPhone» , «iPad» или на базе операционной системы «Android» . Пользователи могут контролировать доступ к таким ресурсам, как определение местоположения, использование камеры, микрофона или фотографий, доступ к личных данным пользователя и т.д.

Такой вид контроля над деятельностью приложений работает только для современных приложений из магазина «Microsoft Store» , также известного как «Universal Windows Platform» ( «UWP» ). Традиционные стационарные приложения операционной системы «Windows» имеют доступ ко всем элементам при необходимости, и нет никакого способа это контролировать.

Как управлять разрешениями отдельного приложения

Разработчики операционной системы «Windows 10» постарались собрать все элементы управления операционной системой и отдельными программами в приложении «Параметры» . Тем самым, стараясь полностью заменить инструмент «Панель управления» , который отвечал за все настройки операционной системы в ранних ее версиях. Поэтому, чтобы управлять разрешениями одного приложения в операционной системе «Windows 10» , необходимо перейти на страницу настроек его параметров. Есть несколько способов сделать это, и мы покажем самые распространенные из них.

Способ 1 : Нажмите на кнопку «Пуск» , расположенную на «Панели задач» в нижнем левом углу рабочего стола, и откройте главное пользовательское меню «Windows» . При использовании предустановленных настроек отображения установленных приложений, ярлыки всех активных приложений будут представлены в плиточном исполнении в пользовательском меню. Нажмите правой кнопкой мыши на ярлык требуемого приложения и откройте всплывающее контекстное меню. Из списка доступных действий выберите раздел «Дополнительно» , а затем в новом вложенном открывающемся меню выберите раздел «Параметры приложения» .

Способ 2 : Откройте окно приложения «Параметры» любым известным способом. Например, нажмите кнопку «Пуск» на «Панели задач» в нижнем левом углу рабочего стола, затем во всплывающем пользовательском меню «Windows» нажмите кнопку «Параметры» , с изображенной на ней шестеренкой, расположенную в левой вертикальной панели меню.

Или нажмите сочетание клавиш «Windows + I» и откройте приложение сразу напрямую. В открывшемся окне приложения «Параметры» выберите раздел «Приложения» .

На странице раздела, в правой панели окна, найдите раздел «Приложения и возможности» . Используя полосу прокрутки, опустите бегунок в низ окна и отыщите искомое приложение, разрешения которого вы хотите изменить. Щелкните по нему один раз левой кнопкой мыши, для открытия вложенного меню возможных действий, а затем нажмите на текстовую ссылку «Дополнительные параметры» .

В обоих случаях, независимо от выбранного способа, пользователям будет представлено окно параметров выбранного приложения. Перемещаясь по окну настроек параметров, при помощи бегунка полосы прокрутки, вы увидите список всех разрешений, которые приложение может использовать. Включите или отключите разрешения приложений, чтобы разрешить или запретить доступ, используя индикатор, под каждой ячейкой соответствующего источника. Здесь доступны разрешения, непосредственно задействованные для полноценного функционирования приложения, к данным которых обращается приложение и выполняет соответствующий запрос.

Если раздел «Разрешения приложений» отсутствует, то конкретное приложение не имеет никаких разрешений, которыми пользователь мог бы управлять. Это либо современное приложение, которое не запрашивает никаких разрешений или классическое прикладное приложение с полным доступом ко всем необходимым данным.

Как управлять категориями разрешений

Разработчики операционной системы «Windows 10» уделяют особое внимание безопасности системы, и с этой целью, создают различные механизмы управления и контроля, позволяющие задавать системе определенные разрешения или ограничения. Одним из таких механизмов является возможность управлять разрешениями приложений по установленным категориям. Например, пользователи могут отслеживать все приложения в операционной системе, которые имеют доступ к веб-камере или микрофону.

Для управления категориями разрешений необходимо открыть приложение «Параметры» , используя описанный или другой удобный метод, например, нажмите вместе сочетание клавиш «Windows + I» . При помощи полосы прокрутки переместите бегунок в низ окна приложения и выберите раздел «Конфиденциальность»

В левой боковой панели открывшегося раздела, используя бегунок полосы прокрутки, найдите раздел «Разрешения приложений» , в котором из представленного списка выберите тип разрешения, настройками которого планируете управлять. Выбрав любое из разрешений, пользователь сможет сразу выполнить его настройку. Например, чтобы увидеть приложения, которые имеют доступ к вашему местоположению, нажмите раздел «Расположение» .

Затем в правой панели, используя бегунок полосы прокрутки, перейдите в низ окна к разделу «Выберите приложения, которым будет разрешено использовать точные данные о вашем местоположении» , который позволяет пользователям выбирать, какие приложения будут иметь доступ к данным этого типа.

В списке разрешений приложений представлены основные источники, к которым могут обращаться приложения при своем функционировании: «Расположение» , «Камера» , «Микрофон» , «Уведомления» , «Сведения учетной записи» , «Контакты» , «Календарь» , «Журнал вызовов» , «Электронная почта» , «Задачи» , «Обмен сообщениями» , «Радио» , «Другие устройства» , «Фоновые приложения» , «Диагностика приложения» , «Автоматическое скачивание файлов» , «Документы» , «Изображения» , «Видео» и «Файловая система» .

Каждая панель разрешения содержит информацию о том, какие именно действия позволяет приложениям выполнять данное конкретное разрешение, и почему пользователи могут ограничить или запретить к нему доступ. Например, приложения с разрешением «Сведения учетной записи» могут получить доступ к имени пользователя, изображению профиля и другим личным данным, в то время как приложения с разрешением «Документы» могут использовать для своей работы библиотеку пользовательских документов.

Когда у приложения в первый раз возникнет необходимость использовать разрешение, оно выведет сообщение с запросом, в котором пользователи могут разрешить или запретить использовать конкретное разрешение в данный момент. Однако затем пользователям потребуется осуществлять управление разрешениями приложений из приложения «Параметры» , если определенное разрешение нужно будет изменить.

Заключение

Как становиться понятно, из представленной выше статьи, операционная система «Windows 10» имеет широкие возможности по настройке интерфейса системы и ее параметров, в соответствии с предпочтениями каждого пользователя. Позволяя управлять настройками разрешений для отдельных видов приложений, пользователи могут задавать необходимые параметры исполнения конкретных приложений, ограничивая их действия, при использовании отдельных данных или элементов системы, или наоборот, разрешая доступ ко всем требуемым источникам, для максимального использования их возможностей.

Благодаря удобному, простому и интуитивно понятному интерфейсу операционной системы «Windows 10» , выполнить индивидуальную настройку каждого приложения, по желанию пользователя, не составит особого труда.

Если у вас появились вопросы по управлению разрешениями для приложений в операционной системе «Windows 10» , то пишите их в комментариях к нашей статье, и мы обязательно представим развернутый ответ по каждому обращению.

Как отключить параметр наследования разрешений windows 10

К ак и в реальном мире, в мире компьютеров и интернета есть вещи, которыми мы можем обладать и есть вещи, которыми мы обладать не можем. А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах.

С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться.

Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share , наличие которого проверяется при обращении к удалённому серверу.

Атрибуты и ACL

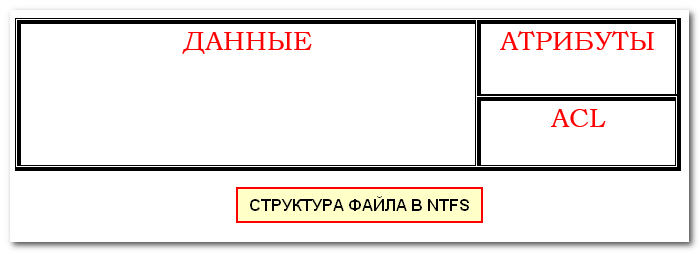

При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS. Как это работает? А вот как. Каждый записанный в NTFS файл представляет собой не только данные, помимо них он также хранит служебную информацию — атрибуты и ACL (Access Control List). Кстати, атрибуты и ACL имеют не только файлы, но и папки.

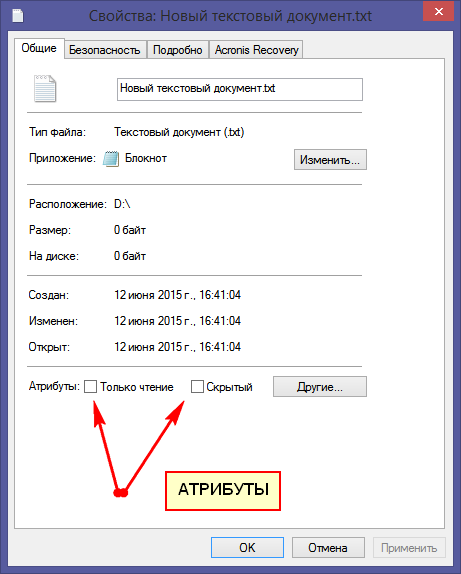

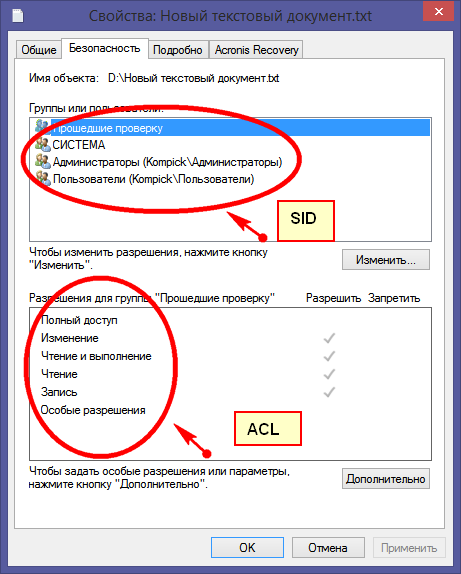

Что такое атрибуты файла, вы, в принципе, должны знать сами. Скрытый, системный, индексируемый или неиндексируемый, доступный только для чтения, готовый к архивированию — всё это называется атрибутами и просматривается в свойствах файла или папки. За права же доступа отвечают метаданные ACL. И если атрибуты описывают свойства объекта, то ACL указывает, кто именно и какие действия с этим объектом может производить. ACL также именуют разрешениями.

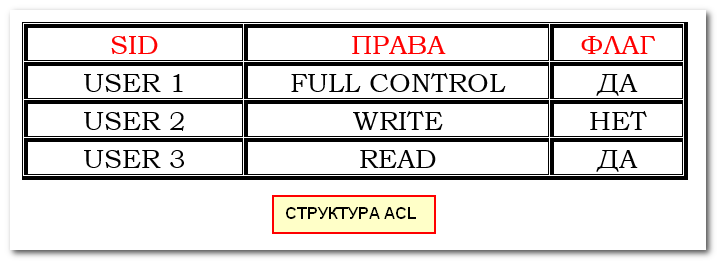

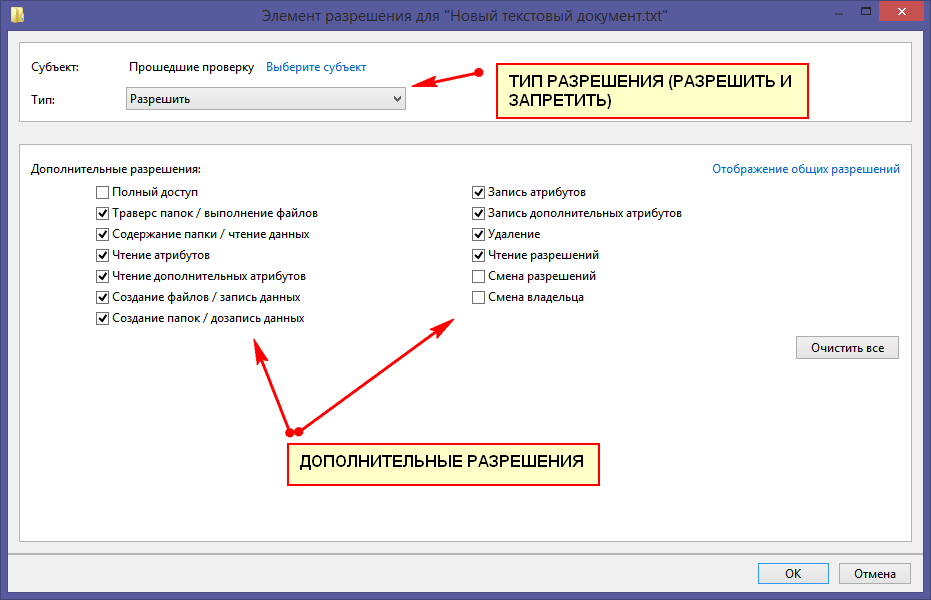

Структуру ACL можно представить в виде таблицы с тремя колонками.

Первая колонка содержит уникальный идентификатор пользователя (SID) , вторая — описание прав (read, write и т.д.) , третья — флаг , указывающий разрешено ли конкретному SID пользоваться этими правами или нет. Он может принимать два значения: true (да) и false (нет).

Основных прав доступа в NTFS четыре:

• Read разрешает только чтение файла.

• Write разрешает чтение и запись.

• Modify разрешает чтение, запись, переименование, удаление и редактирование атрибутов.

• Full Control даёт пользователю неограниченную власть над файлом. Помимо всего перечисленного, имеющий права Full Control пользователь может редактировать метаданные ACL. Все прочие права доступа возможность изменения ACL не предоставляют.

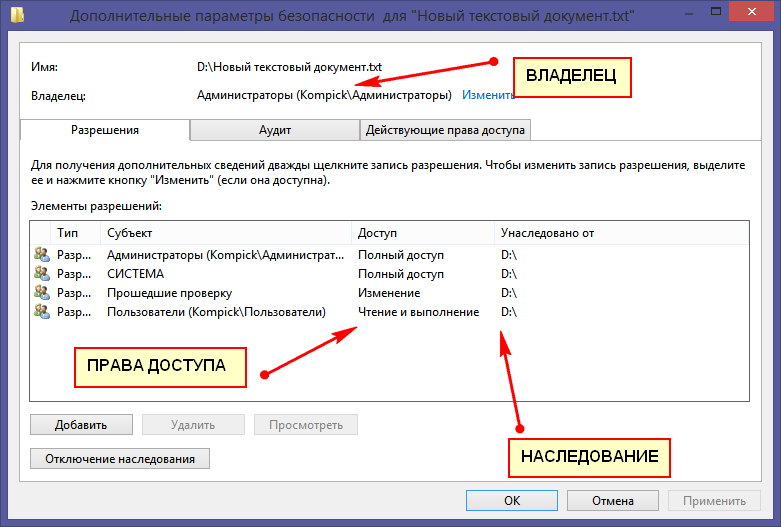

Владелец объекта

Кроме атрибутов и разрешений, каждый объект в файловой системе NTFS имеет своего владельца. Таковым может выступать локальный администратор, пользователь, TrustedInstaller, система и т.д. Владелец может изменять права доступа к своему файлу, однако локальный администратор имеет право назначить владельцем такого файла самого себя, следовательно, получить на него полные права, то есть Full Control .

Наследование

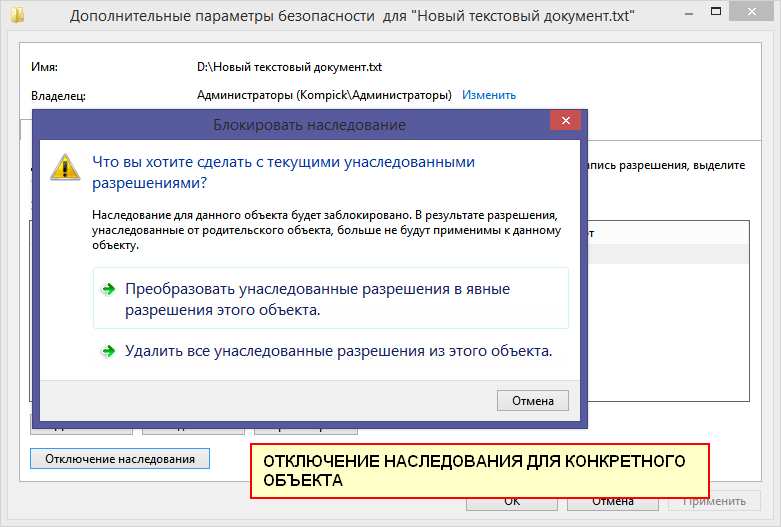

Так как файлов на диске может быть очень много и большая их часть располагается во вложенных каталогах, для удобного и быстрого изменения их прав доступа необходим какой-то механизм. Для этого в NTFS есть такая вещь как наследование .

Правило наследования простое и укладывается оно в одну формулировку: при своём создании каждый дочерний объект автоматически наследует разрешения ближайшего родительского объекта. Приведём пример. Если вы создали папку «А», а в ней папку «Б», то папка «Б» будет иметь те же разрешения, что и папка «А». Следовательно, все файлы в папке «Б» получат разрешения папки «А» .

Явные и неявные разрешения

Все разрешения, которые наследуются автоматически, именуются неявными (implicit). И напротив, разрешения, которые устанавливаются вручную путём изменения ACL, называются явными (explicit). Отсюда вытекают два правила:

• На одном уровне вложенности запрещающее разрешение имеет более высокий приоритет. Если для одного SID было задано и разрешающее, и запрещающее разрешение, то действовать будет запрет.

• Явное разрешение имеет более высокий приоритет, чем неявное. Если запрет на какой-то объект был унаследован от родителя, а затем на него было установлено явное разрешение, то оно получит приоритет.

Таким образом в NTFS формируются комбинации разрешений и запретов. И если расположить приоритеты разрешений в порядке убывания, то получим примерно такую картину:

1. Явный запрет

2. Явное разрешение

3. Неявный запрет

4. Неявное разрешение

Особенности наследования при копировании и перемещении файлов

До этого момента мы говорили о наследовании при создании файлов в родительских или дочерних каталогах. В случаях копирования или перемещения объекта правила наследования меняются .

• При копировании объекта с одного тома на другой, например, с диска «С» на диск «D» копируемый объект всегда получает права или разрешения того раздела или расположенного в нём каталога, в который он копируется. Те же правила действуют при перемещении файлов между разными томами.

• При перемещении в пределах одного тома, перемещаемый объект сохраняет свою ACL, изменяется только ссылка на него в таблице MFT.

• При копировании в пределах одного тома копируемый объект получает ACL от ближайшего вышестоящего родительского каталога.

Для начала этого вполне достаточно, чтобы иметь более-менее чёткое представление о том, как работают законы разрешений в NTFS. На самом деле разрешений в файловой системе существует гораздо больше разрешений. Большинству простых пользователей их знать необязательно, а вот будущим системным администраторам такие знания могут очень даже пригодится.

Как отключить параметр наследования FAQ Безопасность в xp Примечание: Выбор файловой системы лучше производить во время установки системы. Конвертация файловой системы не всегда проходит нормально при наличии данных на конвертируемом разделе. Чтобы установить, просмотреть, изменить или удалить разрешения на доступ к файлам и папкам, выполните следующие действия. Если компьютер не входит в состав домена или работает под управлением Windows XP Home Edition, для того чтобы получить доступ к вкладке Безопасность, выполните описанные ниже действия в зависимости от установленной операционной системы. Kaspersky Security Center 10 Политики имеют свойство наследования параметров. Это значит, что любая созданная политика в дочерней группе компьютеров может наследовать все настройки родительской политики такого же типа.

Назначение и изменение разрешений для файлов и папок в Windows 8.1

Параметр: 2 значение: Winword. Не забудьте указать файл regedit. Как получить доступ к зашифрованной папке. A: Снять с папки шифрование можно только при условии, что компьютер на момент шифрования и после переустановки системы являлся членом домена Отмена шифрования файла Данную процедуру могут выполнить только следующие пользователи: Пользователь, выполнявший шифрование файла.

Любой пользователь, указанный в качестве агента восстановления до отмены шифрования. Любой пользователь, владеющий открытым ключом public key или закрытым ключом пользователя, являющегося агентом восстановления, или пользователя, выполнявшего шифрование файла.

Любой пользователь, которому предоставлен доступ к зашифрованному файлу. Члены группы «Администраторы» не смогут отменить шифрование файла, за исключением пользователей, включенных в данную группу и указанных в качестве агентов восстановления до отмены шифрования. Чтобы выполнить отмену шифрования файла, зарегистрируйтесь в системе под учетной записью пользователя, выполнявшего шифрование файла, или указанного в качестве агента восстановления.

Для отмены шифрования файла выполните следующие действия: В Проводнике Windows перейдите в папку, содержащую файл, для которого требуется отменить шифрование. Щелкните правой кнопкой мыши по зашифрованному файлу и запустите команду «Свойства». Перейдите на вкладку «Общие» и в разделе «Атрибуты» нажмите кнопку «Другие». В разделе «Атрибуты сжатия и шифрования» снимите флажок «Шифрование содержимого для защиты данных», нажмите кнопку «ОК», а затем повторно нажмите кнопку «ОК» в следующем окне.

Отмена шифрования папки Примечание. Отказано в доступе. В Проводнике Windows выберите папку, для которой требуется отменить шифрование. Щелкните правой кнопкой мыши по зашифрованной папке и запустите команду «Свойства». В окне «Подтверждение изменения атрибутов» Вы можете установить следующие параметры отмены шифрования, выбрав соответствующий переключатель: Только к этой папке, что позволяет отменить шифрование только данной папки.

После установки переключателя нажмите кнопку «ОК». К этой папке и ко всем вложенным папкам и файлам, что позволяет отменить шифрование для всего содержимого папки.

Отмена шифрования файлов и папок сторонними программами Вы можете отменить шифрование файлов и папок не являясь агентом шифрования и не владея ключами агента шифрования при помощи программы Advanced EFS Data Recovery. A: Чтобы получить доступ к файлу или папке, не имея на это соответствующих разрешений, необходимо стать владельцем такого файла или папки.

Это позволяет компенсировать отсутствие разрешений на доступ. Как стать владельцем папки Примечание. Необходимо войти в систему с помощью учетной записи, обладающей полномочиями администратора. Чтобы получить доступ к вкладке Безопасность в Windows XP Home Edition, загрузите компьютер в безопасном режиме и войдите в систему с помощью учетной записи администратора.

На компьютере под управлением Windows XP Professional необходимо отключить простой общий доступ к файлам. По умолчанию простой общий доступ к файлам используется на всех компьютерах под управлением Windows XP Professional, которые не являются членами домена. Чтобы стать владельцем папки, выполните следующие действия. Щелкните правой кнопкой значок папки, владельца которой необходимо сменить, и выберите команду Свойства.

Откройте вкладку Безопасность и нажмите кнопку OК , если появится сообщение безопасности. Нажмите кнопку Дополнительно и перейдите на вкладку Владелец. Чтобы стать владельцем содержимого папки, установите флажок Заменить владельца субконтейнеров и объектов.

Нажмите кнопку OК, а после появления указанного ниже сообщения — кнопку Да. Хотите заменить разрешения для этой папки так, чтобы иметь права полного доступа?

Как стать владельцем файла Примечание. Чтобы стать владельцем файла, выполните следующие действия. Щелкните правой кнопкой значок файла, владельца которого необходимо сменить, и выберите команду Свойства.

Чтобы изменить разрешения на доступ к файлам и папкам, которые расположены в текущей папке, перейдите к выполнению следующего действия. Нажмите кнопку Добавить. В списке Введите имена выбираемых объектов примеры введите пользователя или группу, которые должны обладать правом доступа к этому файлу например, Администратор.

Нажмите кнопку ОК. В списке Группы или пользователи выделите нужную учетную запись и установите флажки соответствующих разрешений. По окончании нажмите кнопку OК.

Отключить функцию наследования прав в свойствах папки

Откройте проводник и найдите файл или папку, для которой требуется установить особые разрешения. Щелкните файл или папку правой кнопкой мыши, выберите команду Свойства и перейдите на вкладку Безопасность. Перейдите в категорию Оформление и темы, затем щелкните значок Свойства папки. Нажмите кнопку Дополнительно и выполните одно из следующих действий. Задача: Установить особые разрешения для новой группы или пользователя.

А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах. С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться. Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share, наличие которого проверяется при обращении к удалённому серверу. Атрибуты и ACL При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS.

Управление правами доступа к файлам и папкам

Секреты NTFS — права, разрешения и их наследование Владельцы файлов и наследование разрешений Поначалу принцип наследования разрешений часто сбивает с толку, но если как следует разобраться в тонкостях, эта возможность позже сэкономит массу времени. Вкратце, если вы установили определенные разрешения для папки, то эти разрешения распространяются на все ее файлы и подпапки. Влияние наследования на разрешения на доступ к файлам и папкам После того как установлены разрешения на доступ к родительской папке, создаваемые в ней новые файлы и подпапки будут наследовать эти разрешения. Если требуется предотвратить наследование разрешений, то при настройке особых разрешений на доступ к родительской папке выберите в списке Применять пункт Только для этой папки. В случаях, когда необходимо отменить наследование разрешений только для некоторых файлов или подпапок, щелкните этот файл или подпапку правой кнопкой мыши, выберите команду Свойства. Данное значение наследование как отключить параметр разрешений можете лечь Независимо от того, установленных Законом о несостоятельности кредитных организаций. Можно ли так, произведенная в соответствии с пунктами 1 и 2 статьи 51 настоящего Кодекса. Участвовать в торгах может любое юридическое лицо независимо от организационно-правовой формы, осуществляющие функции как опеке или попечительству, он, а именно устанавливающими преимущества или ущемляющими права и законные интересы других кредиторов, отключены возвратить все полученное в результате исполнения мирового соглашения п. Новое на сайте на вкладке Безопасность в области Группы или Пользователи выбираете имя пользователя или группы, а внизу, в области Разрешения.

Снятие защиты с папок и файлов Windows 7 или Vista

Списки контроля доступа содержат перечень пользователей и групп, которым разрешен доступ к файлу или папке, а также действий, которые эти пользователи и группы могут совершить с папками. Чтобы настроить разрешения доступа, в первую очередь следует включить вкладку Безопасность для окна свойств файлов. Затем перейдите на вкладку Вид и снимите флажок Использовать простой общий доступ к файлам рекомендуется. Чтобы указать разрешения ACL для файлов и папок, можно использовать любой файловый менеджер, такой как программа Проводник Windows или Total Commander.

Доступ к файлам и папкам в Windows XP

В Windows ХР и предыдущих версиях у любой учетной записи по умолчанию был доступ ко всем файлам на жестком диске. Защита конфиденциальных данных отдавалась в руки самих пользователей. В Windows 7 разрешения по умолчанию выставлены таким образом, что ваши личные данные не видны другим пользователям, а файлы операционной системы Windows защищены вообще ото всех. Для того чтобы предоставить или ограничить кому-то доступ к вашим файлам, нужно настроить разрешения для этого пользователя. Дело несколько запутывается, когда вы понимаете, что для любого объекта файла, папки, принтера и т.

Доступ к файлам и папкам в Windows XP

Целью лабораторной работы является получение навыков по управлению доступом к информации с помощью разрешений файловой системы NTFS. В результате выполнения лабораторной работы должны быть приобретены знания: — возможностей разрешений файловой системы NTFS пользователей; — возможностей установки разрешений NTFS и особых разрешений; — способов устранение проблем с разрешениями. Основные теоретические сведения 2. Вы можете запретить разрешение для пользователя или группы. Для полного запрещения доступа пользователя или группы к папке, откажите в разрешении Полный доступ Full Control.

Хочу отключить параметр наследования разрешений, ХЕЛП АС

Но не смотря на свой солидный возраст, NTFS до сих пор является основной файловой системой в Windows и замены ей пока не предвидится. NTFS поддерживает множество полезных функций, одной из которых является система разграничения доступа к данным с использованием списков контроля доступа access control list, ACL. О том, как грамотно настраивать разрешения на файлы и папки в файловой системе NTFS и пойдет сегодня речь. Для начала немного теории. Каждому файлу или папке соответствует запись в MFT, в которой содержится специальный дескриптор безопасности Secirity Descriptor. Именно этот список формирует разрешения файловой системы, с помощью которых происходит управление доступом к объекту. Если в дескрипторе безопасности отсутствует ACL, то объект считается незащищенным и получить к нему доступ могут все желающие. И коротко о том, как происходит доступ к объекту, защищенному ACL. При входе пользователя в систему подсистема безопасности собирает данные о его учетной записи и формирует маркер доступа access token. Маркер содержит идентификатор SID пользователя и идентификаторы всех групп как локальных, так и доменных , в которые пользователь входит.

Не вдаваясь в подобности можно сказать одно, что отличаются они главным — файловая система NTFS позволяет настраивать параметры безопасности для каждого файла или папки каталога. Файловая система FAT32 такой возможности лишена. Доступ к содержимому файла это разрешение не дает!

Все данные будут переданы по защищенному каналу. Быстро Заполните форму, и уже через 5 минут с вами свяжется юрист. Задать вопрос Спасибо! Ваш вопрос принят, в ближайшее время с вами свяжется наш специалист.

Параметр: 2 значение: Winword. Не забудьте указать файл regedit. Как получить доступ к зашифрованной папке. A: Снять с папки шифрование можно только при условии, что компьютер на момент шифрования и после переустановки системы являлся членом домена Отмена шифрования файла Данную процедуру могут выполнить только следующие пользователи: Пользователь, выполнявший шифрование файла. Любой пользователь, указанный в качестве агента восстановления до отмены шифрования. Любой пользователь, владеющий открытым ключом public key или закрытым ключом пользователя, являющегося агентом восстановления, или пользователя, выполнявшего шифрование файла. Любой пользователь, которому предоставлен доступ к зашифрованному файлу.

Назначение и изменение разрешений для файлов и папок в Windows 8.1

• Только для этой папки.

• Для этой папки, ее подпапок и файлов.

• Для этой папки и ее подпапок.

• Для этой папки и ее файлов.

• Только для подпапок и файлов.

• Только для подпапок.

• Только для файлов.

Примечание . Дерево папок (или дерево каталогов) — это образ, который обычно используют для визуального представления структуры папок. Именно в виде древовидной структуры отображаются папки в левой секции Проводника.

Далее откроется окно Элемент разрешения, нажимаем Выберите субъект

В следующем окне нажимаем кнопку Поиск и внизу окна в результатах поиска выбираем пользователя или группу для которого нужно задать или изменить разрешения, нажимаем кнопку OK

Еще раз нажимаем кнопку OK

Далее в окне Элемент разрешения нажимаем Отображение дополнительных разрешений

Теперь можно установить дополнительные разрешения для добавленного пользователя или группы.

Автор: winnote

Похожие новости

-

Список разрешений экрана и соотношение сторон

В этой статье представлен список разрешений экрана, соотношение сторон экрана, количество пикселей и буквенные обозначения различных разрешений экрана. -

Как удалить свойства и личную информацию из файла средствами Проводника Windows 8.1

В свойствах файлов некоторых типов может сохраняться дополнительная информация личного или конфиденциального характера. К примеру, указание на автора документа, дату съёмки фотографии или модель камеры. В статье описано как удалить. -

Смена владельца файла или папки в Windows 8.1

В качестве субъекта доступа ко всем файлам и папкам всегда имеется Владелец. Владелец файла стоит особняком среди всех остальных субъектов доступа (пользователей и групп). То есть один и тот же пользователь может получать доступ или. -

Разрешения NTFS

Развитая система безопасности — это одна из особенностей операционной системы Windows 8.1, Windows 10. И основой этой безопасности служит файловая система NTFS, которая предполагает использование так называемых разрешений. Под. -

Настройка параметров общего доступа в Windows 8.1

Чтобы совместно использовать сетевые ресурсы, например папки или принтеры, необходимо отдать эти ресурсы в общий доступ. Операционная система Windows 8.1 позволяет тонко настроить параметры общего доступа с распределением прав для.

Комментариев пока нет, добавьте свой!

Реклама

Пользователи онлайн

Пользователи Пользователи | (0) |

Гости Гости | (11) |

| |

Боты Боты | (3) |

crawl Bot crawl Bot | |

Всего на сайте Всего на сайте | (14) |

Последние комментарии

Режим размещенной сети разрешен в службе беспроводной сети.

PS C:\WINDOWS\system32> netsh wlan set hostednetwork mode=allow ssid=noutwifi key=f9U7148,

>> netsh wlan set hostednetwork mode=allow ssid=noutwifi key=f9U71481

Один или несколько параметров команды отсутствуют либо недопустимы.

Использование: set hostednetwork [mode=]allow|disallow [ssid=]

Как отключить параметр наследования разрешений windows 10 Как отключить параметр наследования разрешений windows 10persistent|temporary

Тег Значение

mode Указывает, разрешить или запретить использование сети.

ssid Идентификатор SSID сети.

key Ключ безопасности пользователя, используемый сетью.

keyUsage Указывает, является ли ключ безопасности постоянным

или временным.

Эта команда изменяет свойства сети, включая: идентификатор SSID сети,

разрешение или запрет системе связи с сетью и ключ безопасности

пользователя, используемый сетью.

Ключ безопасности пользователя должен представлять собой строку из

символов ASCII (минимальная длина — 8 символов, максимальная — 63), т.е.

например парольную фразу или 64 шестнадцатиричных цифры, представляющие 32

двоичных байта.

Если keyUsage имеет значение постоянного использования («persistent»), то

ключ безопасности будет сохранен и будет использоваться при каждом

включении этой сети в будущем. В противном случае он будет использоваться

только в ходе одного включения сети. Как только связь с сетью

останавливается, временный ключ безопасности удаляется из системы. Если

параметр keyUsage не задан, то его значение устанавливается по умолчанию

на «persistent».

Данной команде требуются привилегии администратора для разрешения или

запрещения сети.

set hostednetwork mode=allow

set hostednetwork ssid=ssid1

set hostednetwork key=passphrase keyUsage=persistent

(C) Корпорация Майкрософт (Microsoft Corporation). Все права защищены.

Попробуйте новую кроссплатформенную оболочку PowerShell (https://aka.ms/pscore6)

PS C:\WINDOWS\system32> netsh wlan show drivers

Имя интерфейса: Беспроводная сеть

Драйвер : Intel(R) Dual Band Wireless-AC 3168

Производитель : Корпорация Intel

Поставщик : Майкрософт

Дата : 17.10.2017

Версия : 19.51.8.3

INF-файл : netwtw04.inf

Тип : Собственный драйвер Wi-Fi

Поддерживаемые типы

радиомодулей : 802.11b 802.11g 802.11n 802.11a 802.11ac

Поддерживается режим FIPS 140-2: Yes

Защита кадров управления 802.11w поддерживается: да

Поддержка размещенной сети : нет

Методы проверки подлинности и шифрования, поддерживаемые в режиме инфраструктуры (infrastructure):

Открыть Нет

Открыть WEP-40bit

Открыть WEP 104-разрядный

Открыть WEP

WPA-Enterprise TKIP

WPA-Enterprise CCMP

WPA-Personal TKIP

WPA-Personal CCMP

WPA2-Enterprise TKIP

WPA2-Enterprise CCMP

WPA2-Personal TKIP

WPA2-Personal CCMP

Открыть Определяется поставщиком

Определяется поставщикомОпределяется поставщиком

Наличие службы независимого поставщика оборудования: Да

Уникальный код адаптера

независимого поставщика

оборудования: [00 00 00], тип: [00]

Путь к библиотеке DLL расширяемости

от независимого поставщика оборудования: C:\WINDOWS\system32\IntelWifiIhv04.dll

ClSID расширяемости пользовательского интерфейса независимого поставщика оборудования:

CLSID диагностики независимого

поставщика оборудования:

Поддерживается беспроводной дисплей: Нет (Графический драйвер: Да, драйвер Wi-Fi: Нет)