Виртуализация рабочих мест

Виртуализация рабочих мест — это условный перенос компьютера, рабочего стола, ОС и установленного ПО в виртуальное пространство. Это позволяет отвязать рабочие места пользователей от конкретного «железа» и использовать возможности виртуализации — от экономии на физической инфраструктуре до повышения доступности инфраструктуры и простого управления ИТ-ресурсами.

Главное о виртуализации

Виртуализация рабочих станций часто упоминается рядом с такими терминами как «тонкие клиенты», VDI или «удаленный доступ к данным». Тонкими клиентами называют устройства, через которые пользователи получают удаленный доступ к данным и вычислительным мощностям, размещенным на сервере. При этом они работают с этими ресурсами мощностями так, как если бы они находились в системном блоке, стоящем на рабочем месте.

Существует класс устройств, которые так и называются — «тонкие клиенты». Но также их роль могут выполнять обычные ПК с базовыми характеристиками (на уровне «печатной машинки»), смартфоны и планшеты. Задача этих устройств — передавать изображение пользователю, а затем отправлять его команды (клики мышью, нажатия на клавиатуры, тапы по сенсорному экрану) на сервер для обработки. Со стороны это выглядит так, словно пользователь работает в обычном режиме, но на самом деле вычислительные ресурсы находятся далеко, а он видит только образ происходящего на экране удаленного сервера.

VDI и RDS: два способа реализовать виртуализацию

Компании, которые хотят использовать преимущества виртуализации на рабочих местах сотрудников, выбирают между двумя технологиями: RDS и VDI.

RDS (или Remote Desktop Services) — это один из компонентов Microsoft, который раньше носил название Terminal Services. Концепция RDS предполагает, что пользователи (сотрудники компании) работают совместно на одной виртуальной машине, которая запущена на серверной ОС. В RDS эффективно решаются проблемы с доступностью данных, а производительность не падает во время обновления ПО. Одновременно можно запускать столько копий виртуальных машин, сколько пользователей подключено к серверу.

В RDS данные передаются по определенному протоколу, который должен поддерживаться на клиентской стороне, что накладывает ограничения на выбор серверных и пользовательских инструментов. С ростом количества подключений производительность будет падать, а в реализации и настройке эта технология сложная. С другой стороны, RDS позволяет экономить на приобретении лицензий ПО — например, необходимый ей гипервизор встроен в серверную ОС, и требуется меньше физических ресурсов сервера.

VDI (или Virtual Desktop Infrastructure) — это виртуальная инфраструктура, в которой каждый пользователь работает на отдельной виртуальной машине, запущенной на удаленном сервере. Все пользователи изолированы друг от друга, но им требуется много копий виртуальных ОС, что сильнее нагружает сервер, чем RDS. С другой стороны, у VDI есть и плюсы: технология подходит компаниям, которым важно контролировать доступ к конфиденциальным данным, разделять информацию и пользователей. Также здесь появляется свобода выбора пользовательского программного обеспечения, упрощается настройка инфраструктуры, и в работе она более надежна.

VDI и RDS похожи, но решают разные бизнес-задачи, поэтому в некоторых организациях выбирают не одну технологию, а сразу обе, и тогда они дополняют друг друга. При этом один и тот же тонкий клиент можно использовать и для VDI, и для RDS.

Независимо от выбранной технологии виртуализация может отличаться способом организации пользователя с сервером. Подход Sever-Based Computing предполагает, что серверная машина находится в облаке, Central-Based Computing — что он расположен в офисе.

Значение виртуализации для бизнеса

Виртуализированные рабочие места выгодны в первую очередь самой организации. С помощью новых технологий она может:

- организовать работу сотрудников на разных операционных системах;

- предоставить индивидуальные комплекты ПО для сотрудников или отделов;

- обеспечить высокий уровень безопасности (особенно в VDI-среде);

- организовать унифицированные, не требовательные к физическим ресурсам рабочие места;

- сэкономить человеческие ресурсы (ИТ-инженеров) на настройке рабочих мест сотрудников.

Преимущества виртуализации рабочих мест

Большинство плюсов виртуализации рабочих мест в компании становятся очевидными уже после нескольких месяцев использования. Срок возврата инвестиций от внедрения технологии составляет 2-4 года, но зависит от структуры бизнеса и его масштабов. А совокупная стоимость владения ИТ-инфраструктурой в среднем снижается на 40 %. Это и будет главным преимуществом технологий VDI и RDS.

Снижаются затраты на ИТ-инфраструктуру

Бизнес экономит на капитальных затратах, на покупке вычислительного и сопутствующего оборудования. Раньше компания каждые 5–7 лет покупала очередную партию рабочих ПК и ноутбуков, устанавливала на каждый из них лицензионные операционные системы и прикладное ПО, ремонтировала, заменяла вышедшие из строя компоненты. В какой-то момент она сталкивалась с ситуацией, когда машину приходилось менять полностью, так как она морально устаревала, а новые детали для нее уже не выпускались производителями. С тонкими клиентами иначе:

- они недорого стоят и долго служат;

- у них простая и надежная конструкция, потому поломки маловероятны;

- чаще всего они не требуют отдельного администрирования;

- в работе они потребляют минимум электроэнергии (экономичны).

Даже если станции виртуализации будут самыми обычными ПК, то достаточно возможностей тех машин, которые бы в другой ситуации утилизировали или отдали в благотворительные организации из-за слабых технических характеристик.

Быстрое восстановление работоспособности

Неисправный ПК или ноутбук может стать серьезной проблемой, если сотрудник работал на нем с единственной в компании копией узкопрофильного ПО. На виртуализированной платформе длительные простои невозможны: виртуальная машина быстро восстанавливается (есть встроенные инструменты аварийного восстановления) и сотрудник или сотрудники продолжают работать в штатном режиме.

Появляются расширенные возможности для работы сотрудников

Некоторые решения для виртуализации (например, от VMware) обеспечивают возможность работы с виртуальными рабочими столами без доступа к интернету. Это так называемый «автономный рабочий стол». При этом синхронизируются образы корпоративного компьютера и локальной машины, а также остаются в силе заданные ранее политики безопасности.

Упрощается процесс управления ИТ-инфраструктурой

Многие задачи на платформе виртуализации изначально автоматизированы. Требуется меньше специалистов для администрирования систем, плюс инеженеры могут тратить больше времени для решения более сложных, а не рутинных задач. Отдельные тонкие клиенты совсем не требуют администрирования.

Расширенные возможности защиты данных

В VDI пользователи работают в изолированных рабочих средах, что снижает утечку конфиденциальных данных к лицам, не вызывающим доверия. Одновременно на любую виртуальную машину, как на самый обычный компьютер, можно дополнительно устанавливать средства защиты, соответствующие требованиям бизнеса. Это могут быть антивирусные программы, инструменты для двухфакторной авторизации и другие.

Повышается уровень информационной безопасности

Все данные, включая конфиденциальные, больше не хранятся на пользовательских устройствах. С переходом на виртуализацию рабочих мест информация мигрирует на сервер — облачный или офисный, — где возможностей для защиты больше. Централизованный доступ снижает вероятность кражи и утечки данных. А сотрудникам требуется соблюдать «информационную гигиену» и помнить о социальной инженерии, с которой начинается большинство хакерских атак.

Решения для организации виртуального рабочего места

Лидер на рынке продуктов для виртуализации — компания VMware, она же поставляет популярное решение для организации виртуальных рабочих мест — VMware Horizon (ранее это был продукт View). Horizon обеспечивает быстрое и оперативное развертывание VDI, а также предлагает необходимые инструменты для виртуализации компьютеров и приложений.

Citrix предлагает сразу два решения — XenDesktop и XenApp. В первом случае это полноценная система для виртуализации рабочих столов, которая предоставляет пользователям ОС и приложения по требованию в любое время из любой точки мира. XenDesktop совместим с компьютерами PC и Mac, а также мобильными устройствами и тонкими клиентами. Что касается XenApp, то с его помощью можно виртуализировать любое приложение на базе Windows и разместить его в дата-центре, а затем предоставлять в виде службы пользователям с каких угодно устройств.

Управление безопасностью в Azure Security management in Azure

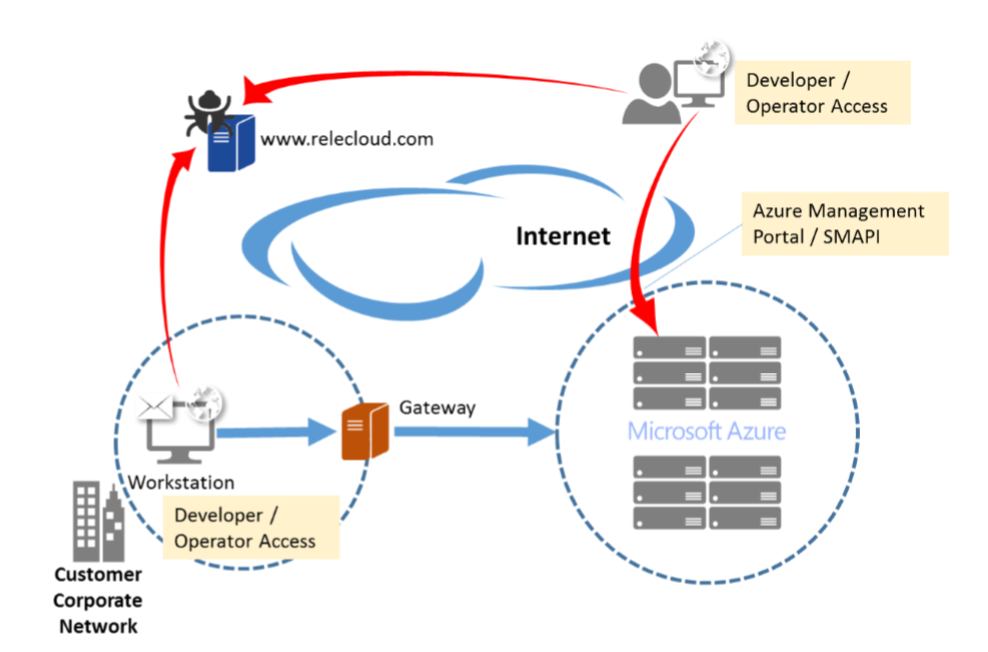

Подписчики Azure могут управлять своими облачными средами с помощью нескольких устройств, в том числе рабочих станций управления, ПК для разработки и даже устройств привилегированных пользователей, у которых есть разрешения на выполнение конкретных задач. Azure subscribers may manage their cloud environments from multiple devices, including management workstations, developer PCs, and even privileged end-user devices that have task-specific permissions. В некоторых случаях функции администрирования выполняются через веб-консоли, такие как портал Azure. In some cases, administrative functions are performed through web-based consoles such as the Azure portal. Кроме того, пользователи могут устанавливать прямое подключение к Azure из локальной системы, используя виртуальные частные сети (VPN), службы терминалов, протоколы клиентских приложений или API управления службами Azure (программным путем). In other cases, there may be direct connections to Azure from on-premises systems over Virtual Private Networks (VPNs), Terminal Services, client application protocols, or (programmatically) the Azure Service Management API (SMAPI). Они также могут использовать присоединенные к домену или изолированные и неуправляемые конечные точки клиентов, например планшеты и смартфоны. Additionally, client endpoints can be either domain joined or isolated and unmanaged, such as tablets or smartphones.

Хотя все эти возможности доступа и управления и предоставляют множество преимуществ, многообразие вариантов увеличивает риски в облачном развертывании. Although multiple access and management capabilities provide a rich set of options, this variability can add significant risk to a cloud deployment. Например, может быть сложно управлять административными действиями, отслеживать их и вести их аудит. It can be difficult to manage, track, and audit administrative actions. Многообразие вариантов также может создавать угрозу безопасности, так как доступ к конечным точкам клиентов, используемым для управления облачными службами, не регулируется. This variability may also introduce security threats through unregulated access to client endpoints that are used for managing cloud services. При использовании общедоступных или личных рабочих станций для разработки инфраструктуры и управления ею открываются новые направления непрогнозируемых угроз, например при просмотре веб-страниц (атаки на предприятие) или использовании электронной почты (социотехника и фишинг). Using general or personal workstations for developing and managing infrastructure opens unpredictable threat vectors such as web browsing (for example, watering hole attacks) or email (for example, social engineering and phishing).

В таких средах увеличивается вероятность атак, так как в них сложно предусмотреть политики и механизмы безопасности, которые позволят надлежащим образом управлять доступом множества различных конечных точек к интерфейсу Azure (такому как API управления службами Azure). The potential for attacks increases in this type of environment because it is challenging to construct security policies and mechanisms to appropriately manage access to Azure interfaces (such as SMAPI) from widely varied endpoints.

Угрозы при удаленном управлении Remote management threats

Злоумышленники часто пытаются скомпрометировать учетные данные (например, с помощью подбора пароля, фишинга и сбора учетных данных) или обманом вынудить пользователей запустить вредоносный код (например, с помощью скрытых загрузок с вредоносных веб-сайтов или вредоносных вложений в сообщениях электронной почты), чтобы получить привилегированный доступ. Attackers often attempt to gain privileged access by compromising account credentials (for example, through password brute forcing, phishing, and credential harvesting), or by tricking users into running harmful code (for example, from harmful websites with drive-by downloads or from harmful email attachments). В облачной среде, управляемой удаленно, нарушение безопасности учетной записи создает высокий риск, так как она предоставляет доступ с любых конечных точек и в любое время. In a remotely managed cloud environment, account breaches can lead to an increased risk due to anywhere, anytime access.

Даже если основные учетные записи администраторов находятся под строгим контролем, с помощью учетных записей пользователей более низкого уровня можно воспользоваться уязвимостями в стратегии безопасности. Even with tight controls on primary administrator accounts, lower-level user accounts can be used to exploit weaknesses in one’s security strategy. Отсутствие достаточных знаний об обеспечении безопасности также может приводить к нарушениям, ведь пользователи могут случайно раскрыть или предоставить сведения о своей учетной записи. Lack of appropriate security training can also lead to breaches through accidental disclosure or exposure of account information.

Если рабочая станция пользователя также служит для выполнения задач администрирования, компрометации можно ожидать со многих направлений. When a user workstation is also used for administrative tasks, it can be compromised at many different points. Вирус может проникнуть в систему во время просмотра веб-сайтов, использования сторонних средств и средств с открытым исходным кодом или открытия вредоносного файла документа, который содержит программу-троян. Whether a user is browsing the web, using 3rd-party and open-source tools, or opening a harmful document file that contains a trojan.

Как правило, атаки настольных компьютеров, которые влекут нарушения безопасности данных, осуществляют с помощью эксплойтов для браузеров, подключаемых модулей (таких как Flash, PDF и Java), а также целевого фишинга (по электронной почте). In general, most targeted attacks that result in data breaches can be traced to browser exploits, plug-ins (such as Flash, PDF, Java), and spear phishing (email) on desktop machines. Если эти компьютеры используют для разработки других ресурсов или управления ими, у них могут быть разрешения административного уровня или уровня обслуживания, позволяющие получать доступ к активным серверам или сетевым устройствам, чтобы выполнять операции. These machines may have administrative-level or service-level permissions to access live servers or network devices for operations when used for development or management of other assets.

Основы безопасности работы Operational security fundamentals

Чтобы сделать управление и выполнение операций безопаснее, можно уменьшить количество возможных точек входа, снизив риск атаки клиента. For more secure management and operations, you can minimize a client’s attack surface by reducing the number of possible entry points. Это можно сделать с помощью таких принципов безопасности, как «разделение обязанностей» и «разделение сред». This can be done through security principles: “separation of duties” and “segregation of environments.”

Изолируйте важные функции друг от друга, чтобы уменьшить вероятность того, что ошибка на одном уровне приведет к нарушению на другом. Isolate sensitive functions from one another to decrease the likelihood that a mistake at one level leads to a breach in another. Примеры: Examples:

- При выполнении задач администрирования следует избегать действий, которые могут привести к нарушениям в системе безопасности (например, если администратор откроет вредоносное вложение в сообщении электронной почты, оно может заразить сервер инфраструктуры). Administrative tasks should not be combined with activities that might lead to a compromise (for example, malware in an administrator’s email that then infects an infrastructure server).

- Рабочую станцию, которая служит для выполнения операций, связанных с данными высокой конфиденциальности, не следует использовать в целях, связанных с высоким риском, например для просмотра страниц в Интернете. A workstation used for high-sensitivity operations should not be the same system used for high-risk purposes such as browsing the Internet.

Уменьшите площадь атак на систему, удалив ненужное программное обеспечение. Reduce the system’s attack surface by removing unnecessary software. Пример. Example:

- Стандартная рабочая станция администрирования, поддержки или разработки не требует установки клиента электронной почты или других повышающих эффективность приложений, если основное предназначение устройства — управление облачными службами. Standard administrative, support, or development workstation should not require installation of an email client or other productivity applications if the device’s main purpose is to manage cloud services.

Клиентские системы, которые имеют доступ администратора к компонентам инфраструктуры, должны подчиняться наиболее строгой политике для снижения угроз безопасности. Client systems that have administrator access to infrastructure components should be subjected to the strictest possible policy to reduce security risks. Примеры: Examples:

- Политики безопасности могут включать параметры групповой политики, которые запрещают открытый доступ к Интернету с устройства и применяют ограничительную настройку брандмауэра. Security policies can include Group Policy settings that deny open Internet access from the device and use of a restrictive firewall configuration.

- При необходимости в прямом доступе используйте VPN-подключение по протоколу IPsec. Use Internet Protocol security (IPsec) VPNs if direct access is needed.

- Настройте отдельные домены Active Directory для управления и разработки. Configure separate management and development Active Directory domains.

- Изолируйте сетевой трафик рабочей станции управления и включите его фильтрацию. Isolate and filter management workstation network traffic.

- Используйте антивредоносное ПО. Use antimalware software.

- Реализуйте многофакторную проверку подлинности, чтобы уменьшить риск кражи учетных данных. Implement multi-factor authentication to reduce the risk of stolen credentials.

Консолидация ресурсов доступа и удаление неуправляемых конечных точек также упрощают управление. Consolidating access resources and eliminating unmanaged endpoints also simplifies management tasks.

Обеспечение безопасности удаленного управления Azure Providing security for Azure remote management

Azure предоставляет механизмы безопасности, предназначенные помочь администраторам облачных служб и виртуальных машин Azure. Azure provides security mechanisms to aid administrators who manage Azure cloud services and virtual machines. Эти механизмы включают в себя следующее: These mechanisms include:

- Проверка подлинности и Управление доступом на основе ролей Azure (Azure RBAC). Authentication and Azure role-based access control (Azure RBAC).

- мониторинг, ведение журналов и аудит; Monitoring, logging, and auditing.

- сертификаты и шифрование подключений; Certificates and encrypted communications.

- портал веб-управления; A web management portal.

- фильтрацию сетевых пакетов. Network packet filtering.

Если настроить безопасность на стороне клиента и развернуть шлюз управления в центре обработки данных, можно ограничить административный доступ к облачным приложениям и данным, а также выполнять его мониторинг. With client-side security configuration and datacenter deployment of a management gateway, it is possible to restrict and monitor administrator access to cloud applications and data.

Выполнение некоторых рекомендаций в этой статье может привести к более интенсивному использованию данных, а также сетевых и вычислительных ресурсов, а значит, и к дополнительным затратам на лицензии или подписки. Certain recommendations in this article may result in increased data, network, or compute resource usage, and may increase your license or subscription costs.

Усиление защиты рабочей станции управления Hardened workstation for management

Цель повышения защиты рабочей станции — оставить только самые важные функции, необходимые для работы, чтобы свести к минимуму количество возможных направлений атак. The goal of hardening a workstation is to eliminate all but the most critical functions required for it to operate, making the potential attack surface as small as possible. Усиление защиты системы предусматривает уменьшение количества установленных служб и приложений, ограничение работы приложений, ограничение доступа к сети только до рамок необходимого, а также постоянное своевременное обновление системы. System hardening includes minimizing the number of installed services and applications, limiting application execution, restricting network access to only what is needed, and always keeping the system up to date. Кроме того, при использовании рабочей станции с усиленной защитой для управления средства и действия администрирования выполняются отдельно от других пользовательских задач. Furthermore, using a hardened workstation for management segregates administrative tools and activities from other end-user tasks.

Чтобы уменьшить количество возможных направлений атак физической инфраструктуры в локальной корпоративной среде, вы можете выделить отдельные сети для управления, реализовать пропускную систему для серверных задач и настроить работу станций в защищенных областях сети. Within an on-premises enterprise environment, you can limit the attack surface of your physical infrastructure through dedicated management networks, server rooms that have card access, and workstations that run on protected areas of the network. В облачной и гибридной ИТ-моделях сложнее защитить службы управления из-за отсутствия физического доступа к ИТ-ресурсам. In a cloud or hybrid IT model, being diligent about secure management services can be more complex because of the lack of physical access to IT resources. Реализация решений по защите требует тщательной настройки программного обеспечения, а также настройки процессов обеспечения безопасности и детальных политик. Implementing protection solutions requires careful software configuration, security-focused processes, and comprehensive policies.

Если использовать на защищенной рабочей станции для облачного управления или разработки приложений программное обеспечение с минимальными привилегиями, это снижает риск возникновения инцидентов безопасности за счет стандартизации сред удаленного управления и разработки. Using a least-privilege minimized software footprint in a locked-down workstation for cloud management—and for application development—can reduce the risk of security incidents by standardizing the remote management and development environments. Усиление защиты рабочей станции помогает предотвратить компрометацию учетных записей, используемых для управления важными облачными ресурсами, устраняя распространенные уязвимости, на которые рассчитаны вредоносные программы и эксплойты. A hardened workstation configuration can help prevent the compromise of accounts that are used to manage critical cloud resources by closing many common avenues used by malware and exploits. В частности, вы можете использовать Windows AppLocker и Hyper-V, чтобы управлять поведением клиентской системы, изолировать ее работу и уменьшить риски, в том числе со стороны почты или Интернета. Specifically, you can use Windows AppLocker and Hyper-V technology to control and isolate client system behavior and mitigate threats, including email or Internet browsing.

Администратор рабочей станции с усиленной защитой использует обычную учетную запись пользователя (что предотвращает выполнение действий административного уровня), а управление связанными приложениями осуществляется согласно списку разрешений. On a hardened workstation, the administrator runs a standard user account (which blocks administrative-level execution) and associated applications are controlled by an allow list. Ниже приведены основные характеристики рабочей станции с усиленной защитой: The basic elements of a hardened workstation are as follows:

- Активное сканирование и исправление. Active scanning and patching. Разверните антивредоносное ПО, выполняйте регулярное сканирование уязвимостей и своевременно обновляйте все рабочие станции с использованием новых обновлений системы безопасности. Deploy antimalware software, perform regular vulnerability scans, and update all workstations by using the latest security update in a timely fashion.

- Ограниченная функциональность. Limited functionality. Удалите все ненужные приложения и отключите лишние службы (запускаемые автоматически). Uninstall any applications that are not needed and disable unnecessary (startup) services.

- Усиление защиты сети. Network hardening. Применяйте правила брандмауэра Windows, чтобы разрешить использовать только допустимые IP-адреса, порты, а также URL-адреса, связанные с управлением Azure. Use Windows Firewall rules to allow only valid IP addresses, ports, and URLs related to Azure management. Кроме того, заблокируйте входящие удаленные подключения к рабочей станции. Ensure that inbound remote connections to the workstation are also blocked.

- Ограничение на выполнение. Execution restriction. Разрешите использовать только набор предопределенных исполняемых файлов, необходимых для управления (также называется запретом по умолчанию). Allow only a set of predefined executable files that are needed for management to run (referred to as “default-deny”). По умолчанию пользователям должно быть запрещено запускать программы, если они явно не заданы в списке разрешений. By default, users should be denied permission to run any program unless it is explicitly defined in the allow list.

- Минимальные привилегии. Least privilege. У пользователей рабочей станции управления не должно быть прав администратора на локальном компьютере. Management workstation users should not have any administrative privileges on the local machine itself. Таким образом они не смогут (преднамеренно или случайно) изменить конфигурацию системы или системные файлы. This way, they cannot change the system configuration or the system files, either intentionally or unintentionally.

Все это можно реализовать принудительно с помощью объектов групповой политики (GPO) в доменных службах Active Directory, применив эти объекты ко всем учетным записям управления в локальном домене управления. You can enforce all this by using Group Policy Objects (GPOs) in Active Directory Domain Services (AD DS) and applying them through your (local) management domain to all management accounts.

Управление службами, приложениями и данными Managing services, applications, and data

Чтобы настроить облачные службы Azure, можно использовать портал Azure или API управления службами Azure, интерфейс командной строки Windows PowerShell или пользовательское приложение, которое поддерживает использование интерфейсов RESTful. Azure cloud services configuration is performed through either the Azure portal or SMAPI, via the Windows PowerShell command-line interface or a custom-built application that takes advantage of these RESTful interfaces. К службам, которые используют эти механизмы, относятся Azure Active Directory (Azure AD), служба хранилища Azure, Веб-сайты Azure, виртуальная сеть Azure и другие. Services using these mechanisms include Azure Active Directory (Azure AD), Azure Storage, Azure Websites, and Azure Virtual Network, and others.

При необходимости в приложениях, развернутых в виртуальной машине, доступны клиентские средства и интерфейсы, такие как консоль управления (MMC), консоль управления предприятием (например, Microsoft System Center или Windows Intune), или другие приложения для управления, к примеру Microsoft SQL Server Management Studio. Virtual Machine–deployed applications provide their own client tools and interfaces as needed, such as the Microsoft Management Console (MMC), an enterprise management console (such as Microsoft System Center or Windows Intune), or another management application—Microsoft SQL Server Management Studio, for example. Обычно эти средства находятся в корпоративной среде или сети клиента. These tools typically reside in an enterprise environment or client network. Их работа может зависеть от определенных сетевых протоколов, таких как протокол удаленного рабочего стола (RDP), которые требуют прямого подключения с отслеживанием состояния. They may depend on specific network protocols, such as Remote Desktop Protocol (RDP), that require direct, stateful connections. У некоторых приложений могут быть веб-интерфейсы, к которым не должен быть открыт общий доступ или доступ через Интернет. Some may have web-enabled interfaces that should not be openly published or accessible via the Internet.

Вы можете ограничить доступ для управления инфраструктурой и службами платформы в Azure, настроив многофакторную проверку подлинности, сертификаты управления X.509 и правила брандмауэра. You can restrict access to infrastructure and platform services management in Azure by using multi-factor authentication, X.509 management certificates, and firewall rules. Портал и API управления службами Azure требуют использования протокола TLS. The Azure portal and SMAPI require Transport Layer Security (TLS). Тем не менее, при развертывании служб и приложений в Azure нужно предпринять меры по защите, в зависимости от развертываемого объекта. However, services and applications that you deploy into Azure require you to take protection measures that are appropriate based on your application. В большинстве случаев эти механизмы можно с легкостью включить при стандартизированной конфигурации рабочей станции с усиленной защитой. These mechanisms can frequently be enabled more easily through a standardized hardened workstation configuration.

Шлюз управления Management gateway

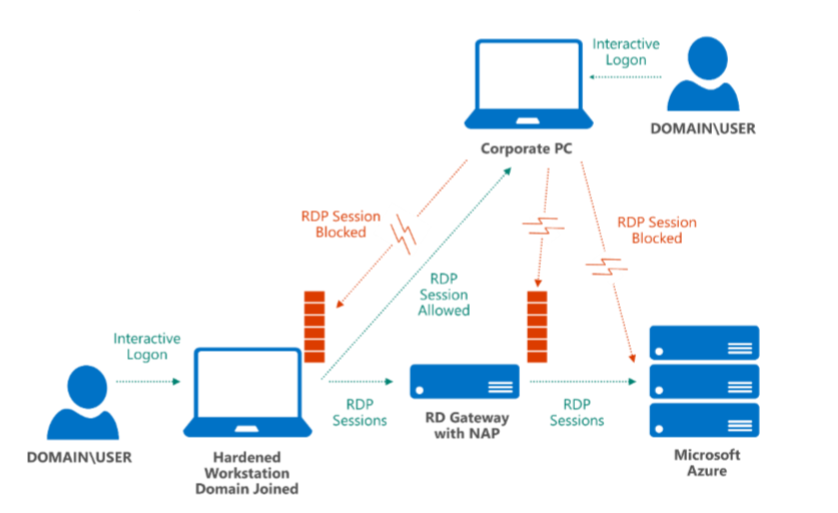

Чтобы полностью централизовать административный доступ и упростить мониторинг и ведение журналов, можно развернуть выделенный сервер шлюза удаленных рабочих столов в локальной сети, подключенной к среде Azure. To centralize all administrative access and simplify monitoring and logging, you can deploy a dedicated Remote Desktop Gateway (RD Gateway) server in your on-premises network, connected to your Azure environment.

Шлюз удаленных рабочих столов — это прокси-служба RDP на основе политик, которая обеспечивает принудительное выполнение требований к безопасности. A Remote Desktop Gateway is a policy-based RDP proxy service that enforces security requirements. Реализация этого шлюза в сочетании с защитой доступа к сети Windows Server позволяет гарантировать, что подключение смогут устанавливать только те клиенты, которые отвечают определенным критериям работоспособности системы безопасности, установленным с помощью объектов групповой политики AD DS. Implementing RD Gateway together with Windows Server Network Access Protection (NAP) helps ensure that only clients that meet specific security health criteria established by Active Directory Domain Services (AD DS) Group Policy objects (GPOs) can connect. Дополнительно In addition:

- Подготовьте сертификат управления Azure в шлюзе удаленных рабочих столов так, чтобы он был единственным узлом с доступом к порталу Azure. Provision an Azure management certificate on the RD Gateway so that it is the only host allowed to access the Azure portal.

- Присоедините шлюз удаленных рабочих столов к тому же домену управления, к которому относятся рабочие станции администратора. Join the RD Gateway to the same management domain as the administrator workstations. Это необходимо, если вы используете подключение ExpressRoute или VPN типа «сеть — сеть» с протоколом IPsec в домене, в котором настроено одностороннее отношение доверия к Azure AD, или используете учетные данные федеративно для локального экземпляра AD DS и Azure AD. This is necessary when you are using a site-to-site IPsec VPN or ExpressRoute within a domain that has a one-way trust to Azure AD, or if you are federating credentials between your on-premises AD DS instance and Azure AD.

- Настройте политику авторизации клиентских подключений, чтобы шлюз удаленных рабочих столов проверял, является ли имя клиентского компьютера допустимым (присоединен ли компьютер к домену) и разрешен ли компьютеру доступ к порталу Azure. Configure a client connection authorization policy to let the RD Gateway verify that the client machine name is valid (domain joined) and allowed to access the Azure portal.

- Используйте протокол IPsec для VPN Azure, чтобы дополнительно защитить трафик управления от перехвата данных и кражи маркеров, или изолированное интернет-подключение через Azure ExpressRoute. Use IPsec for Azure VPN to further protect management traffic from eavesdropping and token theft, or consider an isolated Internet link via Azure ExpressRoute.

- Включите многофакторную проверку подлинности (с помощью Многофакторной идентификации Azure) или проверку подлинности с помощью смарт-карт для администраторов, которые входят через шлюз удаленных рабочих столов. Enable multi-factor authentication (via Azure Multi-Factor Authentication) or smart-card authentication for administrators who log on through RD Gateway.

- Настройте ограничения IP-адресов источников или группы безопасности сети в Azure, чтобы свести к минимуму количество разрешенных конечных точек управления. Configure source IP address restrictions or Network Security Groups in Azure to minimize the number of permitted management endpoints.

Рекомендации по безопасности Security guidelines

Как правило, методы повышения безопасности для рабочих станций администрирования, предназначенных для работы с облаком, аналогичны процедурам для любой локальной рабочей станции. Это, например, методы минимальной сборки и ограничения разрешений. In general, helping to secure administrator workstations for use with the cloud is similar to the practices used for any workstation on-premises—for example, minimized build and restrictive permissions. У некоторых уникальных аспектов облачного управления больше общего с удаленным управлением или корпоративным управлением по внештатному каналу. Some unique aspects of cloud management are more akin to remote or out-of-band enterprise management. К ним относятся использование и аудит учетных данных, удаленный доступ с повышенным уровнем безопасности, обнаружение угроз и реагирование. These include the use and auditing of credentials, security-enhanced remote access, and threat detection and response.

Аутентификация Authentication

Вы можете настроить ограничения входа Azure, чтобы ограничить доступ к инструментам администрирования и возможность запрашивать доступ для аудита по исходным IP-адресам. You can use Azure logon restrictions to constrain source IP addresses for accessing administrative tools and audit access requests. Чтобы помочь Azure определить клиенты управления (рабочие станции и (или) приложения), можно настроить оба SMAPI (с помощью разработанных клиентом средств, таких как командлеты Windows PowerShell) и портал Azure для установки клиентских сертификатов управления в дополнение к сертификатам TLS/SSL. To help Azure identify management clients (workstations and/or applications), you can configure both SMAPI (via customer-developed tools such as Windows PowerShell cmdlets) and the Azure portal to require client-side management certificates to be installed, in addition to TLS/SSL certificates. Мы также советуем использовать многофакторную проверку подлинности для доступа администраторов. We also recommend that administrator access require multi-factor authentication.

В одних приложениях или службах, развертываемых в Azure, могут быть свои механизмы проверки подлинности доступа пользователей и администраторов, тогда как другие пользуются лишь механизмом Azure AD. Some applications or services that you deploy into Azure may have their own authentication mechanisms for both end-user and administrator access, whereas others take full advantage of Azure AD. В зависимости от того, используете ли вы учетные данные федеративно через службы федерации Active Directory (AD FS), синхронизируете службы каталогов или обслуживаете учетные записи пользователей только в облаке, использование диспетчера Microsoft Identity Manager (который является частью Azure AD Premium) упрощает управление жизненным циклом удостоверений ресурсов. Depending on whether you are federating credentials via Active Directory Federation Services (AD FS), using directory synchronization or maintaining user accounts solely in the cloud, using Microsoft Identity Manager (part of Azure AD Premium) helps you manage identity lifecycles between the resources.

Соединение Connectivity

Есть несколько механизмов, которые позволяют обезопасить клиентские подключения к виртуальным сетям Azure. Several mechanisms are available to help secure client connections to your Azure virtual networks. Два из них, VPN типа «сеть — сеть» и VPN типа «точка — сеть», позволяют использовать стандартные отраслевые протоколы IPsec (VPN типа «сеть — сеть») или Secure Socket Tunneling Protocol (SSTP) (VPN типа «точка — сеть») для шифрования и туннелирования. Two of these mechanisms, site-to-site VPN (S2S) and point-to-site VPN (P2S), enable the use of industry standard IPsec (S2S) or the Secure Socket Tunneling Protocol (SSTP) (P2S) for encryption and tunneling. При подключении к общедоступной системе управления службами Azure, например к порталу Azure, платформа Azure требует использовать протокол HTTPS. When Azure is connecting to public-facing Azure services management such as the Azure portal, Azure requires Hypertext Transfer Protocol Secure (HTTPS).

Изолированная рабочая станция с усиленной защитой, которая не подключается к Azure через шлюз удаленных рабочих столов, должна работать в VPN типа «точка — сеть», использующей протокол SSTP, чтобы создать начальное подключение к виртуальной сети Azure, а затем установить RDP-подключение с туннелем VPN из этой сети к отдельным виртуальным машинам. A stand-alone hardened workstation that does not connect to Azure through an RD Gateway should use the SSTP-based point-to-site VPN to create the initial connection to the Azure Virtual Network, and then establish RDP connection to individual virtual machines from with the VPN tunnel.

Аудит управления и принудительное применение политик Management auditing vs. policy enforcement

Как правило, чтобы обеспечить безопасность процессов управления, используют два подхода: аудит и принудительные политики. Typically, there are two approaches for helping to secure management processes: auditing and policy enforcement. Их одновременное использование обеспечивает комплексный контроль, но в некоторых случаях это невозможно. Doing both provides comprehensive controls, but may not be possible in all situations. Кроме того, отличаются степень риска, издержки и объем действий по управлению безопасностью при каждом подходе. Это связано, в частности, с уровнем доверия, установленным у отдельных пользователей и в системных архитектурах. In addition, each approach has different levels of risk, cost, and effort associated with managing security, particularly as it relates to the level of trust placed in both individuals and system architectures.

Мониторинг, ведение журналов и аудит выступают основой для отслеживания административных действий и формирования общих сведений о них, но вести подробный аудит всех действий не всегда целесообразно, так это создает большой объем данных. Monitoring, logging, and auditing provide a basis for tracking and understanding administrative activities, but it may not always be feasible to audit all actions in complete detail due to the amount of data generated. Лучшее решение — вести аудит эффективности политик управления. Auditing the effectiveness of the management policies is a best practice, however.

Принудительное применение политик, в том числе средств ограничения доступа, обеспечивает регулирование действий администраторов программными методами и гарантирует применение всех возможных мер защиты. Policy enforcement that includes strict access controls puts programmatic mechanisms in place that can govern administrator actions, and it helps ensure that all possible protection measures are being used. Ведение журналов служит подтверждением принудительного выполнения в дополнение к записям о том, кто, где и когда выполнил действие. Logging provides proof of enforcement, in addition to a record of who did what, from where, and when. Оно также позволяет вам проверять сведения о том, насколько администраторы соблюдают политики, в том числе перекрестно, и предоставляет доказательства их действий. Logging also enables you to audit and crosscheck information about how administrators follow policies, and it provides evidence of activities

Настройка клиента Client configuration

Мы советуем задать для рабочей станции с усиленной защитой одну из трех основных конфигураций. We recommend three primary configurations for a hardened workstation. Главные их различия заключаются в стоимости, удобстве использования и возможностях доступа. При этом у всех конфигураций одинаковый профиль безопасности. The biggest differentiators between them are cost, usability, and accessibility, while maintaining a similar security profile across all options. В следующей таблице представлен краткий анализ преимуществ и рисков при каждой конфигурации. The following table provides a short analysis of the benefits and risks to each. (Обратите внимание, что «Корпоративный ПК» означает стандартную конфигурацию настольного ПК, развертываемую для всех пользователей домена, независимо от ролей.) (Note that “corporate PC” refers to a standard desktop PC configuration that would be deployed for all domain users, regardless of roles.)

| Конфигурация Configuration | Преимущества Benefits | Недостатки Cons |

|---|---|---|

| Изолированная рабочая станция с усиленной защитой Stand-alone hardened workstation | Строго контролируемая рабочая станция Tightly controlled workstation | Больше затрат на выделенные настольные компьютеры higher cost for dedicated desktops |

| — | Ниже риск эксплойтов приложений Reduced risk of application exploits | Требуется больше действий по управлению Increased management effort |

| — | Четкое разделение обязанностей Clear separation of duties | — |

| Корпоративный ПК в качестве виртуальной машины Corporate PC as virtual machine | Меньше затрат на оборудование Reduced hardware costs | — |

| — | Разделение ролей и приложений Segregation of role and applications | — |

Важно, чтобы рабочая станция с усиленной защитой была узлом, а не гостем, и ее операционная система не была связана с оборудованием. It is important that the hardened workstation is the host and not the guest, with nothing between the host operating system and the hardware. Она должна поддерживать принцип чистого источника (также известный как принцип безопасного источника). Это значит, что больше всего необходимо увеличить защиту узла. Following the “clean source principle” (also known as “secure origin”) means that the host should be the most hardened. В противном случае система, в которой находится рабочая станция с усиленной защитой (гость), будет подвержена атакам. Otherwise, the hardened workstation (guest) is subject to attacks on the system on which it is hosted.

Вы можете дополнительно разделить административные функции для каждой рабочей станции с усиленной защитой по образам выделенных систем, чтобы в каждом из них были только инструменты и разрешения, необходимые для управления выбранными облачными приложениями и приложениями Azure, назначив конкретные локальные объекты групповой политики AD DS для выполнения необходимых задач. You can further segregate administrative functions through dedicated system images for each hardened workstation that have only the tools and permissions needed for managing select Azure and cloud applications, with specific local AD DS GPOs for the necessary tasks.

В ИТ-средах без локальной инфраструктуры (например, объекты групповой политики не имеют доступа к локальному экземпляру доменных служб Active Directory, потому что все серверы находятся в облаке) такая служба, как Microsoft Intune, упрощает развертывание и обслуживание конфигураций рабочих станций. For IT environments that have no on-premises infrastructure (for example, no access to a local AD DS instance for GPOs because all servers are in the cloud), a service such as Microsoft Intune can simplify deploying and maintaining workstation configurations.

Изолированная рабочая станция управления с усиленной защитой Stand-alone hardened workstation for management

Изолированная рабочая станция с усиленной защитой предусматривает, что у администраторов есть один ПК или ноутбук для задач администрирования и второе такое устройство для выполнения других задач. With a stand-alone hardened workstation, administrators have a PC or laptop that they use for administrative tasks and another, separate PC or laptop for non-administrative tasks. На рабочей станции для управления службами Azure не нужно устанавливать дополнительные приложения. A workstation dedicated to managing your Azure services does not need other applications installed. Кроме того, использование рабочих станций, поддерживающих доверенный платформенный модуль или аналогичную технологию шифрования на уровне оборудования, упрощает проверку подлинности устройств и предотвращение атак определенных типов. Additionally, using workstations that support a Trusted Platform Module (TPM) or similar hardware-level cryptography technology aids in device authentication and prevention of certain attacks. Доверенный платформенный модуль также может поддерживать полную защиту системного диска благодаря технологии шифрования диска BitLocker. TPM can also support full volume protection of the system drive by using BitLocker Drive Encryption.

В сценарии изолированной рабочей станции с усиленной защитой (показанном ниже) в локальном экземпляре брандмауэра Windows (вместо него может быть брандмауэр стороннего клиента) настроена блокировка входящих подключений, например по протоколу RDP. In the stand-alone hardened workstation scenario (shown below), the local instance of Windows Firewall (or a non-Microsoft client firewall) is configured to block inbound connections, such as RDP. Администраторы могут входить на рабочую станцию с усиленной защитой и устанавливать подключения к виртуальной сети Azure через VPN, а затем запускать RDP-сеансы с подключением к Azure. Но они не могут входить на компьютеры организации и использовать RDP для подключения к рабочей станции с усиленной защитой. The administrator can log on to the hardened workstation and start an RDP session that connects to Azure after establishing a VPN connect with an Azure Virtual Network, but cannot log on to a corporate PC and use RDP to connect to the hardened workstation itself.

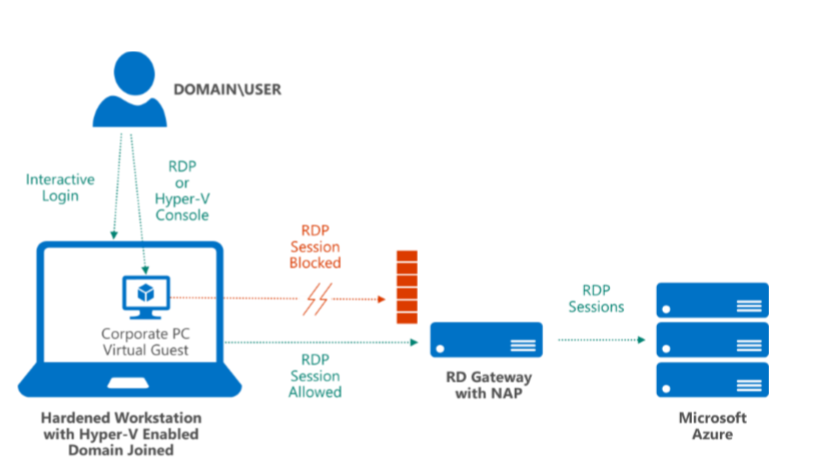

Корпоративный ПК в качестве виртуальной машины Corporate PC as virtual machine

В случаях, когда нерентабельно и неудобно содержать отдельную изолированную рабочую станцию с усиленной защитой, на станции можно разместить виртуальную машину для выполнения обычных пользовательских задач. In cases where a separate stand-alone hardened workstation is cost prohibitive or inconvenient, the hardened workstation can host a virtual machine to perform non-administrative tasks.

Чтобы избежать множества рисков для безопасности, которые может создавать использование одной станции для управления системами и других повседневных задач, на рабочей станции с усиленной защитой можно развернуть виртуальную машину Windows Hyper-V. To avoid several security risks that can arise from using one workstation for systems management and other daily work tasks, you can deploy a Windows Hyper-V virtual machine to the hardened workstation. Эту виртуальную машину можно использовать в качестве корпоративного ПК. This virtual machine can be used as the corporate PC. Среду корпоративного ПК можно оставить изолированной от узла. Это уменьшит количество возможных направлений атак и позволит отделить повседневные действия пользователя (например, использование электронной почты) от задач администрирования, связанных с конфиденциальностью. The corporate PC environment can remain isolated from the Host, which reduces its attack surface and removes the user’s daily activities (such as email) from coexisting with sensitive administrative tasks.

Виртуальная машина корпоративного ПК работает в защищенном пространстве и дает возможность использовать пользовательские приложения. The corporate PC virtual machine runs in a protected space and provides user applications. Узел остается чистым источником и принудительно применяет строгие сетевые политики к корневой операционной системе (например, блокирует доступ к виртуальной машине по протоколу RDP). The host remains a “clean source” and enforces strict network policies in the root operating system (for example, blocking RDP access from the virtual machine).

Рекомендации Best practices

При управлении приложениями и данными в Azure учитывайте дополнительные рекомендации, приведенные ниже. Consider the following additional guidelines when you are managing applications and data in Azure.

Рекомендации Dos and don’ts

Не думайте, что если рабочая станция защищена, не нужно соблюдать другие общие требования к безопасности. Don’t assume that because a workstation has been locked down that other common security requirements do not need to be met. Риск больше, так как у учетных записей администраторов обычно повышенные права доступа. The potential risk is higher because of elevated access levels that administrator accounts generally possess. В таблице ниже показаны примеры рисков и альтернативные безопасные меры. Examples of risks and their alternate safe practices are shown in the table below.

| Не рекомендуется Don’t | Рекомендуется Do |

|---|---|

| Не отправлять учетные данные электронной почты для доступа администратора или других секретов (например, TLS/SSL или сертификаты управления). Don’t email credentials for administrator access or other secrets (for example, TLS/SSL or management certificates) | Соблюдайте конфиденциальность: предоставляйте имена и пароли учетных записей устно (но не храните их в ящике голосовой почты), устанавливайте сертификаты клиентов и серверов удаленно (используя зашифрованный сеанс), скачивайте данные из защищенных сетевых папок и распространяйте их с помощью съемных носителей. Maintain confidentiality by delivering account names and passwords by voice (but not storing them in voice mail), perform a remote installation of client/server certificates (via an encrypted session), download from a protected network share, or distribute by hand via removable media. |

| — | Поддерживайте упреждающее управление жизненным циклом сертификатов управления. Proactively manage your management certificate life cycles. |

| Не храните пароли учетных записей в незашифрованном или в нехэшированном виде в хранилищах приложений (например, в электронных таблицах, на сайтах SharePoint или в файловых ресурсах). Don’t store account passwords unencrypted or un-hashed in application storage (such as in spreadsheets, SharePoint sites, or file shares). | Установите принципы управления безопасностью и политики усиления безопасности системы и примените их к среде разработки. Establish security management principles and system hardening policies, and apply them to your development environment. |

| — | Используйте правила привязки сертификатов Enhanced Mitigation Experience Toolkit 5.5, чтобы предоставить надлежащие права доступа к сайтам Azure, которые используют SSL- или TLS-сертификат. Use Enhanced Mitigation Experience Toolkit 5.5 certificate pinning rules to ensure proper access to Azure SSL/TLS sites. |

| Не предоставляйте администраторам одни и те же учетные записи и пароли, не используйте пароли повторно для нескольких пользовательских учетных записей или служб, особенно тех записей, которые служат для доступа к социальным сетям или выполнения других действий, не связанных c администрированием. Don’t share accounts and passwords between administrators, or reuse passwords across multiple user accounts or services, particularly those for social media or other nonadministrative activities. | Выделите учетную запись Майкрософт для управления подпиской Azure, которая не будет использоваться для работы с личной электронной почтой. Create a dedicated Microsoft account to manage your Azure subscription—an account that is not used for personal email. |

| Не отправляйте файлы конфигурации по электронной почте. Don’t email configuration files. | Файлы и профили конфигурации следует устанавливать из надежного источника (например, зашифрованного USB-устройства флэш-памяти). Для этого не стоит использовать механизм, который легко скомпрометировать, такой как электронная почта. Configuration files and profiles should be installed from a trusted source (for example, an encrypted USB flash drive), not from a mechanism that can be easily compromised, such as email. |

| Не используйте простые и ненадежные пароли для входа. Don’t use weak or simple logon passwords. | Принудительно примените политики использования надежных паролей, циклы окончания срока действия паролей (изменение после первого использования), время ожидания для консолей и автоматическую блокировку учетных записей. Enforce strong password policies, expiration cycles (changeon-first-use), console timeouts, and automatic account lockouts. Используйте систему управления клиентскими паролями с многофакторной проверкой подлинности при доступе к хранилищу паролей. Use a client password management system with multi-factor authentication for password vault access. |

| Не открывайте порты управления для доступа через Интернет. Don’t expose management ports to the Internet. | Заблокируйте порты и IP-адреса Azure, чтобы ограничить доступ к управлению. Lock down Azure ports and IP addresses to restrict management access. Дополнительные сведения см. в техническом документе Azure Network Security (Безопасность в сети Azure). For more information, see the Azure Network Security white paper. |

| — | Используйте брандмауэры, VPN и защиту доступа к сети для всех подключений, предназначенных для управления. Use firewalls, VPNs, and NAP for all management connections. |

Операции в Azure Azure operations

В поддержке среды Azure участвуют инженеры по эксплуатации и технический персонал службы поддержки Майкрософт. У них есть доступ к рабочим системам Azure, которые используют компьютеры (рабочие станции с усиленной защитой) с виртуальными машинами. Эти компьютеры подготовлены для внутреннего доступа к корпоративной сети и использования соответствующих приложений (например, почты, интрасети и т. д.). Within Microsoft’s operation of Azure, operations engineers and support personnel who access Azure’s production systems use hardened workstation PCs with VMs provisioned on them for internal corporate network access and applications (such as e-mail, intranet, etc.). На всех компьютерах рабочей станции управления есть доверенные платформенные модули, диск загрузки узла зашифрован с помощью BitLocker, и они присоединены к специальному подразделению в основном корпоративном домене Майкрософт. All management workstation computers have TPMs, the host boot drive is encrypted with BitLocker, and they are joined to a special organizational unit (OU) in Microsoft’s primary corporate domain.

Для принудительного усиления безопасности системы используется групповая политика с централизованным обновлением программного обеспечения. System hardening is enforced through Group Policy, with centralized software updating. В результате сбора данных о событиях на рабочих станциях управления формируются журналы событий (например, безопасности и AppLocker), которые хранятся в центральном расположении и обеспечивают возможность аудита и анализа. For auditing and analysis, event logs (such as security and AppLocker) are collected from management workstations and saved to a central location.

Кроме того, чтобы подключиться к рабочей сети Azure, используются компьютеры, выполняющие функцию «поля перехода». Это компьютеры, выделенные в сети Майкрософт, которые требуют двухфакторной проверки подлинности. In addition, dedicated jump-boxes on Microsoft’s network that require two-factor authentication are used to connect to Azure’s production network.

Контрольный список безопасности Azure Azure security checklist

Сокращение числа задач, которые могут выполнять администраторы на рабочей станции с усиленной защитой, сводит к минимуму количество возможных направлений атак в средах разработки и управления. Minimizing the number of tasks that administrators can perform on a hardened workstation helps minimize the attack surface in your development and management environment. Защитить рабочую станцию с усиленной защитой вам помогут следующие механизмы: Use the following technologies to help protect your hardened workstation:

- Усиление безопасности Internet Explorer. IE hardening. Браузер Internet Explorer (или любой другой веб-браузер) — это основная точка входа вредоносного кода, так как эта программа интенсивно взаимодействует с внешними серверами. The Internet Explorer browser (or any web browser, for that matter) is a key entry point for harmful code due to its extensive interactions with external servers. Просмотрите политики клиента и принудительно переведите браузер в защищенный режим работы, отключив надстройки и скачивание файлов и включив фильтрацию с помощью Microsoft SmartScreen. Review your client policies and enforce running in protected mode, disabling add-ons, disabling file downloads, and using Microsoft SmartScreen filtering. Убедитесь, что отображаются предупреждения безопасности. Ensure that security warnings are displayed. Воспользуйтесь преимуществами зон Интернета и создайте список доверенных сайтов, для которых вы настроили достаточный уровень усиления защиты. Take advantage of Internet zones and create a list of trusted sites for which you have configured reasonable hardening. Заблокируйте все другие сайты и внутренние коды браузера, такие как ActiveX и Java. Block all other sites and in-browser code, such as ActiveX and Java.

- Работа с правами обычного пользователя. Standard user. Работа в качестве обычного пользователя предоставляет ряд преимуществ. Самое большое из них — так сложнее украсть учетные данные администратора с помощью вредоносных программ. Running as a standard user brings a number of benefits, the biggest of which is that stealing administrator credentials via malware becomes more difficult. Кроме того, у учетной записи обычного пользователя нет привилегий высокого уровня для использования корневой операционной системы, а многие параметры конфигурации и API заблокированы по умолчанию. In addition, a standard user account does not have elevated privileges on the root operating system, and many configuration options and APIs are locked out by default.

- AppLocker. AppLocker. С помощью AppLocker можно ограничить программы и скрипты, которые могут запускать пользователи. You can use AppLocker to restrict the programs and scripts that users can run. AppLocker можно запускать в режиме аудита или принудительного применения. You can run AppLocker in audit or enforcement mode. По умолчанию в AppLocker есть разрешающее правило, которое позволяет пользователям с маркером администратора выполнять любой код на стороне клиента. By default, AppLocker has an allow rule that enables users who have an admin token to run all code on the client. Это правило служит для того, чтобы администраторы не блокировали себя, и применяется только к маркерам с повышенными привилегиями. This rule exists to prevent administrators from locking themselves out, and it applies only to elevated tokens. См. также дополнительные сведения о целостности кода в рамках основ безопасности Windows Server. See also Code Integrity as part of Windows Server core security.

- Подписывание кода. Code signing. Подписывание кода всех средств и скриптов, которые используют администраторы, создает управляемый механизм для развертывания политик защиты приложений. Code signing all tools and scripts used by administrators provides a manageable mechanism for deploying application lockdown policies. Хэш не масштабируется при быстром изменении кода, а использование путей к файлам не обеспечивает высокий уровень безопасности. Hashes do not scale with rapid changes to the code, and file paths do not provide a high level of security. Правила AppLocker следует использовать в сочетании с политикой выполнения PowerShell, которая позволяет выполнять только определенные подписанные скрипты и код. You should combine AppLocker rules with a PowerShell execution policy that only allows specific signed code and scripts to be executed.

- Групповая политика. Group Policy. Создайте глобальную политику администрирования и примените ее ко всем рабочим станциям домена, используемым для управления (и заблокируйте доступ для всех остальных станций), а также к учетным записям пользователей, прошедшим проверку подлинности на этих рабочих станциях. Create a global administrative policy that is applied to any domain workstation that is used for management (and block access from all others), and to user accounts authenticated on those workstations.

- Подготовка с повышенным уровнем безопасности. Security-enhanced provisioning. Защитите базовый образ рабочей станции с усиленной защитой от незаконного получения. Safeguard your baseline hardened workstation image to help protect against tampering. Предпринимайте меры по обеспечению безопасности, такие как шифрование и изолированное хранение образов, виртуальных машин и скриптов, а также ограничьте доступ к ним (вы можете использовать возврат и извлечение, которые подлежат аудиту). Use security measures like encryption and isolation to store images, virtual machines, and scripts, and restrict access (perhaps use an auditable check-in/check-out process).

- Установка исправлений. Patching. Вы можете поддерживать согласованность сборки (или использовать отдельные образы для разработки, эксплуатации и других задач администрирования), регулярно проверять наличие изменений и вредоносных программ, обновлять сборки и активировать компьютеры только при необходимости. Maintain a consistent build (or have separate images for development, operations, and other administrative tasks), scan for changes and malware routinely, keep the build up to date, and only activate machines when they are needed.

- Шифрование. Encryption. На рабочих станциях управления должны быть установлены доверенные платформенные модули. Это повышает безопасность включения шифрованной файловой системы (EFS) и BitLocker. Make sure that management workstations have a TPM to more securely enable Encrypting File System (EFS) and BitLocker.

- Регулирование. Governance. Используйте объекты групповой политики AD DS, чтобы контролировать все интерфейсы администраторов Windows, например предоставление общего доступа к файлам. Use AD DS GPOs to control all the administrators’ Windows interfaces, such as file sharing. Включите рабочие станции управления в процессы аудита, мониторинга и ведения журналов. Include management workstations in auditing, monitoring, and logging processes. Отслеживайте все действия доступа и использования, которые выполняют администраторы и разработчики. Track all administrator and developer access and usage.

Итоги Summary

Использование рабочей станции с усиленной защитой для администрирования облачных служб, виртуальных машин и приложений Azure помогает избежать множества рисков и угроз, которые может представлять удаленное управление важной ИТ-инфраструктурой. Using a hardened workstation configuration for administering your Azure cloud services, Virtual Machines, and applications can help you avoid numerous risks and threats that can come from remotely managing critical IT infrastructure. Azure и Windows предоставляют механизмы, которые можно использовать для защиты подключений и управления ими, а также управления проверкой подлинности и поведением клиентов. Both Azure and Windows provide mechanisms that you can employ to help protect and control communications, authentication, and client behavior.

Дальнейшие шаги Next steps

Ниже приведены ресурсы, с помощью которых можно получить общие сведения о службах Azure и связанных службах Microsoft, а также некоторые дополнения к информации, содержащейся в этом документе. The following resources are available to provide more general information about Azure and related Microsoft services, in addition to specific items referenced in this paper: