Ipsec windows 2012 server

Перед настройкой служб и соединений на сервере и клиентских машин необходимо установить на них КриптоПро CSP и КриптоПро IPSec!

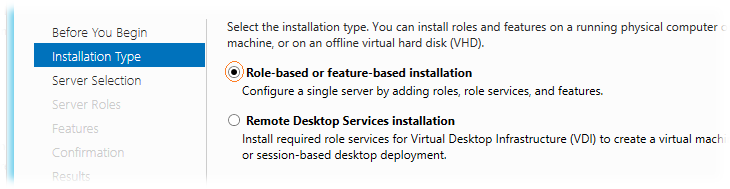

Открываем оснастку Server Manager и через мастер добавления ролей выбираем тип установки на основе ролей — Role-based or feature-based installation.

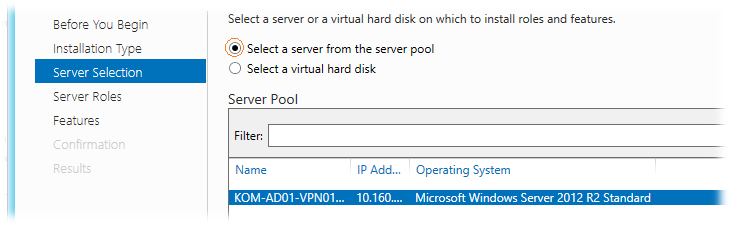

Далее выбираем сервер из пула серверов.

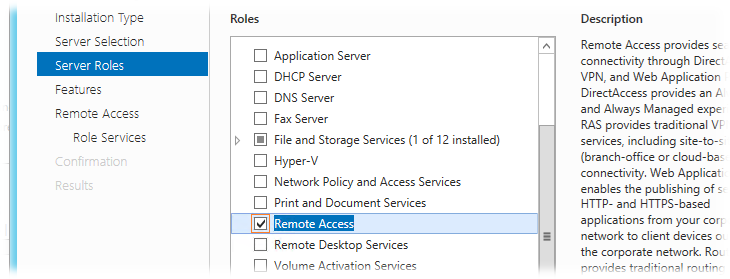

На шаге выбора ролей выбираем роль Remote Access.

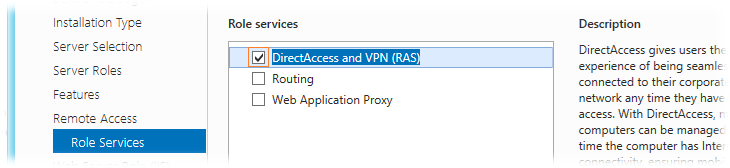

Шаг Features пропускаем без внесения изменений. На шаге выбора служб включаемой роли выберем службу DirectAccess and VPN (RAS).

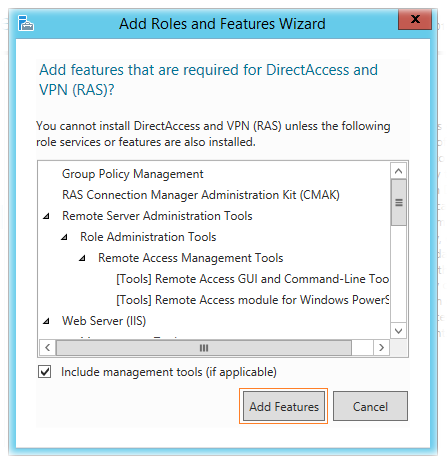

После выбора службы откроется окно добавления дополнительных компонент связанных с выбранной службой. Согласимся с их установкой нажав Add Features.

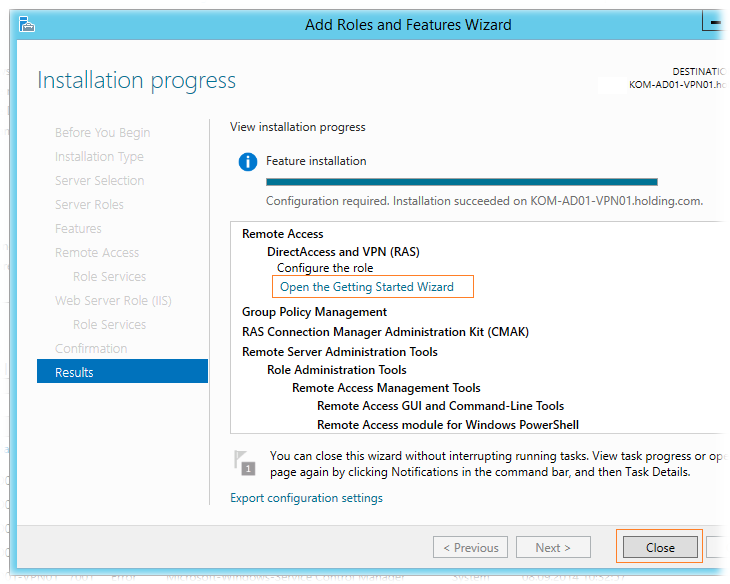

Роль Web Server Role (IIS) будет при этом добавлена в мастер добавления ролей. Соответствующий появившийся шаг мастера Web Server Role (IIS) и зависимые опции Role Services пропускаем с предложенными по умолчанию настройками и запускаем процесс установки, по окончании которого будет доступна ссылка на мастер первоначальной настройки служб Remote Access – Open the Getting Started Wizard.

Мастер настройки RAS можно вызвать щёлкнув по соответствующей ссылке здесь, либо позже из оснастки Server Manager:

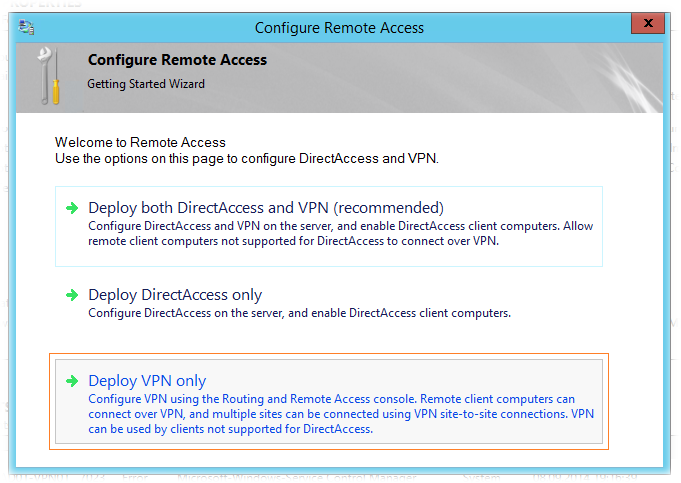

Так как настройка DirectAccess в контексте нашей задачи не нужна, в окне мастера выбираем вариант только VPN – Deploy VPN only.

Настройка службы Routing and Remote Access

Из Панели управления открываем оснастку Administrative Tools \ Routing and Remote Access, выбираем имя сервера и открываем контекстное меню. Выбираем пункт Configure and Enable Routing and Remote Access.

Так как нам нужен только VPN выбираем.

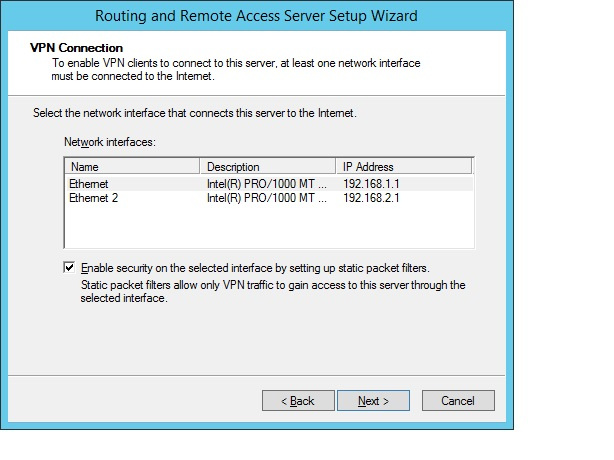

Дальше указываем внешний интерфейс, имеющий выход в Интернет, к которому будут подключаться удаленные клиенты.

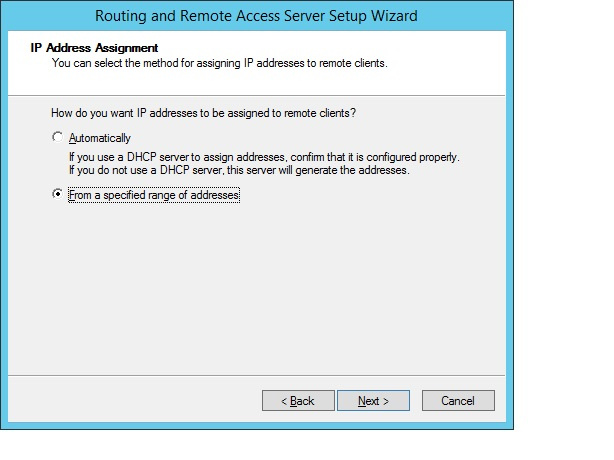

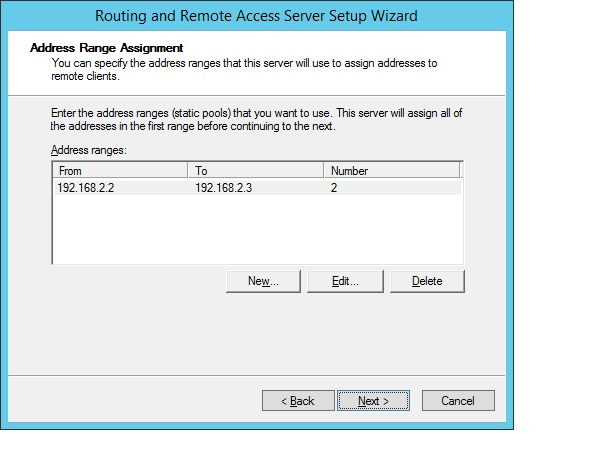

Настраиваем диапазон адресов для клиентов.

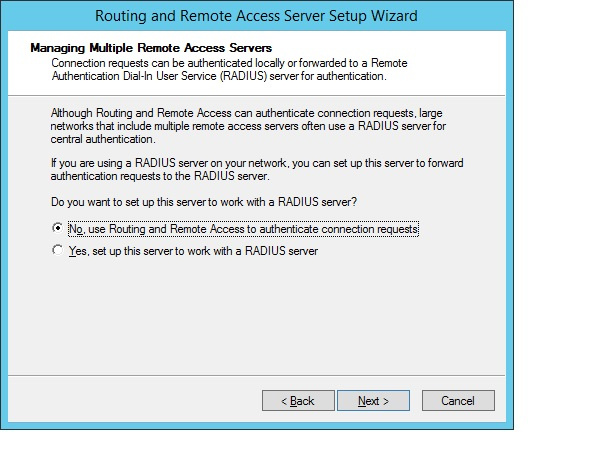

Укажем что не используем RADIUS сервер.

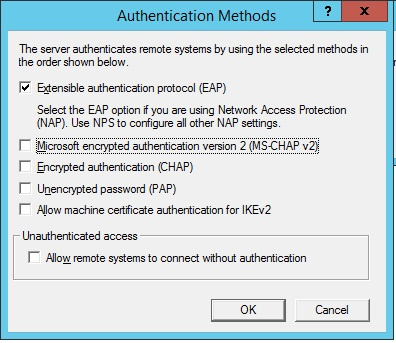

Соглашаемся с запуском службы. После запуска необходимо настроить методы аутентификации пользователей.

Выпускаем ГОСТовые сертификаты в КриптоПро УЦ 2.0 для VPN.

Для того чтобы IPSec у нас работал нам нужно:

- Корневой сертификат УЦ

- Серверный сертификат

- Клиентский сертификат

И так, создадим два шаблона IPSec client IPSec server в Диспетчере УЦ.

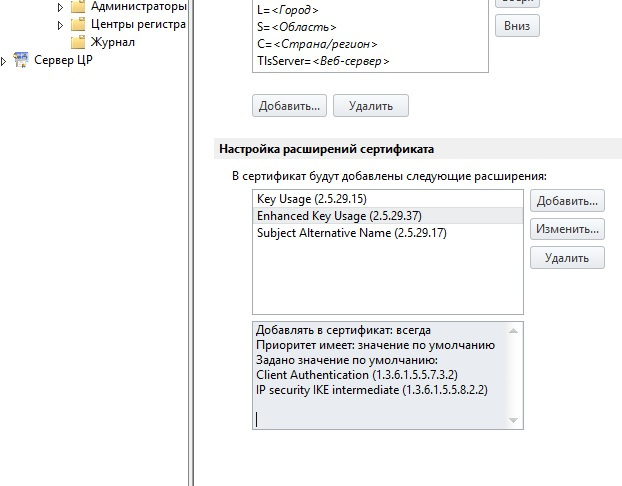

В настройка шаблона IPSec client добавим параметр Client Authentication (1.3.6.1.5.5.7.3.2). IP security IKE intermediate (1.3.6.1.5.5.8.2.2).

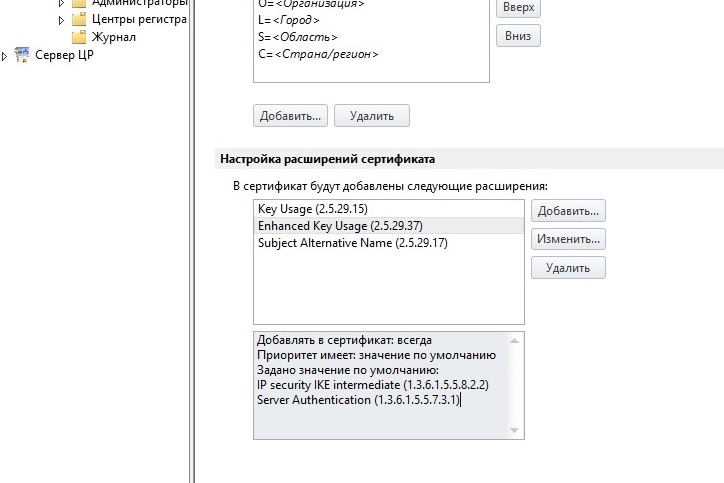

Шаблон IPSec server такой же но с параметром Server Authentication (1.3.6.1.5.5.7.3.1).

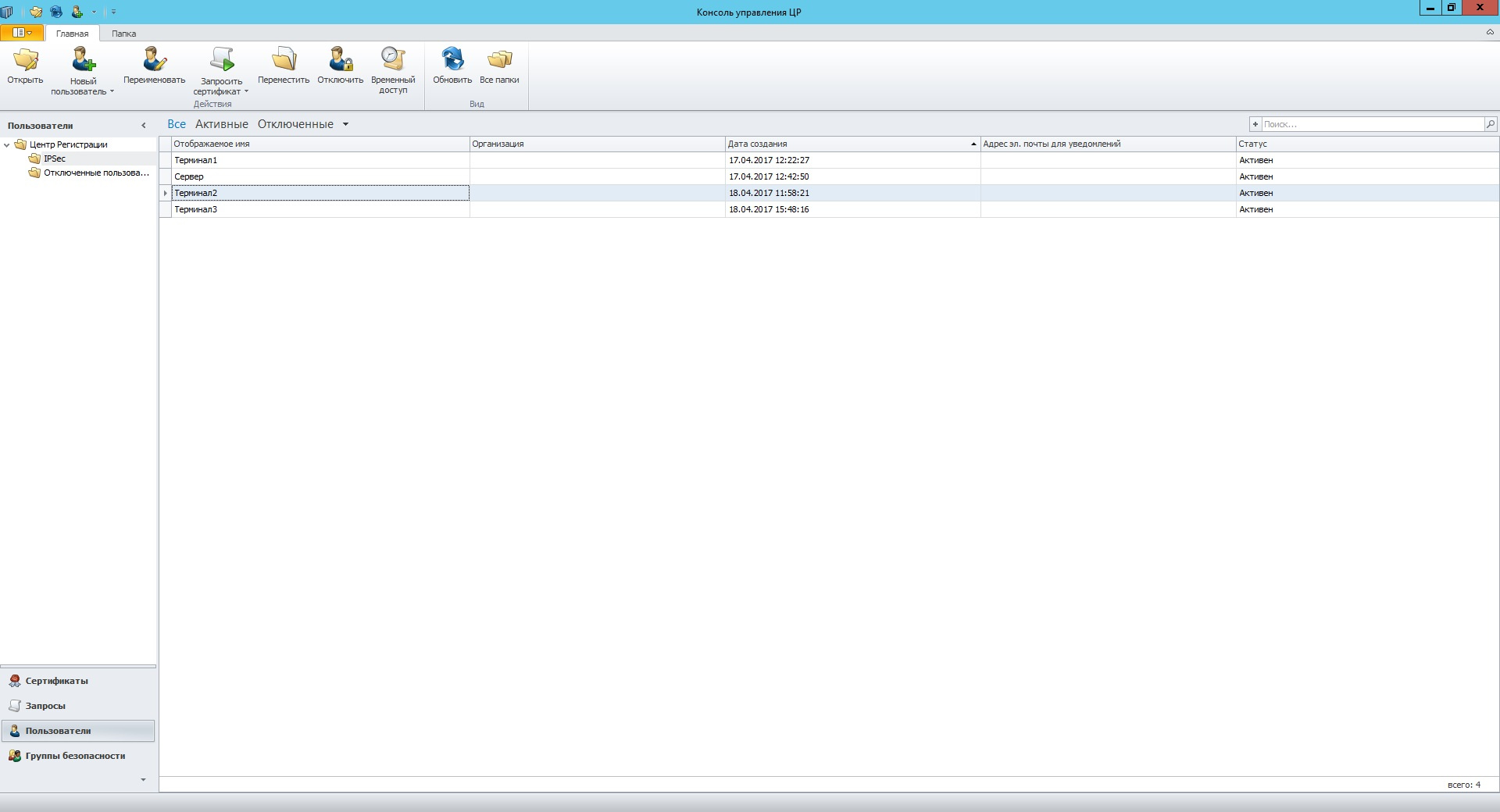

После проделанной работы в Консоли управления ЦР создаем пользователей для запроса и формирования сертификата.

Далее запрашиваем сертификат для созданных пользователей. При запросе необходимо указать шаблон который мы создавали.

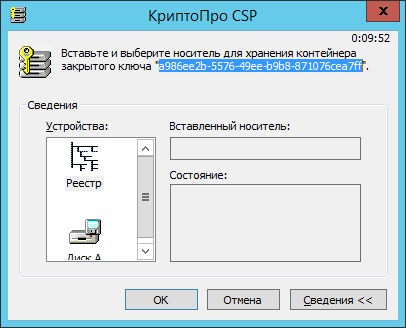

Выберем место хранения (контейнер) для закрытого ключа.

После нервного дерганья мышкой (это необходимо для СПЧ) задаем пароль для контейнера.

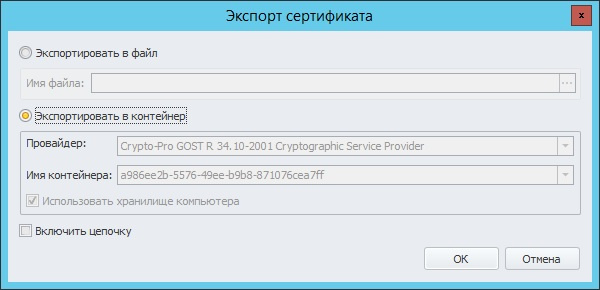

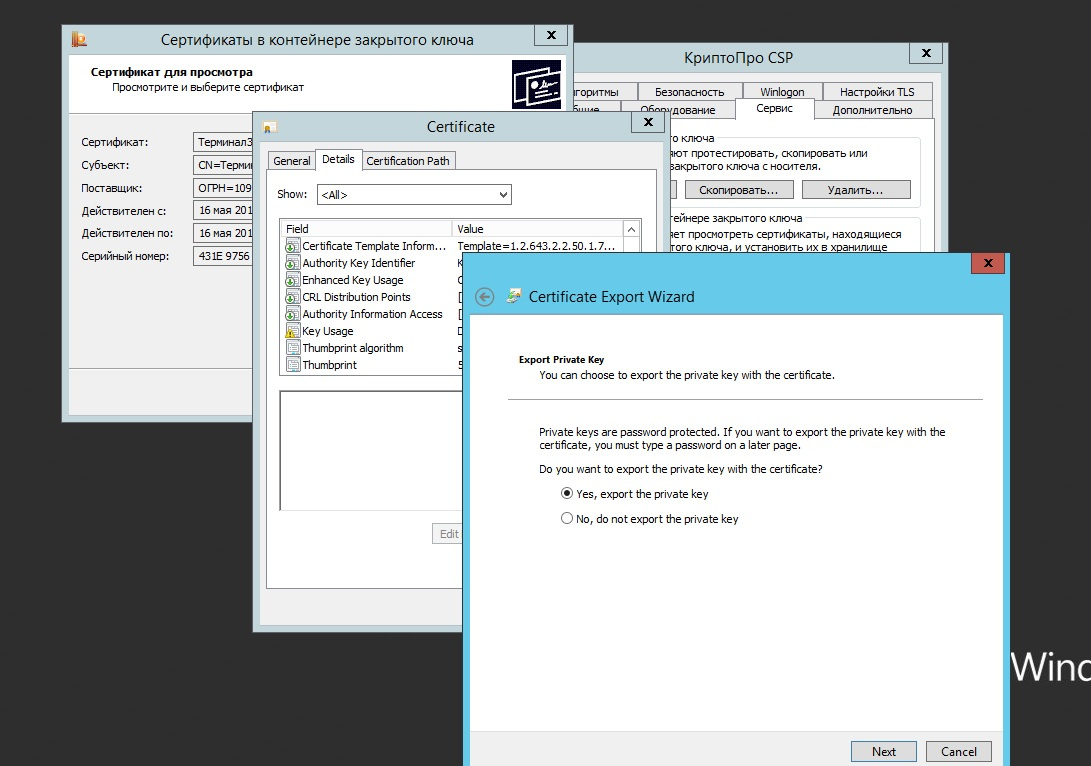

Теперь нам необходимо экспортировать сертификат в закрытый контейнер.

После копирования сертификата необходимо скопировать весь контейнер в файл для переноса на АРМ удаленного клиента. Экспортируем с помощью КриптоПро CSP в формате pfx.

По такому же алгоритму создаем сертификат для сервера только по другому шаблону и устанавливаем их с помощью оснастки Сертификаты КриптоПро CSP. Не забываем про корневой сертификат который должен быть в Доверенных корневых центры сертификации.

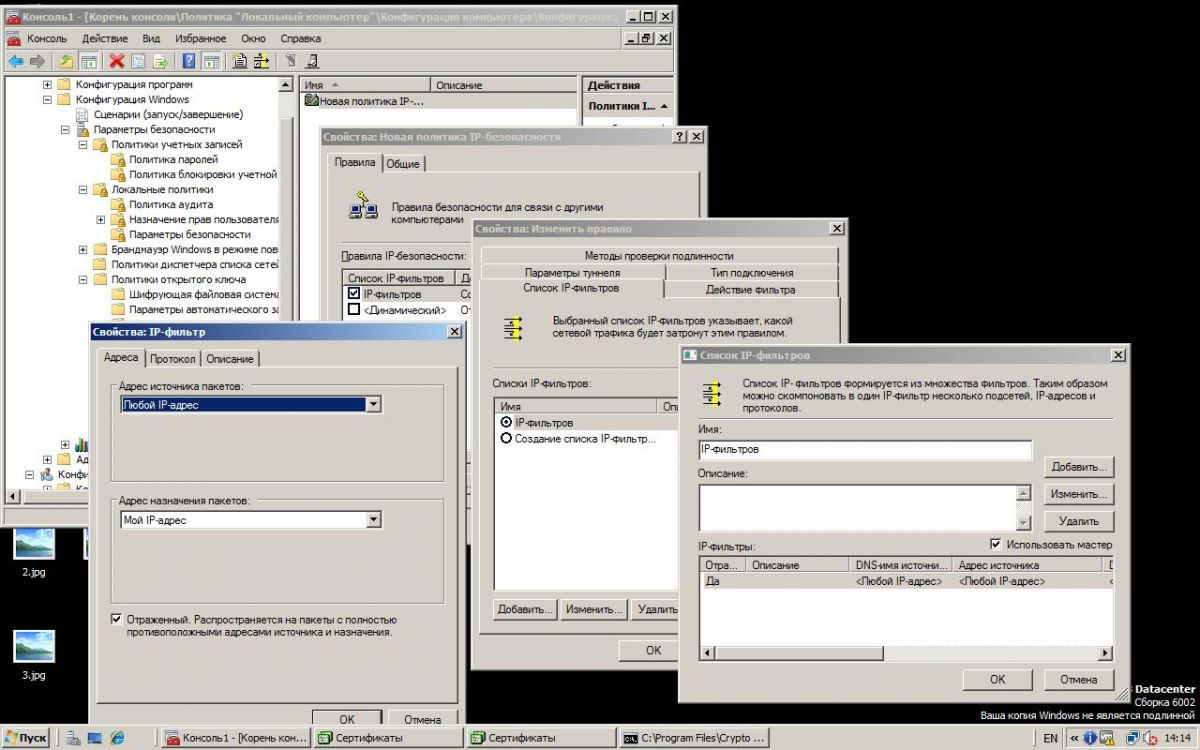

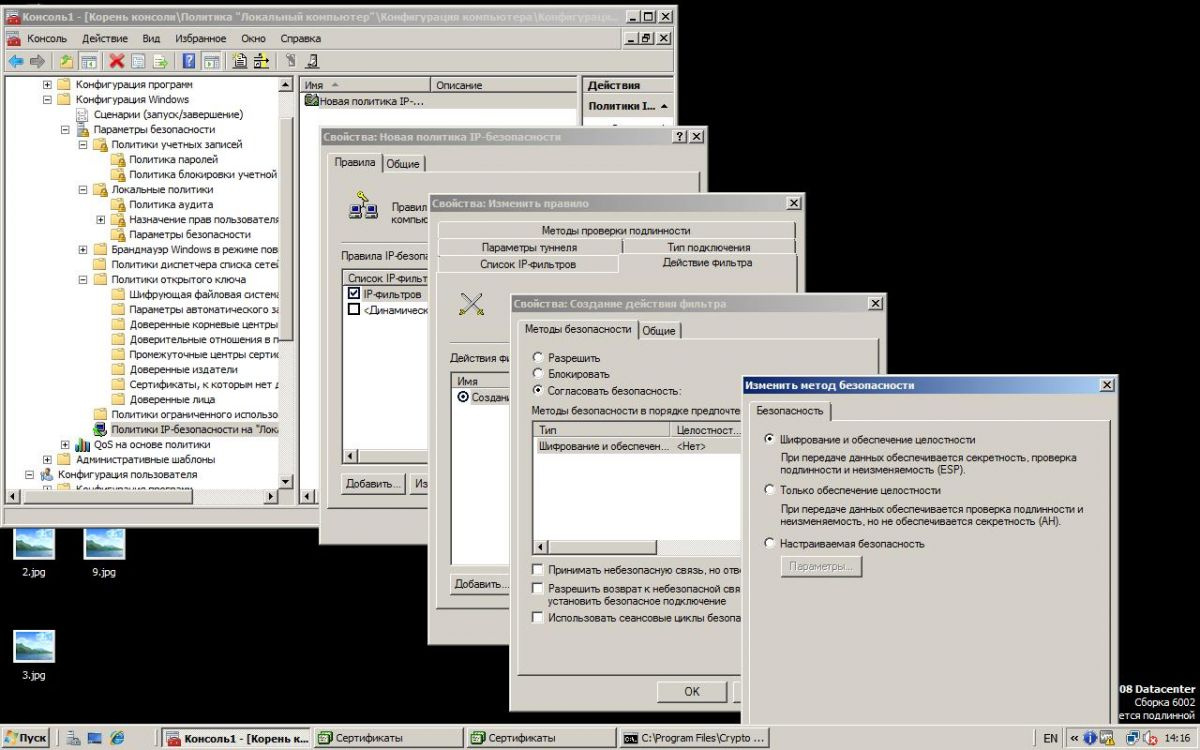

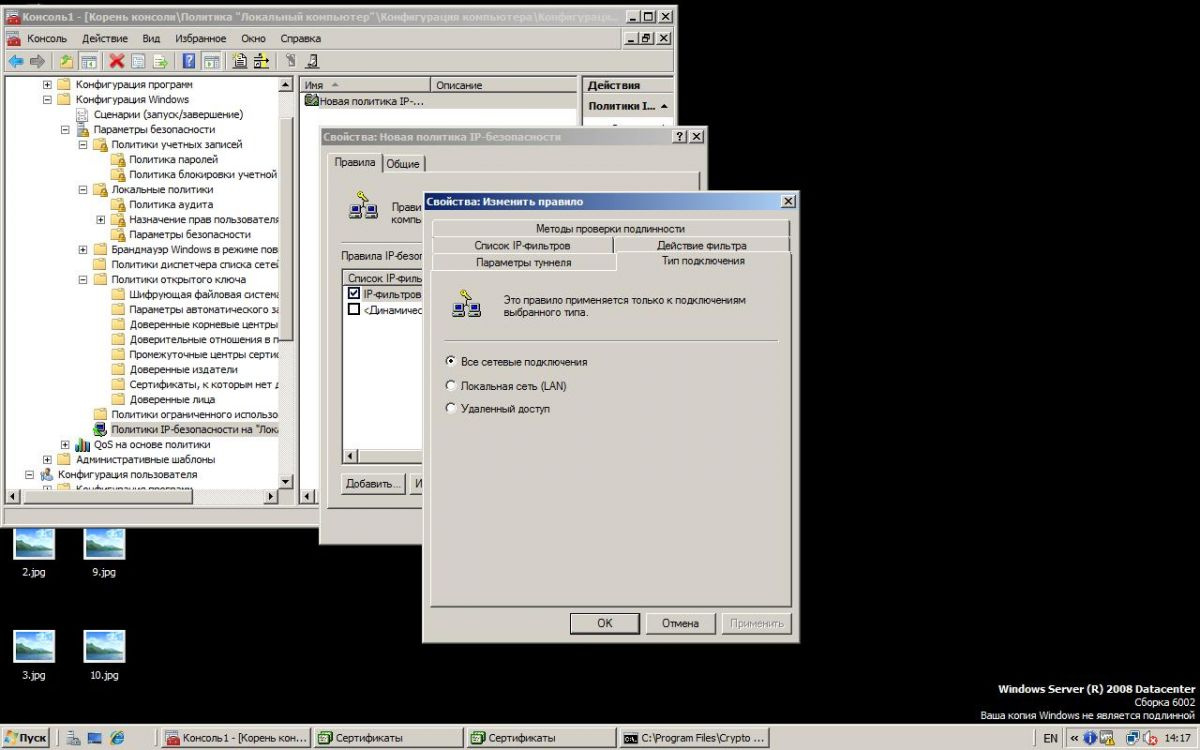

Настройка политики IP-безопасности на сервере

На вкладке «Методы проверки подлинности» добавляем Корневой сертификат.

По такому же алгоритму настраиваем политику IP-безопасности на каждой удаленном АРМ.

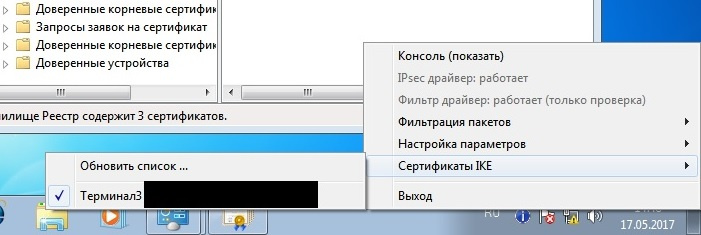

Корректность установки сертификата и проверка работоспособности IPSec, а так же логирование ошибок можно проверить с помощью утилиты КриптоПро IPSec cp_ipsec_info.exe. После нажатия меню Обновить список, Вы увидите список установленных сертификатов. На против установленного сертификата должна стоять галочка для подтверждений что все хорошо с ним.

Настройка подключения VPN к серверу

Подключение настраивается стандартно но с небольшими изменениями.

Защита сквозных подключений IPsec с помощью IKEv2 Securing End-to-End IPsec connections by using IKEv2

Область применения Applies to

- Windows 10 Windows10

- WindowsServer2016 Windows Server 2016

IKEv2 поддерживает следующие возможности: IKEv2 offers the following:

Поддержка подключений между сквозными режимами передачи IPsec Supports IPsec end-to-end transport mode connections

Обеспечивает взаимодействие для Windows с другими операционными системами, использующими IKEv2 для обеспечения безопасности с целью завершения Provides interoperability for Windows with other operating systems that use IKEv2 for end-to-end security

Поддержка требований к пакету B (RFC 4869) Supports Suite B (RFC 4869) requirements

Сосуществование с существующими политиками, которые разворачивают AuthIP/IKEv1 Coexists with existing policies that deploy AuthIP/IKEv1

Использует интерфейс Windows PowerShell исключительно для настройки. Uses the Windows PowerShell interface exclusively for configuration. Вы не можете настроить IKEv2 через пользовательский интерфейс. You cannot configure IKEv2 through the user interface.

Использует сертификаты для механизма проверки подлинности Uses certificates for the authentication mechanism

Вы можете использовать IKEv2 как туннельный протокол виртуальной частной сети (VPN), поддерживающий автоматическое повторное подключение VPN. You can use IKEv2 as a virtual private network (VPN) tunneling protocol that supports automatic VPN reconnection. IKEv2 позволяет содействовать без изменений в соотношении безопасности, несмотря на изменения в соответствующем соединении. IKEv2 allows the security association to remain unchanged despite changes in the underlying connection.

В этом документе In this document

Примечание. в этом разделе содержатся образцы командлетов Windows PowerShell. Note: This topic includes sample Windows PowerShell cmdlets. Дополнительные сведения можно найти в разделе Выполнение командлета Windows PowerShell. For more info, see How to Run a Windows PowerShell Cmdlet.

Что вам понадобится Prerequisites

В этой процедуре предполагается, что у вас уже есть инфраструктура открытых ключей (PKI) для проверки подлинности устройства. These procedures assume that you already have a public key infrastructure (PKI) in place for device authentication.

Устройства, подключенные к домену Devices joined to a domain

Следующий сценарий Windows PowerShell устанавливает правило безопасности подключения, которое использует IKEv2 для обмена данными между двумя компьютерами (КЛИЕНТ1 и SERVER1), которые присоединены к домену corp.contoso.com, как показано в Figure1. The following Windows PowerShell script establishes a connection security rule that uses IKEv2 for communication between two computers (CLIENT1 and SERVER1) that are joined to the corp.contoso.com domain as shown in Figure1.

Figure1 Корпоративная сеть Contoso Figure1 The Contoso corporate network

Этот сценарий делает следующее: This script does the following:

Создание группы безопасности с именем клиент и серверы IPSec , а также добавление серверов КЛИЕНТ1 и Server1 в качестве участников. Creates a security group called IPsec client and servers and adds CLIENT1 and SERVER1 as members.

Создание объекта групповой политики (GPO) с именем ипсекрекуиреинрекуестаут и его связывание с доменом Corp.contoso.com. Creates a Group Policy Object (GPO) called IPsecRequireInRequestOut and links it to the corp.contoso.com domain.

Задает разрешения на доступ к объекту групповой политики, чтобы они были применимы только к компьютерам в клиентах и серверах IPSec , а не к прошедшим проверку подлинности пользователям. Sets the permissions to the GPO so that they apply only to the computers in IPsec client and servers and not to Authenticated Users.

Сертификат, используемый для проверки подлинности. Indicates the certificate to use for authentication.

Внимание! параметры сертификата, заданные для сертификата, чувствительны к регистру, поэтому убедитесь, что они введены точно так, как указано в сертификате, и поместите параметры в том порядке, в котором они описаны в следующем примере. Important: The certificate parameters that you specify for the certificate are case sensitive, so make sure that you type them exactly as specified in the certificate, and place the parameters in the exact order that you see in the following example. В противном случае могут возникнуть ошибки при подключении. Failure to do so will result in connection errors.

Создание правила безопасности подключений IKEv2, которое называется правилом IKEv2. Creates the IKEv2 connection security rule called My IKEv2 Rule.

команды Windows PowerShell для логотипа PowerShell powershell logo](images/powershelllogosmall.gif)Windows PowerShell commands

Вводите каждый командлет в одной строке, несмотря на то, что они могут переноситься по нескольким строкам из-за ограничений форматирования. Type each cmdlet on a single line, even though they may appear to wrap across several lines because of formatting constraints.

Устройства, не подключенные к домену Devices not joined to a domain

Чтобы создать локальную политику IPsec на устройствах, которые нужно включить в безопасное подключение, используйте сценарий Windows PowerShell, как описано ниже. Use a Windows PowerShell script similar to the following to create a local IPsec policy on the devices that you want to include in the secure connection.

Внимание! параметры сертификата, заданные для сертификата, чувствительны к регистру, поэтому убедитесь, что они введены точно так, как указано в сертификате, и поместите параметры в том порядке, в котором они описаны в следующем примере. Important: The certificate parameters that you specify for the certificate are case sensitive, so make sure that you type them exactly as specified in the certificate, and place the parameters in the exact order that you see in the following example. В противном случае могут возникнуть ошибки при подключении. Failure to do so will result in connection errors.

команды Windows PowerShell для логотипа PowerShell powershell logo](images/powershelllogosmall.gif)Windows PowerShell commands

Вводите каждый командлет в одной строке, несмотря на то, что они могут переноситься по нескольким строкам из-за ограничений форматирования. Type each cmdlet on a single line, even though they may appear to wrap across several lines because of formatting constraints.

Убедитесь, что на участвующих компьютерах установлены необходимые сертификаты. Make sure that you install the required certificates on the participating computers.

- Для локальных устройств сертификаты можно импортировать вручную, если у вас есть доступ к компьютеру с правами администратора. For local devices, you can import the certificates manually if you have administrator access to the computer. Дополнительные сведения можно найти в статье Импорт и экспорт сертификатов и закрытых ключей. For more info, see Import or export certificates and private keys.

- Вам нужен корневой сертификат и сертификат компьютера на всех устройствах, которые участвуют в безопасном соединении. You need a root certificate and a computer certificate on all devices that participate in the secure connection. Сохраните сертификат компьютера в папке личные и сертификаты . Save the computer certificate in the Personal/Certificates folder.

- Для удаленных устройств вы можете создать защищенный веб-сайт, чтобы упростить доступ к сценарию и сертификатам. For remote devices, you can create a secure website to facilitate access to the script and certificates.

Поиск и устранение неисправностей Troubleshooting

Выполните следующие действия, чтобы проверить и устранить неполадки подключений по протоколу IKEv2 IPsec. Follow these procedures to verify and troubleshoot your IKEv2 IPsec connections:

С помощью брандмауэра защитника Windows в оснастке Advanced Security убедитесь, что включено правило безопасности подключения. Use the Windows Defender Firewall with Advanced Security snap-in to verify that a connection security rule is enabled.

Откройте брандмауэр защитника Windows в консоли Advanced Security. Open the Windows Defender Firewall with Advanced Security console.

На левой панели брандмауэра защитника Windows с оснасткой Advanced Security выберите правила безопасности подключенийи убедитесь в том, что включено правило безопасности подключения. In the left pane of the Windows Defender Firewall with Advanced Security snap-in, click Connection Security Rules, and then verify that there is an enabled connection security rule.

Разверните **** раздел наблюдение, а затем выберите правила безопасности подключения , чтобы убедиться, что правило IKEv2 активно для текущего активного профиля. Expand Monitoring, and then click Connection Security Rules to verify that your IKEv2 rule is active for your currently active profile.

Используйте командлеты Windows PowerShell для отображения сопоставлений безопасности. Use Windows PowerShell cmdlets to display the security associations.

Откройте командную команду Windows PowerShell. Open a Windows PowerShell command prompt.

Введите Get-нетипсеккуиккмодеса , чтобы отобразить сопоставления безопасности быстрого режима. Type get-NetIPsecQuickModeSA to display the Quick Mode security associations.

Введите Get-нетипсекмаинмодеса , чтобы отобразить сопоставления безопасности основного режима. Type get-NetIPsecMainModeSA to display the Main Mode security associations.

Используйте команду Netsh для захвата событий IPsec. Use netsh to capture IPsec events.

Откройте командную строку с повышенными привилегиями. Open an elevated command prompt.

В командной строке введите команду netsh wfp capture start. At the command prompt, type netsh wfp capture start.

Воспроизводить событие ошибки, чтобы его можно было записать. Reproduce the error event so that it can be captured.

В командной строке введите команду netsh wfp capture Stop. At the command prompt, type netsh wfp capture stop.

В текущей папке создается файл вфпдиаг. cab. A wfpdiag.cab file is created in the current folder.

Откройте CAB-файл, а затем извлеките файл вфпдиаг. XML. Open the cab file, and then extract the wfpdiag.xml file.

Откройте файл вфпдиаг. XML с помощью средства просмотра XML или блокнота, а затем просмотрите содержимое. Open the wfpdiag.xml file with your an XML viewer program or Notepad, and then examine the contents. В этом файле будет много данных. There will be a lot of data in this file. Один из способов сузить область поиска — найти последнюю версию «Еррорфрекуенцитабле» в конце файла. One way to narrow down where to start looking is to search the last “errorFrequencyTable” at the end of the file. Может быть много вхождений этой таблицы, поэтому убедитесь в том, что вы просмотрием последнюю таблицу в файле. There might be many instances of this table, so make sure that you look at the last table in the file. Например, если у вас возникла проблема с сертификатом, в последней таблице в конце файла может появиться следующая запись: For example, if you have a certificate problem, you might see the following entry in the last table at the end of the file:

В этом примере есть 32 экземпляров ошибки еррор_ипсек_ике_но_церт . In this example, there are 32 instances of the ERROR_IPSEC_IKE_NO_CERT error. Итак, теперь вы можете найти еррор_ипсек_ике_но_церт для получения дополнительных сведений об этой ошибке. So now you can search for ERROR_IPSEC_IKE_NO_CERT to get more details regarding this error.

Возможно, вам не удается найти точный ответ на вопрос, но вы можете найти нужные подсказки. You might not find the exact answer for the issue, but you can find good hints. Например, может возникнуть проблема с сертификатами, поэтому вы можете просматривать сертификаты и связанные с ними командлеты для выявления возможных проблем. For example, you might find that there seems to be an issue with the certificates, so you can look at your certificates and the related cmdlets for possible issues.