Настроить рабочее место для портала «Госуслуги»

Порядок действий зависит от операционной системы, в которой вы работаете.

Рекомендуем запустить мастер настройки рабочего места и следовать инструкциям на экране. Он сам установит и наладит программное обеспечение, которое требуется для работы с ЭП. Сделать это можно и вручную.

- Установите и активируйте программу КриптоПро CSP, если не используете носитель со встроенной СКЗИ.

- Установите свой сертификат в хранилище «Личное».

- Установите корневой сертификат УЦ Тензор.

- Если работаете в браузере Internet Explorer, настройте его.

- Скачайте и установите плагин для работы с ЭП на портале государственных услуг.

На портале «Госуслуги» работа с электронной подписью поддерживается на версиях MacOS 10.9 — 10.15.

- Установите и активируйте программу КриптоПро CSP 4.0 R4, если не используете носитель со встроенной СКЗИ.

- Скачайте и установите плагин IFCPlugin.

- Сохраните файл конфигурации для IFCPlugin в каталог «Загрузки».

- Подключите носитель с ЭП к компьютеру.

- Откройте программу Launchpad и введите в строке поиска слово «терминал» (terminal).

- Запустите Терминал (Terminal).

/Downloads/ifc.cfg /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents

Нажмите «Enter». Файл конфигурации IFCPlugin будет перемещен в каталог плагина. Когда появится запрос пароля учетной записи пользователя, укажите его (результат ввода не отображается) и кликните «Enter».

Установите свой сертификат в хранилище «Личное» с помощью команды

/opt/cprocsp/bin/csptestf -absorb -certs -autoprov

Ваш компьютер готов к работе с ЭП на портале «Госуслуги». Зарегистрируйтесь на сайте или авторизуйтесь по электронной подпись.

Ifcplugin для windows 10

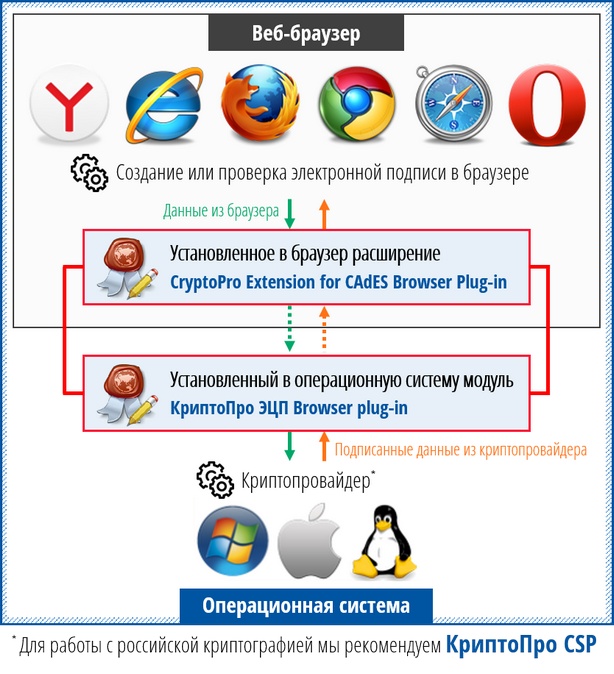

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах и поддерживает работу с широким набором алгоритмов, как встроенных в операционную систему, так и доустановленных дополнительно.

Для работы плагина выполните следующие шаги

Для создания и проверки электронных подписей по алгоритмам ГОСТ требуется обязательная установка криптопровайдера, поддерживающего ГОСТ (мы рекомендуем КриптоПро CSP).

Приложение осуществляет взаимодействие веб-страниц в вашем браузере с криптопровайдером в операционной системе и предназначено для создания и проверки электронной подписи на веб-страницах. Рекомендуем воспользоваться инструкцией по установке

Чтобы убедиться, что всё установлено верно и все элементы системы надёжно взаимодействуют, мы создали специальную площадку для тестирования и проверки создания электронной подписи.

Описание принципов работы плагина

КриптоПро ЭЦП Browser plug-in легко встраивается и применим в любом из современных браузеров с поддержкой сценариев JavaScript:

- Яндекс.Браузер

- Internet Explorer

- Microsoft Edge (на базе Chromium)

- Mozilla Firefox

- Google Chrome

- Apple Safari

- Opera

Поддерживаемые операционные системы:

КриптоПро ЭЦП Browser plug-in позволяет подписывать различные типы данных:

- электронный документ;

- данные веб-формы;

- файл, загруженный с компьютера пользователя;

- текстовое сообщение и т.п.

С точки зрения бизнес-функций, плагин позволяет использовать ЭП:

- на клиентских порталах;

- в системах интернет-банкинга;

- в электронных офисах с доступом через web и т.п.

Например: В онлайн-банке подтверждение операции по переводу средств усовершенствованной электронной цифровой подписью обеспечит гарантию того, что счетом распорядился владелец в конкретный (подтвержденный) момент времени и сертификат ключа подписи на момент совершения транзакции был действителен.

КриптоПро ЭЦП Browser plug-in позволяет создавать и проверять как обычную электронную подпись, так и усовершенствованную электронную подпись. Поскольку плагин является частью стандарта применения усовершенствованной электронной цифровой подписи, автоматически решаются задачи:

- доказательство момента подписи документа и действительности сертификата ключа подписи на этот момент;

- отсутствие необходимости сетевых (онлайн) обращений при проверке подписи;

- архивное хранение электронных документов.

Создание и проверка подписи происходят на стороне пользователя. При создании подписи с помощью КриптоПро ЭЦП Browser plug-in, электронная подпись может быть либо добавлена к подписываемым данным (присоединенная ЭП), либо создана отдельно (отделенная ЭП).

КриптоПро ЭЦП Browser plug-in распространяется бесплатно (лицензионное соглашение).

На нашем сайте доступна демо-страница для пробной работы с КриптоПро ЭЦП Browser plug-in. Полная инструкция по установке доступна по ссылке.

Скачать актуальную версию КриптоПро ЭЦП Browser plug-in:

- версия 2.0 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

- Актуальная, развивающаяся версия, находится в процессе сертификации.

- Поддерживает работу с алгоритмами ГОСТ Р 34.10/11-2012 (при использовании с КриптоПро CSP 4.0 и выше).

- Для Microsoft Windows совместима с КриптоПро CSP версии 3.6 R4 и выше, для других ОС – с КриптоПро CSP версии 4.0 и выше.

- Компоненты КриптоПро TSP Client 2.0 и КриптоПро OCSP Client 2.0, входящие в данную версию, не принимают лицензию от версий 1.x.

- Для работы в Firefox версии 52 и выше требуется дополнительно установить расширение для браузера.

- версия 1.5 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

- В рамках данной версии осуществляется только исправление ошибок, развитие не осуществляется.

- Не поддерживает работу с алгоритмами ГОСТ Р 34.10/11-2012.

- Для Microsoft Windows совместима с КриптоПро CSP версии 3.6 R2 и выше, для других ОС – с КриптоПро CSP версии 3.9 и выше.

- Компоненты КриптоПро TSP Client 1.5 и КриптоПро OCSP Client 1.5, входящие в данную версию, принимают лицензию от версий 1.0.

- все версии для разработчиков (полный комплект дистрибутивов КриптоПро ЭЦП Browser plug-in).

Подробное описание КриптоПро ЭЦП Browser plug-in приведено в Руководстве разработчика КриптоПро ЭЦП SDK.

Заставляем плагин госуслуг работать для всех пользователей в терминальной среде

Уже более года все наши сотрудники работают только в опубликованных приложениях, а централизуем мы всё это через Parallels RAS. Есть у нас и автоматический механизм публикации ЭЦП: если авторизованный пользователь запускает сайт, допустим таможни, то предварительно в его HKCU пишется ЭЦП компании и запускается нужный плагин. Это отлично работает с КОНТУР, СБИС, КРИПТО-ПРО, но плагин от госуслуг (IFCPlugin) пришлось допиливать напильником, а к разработчикам остались вопросы…

Когда поступила заявка на установку очередного плагина, читающего ЭЦП, я не ожидал ничего сложного. Для работы с ЭЦП у нас выделен отдельный RDS-хост на котором уже стояло несколько плагинов и всё отлично работало. Я скачал плагин госуслуг с официального сайта и не мудрствуя лукаво запустил установку в машинном контексте из привилегированного шелла:

На первый взгляд, установка прошла успешно. В списке установленных программ на этом хосте появился «Плагин пользователя систем электронного правительства», под своей учетной записью я смог авторизоваться с помощью ЭЦП. Но у других пользователей плагин так и не заработал, будто и не был установлен.

Куда же ты запропастился?

Плагин госуслуг, в отличие от других аналогичных решений, никак не сообщает о своем присутствии пользователю. Нет иконки в трее, нет группы в стартовом меню, не нашел я его и в «Program Files». Т.к. под моей учеткой работала авторизация в Chrome, а она работает с помощью браузерного плагина, который, в свою очередь, должен иметь MessagingHost, я решил поискать этот процесс.

Каково же было мое удивление, когда я обнаружил этот процесс ( ifc_chrome_host.exe ) в собственной $Env:APPDATA ! Иными словами, инсталлятор плагина, полностью игнорируя машинный контекст, поставил приложение внутрь моего профиля. Причем даже не в $Env:LOCALAPPDATA , а в подлежащую роумингу часть профиля. У нас включен роуминг аппдаты (на эту тему можно долго холливорить, но мы считаем, что в нашем случае — это правильно). Т.е. IFCPlugin установился в мой профиль, хранящийся на файловом сервере, куда только я имею доступ, но зарегистрировал себя и свои классы в машинном контексте на RDS-хосте. Вполне логично, что у пользователей плагина, по сути, не было.

Достаем напильник

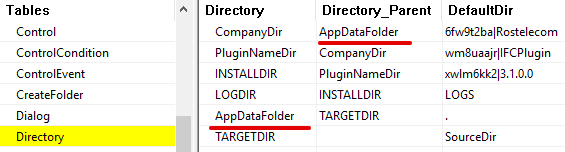

Открываем старую добрую orca и смотрим на структуру директорий установщика IFCPlugin.msi :

TARGETDIR = AppDataFolder. Чем руководствовались разработчики я понять не смог. Заменяем на ProgramFiles64Folder или ProgramFilesFolder по вкусу.

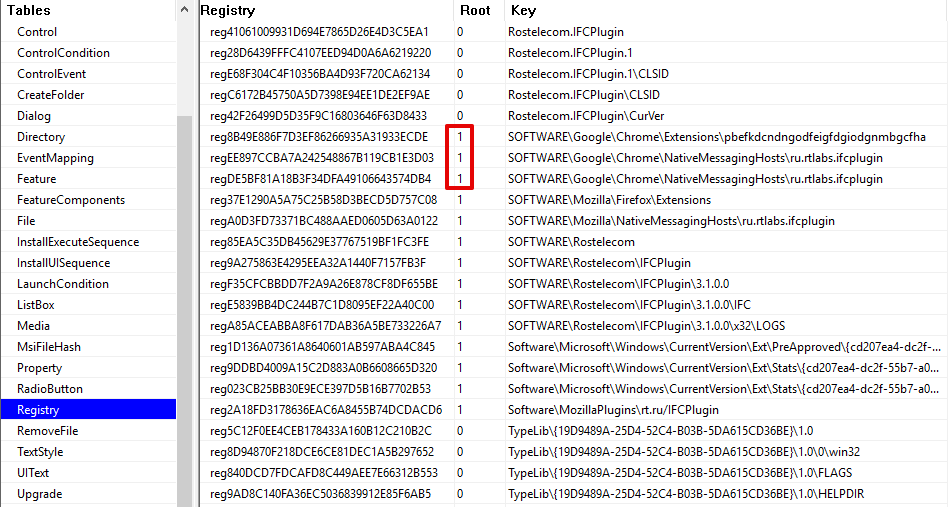

Смотрим что с реестром:

Как видим, всё, кроме классов, прописывается в HKCU. Т.к. меня волновало функционирование лишь плагина для Google Chrome, то я изменил ветку только трем отмеченным параметрам на 2, что соответствует HKLM. Подозреваю, что для Firefox сработает аналогично.

Еще один напильник

Устанавливаю заново. Плагин ожидаемо появляется в $Env:ProgramFiles , но у пользователей, почему-то сразу падает процесс ifc_chrome_host.exe , хотя он уже запускается. Берем procmon и смотрим что ему не хватает.

Выясняется, что он пытается писать логи вот сюда:

Пользователи, по умолчанию, разумеется, не имеют там доступа на запись. Исправляем.

Заключение

Работает. Что курили разработчики и зачем это было сделано именно так, осталось для меня загадкой.