Настройка прокси сервера на Windows

Настройте прокси-сервер в Windows, и приложения отправят ваш сетевой трафик через прокси-сервер. Например, вам может потребоваться использовать прокси-сервер, предоставленный вашим работодателем.

Как правило, вы будете использовать прокси-сервер, если ваша школа или работа предоставит вам его. Вы также можете использовать прокси-сервер, чтобы скрыть свой IP-адрес или доступ к закрытым сайтам, которые недоступны в вашей стране, но для этого рекомендуется использовать VPN (В чём отличие прокси-сервера от VPN?). Если вам нужно настроить прокси для школы или работы, получите необходимые учетные данные и изучите их.

Выбранные вами параметры будут использоваться для Microsoft Edge, Google Chrome, Internet Explorer и других приложений, использующих настройки прокси-сервера. Некоторые приложения, в том числе Mozilla Firefox, позволяют настраивать параметры прокси-сервера, которые переопределяют ваши системные настройки. Вот как настроить системный прокси в Windows 10, 8 и 7.

Windows 8 и 10

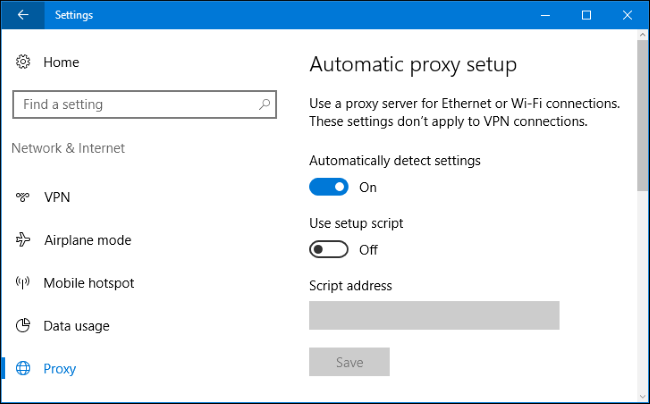

В Windows 10 вы найдете эти параметры в разделе «Настройки» → «Сеть и Интернет» → «Прокси». В Windows 8 тот же экран доступен в настройках ПК → Сетевой прокси.

Настройки здесь применяются, когда вы подключены к сетевым соединениям Ethernet и Wi-Fi, но не будете использоваться, когда вы подключены к VPN .

По умолчанию Windows пытается автоматически определить ваши настройки прокси с параметром «Автоматически определять настройки». В частности, Windows использует протокол автоматического обнаружения веб-прокси или WPAD. Бизнес и школьные сети могут использовать эту функцию для автоматического предоставления настроек прокси-сервера для всех ПК в своих сетях. Если для сети, к которой вы подключены, требуется прокси-сервер, и он предоставляет этот прокси через WPAD, Windows автоматически настроит и использует прокси-сервер. Если сеть не предоставляет прокси-сервер, он вообще не будет использовать прокси-сервер.

Если вы не хотите, чтобы Windows автоматически определяла настройки прокси-сервера, установите для параметра «Автоматическое определение настроек» значение «Выкл.». Затем Windows будет использовать прокси-сервер, если вы настроите его под настройкой прокси-сервера вручную.

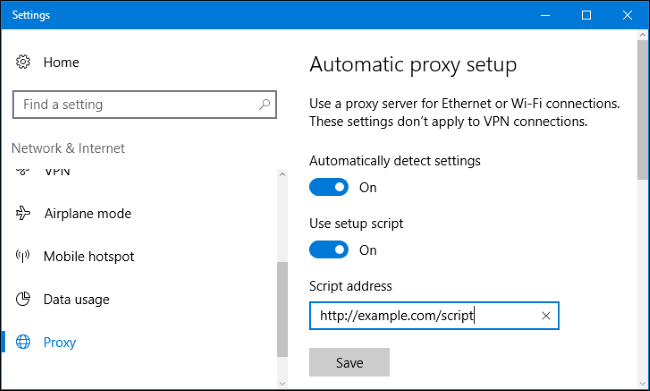

В некоторых случаях вам может потребоваться вручную ввести адрес сценария установки для вашей конфигурации прокси. Для этого включите параметр «Использовать сценарий установки». Подключите сетевой адрес сценария в поле «Адрес сценария» и нажмите «Сохранить». Этот скрипт также можно назвать файлом .PAC.

Поставщик вашей организации или прокси предоставит вам адрес сценария установки, если он вам нужен.

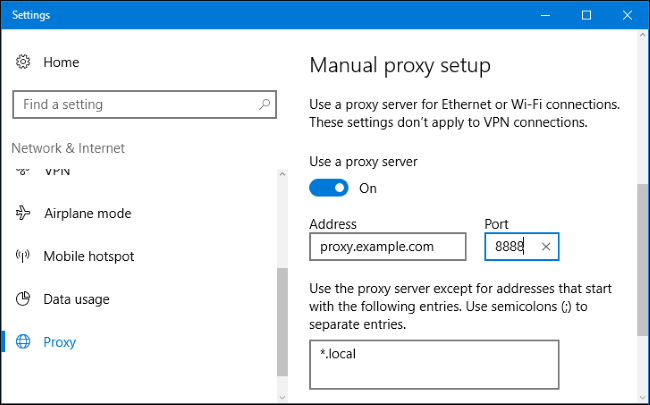

Чтобы ввести настройки ручного прокси-сервера, включите «Использовать прокси-сервер» в разделе «Настройка прокси-сервера вручную». Введите адрес прокси-сервера и порт, который он использует в поле «Адрес» и «Порт».

Поставщик вашей организации или прокси-провайдера предоставит вам сетевой адрес и номер порта, который требуется прокси-серверу.

Когда вы подключаетесь к любому адресу, Windows отправляет трафик через прокси-сервер. Однако вы можете настроить список адресов, для которых Windows не будет использовать прокси-сервер. По умолчанию список включает только *.local . Звездочка — это подстановочный знак и означает «что угодно». Таким образом, если вы попытаетесь подключиться к server.local, database.local или чему-либо еще, что заканчивается на .local, Windows будет обходить прокси и напрямую подключаться.

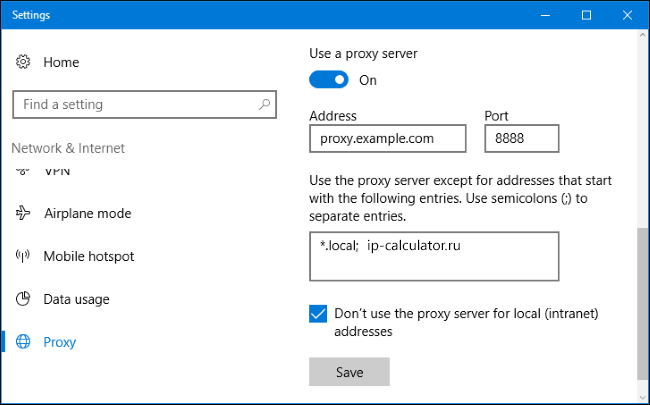

Вы можете добавить больше записей в этот список. Просто разделите каждый с точкой с запятой (;) и пробелом. Например, предположим, вы хотели обойти прокси при подключении к ip-calculator.ru. Вы должны ввести:

Вы также можете отметить «Не использовать прокси-сервер для локальных (интрасети) адресов». Windows будет обходить прокси-сервер при подключении к ресурсам в локальной сети или в интрасети. Когда вы подключаетесь к адресам в Интернете, Windows будет использовать прокси-сервер.

Нажмите «Сохранить», когда вы закончите, чтобы изменить настройки прокси-сервера.

Windows 7

В Windows 7 вы можете изменить свой прокси-сервер в диалоговом окне «Настройки Интернета». Вы также можете использовать этот диалог в Windows 8 и 10, если хотите. Оба интерфейса меняют один и тот же общесистемный параметр.

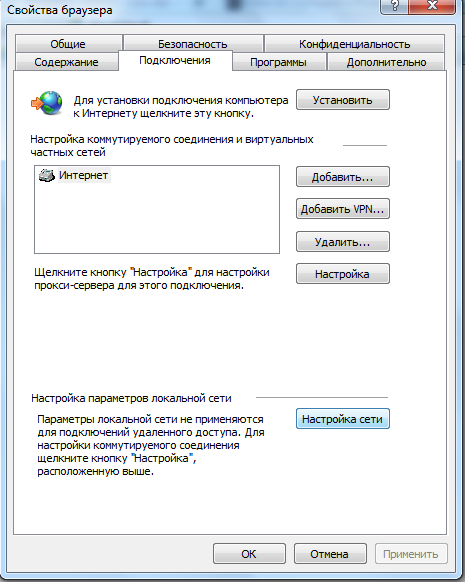

Сначала откройте окно «Свойства браузера». Вы найдете его на панели управления → Сеть и Интернет → Свойства браузера. Вы также можете щелкнуть меню «Сервис» в Internet Explorer и выбрать «Свойства браузера», чтобы открыть его.

Перейдите на вкладку «Подключения» в верхней части окна «Свойства браузера». Нажмите кнопку «Настройки сети» в нижней части окна.

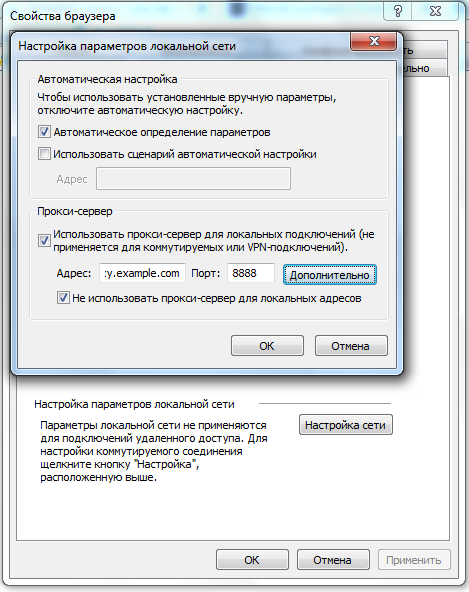

Опция «Автоматическое определение параметров» включена по умолчанию. Когда эта опция включена, Windows попытается автоматически обнаружить прокси-сервер с помощью протокола автоматического обнаружения веб-прокси или WPAD. Если прокси не предоставляется вашей сетью, никто не будет использоваться. Отключите эту опцию, чтобы Windows не могла использовать WPAD для автоматической настройки параметров прокси-сервера.

Параметр «Использовать сценарий автоматической конфигурации» позволяет ввести адрес сценария автоматической настройки прокси. Этот адрес будет предоставлен вашей организацией или прокси-провайдером, если вам это нужно.

Флажок «Использовать прокси-сервер для локальных подключений» позволит вам вручную включить и настроить прокси-сервер. Проверьте его и введите сетевой адрес и порт прокси ниже. Организация, предоставляющая ваш прокси-сервер, предоставит вам эти данные.

По умолчанию Windows автоматически отправит весь трафик через прокси-сервер, включая трафик на адреса в локальной сети или в интрасеть. Чтобы всегда обойти прокси-сервер при подключении к этим локальным адресам, установите флажок «Не использовать прокси-сервер для локальных адресов». Приложения будут обходить прокси-сервер и напрямую подключаться к ресурсам в вашей локальной сети, но не к интернет-адресам.

Нажмите кнопку «Дополнительно» в разделе «Прокси-сервер», если вы хотите изменить дополнительные параметры при включении ручного прокси-сервера.

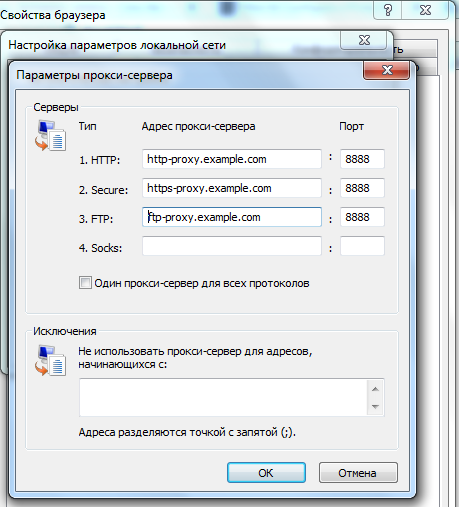

Раздел «Серверы» позволяет вам установить другой прокси-сервер для протоколов HTTP, Secure (HTTPS), FTP и SOCKS. По умолчанию установлен флажок «Использовать тот же прокси-сервер для всех протоколов». Если вы знаете, что вам нужно использовать другой прокси-сервер для разных типов подключений, снимите этот флажок и введите необходимые данные здесь. Это не распространено.

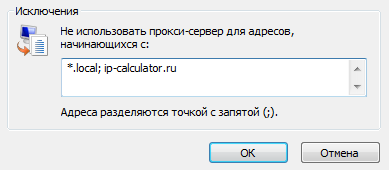

В разделе «Исключения» вы можете указать список адресов, в которых Windows будет обходить прокси-сервер. По умолчанию он включает только *.local . Звездочка здесь известна как «подстановочный знак» и соответствует всему. Это означает, что любой адрес, заканчивающийся на «.local», включая server.local и database.local, будет доступен напрямую.

Если хотите, вы можете ввести дополнительные адреса. Используйте точку с запятой (;) и пробел для разделения каждой записи в списке. Например, если вы также хотели получить доступ к ip-calculator.ru напрямую, не пропуская прокси, вы должны ввести:

Когда вы пытаетесь подключиться к ip-calculator.ru, Windows затем сделает прямое подключение без прохождения через прокси-сервер.

Нажмите «ОК», чтобы сохранить изменения.

Если проблема связана с прокси-сервером — например, если прокси-сервер отключается или вы неправильно вводите данные прокси-сервера, вы увидите сообщение об ошибке сетевого прокси-сервера в используемых вами приложениях. Вам нужно будет вернуться к настройкам прокси-сервера и исправить любые проблемы.

Настройка параметров прокси-сервера устройства и подключения к Интернету Configure device proxy and Internet connectivity settings

Добро пожаловать в Microsoft Defender для конечной точки— новое имя для Advanced Threat Protection в защитнике Microsoft. Welcome to Microsoft Defender for Endpoint, the new name for Microsoft Defender Advanced Threat Protection. Ознакомьтесь с дополнительными сведениями об этой и других обновлениях. Read more about this and other updates here. Мы будем обновлять названия в продуктах и в документах в ближайшем будущем. We’ll be updating names in products and in the docs in the near future.

Относится к: Applies to:

Для использования датчика Microsoft Defender ATP требуется Microsoft Windows HTTP (WinHTTP), чтобы сообщать о данных датчиков и взаимодействовать со службой Microsoft Defender ATP. The Microsoft Defender ATP sensor requires Microsoft Windows HTTP (WinHTTP) to report sensor data and communicate with the Microsoft Defender ATP service.

Внедренный датчик ATP Microsoft Defender выполняется в контексте системы с помощью учетной записи LocalSystem. The embedded Microsoft Defender ATP sensor runs in system context using the LocalSystem account. Датчик использует службы Microsoft Windows HTTP (WinHTTP) для связи с облачной службой Microsoft Defender ATP. The sensor uses Microsoft Windows HTTP Services (WinHTTP) to enable communication with the Microsoft Defender ATP cloud service.

Для организаций, использующих прокси-серверы переадресации в качестве шлюза к Интернету, вы можете использовать защиту сети для исследования за прокси. For organizations that use forward proxies as a gateway to the Internet, you can use network protection to investigate behind a proxy. Дополнительные сведения можно найти в разделе изучение событий подключения, происходящих за пересылаемые прокси-серверы. For more information, see Investigate connection events that occur behind forward proxies.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера в Windows Internet (WinINet) и может находить только прокси-сервер с помощью следующих методов обнаружения: The WinHTTP configuration setting is independent of the Windows Internet (WinINet) Internet browsing proxy settings and can only discover a proxy server by using the following discovery methods:

Методы автоматического обнаружения. Auto-discovery methods:

Прозрачный прокси-сервер Transparent proxy

Протокол автообнаружения веб-прокси (WPAD) Web Proxy Auto-discovery Protocol (WPAD)

Если вы используете в топологии сети прозрачные прокси или WPAD, вам не нужны особые параметры конфигурации. If you’re using Transparent proxy or WPAD in your network topology, you don’t need special configuration settings. Дополнительные сведения об исключениях URL-адресов ATP Microsoft Defender в прокси-сервере можно найти в разделе Включение доступа к URL-адресам службы Microsoft Defender для пакета обновления на прокси-сервер. For more information on Microsoft Defender ATP URL exclusions in the proxy, see Enable access to Microsoft Defender ATP service URLs in the proxy server.

Ручная настройка статического прокси-сервера: Manual static proxy configuration:

- Настройка на основе реестра Registry based configuration

- Настройка WinHTTP с помощью команды netsh — только для настольных систем в стабильной топологии (например: настольный компьютер в корпоративной сети за тем же прокси-сервером) WinHTTP configured using netsh command – Suitable only for desktops in a stable topology (for example: a desktop in a corporate network behind the same proxy)

Настройка прокси-сервера вручную с использованием основанного на реестре статического прокси-сервера Configure the proxy server manually using a registry-based static proxy

Настройте статический прокси на основе реестра так, чтобы он мог получать данные о диагностике и взаимодействовать со службами Microsoft Defender ATP, если компьютер не может подключаться к Интернету. Configure a registry-based static proxy to allow only Microsoft Defender ATP sensor to report diagnostic data and communicate with Microsoft Defender ATP services if a computer is not be permitted to connect to the Internet.

Вы можете настроить статический прокси-сервер с помощью групповой политики. The static proxy is configurable through Group Policy (GP). Групповую политику можно найти в разделе: The group policy can be found under:

- Административные шаблоны > компонентах Windows > сборов и предварительных сборок данных, > настроить использование прокси-сервера с проверкой подлинности для подключенной службы взаимодействия с пользователем и телеметрии Administrative Templates > Windows Components > Data Collection and Preview Builds > Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service

- Включите и выберите параметр отключить использование прокси-сервера с проверкой подлинности:

Set it to Enabled and select Disable Authenticated Proxy usage:

- Включите и выберите параметр отключить использование прокси-сервера с проверкой подлинности:

- Административные шаблоны > компонентах Windows > сборов и предварительных сборок данных, > настроить взаимодействие с подключенными пользователями и телеметрии. Administrative Templates > Windows Components > Data Collection and Preview Builds > Configure connected user experiences and telemetry:

- Это повлияет на все приложения, включая службы Windows, которые используют WinHTTP с прокси-сервером по умолчанию. This will affect all applications including Windows services which use WinHTTP with default proxy.

- Ноутбуки, которые представляют собой изменяющуюся топологию (например: переход с офиса домой), будут работать неправильно с netsh. Laptops that are changing topology (for example: from office to home) will malfunction with netsh. Используйте конфигурацию основанного на реестре статического прокси-сервера. Use the registry-based static proxy configuration.

Настройте прокси-сервер. Configure the proxy:

Данная политика задает два значения реестра ( TelemetryProxyServer как REG_SZ и DisableEnterpriseAuthProxy как REG_DWORD) в разделе реестра HKLM\Software\Policies\Microsoft\Windows\DataCollection . The policy sets two registry values TelemetryProxyServer as REG_SZ and DisableEnterpriseAuthProxy as REG_DWORD under the registry key HKLM\Software\Policies\Microsoft\Windows\DataCollection .

Значение реестра TelemetryProxyServer имеет следующий формат строки: The registry value TelemetryProxyServer takes the following string format:

Пример: 10.0.0.6:8080 For example: 10.0.0.6:8080

Значению реестра DisableEnterpriseAuthProxy должно быть присвоено значение 1. The registry value DisableEnterpriseAuthProxy should be set to 1.

Настройка прокси-сервера вручную с использованием команды netsh Configure the proxy server manually using netsh command

Используйте netsh для настройки системного статического прокси-сервера. Use netsh to configure a system-wide static proxy.

Откройте окно командной строки с правами администратора: Open an elevated command-line:

a. a. В меню Пуск введите cmd; Go to Start and type cmd.

б) b. Щелкните правой кнопкой мыши Командная строка и выберите Запустить от имени администратора. Right-click Command prompt and select Run as administrator.

Введите указанную ниже команду и нажмите клавишу ВВОД. Enter the following command and press Enter:

Например: netsh winhttp set proxy 10.0.0.6:8080 For example: netsh winhttp set proxy 10.0.0.6:8080

Чтобы сбросить прокси WinHTTP, введите указанную ниже команду и нажмите клавишу Ввод . To reset the winhttp proxy, enter the following command and press Enter

Предоставление доступа к URL-адресам службы Microsoft Defender ATP на прокси-сервере Enable access to Microsoft Defender ATP service URLs in the proxy server

Если прокси или брандмауэр блокирует весь трафик по умолчанию и разрешает только определенные домены, добавьте в список разрешенные домены домены, указанные в загружаемом листе. If a proxy or firewall is blocking all traffic by default and allowing only specific domains through, add the domains listed in the downloadable sheet to the allowed domains list.

Элемент Item Описание Description

Spreadsheet SpreadsheetЭлектронная таблица предоставляет определенные записи DNS для местоположений служб, географических местоположений и ОС. The spreadsheet provides specific DNS records for service locations, geographic locations, and OS. Если на прокси-сервере или брандмауэре включена проверка HTTPS (Проверка SSL), исключите домены, указанные в приведенной выше таблице, из сканирования HTTPS. If a proxy or firewall has HTTPS scanning (SSL inspection) enabled, exclude the domains listed in the above table from HTTPS scanning.

settings-win.data.microsoft.com требуется только в том случае, если у вас установлены устройства с Windows 10 версии 1803 или более ранней. settings-win.data.microsoft.com is only needed if you have Windows 10 devices running version 1803 or earlier.

URL-адреса, которые включают V20 в них, необходимы только в том случае, если у вас установлены устройства с Windows 10 версии 1803 или более поздней. URLs that include v20 in them are only needed if you have Windows 10 devices running version 1803 or later. Например, us-v20.events.data.microsoft.com это необходимо для устройства с Windows 10, работающего под управлением версии 1803 или более поздней и подключенного к региону хранения данных US. For example, us-v20.events.data.microsoft.com is needed for a Windows 10 device running version 1803 or later and onboarded to US Data Storage region.

Если вы используете антивирусную программу Microsoft Defender в своей среде, ознакомьтесь со статьей ниже, чтобы получить подробные сведения о том, как разрешить подключение к облачной службе защитника Майкрософт. https://docs.microsoft.com/windows/security/threat-protection/microsoft-defender-antivirus/configure-network-connections-microsoft-defender-antivirus If you are using Microsoft Defender Antivirus in your environment, please refer to the following article for details on allowing connections to the Microsoft Defender Antivirus cloud service: https://docs.microsoft.com/windows/security/threat-protection/microsoft-defender-antivirus/configure-network-connections-microsoft-defender-antivirus

Если прокси или брандмауэр блокирует анонимный трафик, так как датчик Microsoft Defender ATP подключается из контекста системы, убедитесь в том, что анонимный трафик разрешен в указанных выше URL-адресах. If a proxy or firewall is blocking anonymous traffic, as Microsoft Defender ATP sensor is connecting from system context, make sure anonymous traffic is permitted in the previously listed URLs.

Требования агента Analytics log Log analytics agent requirements

Ниже приведены сведения о настройке прокси-сервера и брандмауэра, необходимые для связи с агентом службы анализа журналов (обычно называется Microsoft Monitoring Agent) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8,1, Windows Server 2008 R2, Windows Server 2012 R2 и Windows Server 2016. The information below list the proxy and firewall configuration information required to communicate with Log Analytics agent (often referred to as Microsoft Monitoring Agent) for the previous versions of Windows such as Windows 7 SP1, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, and Windows Server 2016.

Ресурс агента Agent Resource Порты Ports Direction Direction Обход проверки HTTPS Bypass HTTPS inspection *.ods.opinsights.azure.com *.ods.opinsights.azure.com Порт 443 Port 443 Прав Outbound Да Yes *.oms.opinsights.azure.com *.oms.opinsights.azure.com Порт 443 Port 443 Прав Outbound Да Yes *.blob.core.windows.net *.blob.core.windows.net Порт 443 Port 443 Прав Outbound Да Yes Диапазон IP-адресов для Microsoft Defender ATP на внутреннем сервере Microsoft Defender ATP service backend IP range

Если сетевые устройства не поддерживают URL-адреса, добавленные в список «разрешить» в предыдущем разделе, можно использовать следующие сведения. If your network devices don’t support the URLs added to an «allow» list in the prior section, you can use the following information.

Пакет Microsoft Defender ATP создан в облаке Azure, развернутом в следующих регионах: Microsoft Defender ATP is built on Azure cloud, deployed in the following regions:

Как облачное решение, диапазон IP-адресов может изменяться. As a cloud-based solution, the IP range can change. Рекомендуем перейти к параметру разрешения DNS. It’s recommended you move to DNS resolving setting.

Проверка подключения клиента к URL-адресам службы Microsoft Defender ATP Verify client connectivity to Microsoft Defender ATP service URLs

Убедитесь, что конфигурация прокси-сервера успешно выполнена, служба WinHTTP может выявлять и взаимодействовать через прокси-сервер в своей среде, а прокси-сервер допускает трафик к URL-адресам службы Microsoft Defender ATP. Verify the proxy configuration completed successfully, that WinHTTP can discover and communicate through the proxy server in your environment, and that the proxy server allows traffic to the Microsoft Defender ATP service URLs.

Скачайте средство для анализатора клиента MDATP на компьютер, на котором работает датчик защитника Microsoft Defender. Download the MDATP Client Analyzer tool to the PC where Microsoft Defender ATP sensor is running on.

Извлеките содержимое MDATPClientAnalyzer.zip на устройстве. Extract the contents of MDATPClientAnalyzer.zip on the device.

Откройте окно командной строки с правами администратора: Open an elevated command-line:

a. a. В меню Пуск введите cmd; Go to Start and type cmd.

б) b. Щелкните правой кнопкой мыши Командная строка и выберите Запустить от имени администратора. Right-click Command prompt and select Run as administrator.

Введите указанную ниже команду и нажмите клавишу ВВОД. Enter the following command and press Enter:

Замените HardDrivePath на путь, по которому был загружен инструмент MDATPClientAnalyzer, например Replace HardDrivePath with the path where the MDATPClientAnalyzer tool was downloaded to, for example

Извлеките MDATPClientAnalyzerResult.zip файл, созданный средством, в папку, используемую в HardDrivePath. Extract the MDATPClientAnalyzerResult.zip file created by tool in the folder used in the HardDrivePath.

Откройте MDATPClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы. Open MDATPClientAnalyzerResult.txt and verify that you have performed the proxy configuration steps to enable server discovery and access to the service URLs.

Средство проверяет подключение к URL-адресам службы защитника Майкрософт, с помощью которых настроено взаимодействие с клиентом Microsoft Defender ATP. The tool checks the connectivity of Microsoft Defender ATP service URLs that Microsoft Defender ATP client is configured to interact with. Затем результаты выводятся в файл MDATPClientAnalyzerResult.txt для каждого URL-адреса, который можно использовать для связи с службами Microsoft Defender ATP. It then prints the results into the MDATPClientAnalyzerResult.txt file for each URL that can potentially be used to communicate with the Microsoft Defender ATP services. Например: For example:

Если по крайней мере один из вариантов подключения возвращает состояние (200), клиент пакета ATP (Майкрософт) может взаимодействовать с проверенным URL-адресом, правильно используя этот метод подключения. If at least one of the connectivity options returns a (200) status, then the Microsoft Defender ATP client can communicate with the tested URL properly using this connectivity method.

Если результаты проверки подключения свидетельствуют об ошибке, отобразится сообщение об ошибке HTTP (см. коды состояния HTTP). However, if the connectivity check results indicate a failure, an HTTP error is displayed (see HTTP Status Codes). Затем вы можете использовать URL-адреса в таблице, показанной в разделе предоставление доступа к URL-адресам службы Microsoft Defender ATP на прокси-сервере. You can then use the URLs in the table shown in Enable access to Microsoft Defender ATP service URLs in the proxy server. То, какие URL-адреса вы будете использовать, будет зависеть от региона, выбранного в ходе процедуры подключения. The URLs you’ll use will depend on the region selected during the onboarding procedure.

Средство анализатора подключений несовместимо с созданием процессов блоков правил ASR, исходящих от команд PsExec и WMI. The Connectivity Analyzer tool is not compatible with ASR rule Block process creations originating from PSExec and WMI commands. Для запуска средства подключения Вам потребуется временно отключить это правило. You will need to temporarily disable this rule to run the connectivity tool.

Если в реестре или с помощью групповой политики задано значение TelemetryProxyServer, защитник Microsoft Defender будет возвращаться к прямому адресу, если он не может получить доступ к определенному прокси-серверу. When the TelemetryProxyServer is set, in Registry or via Group Policy, Microsoft Defender ATP will fall back to direct if it can’t access the defined proxy.

Set it to Enabled and select Disable Authenticated Proxy usage:

Set it to Enabled and select Disable Authenticated Proxy usage: