Как правильно настроить Брандмауэр Windows Server 2012 для 1C + MS SQL?

Добавление правила в брандмауэр Windows Server 2012 R2 для 1С: Предприятие

В процессе работы различных служб и программного обеспечения по сетевым протоколам, данные рабочие элементы используют конкретные порты, через которые происходит обмен данными.

В конфигурации бранмауэра Windows Server 2008/2012 R2 по умолчанию предусмотрена блокировка сетевой активности. Чтобы дать возможность вашим клиентским программам работать через соответствующие порты с серверными компонентами, необходимо добавить в Windows Firewall правила, которые позволят производить обмен данными в сети с использованием определенных портов.

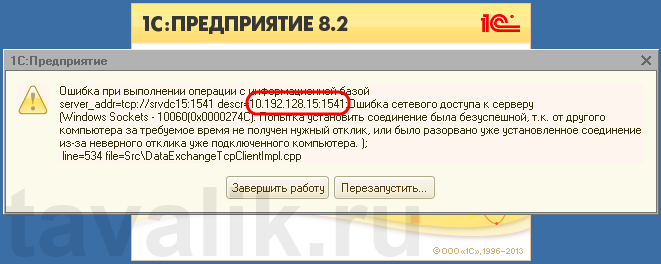

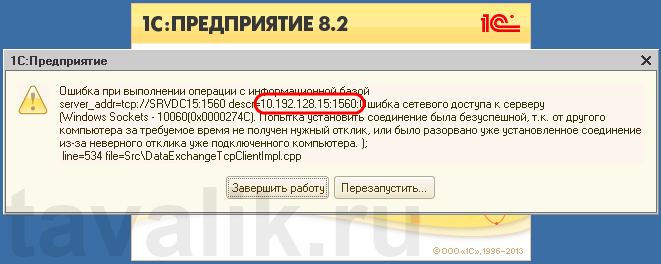

Зачастую пользователи сталкиваются с ситуациями, в которых клиентскому ПО не удается найти сервер «1С:Предприятие», запущенный в серверной среде, управляемой Win Server 2012. При этом могут вылетать ошибки следующего характера:

ошибка доступа к серверу по сети;

ошибка при выполнении операций с информационной базой;

безуспешная попытка установить соединение, не был получен нужный отклик от другого компьютера;

было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера.

Данные ошибки указывают на то что клиентскому По не удалось по указанному адресу найти 1С-сервер. Нередко случается так, что на сервере требуемый для подключения порт просто закрыт. В случае с 1С-сервером это порт под номером 1541.

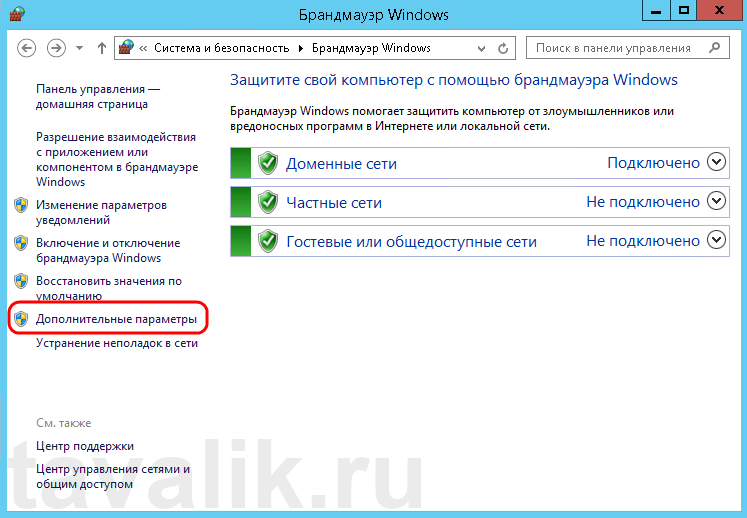

Чтобы открыть данный порт, необходимо зайти на сервер через RDP-подключение и запустить управление Windows Firewall. Эту операцию можно произвести двумя способами. Первый вариант – перейти в «Панель управления», далее в подраздел «Система и безопасность», гд е нужно запустить, собственно, брандмауэр.

Также для этого можно воспользоваться командной строкой, выполнив в ней команду firewall.cpl – для этого нажимаем горячие клавиши Win+R, после чего переходим в раздел «Открыть», вводим имя команды и жмем подтверждение действия.

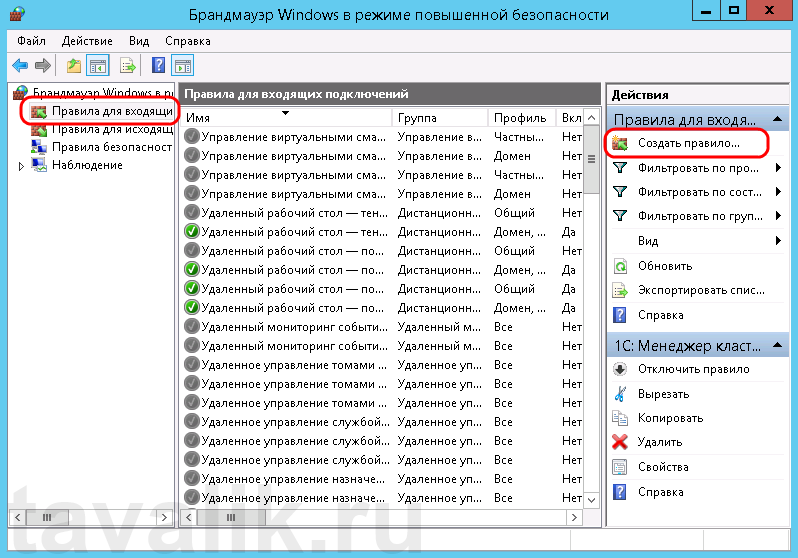

После того, как мы получили доступ к брандмауэру Windows, в его активном окне нам нужно выбрать раздел дополнительных параметров, который расположен в левом меню. Дальше в левой части открывшегося нового окна необходимо перейти к разделу правил для входящих подключений и через меню «Действия» выбрать «Создать новое правило».

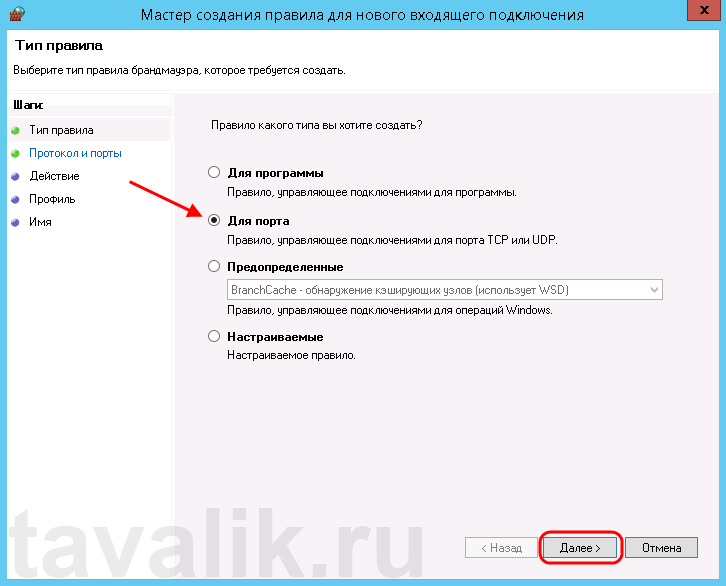

Перед нами откроется мастер создания правил для новых входящих подключений. На титульной странице необходимо выбрать тип выбираемого правила, помеченный названием «Для портов» и можно перейти дальше. Теперь укажем протокол передачи сетевых данных (в нашем случае указываем TCP), а также номер открываемого порта.

На следующей вкладке нам нужно будет указать непосредственно действие, которое будет связано с создаваемым нами правилом. Нас интересует действие «Разрешить подключения». Выбираем его и жмем «Далее». Теперь отмечаем требуемые профили Windows Firewall, на которые должно распространяться создаваемое нами действие. Последняя страница мастера предлагает нам ввести имя для нового правила, а также добавить для него описание по желанию. Жмем готово и завершаем работу с мастером.

После создания правила нужно снова попробовать подключиться к 1С-серверу. При подключении мы увидим ту же самую ошибку, но теперь в сообщении говорится уже о другом порте под номером 1560.

По аналогии с описанной выше схемой добавления портов добавляем еще одно правило, в котором указываем диапазон портов 1560-1591. Эти порты требуются для обеспечения различных рабочих процессов программы 1C. Порты, входящие в этот диапазон, указываем через дефис в разделе «Protocol and Ports».

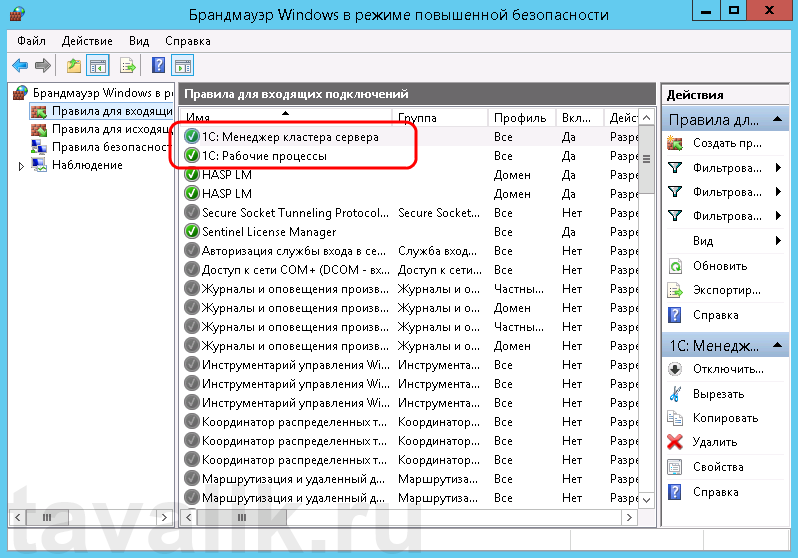

После проделанных манипуляций переходим в оснастку «Windows Firewall with Advanced Security». Здесь, в разделе правил для входящего подключения мы сможем увидеть созданные нами правила. При этом теперь клиент 1С должен свободно подключаться к серверному окружению. Если требуется подключение к вашему серверу через консоль серверного администрирования 1C, вам потребуется создать отдельное правило, открывающее порт 1540.

При необходимости добавления правил к исходящим подключениям можно воспользоваться той же схемой создания правил для отдельных протоколов и программ.

Настройка Windows Firewall для Win Server 2012 на 1С-сервере + MS SQL

Теперь несколько слов о том, как произвести настройку брандмауэра под Windows Server 2012 в указанной конфигурации. Такая связка – не редкость для современных офисов, но иногда требуется дополнительное время, чтобы разобраться в принципе работы Windows Firewall относительно серверного окружения 1С.

При условии, что сервер осуществляет прием подключения на стандартный TCP-порт 1433, нужно просто разрешить этот порт, воспользовавшись созданием правил для брандмауэра, принцип которого мы рассмотрели выше. Чтобы проверить, действительно ли работа идет через этот порт, можно запустить оснастку «Диспетчер конфигурации SQL Server» в Server 2012 и перейти на вкладку сетевой конфигурации. Здесь нужно выбрать вкладку протоколов для MSSQLSERVER и в левом окне найти TCP/IP-протокол. Выбираем его и кликаем «Свойства», после чего ищем вкладку «IP-адреса» и раскрываем ветку «IPAII».

Если же SQL-порт динамический, потребуется разрешение подключения к следующему приложению %ProgramFiles%\Microsoft SQL Server\MSSQL10_50.MSSQLSERVER\MSSQL\Binn\sqlservr.exe.

Как уже было сказано выше, 1С-сервер работает с портом 1541 и портами в диапазоне 1560-1591. Однако нередко случается так, что по непонятным причинам данный список откртых портов все равно не дает выполнять подключение к серверу. Чтобы все работало на 100% нужно всего лишь расширить этот диапазон, указав в нем порты от 1540 до 1591.

Добавление правила в Брандмауэр Windows Server 2012 R2

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие 8.х (необходимо открыть порт 1541 для менеджера кластера, порты 1560-1591 для рабочих процессов и порт 1540 для агента сервера).

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

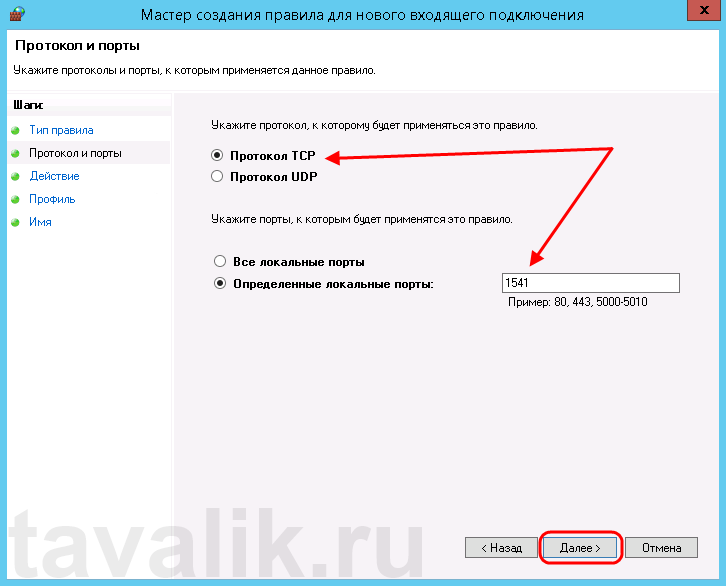

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

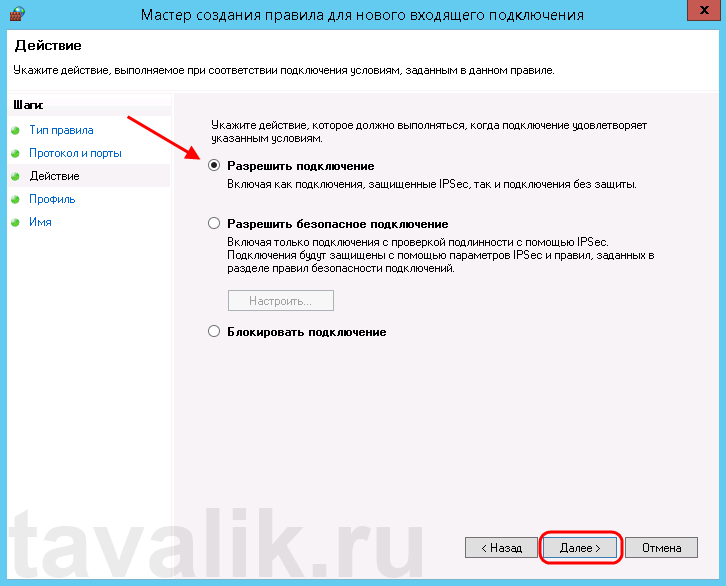

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

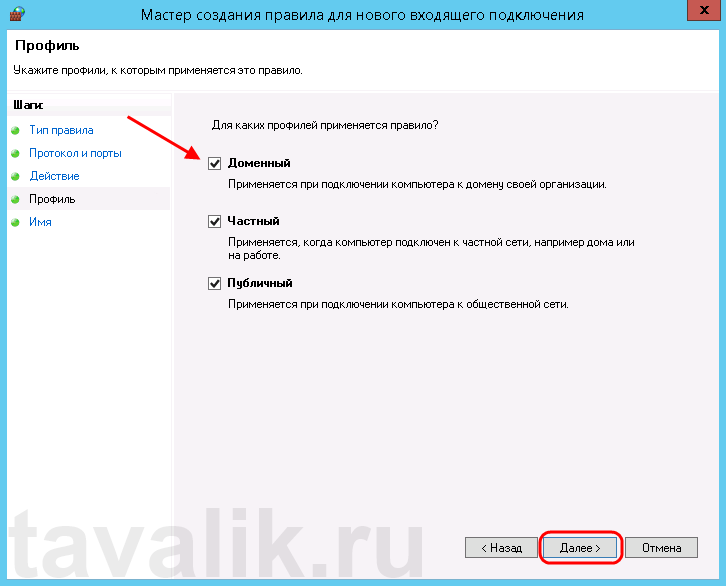

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

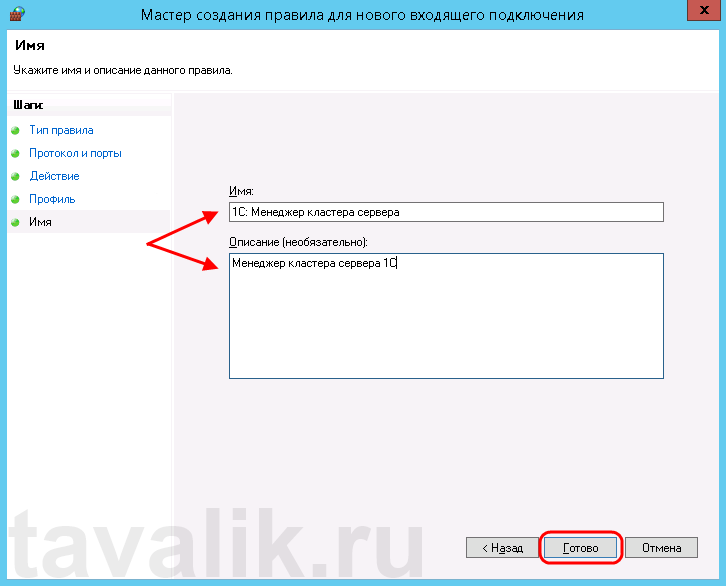

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

Смотрите также:

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Вcтроенный межсетевой экран (firewall) Windows Server 2012 Теретический материал

Вcтроенный межсетевой экран (firewall) Windows Server 2012

Firewall (сетевой экран, брандмауэр) — это система компонентов, предназначенная для защиты информационной системы от внешних и внутренних атак. Он также может служить средством управления доступом к информационным ресурсам вашей компании для внешних и внутренних пользователей.

В круг его задач входит не только обеспечение безопасности, но и другие:

Кэширование, это свойство характерно для сетей, содержащих Web-серверы с большим объемом информации, доступной из Internet; Трансляция сетевых адресов (NAT), возможность применения во внутренней сети любого IP адреса; Фильтрация контента, то есть ограничение информации, получаемой из Internet; Переадресация, путем изменения запросов, распределение нагрузки между несколькими серверами.

Сочетание этих возможностей дает определенные преимущества в защите рабочих станций и серверов.

Основные механизмы для пропускания и блокирования трафика:

Фильтр пакетов, принимающий решения на основе анализа заголовков пакетов; Proxy-серверы, контроль на уровне приложений; Шифрование трафика.

Обычно используют сочетание этих механизмов для грамотного планирования системы безопасности сети.

Фильтрацию пакетов осуществляют маршрутизаторы или компьютер, с соответствующим программным обеспечением, в которых заданы наборы правил, устанавливающие разрешенные типы сетевого трафика, имеющие право проходить через подключенные к нему сетевые интерфейсы. Им приходится принимать решения только на основе информации в заголовке пакета. В заголовок пакета не включены детали, которые могли бы помочь фильтру решить, следует ли пропускать пакет через межсетевой экран. Поэтому нет возможностей распознать тип запроса. Proxy-сервер — это программа, которая выполняется на брандмауэре и перехватывает трафик приложений определенного типа. Пакетный фильтр гарантирует определенную степень защиты, а proxy-серверы обеспечивают дальнейшее блокирование нежелательного трафика между локальной и внешней сетью. Если proxy-сервер выйдет из строя, пакетный фильтр останется вашей первой линией обороны, пока работа proxy-сервера не будет восстановлена. Наиболее продвинутые фаерволы, обладают функцией proxy-сервера.

Персональный межсетевой экран появился в операционных системах семейства Windows, начиная с Windows XP / Windows Server 2003. В Windows Server 2012 возможности этого компонента существенно расширены, что позволяет более гибко производить настройки.

Текущие настройки можно посмотреть, запустив из Диспетчера серверов брандмауэр.

Брандмауэр позволяет настраивать правила для входящих и исходящих подключений. А также – правила безопасности подключений.

Правила настраиваются отдельно для входящих и отдельно – для исходящих подключений.

Щелкаем (справа) «Создать правило».

Данный файервол является шлюзом как сетевого, так и прикладного уровней.

Поэтому мы можем создать правило как для программы, так и для порта.

Задание №1. Создайте правило, разрешающее исходящие соединения с сервером по порту 80 (TCP).

Далее необходимо выбрать протокол, по которому будет произведено соединение

После этого мы можем настроить действие с пакетами: можем разрешить подключение по указанному порту, можем – разрешить безопасное подключение (pptp, l2tp+ipsec), либо заблокировать подключение.

Далее создаём профиль, для которого применяется подключение.

И задаём имя правила.

Создайте правило, разрешающее подключение по протоколам PPTP, SSL, HTTP, FTP, Telnet для данного сервера.

Сделайте ваш сервер веб-сервером и FTP-сервером и попросите друга (с другой виртуалки!), чтобы он попытался подключиться к вашему серверу. Если это удалось сделать, то задание выполнено частично правильно.

Проверять, удаётся ли подключиться по протоколу PPTP и SSL, мы будем позже.

Задание №3. Изучите возможности средства «Наблюдение» за фаерволом. Опишите их назначение в отчёте.

Задание №4. Создайте правило, разрешающее отсылку ICMP-пакетов echo reguest. Проверьте его работу для какого-нибудь узла из локальной или внешней сети, используя его ip-адрес (например, командой ping 192.168.0.10 можно проверить доступность компьютера с указанным адресом). Если ответ пришел, можно переходить ко второй части задания. Если ответа нет, попробуйте найти такой узел, который пришлет ответ.

Задание №5. Создайте правило, запрещающее отсылку icmp-пакетов на данный узел. Проверьте его работу.

Задание №6. Изучите возможности мастера создания правил безопасности для нового подключения. Опишите их назначение в отчёте.

Задание №7. Создайте правило безопасности для туннеля.

Обеспечьте проверку подлинности отправителя (компьютера клиента) сервером на основе сертификата компьютера.

Обеспечьте проверку подлинности соединения между любыми конечными точками туннеля.

Создайте VPN туннель между вашим компьютером и компьютером друга.

Задача №8. Обеспечить обмен электронной почтой между внутренним и внешним SMTP серверами.

Настройте правила в соответствие с таблицей:

Задача №9 (доработка задачи №8). Защитите свою сеть от троянских программ (обращаем внимание и на порт источника).

Защищаемая организация имеет сеть 123.45.0.0/16

Запретить из Интернет доступ в сеть 123.45.0.0/16

Но разрешить доступ в подсеть 123.45.6.0/24 данной сети из сети 135.79.0.0/16

При этом специально запретить в защищаемую сеть доступ из подсети 135.79.6.0/24, за исключением доступа к подсети 123.45.6.0/24

Защищаемая организация имеет сеть 123.4.0.0/16

Входящие соединения TELNET разрешаются только с хостом 123.4.5.6

Входящие соединения SMTP разрешаются только с хостами 123.4.5.7 и 123.4.5.8

Входящий обмен по NNTP разрешается только от сервера новостей 129.6.48.254 и только с хостом 123.4.5.9

Входящий протокол NTP (сетевого времени) — разрешается для всех

ВТОРАЯ ЧАСТЬ ПРАКТИЧЕСКОЙ РАБОТЫ

«Изучение настройки файервола в командной строке».

Все задания этой части (№12-№18) необходимо выполнить в командной строке. Не через графический интерфейс!

Программа netsh. exe позволяет администратору настраивать компьютеры с ОС Windows и наблюдать за ними из командной строки или с помощью пакетного файла.

При использовании средства netsh вводимые команды направляются соответствующим помощникам, которые и производят их выполнение.

Многие из описанных параметров конфигурации можно настроить и с помощью программы netsh.

Расмотрим несколько примеров как создавать правила из командной строки, также эти команды можно использовать при написании своих пакетных сценариев cmd, bat, powershell.

Задача №12. Включите файервол.

Включение и выключение файервола:

Включить брандмауэр: netsh advfirewall set allprofiles state on

Выключить брандмауэр: netsh advfirewall set allprofiles state off

Включение отдельных профилей:

netsh advfirewall set domainprofile state on

netsh advfirewall set privateprofile state on

netsh advfirewall set publicprofile state on

Отключите частный профиль. Включите профиль в домене и публичный профиль.

Запретите все входящие соединения и разрешите все исходяшие:

netsh advfirewall set allprofiles firewallpolicy blockinbound, allowoutbound

Для всех профилей Блокировать Разрешать

входящий трафик исходящий

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN

Добавляет правило, разрешающее (action=allow) соединения по протоколу TCP (protocol=TCP) для 80 порта (localport=80) для входящего трафика (dir=IN, dir – от direction – направление. OUT – исходящий трафик, IN – входящий трафик).

Разрешите входящие соединения для 80 порта по протоколам TCP и UDP с консоли.

Запретите исходящие соединения на 80 порт.

Откройте диапазон портов для исходящего UDP трафика

netsh advfirewall firewall add rule name=» =»Port range» protocol=UDP localport=5000-5100 action=allow dir=OUT

Задача №15. Ограничения по IP адресам

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.1

Разрешите входящий трафик от веб-сервера с dns-именем yandex. ru (вы должны определить ip-адрес по dns-имени!)

Разрешите входящий трафик от серверов с адресами 192.168.1.4, 192.168.1.5, 192.168.1.6 и запретите от 192.168.1.10, 192.168.1.11

Возможно ограничение и по подсетям.

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=block dir=IN remoteip=10.0.0.0/16

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN remoteip=10.0.0.1-10.0.0.10

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=block dir=IN remoteip=localsubnet

Доработайте правило из задачи №15 с использованием адресов подсетей для блокировки и разрешения трафика.

Создайте правило, разрешающее входящий трафик программе C:\Windows\explorer. exe

netsh advfirewall firewall add rule name=»My Application» dir=in action=allow program=»C:\Windows\Explorer. exe» enable=yes

Дополнительно (не к №17):

При необходимости – возможно и комбинирование параметров. Например:

netsh advfirewall firewall add rule name=»My Application» dir=in action=allow program=»C:\MyApp\MyApp. exe» enable=yes remoteip=157.60.0.1,172.16.0.0/16,LocalSubnet profile=domain

Настройте файервол в соответствие со следующими требованиями:

Запретить доступ в подсеть 172.16.0.0/16 Разрешить доступ в подсеть 192.168.2.0/24 Разрешить входящий и исходящий трафик первым 10 адресам подсети 192.168.3.0/24, всем остальным – запретить. Разрешить входящий и исходящий трафик к серверам (их адреса указаны в таблице).