TRACERT: команда в Windows для определения пути прохождения пакета. Опять сети

Всем новогоднего настроения! Тема данной публикации будет звучать так: TRACERT — команда в Windows для определения пути сетевого пакета, параметры и описание. То есть как вы поняли, вопрос сетевых настроек у нас снова в тренде.

Ведь в прошлой статье разговор велся о том, как вообще можно определить факт того, отвечает ли удаленный компьютер на запросы. А сейчас попробуем определить маршрут, чтобы в случае чего было понятно где именно обрыв сети.

Содержание статьи:

Как правильно пользоваться командой TRACERT

Описание основных параметров данной команды

Значит так, друзья, не будем снова повторяться, как открывать командную строку Windows для ввода команды. Если кто-то не знает этого, ссылка во втором абзаце данного текста вам в помощь.

Ну а мы немедленно приступаем к делу. И в качестве примера опять попробуем «достучаться» до блога на котором вы сейчас находитесь. Вот интересно, сколько звеньев находится на пути следования сигнала?

Давайте смотреть вместе. Для этого вводим выражение следующего вида:

А теперь наблюдаем за результатами:

Как видно на скриншоте выше, здесь показан весь путь начиная от домашнего модема. Также выводится время задержки для каждого узла. Таким образом легко определить проблемные участки, вызывающие «торможения» во всей цепочке.

Еще можно поиграться с параметрами команды TRACERT, с которыми можно ознакомиться введя в командной строке следующее выражение:

Например, чтобы уменьшить количество попыток «дозвона» со стандартных тридцати:

До пяти, следует ввести вот такое выражение:

Также помним, что имя опрашиваемого узла может быть как буквенным (домен), так и в виде чисел (IP-адрес). Ну вот в принципе и вся премудрость. Теперь вы знаете, что представляет из себя TRACERT как команда, а также сможете использовать ее с определенными параметрами.

На этом месте публикация подходит к концу. С нетерпением ждем ваших вопросов в комментариях.

Удалил всего 7 папок в Windows и освободил 42 гигабайта на диске

Система Windows содержит большое количество файлов и папок, которыми вы никогда не будете пользоваться. Обычному пользователю очень сложно отличить какие файлы являются критическими важными для системы, а какие можно свободно удалить без последствий.

Давайте рассмотрим несколько файлов и папок Windows, которые вы можете абсолютно безопасно удалить и какой эффект вас ждет от удаления. Некоторые из этих папок защищены системой, поэтому вам нужно быть внимательным при их удалении.

1. Файл спящего режима.

Режим гибернации позволяет записать состояние системы на жесткий диск перед выключением. Допустим, если вытащить батарею из ноутбука на неделю после этого, то вы сможете продолжить работу на том моменте, где вы остановились.

Состояние системы сохраняется в отдельный файл спящего режима, который может занимать приличное пространство в несколько гигабайт. Если вы не пользуетесь спящим режимом, то его можно отключить, правда сделать это придется через командную строку.

Обратите внимание, что обычное удаление файла hiberfil.sys не поможет, Windows сразу же создаст новый файл.

Кликните правой кнопкой мыши по меню “Пуск”, выберите Windows PowerShell (администратор), затем введите следующую команду для отключения спящего режима.

Windows автоматически удалит файл hiberfil.sys. Удаление данного файла автоматически отключает функцию быстрой загрузки в Windows 10. Однако, это небольшая потеря — данная функция часто вызывает ошибки загрузки.

На моем ПК Windows 10 удалось сэкономить 3,2 гигабайта на диске.

2. Папка Temp

Как понятно из названия, папка предназначена для временных файлов, которые после использования уже не нужны.

Удалить содержимое папки можно как вручную, выделив все объекты с помощью Ctrl + A, и нажав Delete, так и с помощью инструмента “Очистка диска”.

На моем ПК Windows 10 за счет удаления удалось сэкономить 377 мегабайт на диске.

3. Корзина

В техническом смысле, Корзина это не отдельная папка. Это отдельное место на диске, где хранятся файлы перед окончательным удалением или восстановлением. Если вы забываете периодически очищать корзину, то в ней может накопиться гигабайты данных.

Удалить объекты в Корзине можно щелкнув правой кнопкой мыши по контекстному меню и выбрав пункт Очистить корзину. Если вы не нашли значок, то можно ввести shell:RecycleBinFolder в адресную строку Проводника.

Пункт контекстного меню Свойства позволяет установить максимальный размер Корзины и выбрать удаление навсегда в обход корзины.

Я регулярно очищаю корзину, поэтому удалить удалось лишь несколько мегабайт.

4. Папка Windows.old

При обновлении Windows система сохраняет копии ваших старых файлов в папке Windows.old. Данная папка может использоваться для восстановления предыдущей версии Windows. Также вы можете вручную взять несколько файлов из старого снимка системы.

Windows автоматически очищает данную папку периодически, но вы можете самостоятельно удалить ее, если вам требуется свободное пространство. В меню Пуск введите “Очистка диска”. Выберите результат и в открывшейся программе нажмите “Очистить системные файлы”.

Затем запуститься сканирование диска. После его завершения выберите пункт “Предыдущие установки Windows” и нажмите “ОК”. Имейте в виду, что при удаление этих данных делает невозможным восстановление к предыдущей версии. Рекомендуем убедиться, что все работает корректно после установки новой версии Windows 10.

На моем ПК Windows 10 папка Windows.old занимала 36,8 гигабайта — очень приличное место для 256 Гб SSD.

5 . Downloaded Program Files

Расположение: C:\Windows\Downloaded Program Files

Данная папка содержит файлы, используемые элементами управления ActiveX в Internet Explorer ActiveX и Java-апплетами.

На самом деле данная папка бесполезна. ActiveX — очень старая технология, которая имеет много уязвимостей безопасности, а Java очень редко используется в современном вебе.

В моем случае папка уже была пуста, но в некоторых случаях можно освободить несколько килобайт — негусто.

6. LiveKernelReports

Папка LiveKernelReports используется при сканировании крупных файлов на ПК. Она хранит дампы файлов. Если на ПК возникнут проблемы, то вы сможете проанализировать содержимое этих файлов для диагностики и устранения неполадки.

Любые крупные файлы с расширением DMP можно безопасно удалить в данной папке.

Мне удалось освободить 1,7 гигабайта.

7. Rempl

Расположение : C:\Program Files\rempl

Папка Rempl обычно не очень крупная — она содержит несколько небольших файлов, связанных с оптимизацией доставки Windows 10.

Удаление файлов в папке не приводит к негативным последствиям, но и эффект от этого совсем мизерный.

Мне удалось освободить только несколько мегабайт.

В конечном итоге за несколько минут мне удалось освободить почти 42 гигабайта — я думаю, отличный результат. Напишите в комментарии, сколько получилось очистить у вас?

Event Tracing for Windows на стороне зла. Но это не точно

В предыдущих статьях про сниффер на PowerShell и сбор данных о загрузке с удаленного сервера я уже немного писал про возможности ETW (Event Tracing for Windows). Сегодня я хочу подробнее рассказать про эту технологию.

Заодно покажу на примере разбора HTTPS и создания кейлоггера на PowerShell, как ее можно использовать во благо. Или не совсем во благо.

Работа с ETW

Event Tracing for Windows собирает и передает сообщения от системных компонентов Windows и сторонних приложений. Появился он еще во времена Windows 2000, но если в те времена системных провайдеров было несколько десятков, то сейчас их счет идет уже на сотни. Сообщения удобно использовать для диагностики ошибок и решения проблем с производительностью софта.

Часть системных провайдеров по умолчанию уже пишет в журнал событий Windows, а часть включается отдельно. Так что даже если вы не знаете про ETW, наверняка им пользуетесь. Познакомиться с журналами и включить часть из них при необходимости можно в стандартном просмотре событий в журналах приложений и служб. Немного о журнале и о работе с ним можно почитать в статье «Вертим логи как хотим ― анализ журналов в системах Windows».

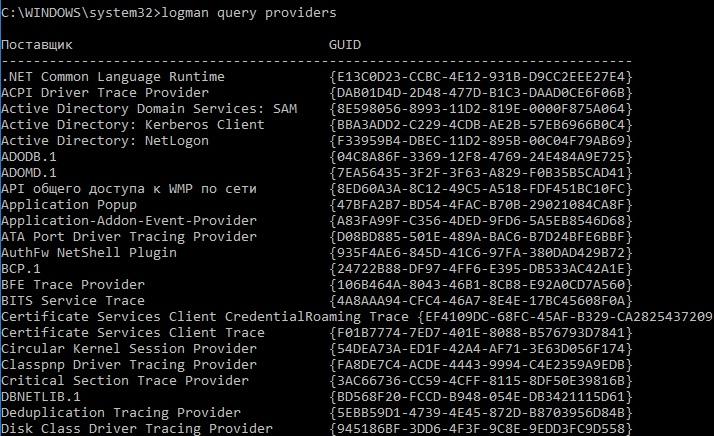

Посмотреть список существующих провайдеров, которые только и рады поведать нам, что с ними происходит, можно командой logman query providers.

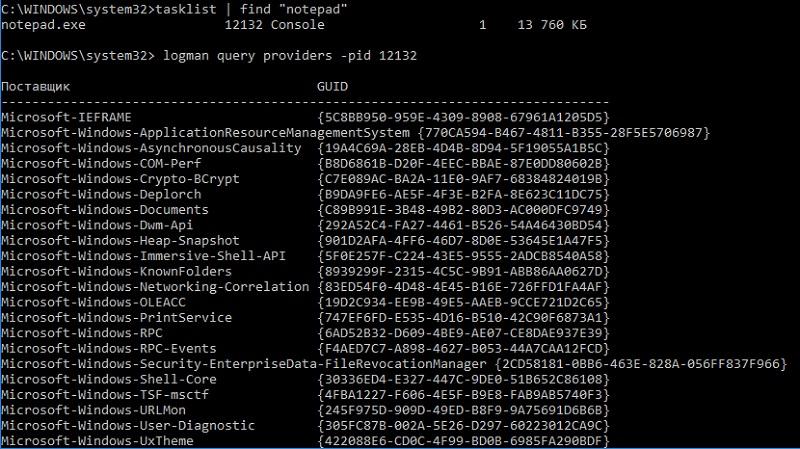

Посмотреть список провайдеров, которые подключены к определенному процессу Windows (а значит, и узнать что-то про него), можно при помощи команды logman query providers -pid

Список провайдеров, подключенных к обычному блокноту.

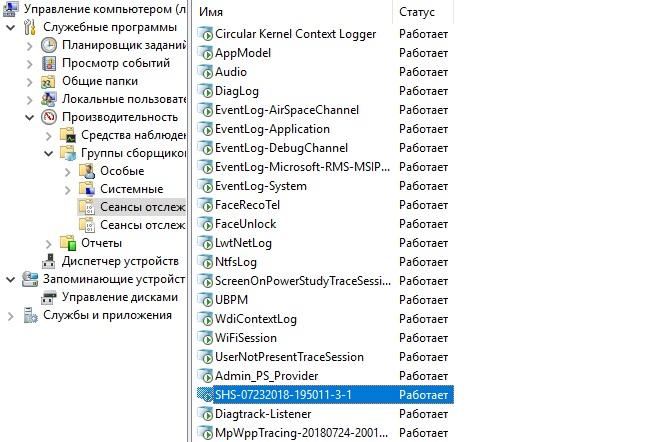

Подписку на события определенного провайдера или на трассировку можно включить через PowerShell при помощи командлета New-NetEventSession. А можно и вовсе накликать мышкой по пути «Управление компьютером» — «Производительность» — «Группы сборщиков данных». Здесь в сеансах отслеживания событий видно, какие трассировки запущены, и при желании можно создать свой сборщик.

Просматривать результат можно при помощи утилит и наборов утилит типа Microsoft Message Analyzer, Windows Performance Toolkit или вовсе командлетом PowerShell Get-WinEvent.

С особенностями работы ETW я рекомендую ознакомиться в документации Microsoft, начать можно с раздела About Event Tracing. Также могу порекомендовать неплохой материал «Изучаем ETW и извлекаем профиты».

Поскольку ETW работает на уровне ядра, то его отличает скорость передачи сообщений и отсутствие необходимости устанавливать какие-либо драйверы или инжекты в приложения. Обычно ETW используют для диагностики производительности и проблем с приложениями. Например, в статье «Ускорение загрузки Windows for fun and profit» анализируются факторы, влияющие на замедление загрузки, а в материале 24-core CPU and I can’t move my mouse — причины торможения Windows на рядовых операциях. Приведу пример — анализ запуска командлетов PowerShell.

Следим за PowerShell

Предположим, что вы каким-то образом (например, через аудит запуска процессов) обнаружили, что на компьютере запускаются невнятные процессы и скрипты PowerShell. Одной из методик будет использование ETW для анализа их активности. Например, посмотрим на провайдера PowerShell. Включим трассировку командой:

Теперь подождем, пока непонятные скрипты отработают, остановим трассировку командой:

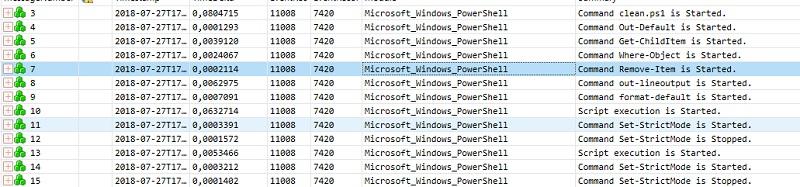

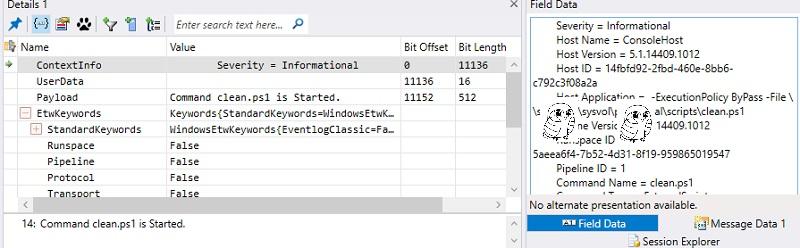

Теперь можно посмотреть трассировку, например, через Microsoft Message Analyzer.

Подозрительный clean.ps1 явно что-то ищет и удаляет.

Если выбрать нужную строку, то в нижней панели будет расширенная информация о событии.

А, это же скрипт для очистки кэша 1С!

В этот раз все оказалось банально. Но в более сложных случаях можно запустить трассировку и для проверки других активностей:

- сетевая активность;

- разрешение DNS;

- обращение к диску;

- работа с памятью;

- активность WMI;

- и многое другое.

Таким образом, ETW может помочь поймать зловреда и разобраться в работе приложений. Местами это информативнее, чем привычный Process Monitor. Но помимо дел добрых, у механизма есть и «темная» сторона.

Разумеется, и молотком можно убить, и ружьем спасти. Моральную оценку механизмов делать я, конечно же, не буду, но в любом случае возможности открываются интересные.

Приведу пару примеров в качестве Proof-of-Concept

S — значит бееезопасно

В этом примере я покажу, как легко узнать, что же ищет пользователь в интернете, даже по HTTPS. Посмотреть можно и без PowerShell — только мышка, только хардкор. В нашей задаче будет пользователь, будет Windows, Internet Explorer и журнал событий.

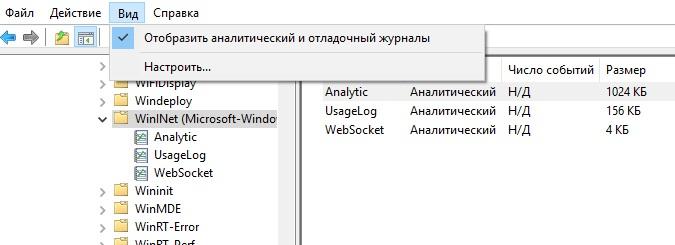

Начнем с того, что включим журнал событий Wininet. Делается это так: открываем журнал событий, на вкладке «Вид» включаем отображение аналитических и отладочных журналов.

Добавляем отображение нужных журналов.

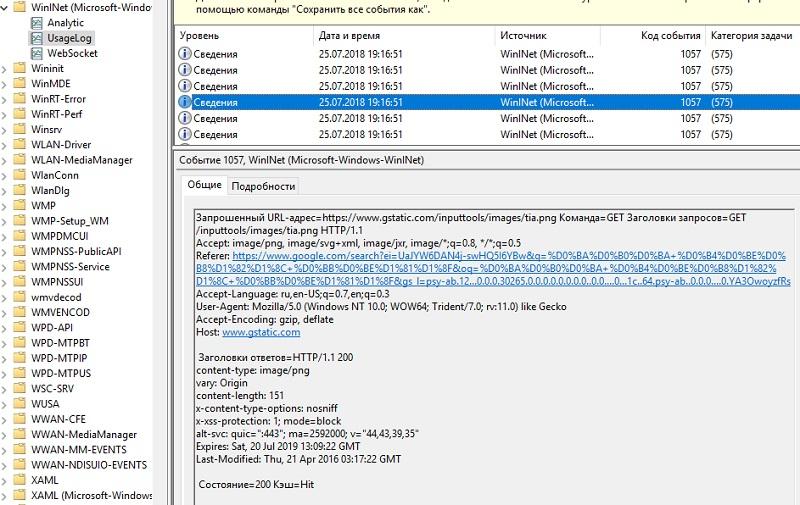

После этого включаем UsageLog в контекстном меню, и этого достаточно для получения нужной информации. Попользуемся IE и посмотрим лог:

Собственно, в журнале видны заголовки и непосредственный запрос в поисковую систему.

Помимо заголовков при помощи журнала можно вытащить и cookie, а заодно посмотреть POST-запросы — например, для вытаскивания учетных данных. Методика работает на любых приложениях, использующих wininet.dll для работы с интернетом. К примеру, браузер Edge.

То же самое запросто реализуется и на PowerShell, и даже на cmd. Приведу пример реализации последним.

Для начала создадим трассировку:

Теперь поработаем в браузере, проверим почту. Трассировку можно после этого остановить командой:

Простейший анализ можно провести при помощи командной утилиты wevtutil.exe. Например, для просмотра POST-запросов команда будет такой:

Можно даже наудачу попробовать поискать по слову password и получить результат.

Пароли открытым текстом. Очень напрягает.

Стоит отметить, что антивирус при этом молчал. Действительно, ведь это обычный процесс трассировки.

Разумеется, события WinInet можно использовать и для диагностики неполадок вроде «почему этот сайт не открывается и что вообще происходит». Но тем не менее, возможности довольно интересны. Перейду к еще более закрученному примеру.

Кейлоггер на PowerShell. Потому что могу.

В Windows есть два интересных провайдера ETW:

Microsoft-Windows-USB-UCX (36DA592D-E43A-4E28-AF6F-4BC57C5A11E8) — работает с USB 2.0.

Microsoft-Windows-USB-USBPORT (C88A4EF5-D048-4013-9408-E04B7DB2814A) — работает с USB 3.0.

С их помощью можно получить данные HID, которые передает такое устройство USB, как клавиатура или мышь. Данные захватываются в сыром виде, но благодаря спецификации HID их вполне можно привести к читаемому виду.

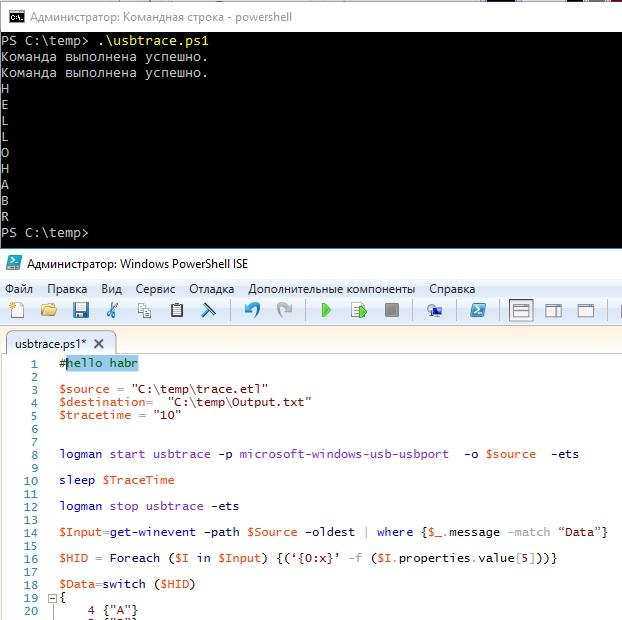

Для начала трассировки достаточно выполнить следующие команды:

А данные можно получить командлетом PowerShell:

Приведу пример простого скрипта, который читает данные трассировки и преображает их в читаемые значения. Преобразование делается только для английских букв и исключительно в заглавные.

При запуске скрипт включает трассировку на 10 секунд, затем показывает результат.

Результат работы скрипта.

Конечно же, разобравшись с данными HID, можно доработать скрипт до полноценного кейлоггера, который записывал бы данные с клавиатуры и мыши. Стоит отметить и ограничения этого механизма:

- работает только с USB, а PS\2 (как порой встречается в ноутбуках) не поддерживается;

- поддержка USB 3.0 заявлена только в Windows 8 и выше;

- требуются права администратора (UAC).

Зато никаких драйверов и перехватчиков. Ну, и конечно, помимо зловредного использования такой кейлоггер может помочь в диагностике проблем с клавиатурой. Теоретически.

Нужно ли бояться

Даже встроенные механизмы в руках злодея могут натворить бед. Методы защиты остаются те же самые: блокировать исполняемые файлы не из системных каталогов, не работать под пользователем с правами администратора, а если и работать — то хотя бы не отключать UAC. И, конечно же, встроенные браузеры Windows по части безопасности вызывают вопросы.