Что можно сделать с wifi имея доступ кличному кабинету .

thunder

Well-known member

id2746

Ondrik8

prodigy

ghostphisher

гарант codeby

Статья есть интересная на этот счет

Ко всему прочему есть шанс перепрошить роутер своей сборкой (при верных обстоятельствах), в сборку можно зашить все что нужно.

Underwood

thunder

Well-known member

id2746

thunder

Well-known member

Вложения

ghostphisher

гарант codeby

DusikOff

id2746

В выпадающем списке выбери своё подключение:

Далее сканируешь эфир Smart scan (желательно запустить сканирование 2-3 раза), оно вызывается из контекстного меню (левый клик):

Добавляешь тачку в список атакуемых целей «Add as Target»:

И переходишь на вкладку:

Как видишь, слева добавленные тобой в качестве атакуемых ЦЕЛИ (targets). Там же можешь добавить цели вручную. В качестве стеллс ip набери любой никем не используемый ip адрес из сети (если он сам там не определился):

На targets на этом скрине не смотри, у меня в сети сейчас никого, поэтому я добавил туде тебе для примера адрес ТД.

В качестве гейтвей он был должен быть забыл сказать я.

Дальше можешь запускать перехват вверху справа и в меню NAT.

Потом бегаешь по вкладкам и собираешь ягоды.

Если надо напишу очередную для интернетов статью как базово пользовать intercepter под виндой.

П.С. Общался удаленно с разработчиком, очень интересный и юморной человек. К сожалению из-за загруженности в работе отказался Открывать и вести свою ветку на codeby.. Но кто знает, кто знает. ))

thunder

Well-known member

Интерцептер именно по твоей теме.

Смотри.

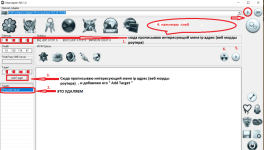

Вот тут переключение режимов wifi\lan (поставь wifi):

Посмотреть вложение 10705

В выпадающем списке выбери своё подключение:

Посмотреть вложение 10708

Далее сканируешь эфир Smart scan (желательно запустить сканирование 2-3 раза), оно вызывается из контекстного меню (левый клик):

Посмотреть вложение 10706

Добавляешь тачку в список атакуемых целей «Add as Target»:

Посмотреть вложение 10707

Как видишь, слева добавленные тобой в качестве атакуемых ЦЕЛИ (targets). Там же можешь добавить цели вручную. В качестве стеллс ip набери любой никем не используемый ip адрес из сети (если он сам там не определился):

Посмотреть вложение 10710

На targets на этом скрине не смотри, у меня в сети сейчас никого, поэтому я добавил туде тебе для примера адрес ТД.

В качестве гейтвей он был должен быть забыл сказать я.

Потом бегаешь по вкладкам и собираешь ягоды.

Если надо напишу очередную для интернетов статью как базово пользовать intercepter под виндой.

П.С. Общался удаленно с разработчиком, очень интересный и юморной человек. К сожалению из-за загруженности в работе отказался Открывать и вести свою ветку на codeby.. Но кто знает, кто знает. ))

DusikOff

id2746

Underwood

thunder

Well-known member

И так начну по порядку ,что и как я делаю (хочется разобраться в чем проблема ) .

В данном примере весь трафик(интернет) прогонял через cyberghost vpn-раздел-зашита сети -подключение сетевым проводом.

Как я и писал ранее , имеется доступ к веб морде роутера

1. В intercepter выбираю режим «сетевое подключение» (адаптер cyberghost TAP-Windows Adapter V9) .

2. В intercepter запускаю » Smart Scan» ,далее выбираю появившийся «Stealth IP» и добавляю в Add as Target

3. В раздел MiTM Mode удаляю машину (ip) в разделе Targets ,в Gateway прописываю интересующий меня айпишник веб морды роутера .Далее , в ручную прописываю(добавляю) ip веб морды роутера в Target и нажимаю Add Target .

4. Жму плэй в вернем правом углу ,потом жму на плэй в поле » MiTM Options » и нажимаю на иконку радиации

5. Перехожу в раздел » Password Mode » выбираю Show Cookies . и ничего не происходит (ничего не прилетает )

Собственно вопрос . что я делаю не так ?

DusikOff

И так начну по порядку ,что и как я делаю (хочется разобраться в чем проблема ) .

В данном примере весь трафик(интернет) прогонял через cyberghost vpn-раздел-зашита сети -подключение сетевым проводом.

Как я и писал ранее , имеется доступ к веб морде роутера

Посмотреть вложение 10719

Посмотреть вложение 10720

1. В intercepter выбираю режим «сетевое подключение» (адаптер cyberghost TAP-Windows Adapter V9) .

Посмотреть вложение 10721

2. В intercepter запускаю » Smart Scan» ,далее выбираю появившийся «Stealth IP» и добавляю в Add as Target

3. В раздел MiTM Mode удаляю машину (ip) в разделе Targets ,в Gateway прописываю интересующий меня айпишник веб морды роутера .Далее , в ручную прописываю(добавляю) ip веб морды роутера в Target и нажимаю Add Target .

Посмотреть вложение 10722

4. Жму плэй в вернем правом углу ,потом жму на плэй в поле » MiTM Options » и нажимаю на иконку радиации

Посмотреть вложение 10723

5. Перехожу в раздел » Password Mode » выбираю Show Cookies . и ничего не происходит (ничего не прилетает )

Посмотреть вложение 10724

Собственно вопрос . что я делаю не так ?

И так начну по порядку ,что и как я делаю (хочется разобраться в чем проблема ) .

В данном примере весь трафик(интернет) прогонял через cyberghost vpn-раздел-зашита сети -подключение сетевым проводом.

Как я и писал ранее , имеется доступ к веб морде роутера

Посмотреть вложение 10719

Посмотреть вложение 10720

1. В intercepter выбираю режим «сетевое подключение» (адаптер cyberghost TAP-Windows Adapter V9) .

Посмотреть вложение 10721

2. В intercepter запускаю » Smart Scan» ,далее выбираю появившийся «Stealth IP» и добавляю в Add as Target

3. В раздел MiTM Mode удаляю машину (ip) в разделе Targets ,в Gateway прописываю интересующий меня айпишник веб морды роутера .Далее , в ручную прописываю(добавляю) ip веб морды роутера в Target и нажимаю Add Target .

Посмотреть вложение 10722

4. Жму плэй в вернем правом углу ,потом жму на плэй в поле » MiTM Options » и нажимаю на иконку радиации

Посмотреть вложение 10723

5. Перехожу в раздел » Password Mode » выбираю Show Cookies . и ничего не происходит (ничего не прилетает )

Посмотреть вложение 10724

Собственно вопрос . что я делаю не так ?

Про сетевую безопасность или как можно украсть ваши данные с помощью роутера

Сейчас я расскажу вам о том как можно украсть ваши данные с помощью неправильно настроенного роутера

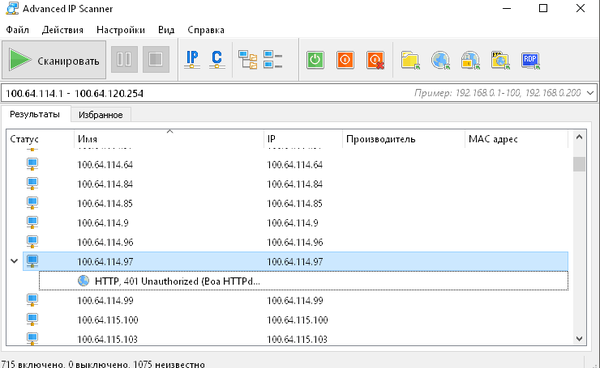

установил программу advanced ip scanner и просканировал сеть провайдера

опытным путем обнаружил что адреса раздаются начиная с подсети 100.64.114.0

сканирую и вижу кучу клиентов , у некоторых включен удаленный доступ:

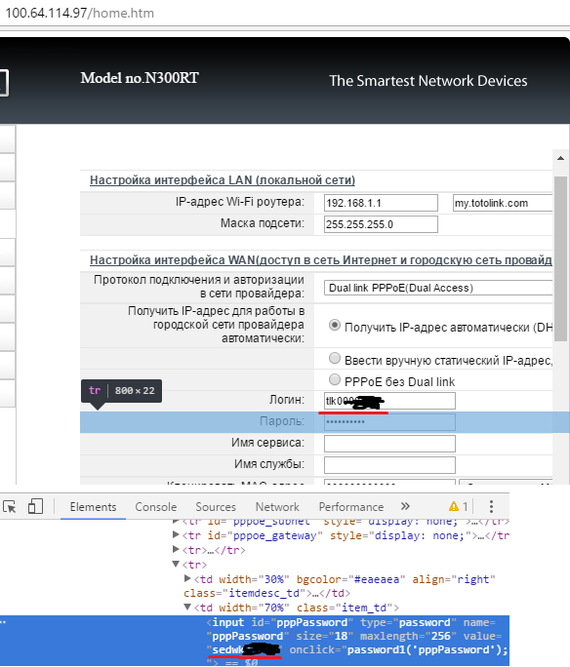

пытаюсь подключиться введя admin/admin и он подходит . можно узнать пароль для подключения к интернету / личного кабинета:

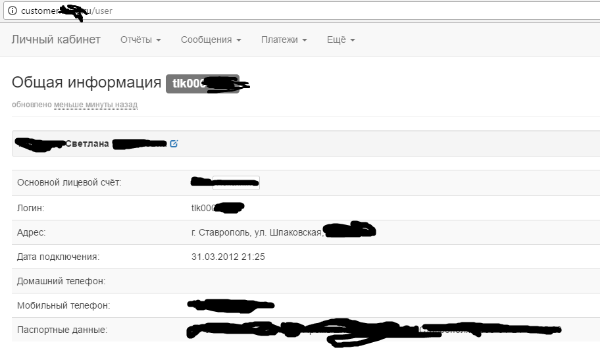

заходим в ЛК и получаем информацию об местонахождении абонента и немного других приватных данных

С помощью этой информацией злоумышленники могут устроить вам проблемы , поэтому предупредите своих знакомых чтобы закрыли удаленный доступ у своих роутеров или хотя-бы сменили пароли со стандартных .

НЕ В КОЕМ СЛУЧАЕ НЕ СЧИТАТЬ ПОСТ ПРИЗЫВОМ К ДЕЙСТВИЮ

Дубликаты не найдены

Я расшареный винт мирового суда своего города так нашел. Вот это ваще капец, подозреваю что и бэкапы там хрен делали. Копировать, удалять не стал ничего , пару документов глянул.

95% людей даже не поняли, про что тут, а уж как защититься — и подавно. Как я понял — нужно тип чтобы доступ к роутеру только в локалке?

причем проводной, доступ с WiFi тоже отрубить

Ну и установка нормального пароля в стиле Fgjikb1DSy@F[htyy)))

Отрубание это лишнее, просто сделать гостевуху без доступа к локалке для левых людей и с доступом к локалке для своих.

а как противодействовать не написал.

Лучше доступ в роутер по маку дать.

извиняюсь) читать разучился.

Написал жеж — меняй стандартные логины/пароли)закрывай доступ извне)

Хм, у меня пров банит пожизненно за использование программ сканирования сети, тоже самое прописано в договоре на инет.

а он как поймет , что ты их используешь?

Сканирование портов сияет на файерволе прова не хуже новогодней елки.

можно адекватным языком?

Тихая ночь, провайдер с красными глазами, чашка кофе.

ALERT! ALERT! sabudilovskiy пытается войти по порту 22, sabudilovskiy пытается войти по порту 23, sabudilovskiy пытается войти по порту 24.

Легкое нажатие sabudilovskiy disabled и опять тихая ночь, провайдер с красными глазами, чашка кофе.

И буду все я это делать с чужого WiFi . Ну а если честно — оправдывать провайдера нельзя

Да было такое, подтверждаю, баловался иногда, даже получалось поиметь удаленный комп клиента (не скажу как :))

НО. данная фича работала только на ADSL модемах, у которых почему 80 порт админки выходил во внешнюю сеть.

Сейчас же, всем нам привычные роутеры держать админку уже внутри пользовательской сети

Странно, что до сих пор имеется такая брешь в защите (ADSL)

И предупреждение для пользователей интернета через ADSL, меняйте пароли на вход в админку роутера!!

На нормальных роутах доступ извне отключен по дефолту.

Я наподобие ТСа, так же, совершенно случайно, еще в школе благодаря Zver cd и радминам до 3 версии насобирал более 500 дедиков в локалке, сидел на трафике как на безлимите, раздавал налево и направо логины\пароли дабы затеряться, хотя сеть и была медная на деревянных хабах и искать в сегменте подключенного левака не представлялось разумным, провайдеры гневались, писали инструкции когда нужно срочно сообщать о занятом соединении, но ничего кроме как дропнуть впн, что бы юзер смог подключиться к своему интернету не придумали ))) все начало подходить к концу только когда пришли «умники» вместе с корбиной, прочие провайдеры быстро постарались обноситься по железкам, и управляемые коммутаторы вошли в моду, что снизило число потоков и да и вообще ни кто не любит когда 4899 сканируют)) по настоящему этот безпредельный хайп прикрыл 3 радмин с автогеном.

Людей в масках не будет если ты рубанул провод в соседнем районе, а на тебя всем насрать))

Рассылка Пикабу: отправляем лучшие посты за неделю 🔥

Осталось подтвердить Email — пожалуйста, проверьте почту 😊