HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Установка и запуск Burp Suite

Что такое и для чего используется Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестирования безопасности веб-приложений. Это не инструмент «навёл и нажал», он предназначен для использования тестерами в ручном режиме для поддержки процесса тестирования. Приложив немного усилий, любой сможет начать использовать ключевые функции Burp для тестирования безопасности их приложений. Некоторые продвинутые возможности Burp потребуют дальнейшего изучения и опыт освоения. Все эти инвестиции в освоение стоят затраченного времени – управляемый пользователем рабочий процесс Burp намного эффективнее для выполнения тестирования веб-безопасности и даст вам гораздо больше возможностей чем любой условный «навёл и кликнул» сканер. Burp является интуитивным и дружественным к пользователю и лучшим способом начать с ним знакомство является действие.

Существуют две редакции: Burp Suite Free Edition и Burp Suite Professional. Как следует из названия, Burp Suite Free Edition является бесплатной. Она позволяет в полной мере анализировать передаваемый трафик и выполнять ручные проверки уязвимостей. В профессиональной версии встроен автоматизированный сканер уязвимостей и дополнительные возможности. Для целей обучения достаточно бесплатной версии.

Burp Suite – это приложение, написанное на Java. Для его работы требуется виртуальная машина Java.

Для запуска Burp начнём с проверки, установлена ли Java:

- Откройте приглашение командной строки:

- На Windows нажмите Win+x, там выберите «Командная строка»

- На Mac OS X в системном доке кликните на Приложения, затем Утилиты, затем Terminal.app.

- На Linux поищите среди своих приложений то, которое называется «консоль» или «терминал».

- В окне командной строки наберите: java -version

- Если Java установлена, то вы увидите сообщение вроде java version «1.8.0_121». Для запуска Burp вам нужна версия Java 1.6 или более поздняя.

- Если Java не установлена, загрузите последнюю Java Runtime Environment (JRE), запустите установщик, после окончания откройте терминал и попробуйте снова.

Скачать Burp Suite

Для загрузки программы перейдите на официальный сайт. Выберите файл, соответствующий вашей ОС. Файл JAR является универсальным и может быть запущен на любой операционной системе с Java.

В некоторых операционных системах, например, Kali Linux и BlackArch, Burp Suite уже предустановлен. Вы можете открыть программу через меню или набрав в окне терминала:

Запуск Burp Suite

Файл .jar можно использовать в качестве портативной версии без необходимости устанавливать программу. На некоторых платформах с установленной Java вы можете запустить Burp двойным кликом по JAR файлу Burp. Тем не менее, предпочтительным является запуск Burp из командной строки, поскольку это даёт вам больше контроля за его выполнением, в частности количеством памяти, которое ваш компьютер назначает Burp. Чтобы это сделать в командной строке наберите что-то вроде:

где 1024 это количество памяти (в Mb), которое вы хотите назначить Burp, и /путь/до/burp.jar это расположение файла Burp JAR на вашем компьютере.

Мой файл под названием burpsuite_free_v1.7.21.jar расположен в папке C:\Users\Alex\Downloads\, тогда моя команда запуска такая:

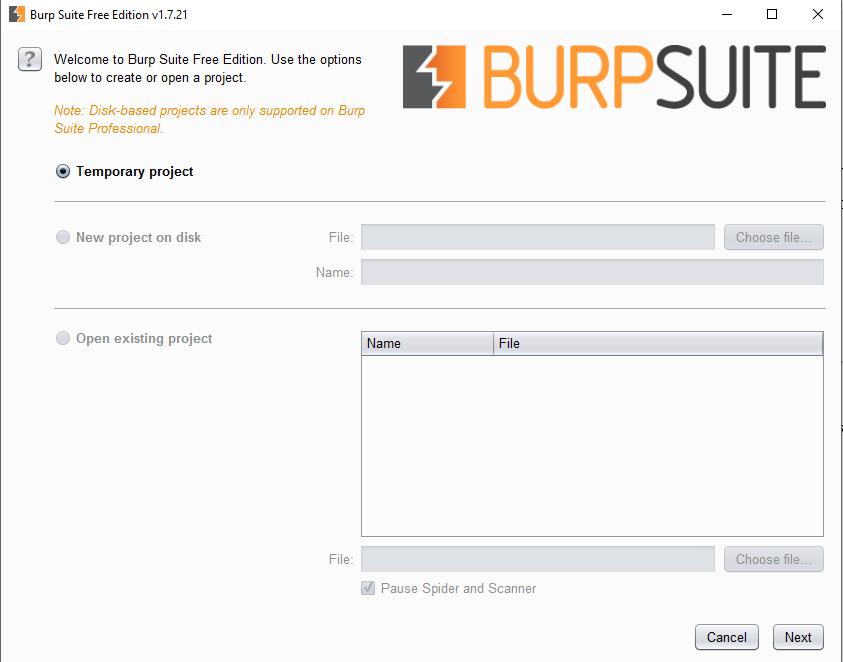

Если всё работает, вы увидите экран заставки и затем должно появиться главное окно мастера:

На выбор предложены следующие опции:

- Temporary project (временный проект) – Эта опция полезна для быстрых задач, в которых вам не нужно сохранять вашу работу. Все данные держаться в памяти, и теряются при выходе из Burp.

- New project on disk (новый проект на диске) – Создаётся новый проект, которых сохраняет свои данные в файле проекта Burp. Этот файл будет содержать все данные и настройки для проекта, данные сохраняются постепенно по мере вашей работы. Вы также можете указать имя для проекта.

- Open existing project (открыть существующий проект) – Будет открыт существующий проект из файла проекта Burp. Для быстрого выбора показан список последних открытых проектов. Когда выбирается эта опция инструменты Spider и Scanner будут автоматически поставлены на паузу при повторном открытии проекта, это делается во избежание отправки непреднамеренных запросов к существующим в настройках целям. Если хотите, вы можете отключить эту опцию.

Примечание: позже в меню Burp вы можете переименовать проект.

Для конфигурации проекта вы можете выбрать из следующих опций:

- Use Burp defaults (использовать стандартный настройки Burp) – Проект будет открыт со стандартными опциями Burp.

- Use options saved with project (использовать опции, сохранённые с проектам) – Доступно только если повторно открывается существующий проект, и проект будет открыт с использованием опций, сохранённых в файле проекта.

- Load from configuration file (загрузить из конфигурационного файла) – Проект будет открыт с использованием опций, содержащихся в выбранном конфигурационном файле Burp. Помните, что будут перезагружены только опции уровня проекта из конфигурационного файла, а все опции пользовательского уровня проигнорированы. Для быстрого выбора показан список последних используемых конфигурационных файлов.

Связанные статьи:

Рекомендуется Вам:

2 комментария to Установка и запуск Burp Suite

отличный инструмент даже скажу не заменимый для пентеста сайтов если его изучить плотно ! с пощью него можно прогрузить шелл практически на любой сайт, тоесть загрузить шел в формате PHP и пока сервер думает(обрабатывает файл) что это не картинка или любой другой разрешенный файл, тем временем с помощью бурпа можно этот php файл запустить. это все нужно сделать за доли секунды!! поясняю нужно создать 1000 и более запросов на этот файл в секунду пока он не прогрузится на серваке где лежит сайт

1. Как мы будем загружать файл если на сайте нет аплоада даже с помощью того же Burpa?

2. Куда отправлять запросы если мы не знаем пути к временной папке куда вначале как я полагаю в первую очередь и попадет наш php файл до его проверки на валидность?

Burp Suite: швейцарский армейский нож для тестирования веб-приложений

Burp Suite – это платформа для проведения аудита безопасности веб-приложений. Содержит инструменты для составления карты веб-приложения, поиска файлов и папок, модификации запросов, фаззинга, подбора паролей и многое другое. Также существует магазин дополнений BApp store, содержащий дополнительные расширения, увеличивающие функционал приложения. Стоит отметить и появление в последнем релизе мобильного помощника для исследования безопасности мобильных приложений — MobileAssistant для платформы iOS.

Burp Suite — это интегрированная платформа, предназначенная для проведения аудита веб-приложения, как в ручном, так и в автоматических режимах. Содержит интуитивно понятный интерфейс со специально спроектированными табами, позволяющими улучшить и ускорить процесс атаки. Сам инструмент представляет из себя проксирующий механизм, перехватывающий и обрабатывающий все поступающие от браузера запросы. Имеется возможность установки сертификата burp для анализа https соединений.

Если посмотреть статистику и репорты bug-bounty программ — практически везде на скриншотах можно встретить использование этого инструмента. На ряду с OWASP ZAP это самый популярный набор утилит для тестирования веб-приложений.

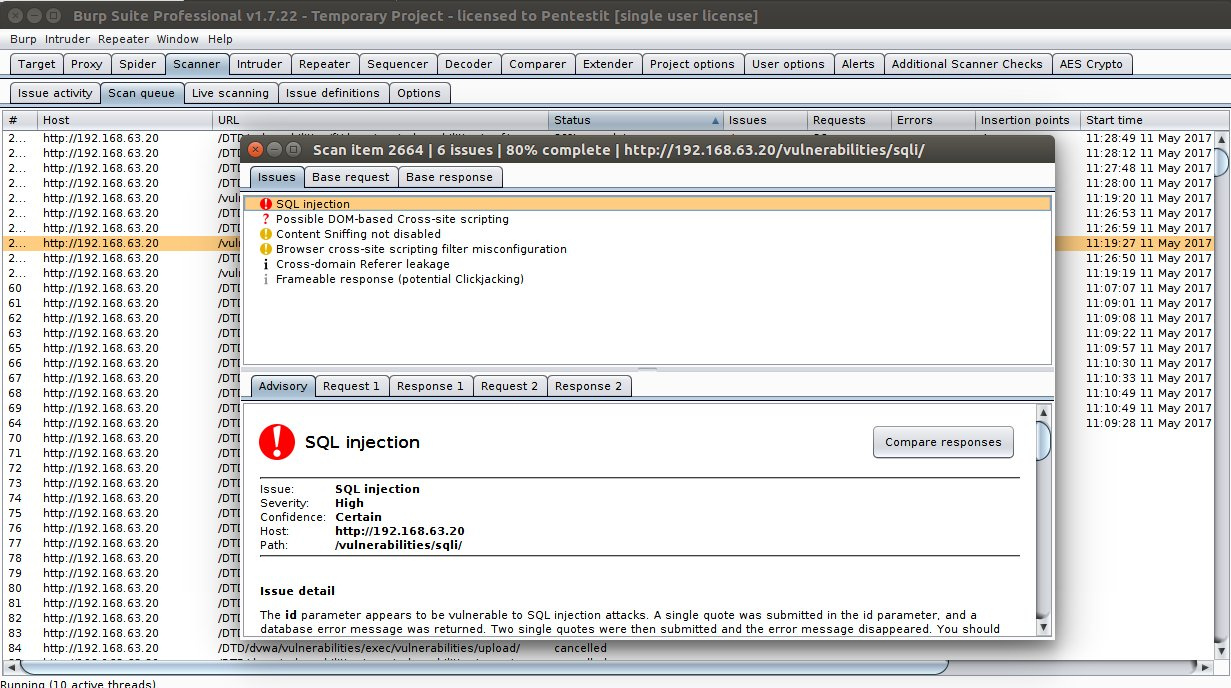

На изображении использование Burp Scanner для анализа Damn Vulnerable Web Application (DVWA).

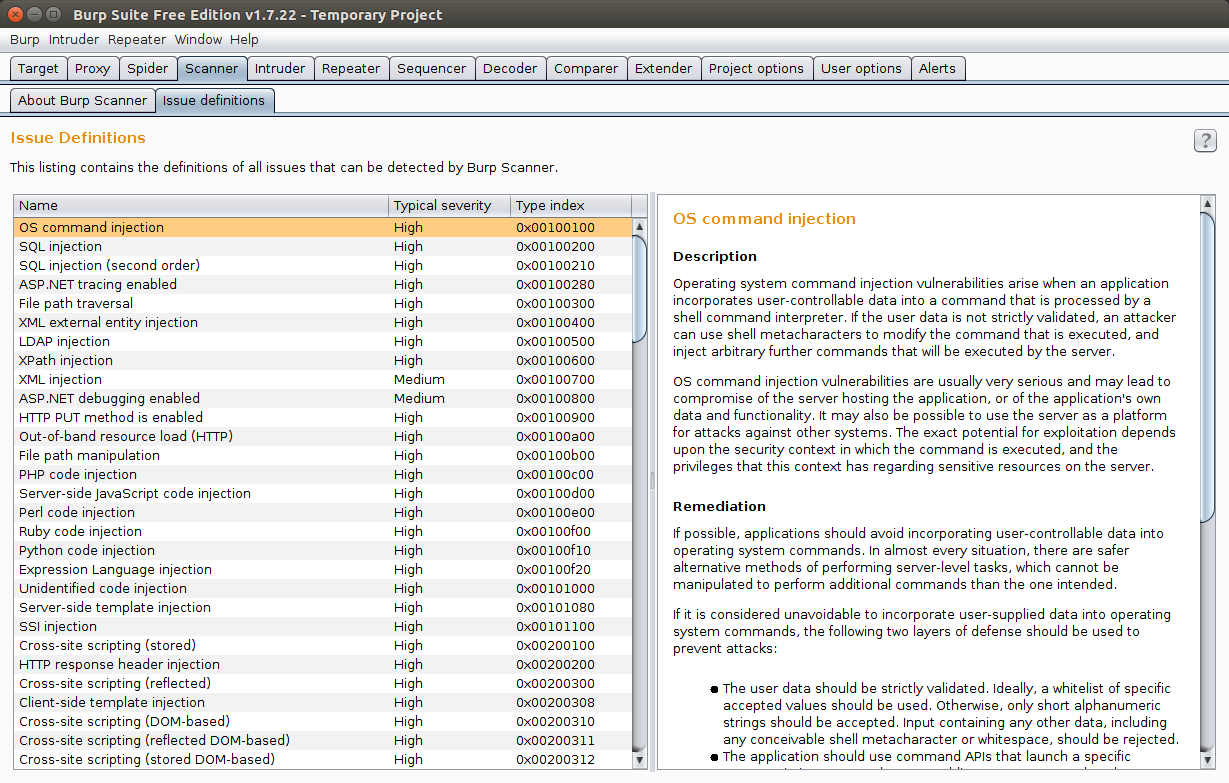

Существуют две версии Burp Suite: Professional и Free.

Хотя отличия по функционалу довольно существенны — Free версия является полноценным инструментом тестирования. Одно из главных отличий — отсутствие сканера в бесплатной версии и ограничение количества запросов за единицу времени. Также, в бесплатной версии отсутствуют встроенные пейлоады для интрудера, но вполне можно использовать и внешние, например: github.com/1N3/IntruderPayloads. Есть ограничения и по иcпользованию дополнений из BApp store. Существенным минусом также является отсутствие Burp Collaborator в бесплатной версии (использование внешней службы для выявления уязвимостей).

Состав

Основной функционал основан на следующих модулях:

- Proxy — перехватывающий прокси-сервер, работающий по протоколу HTTP(S) в режиме man-in-the-middle. Находясь между браузером и веб-приложением он позволит вам перехватывать, изучать и изменять трафик идущий в обоих направлениях.

- Spider — паук или краулер, позволяющий вам в автоматическом режиме собирать информацию о об архитектуре веб-приложения.

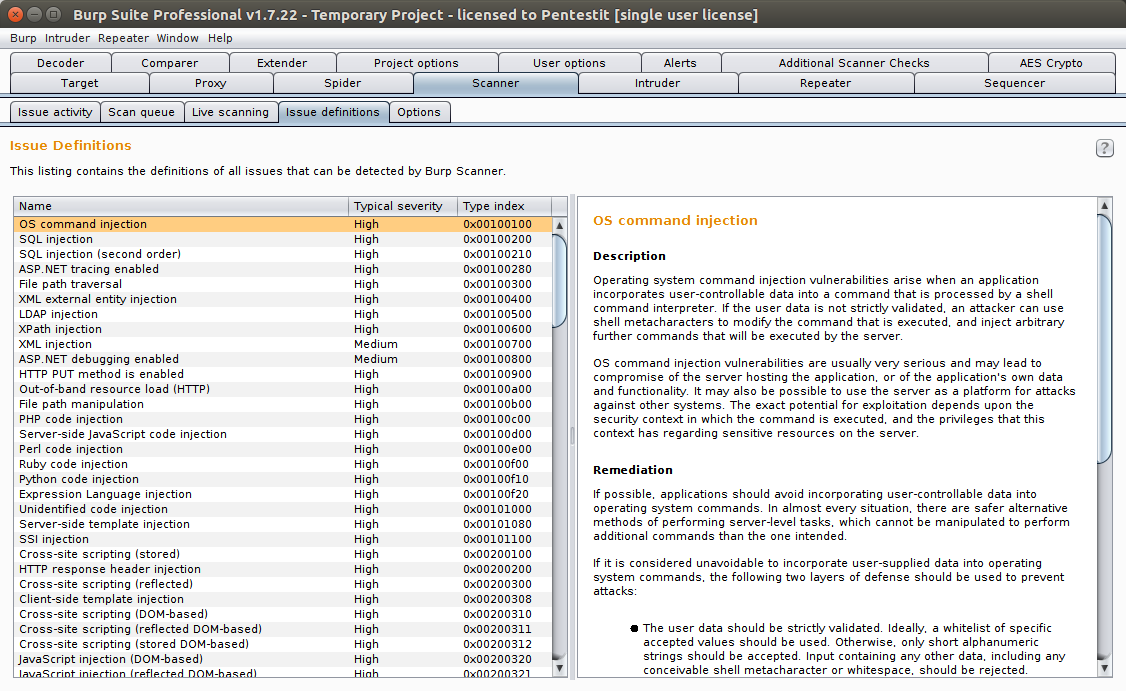

- Scanner — автоматический сканер уязвимостей ( OWASP TOP 10 и т.д.) Доступен в Professional версии, в бесплатной версии только описание возможностей.

- Intruder — утилита, позволяющая в автоматическом режиме производить атаки различного вида, такие как подбор пароля, перебор идентификаторов, фаззинг и так далее.

- Repeater — утилита для модифицирования и повторной отправки отдельных HTTP-запросов и анализа ответов приложения.

- Sequencer — утилита для анализа генерации случайных данных приложения, выявления алгоритма генерации, предиктивности данных.

- Decoder — утилита для ручного или автоматического преобразования данных веб-приложения.

- Comparer — утилита для выявления различий в данных.

- Extender — расширения в BurpSuite. Можно добавлять как готовые из BApp store, так и собственной разработки.

Использование совокупности инструментов позволяет наиболее глубоко и продуктивно исследовать веб-приложение.

Intruder

Одна из основных утилит для тестирования это Burp Intruder. Принцип его работы заключается в следующем: он обрабатывает каждый HTTP-запрос (называемый «базовым запросом»), изменяя параметры различными способами, выдавая каждую измененную версию запроса и анализируя ответы приложения для идентификации интересных функций или поведения веб-приложения.

Для каждой атаки существует возможность указать набор полезных нагрузок (пейлоадов) и их позиции в базовом запросе. Доступны многочисленные методы создания полезных нагрузок (в том числе простые списки строк, чисел, дат, брутфорс, битфлиппинг и многие другие). Для анализа результатов и выявления интересных вопросов для дальнейшего изучения доступны различные инструменты.

На изображении использование Burp Intruder — установка значений пейлоадов для подбора пароля.

Burp Intruder обладает очень гибкой системой настроек, благодаря чему может быть использован для автоматизации множества видов атак. Вы можете использовать его и для выполнения иных задач, например, подбора пользовательских идентификаторов, сбора важной информации или фаззинга.

Типы возможных атак зависят от особенностей конкретного приложения и могут включать: проверку на наличие SQL-инъекций, XSS, переполнение буфера, обход директории; bruteforce-атаки по различным схемам аутентификации, перебор значений, манипуляции с содержимым параметров; поиск скрытого содержимого и функционала, вычисление идентификаторов сессий и их перехвата, сбор данных, реализация DoS-атак связанных с особенностями веб-приложения.

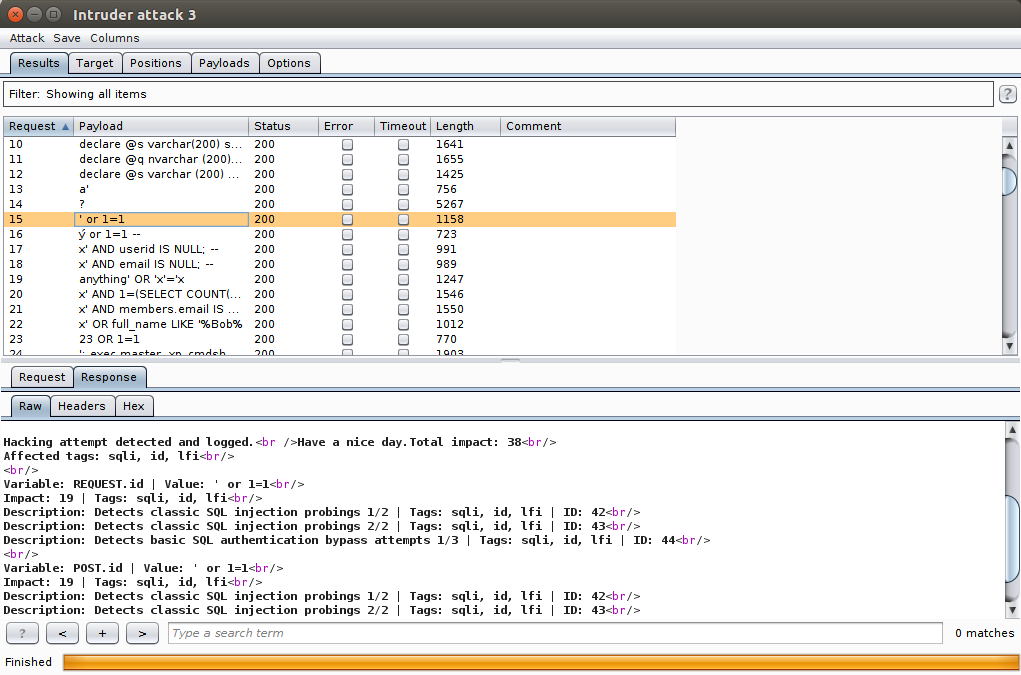

На изображении использование Burp Intruder для выявления sql-инъекций — выбор пейлоадов.

Burp Intruder содержит (в Pro версии) множество заранее подобранных пейлоадов (строк, позволяющих выявить наличие уязвимостей). Кроме того, он содержит большое количество утилит для динамической генерации векторов атак, подходящих под конкретное приложение. Также в него могут быть загружены дополнительные пейлоды (например имена пользователей или пароли), либо специфичные фаззинг-запросы.

Основу работы каждой атаки составляет отсылка модифицированных HTTP-запросов. Их содержимое генерируется на основе первоначального запроса и установленными пейлоад-позициями. Результатом работы будет таблица с различными данными (статус, длина ответа и т.д.)

На изображении использование Burp Intruder для выявления sql-инъекций — атака.

Burp Intruder поддерживает следующие виды атак:

- Sniper — используется отдельный набор данных — одно поле (участок, отмеченный маркерами) — один пейлоад. Данный тип атак полезен при индивидуальном тестировании полей на наличие общих уязвимостей (таких как XSS).

- Battering ram — при таком виде атак используется принцип — все поля — один пейлоад. Это может пригодиться когда для осуществления атаки необходимо помещать одни и те же данные сразу во множество позиций.

- Pitchfork — этот вид атак использует несколько пейлодов для нескольких полей. Например, при первом запросе первая строка из первого проверочного набора будет помещена на первое место обозначенное маркерами. А первая строка из второго набора поместится на вторую позицию. При формировании второго запроса на первое место будет помещена вторая строка из первого набора, а на второе — вторая строка из второго набора. Такой вид атак может пригодиться в ситуациях, когда приложению нужно отсылать всё время разные, но каким-то образом взаимосвязанные данные. Например, если необходимо отправлять имя пользователя в одном поле и его ID в другом.

- Сluster bomb — этот вид атак использует перебор основного набора пейлоадов и добавление вторичных. Это удобно использовать к примеру для подбора паролей: при первом запросе Intruder поместит на первую позицию первую строку из первого набора пейлоадов, на вторую первую строку из второго. При втором запросе на первом месте останется первая строка первого набора, а на вторую будет помещена вторая строка второго набора. Потом третья, и так далее.

Окно результатов атаки позволяет контролировать ход атаки и сохранять её результаты.

MobileAssistant

Burp Suite Mobile Assistant — это инструмент для облегчения тестирования приложений iOS с Burp Suite.

Он может изменять общесистемные параметры прокси-сервера устройств iOS, чтобы трафик HTTP(S) мог быть легко перенаправлен в Burp для анализа. Также он способен использовать SSL pinning — внедрение своего сертификата. Использовать мобильного помощника можно на джейлбрекнутых iOS устройствах, начиная от 8 версии iOS и до 10 (хотя на ней и не гарантируется стабильная работа). Для установки нужна Cydia и полноценный Burp на хост системе.

Появление данного инструмента значительно облегчит выявление уязвимостей OWASP Mobile Top 10.

Заключение

Burp Suite заслуженно является одним из популярнейших инструментов пентестеров по всему миру благодаря гибким возможностям, способам комбинировать ручные и автоматизированные методы анализа при проведении тестирования безопасности веб-приложений.

Примечание: как и любое программное обеспечение для тестирования безопасности, Burp Suite содержит функции, которые могут повредить веб-приложение. Тестирование безопасности по своей сути предполагает взаимодействие с веб-приложением нестандартными способами, которые могут вызвать проблемы у некоторых веб-приложений. Необходимо проявлять должную осторожность при использовании Burp Suite, создавать резервные копии перед проведением тестирования и не использовать Burp Suite против любых систем для которых вами не получено разрешение владельца ресурса.