Как управлять параметрами ОС Windows 10 с помощью редактора групповой политики

В этой статье мы рассмотрим что такое редактор локальной групповой политики, как установить эту функцию на Windows 10 Home и как администраторам сети управлять и вносить нужные изменения в параметры операционных систем других ПК всего с одного компьютера.

Windows 10 является последней версией операционной системы от Microsoft и стала ядром большинства существующих платформ: персональные компьютеры, ноутбуки, планшеты, смартфоны и даже игровые консоли. Тем не менее, компания разработчиков решила разделить единую операционную систему на подтипы. Практически наверняка ведущим мотиватором, как и для любой другой компании, стала прибыль. Гораздо выгоднее повышать ценник с добавлением дополнительных функций, нежели сделать all inclusive с одной ценой.

Несмотря на то, что версий операционной системы Windows 10 целых 4, далеко не каждый пользователь сможет найти между ними разницу. Именно поэтому была создана Windows 10 Home Edition. Она представляет собой базовую ОС со всеми необходимыми функции для начинающих юзеров. К сожалению, Windows 10 Home не осталась без недостатков — в ней полностью отсутствует возможность выбора способа обновления ядра операционной системы.

Отличие версий Windows 10 Pro и Windows 10 Home

Базовые компоненты Pro и Home версий совершенно идентичны, разница заключается лишь в бизнес-компонентах. Они позволяют настроить связь между компьютерами внутри одной корпоративной сети и беспрепятственно работать целым офисом. В домашних же условиях эта особенность бесполезна и у нас нет нужды связывать два устройства.

Что отличает Windows 10 Pro от Windows 10 Home:

- Поддержка подключения дополнительных устройств и возможность управления ими.

- Доступ к шифрованию передаваемых данных в единой корпоративной сети.

- Расширенный список сетевых стандартов.

- Доступ к общим офисным документам и принтерам.

- Работа с облаком.

- Управление групповыми политиками.

- Возможность недорогого обновления до Windows 10 Enterprise.

Большинство описанных выше функций не пригодятся обычному пользователю. Они предназначены для ведения бизнеса и работы с документами. Однако, особое внимание следует уделить такой особенности как управление групповыми политиками .

Данная функция открывает широкие возможности по настройке компьютера для каждого юзера и при этом не вынуждает идти на высокие риски.

Что такое редактор локальной групповой политики

О приложении gpedit.msc

Редактор групповой политики — это инструмент, позволяющий администраторам сети внести нужные изменения в параметры Windows всего с одного компьютера. Данное приложение включает в себе все доступные варианты настройки операционной системы: реестровые параметры, настройки безопасности, параметры установки программного обеспечения, сценарии запуска и отключения компьютера, пере-направление папок.

С помощью редактора групповой политики вы можете с легкостью ограничить сотрудникам доступ к тем или иным корпоративным документам, или же, наоборот, открыть его. Таким образом появляется возможность контроля информации внутри предприятия.

Редактор групповой политики позволяет работать с одиночным компьютером и проводить с ним аналогичные манипуляции. Прекрасно подходит для настройки Windows в домашних условиях.

Отличие между редактором локальной групповой политики и редактором реестра

Если вы обратите внимание на функционал обоих редакторов, то быстро убедитесь в превосходстве редактора локальной групповой политики. Это объясняется тем, что работая в режиме групповой политики, вы всегда видите и понимаете с чем имеете дело — нет сложных кодов, которые доступны только людям, работающим в данной сфере.

Внося какое-либо изменение внутри редактора групповой политики, они автоматически будут задействованы и в редакторе реестра. Так же и наоборот. Если вы внесете изменения в редакторе реестра, значения редактора групповой политики будут изменены до следующей корректировки.

Интересный факт. Групповая политика в Windows 10 с определенным интервалом времени автоматически совершает обновление реестра. Это делается для сохранения его рабочего состояния. Как правило, интервал времени находится в диапазоне от 30 до 90 минут. Однако, при желании, вы всегда можете его изменить.

Как открыть редактор локальной групповой политики в Windows 10

Для пользователей операционных систем Windows 10 Pro и Windows 10 Enterprise открыть редактор локальной групповой политики довольно легко.

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows + R .

Развертывание политик управления приложениями из защитника Windows с помощью групповой политики Deploy Windows Defender Application Control policies by using Group Policy

Относится к: Applies to:

- Windows 10 Windows10

- WindowsServer 2016 WindowsServer 2016

Групповая политика позволяет легко развертывать политики WDAC и управлять ими. WDAC policies can easily be deployed and managed with Group Policy. Защитник Windows позволяет упростить развертывание функций безопасности, основанных на оборудовании защитника Windows, и политик управления приложениями для защитника Windows. Windows Defender allows you to simplify deployment Windows Defender hardware-based security features and Windows Defender Application Control policies. Ниже описана процедура развертывания политики WDAC с именем DeviceGuardPolicy.bin в тестовом подразделении под названием DG Enabled PCs с помощью объекта групповой политики Contoso GPO Test. The following procedure walks you through how to deploy a WDAC policy called DeviceGuardPolicy.bin to a test OU called DG Enabled PCs by using a GPO called Contoso GPO Test.

В этом пошаговом руководстве предполагается, что вы уж создали политику WDAC и у вас есть клиентский компьютер с ОС Windows10, на котором будет выполняться пробное развертывание групповой политики. This walkthrough requires that you have previously created a WDAC policy and have a computer running Windows 10 on which to test a Group Policy deployment. Дополнительные сведения о том, как создать политику WDAC, см. в разделе Создание политики управления приложениями в Защитнике Windows на основе эталонного компьютера ранее в этой статье. For more information about how to create a WDAC policy, see Create a Windows Defender Application Control policy from a reference computer, earlier in this topic.

Подписанные политики WDAC могут вызвать ошибки загрузки при развертывании. Signed WDAC policies can cause boot failures when deployed. Рекомендуем тщательно проверить подписанные политики WDAC на каждой аппаратной платформе, прежде чем развертывать их на предприятии. We recommend that signed WDAC policies be thoroughly tested on each hardware platform before enterprise deployment.

Процедура развертывания политики WDAC и управления ей с помощью групповой политики. To deploy and manage a WDAC policy with Group Policy:

На клиентском компьютере, на котором установлен RSAT, откройте консоль управления групповыми политиками, запустив GPMC. msc. On a client computer on which RSAT is installed, open the GPMC by running GPMC.MSC

Создание объекта групповой политики: щелкните правой кнопкой мыши подразделение и выберите команду создать объект групповой политики в этом домене и свяжите его. Create a new GPO: right-click an OU and then click Create a GPO in this domain, and Link it here.

Вы можете использовать любое имя подразделения. You can use any OU name. Кроме того, фильтрация групп безопасности является вариантом, если вы рассматриваете различные способы объединения политик (или их разделения), как описано в разделе Планирование управления политикой управления приложениями в Windows Defender. Also, security group filtering is an option when you consider different ways of combining WDAC policies (or keeping them separate), as discussed in Plan for Windows Defender Application Control policy management.

Введите имя нового объекта групповой политики. Name the new GPO. Вы можете выбрать любое имя. You can choose any name.

Откройте редактор «Управление групповыми политиками»: щелкните правой кнопкой мыши новый объект групповой политики и выберите пункт Изменить. Open the Group Policy Management Editor: right-click the new GPO, and then click Edit.

В выбранном объекте групповой политики перейдите к разделу «Конфигурация компьютера\Административные шаблоны\Система\Device Guard». In the selected GPO, navigate to Computer Configuration\Administrative Templates\System\Device Guard. Щелкните правой кнопкой мыши Развертывание функции управления приложениями в Защитнике Windows и нажмите Изменить. Right-click Deploy Windows Defender Application Control and then click Edit.

В диалоговом окне Развертывание функции управления приложениями в Защитнике Windows выберите параметр Включено и укажите путь для развертывания политики. In the Deploy Windows Defender Application Control dialog box, select the Enabled option, and then specify the code integrity policy deployment path.

При настройке этого параметра политики необходимо указать либо локальный путь к местоположению на клиентском компьютере, где будет размещаться политика, либо UNC-путь, по которому клиентские компьютеры будут запрашивать последнюю версию политики. In this policy setting, you specify either the local path in which the policy will exist on the client computer or a Universal Naming Convention (UNC) path that the client computers will look to retrieve the latest version of the policy. Например, в случае с DeviceGuardPolicy. bin на тестовом компьютере путь к файлу примера C:\Windows\System32\CodeIntegrity\DeviceGuardPolicy.bin. For example, with DeviceGuardPolicy.bin on the test computer, the example file path would be C:\Windows\System32\CodeIntegrity\DeviceGuardPolicy.bin.

Этот файл политики не требуется копировать на каждый компьютер. This policy file does not need to be copied to every computer. Вместо этого вы можете скопировать политики WDAC в общую папку, которая доступна всем компьютерам. You can instead copy the WDAC policies to a file share to which all computer accounts have access. Любая выбранная на данном этапе политика преобразовывается в SIPolicy.p7b при развертывании на отдельных клиентских компьютерах. Any policy selected here is converted to SIPolicy.p7b when it is deployed to the individual client computers.

Возможно, вы заметили, что параметр GPO ссылается на файл .p7b, а в данном примере используется файл политики .bin. You may have noticed that the GPO setting references a .p7b file and this example uses a .bin file for the policy. Все развертываемые политики, независимо от типа (BIN, P7B или P7), преобразуются в SIPolicy.p7b при передаче на клиентский компьютер с Windows10. Regardless of the type of policy you deploy (.bin, .p7b, or .p7), they are all converted to SIPolicy.p7b when dropped on the client computer running Windows 10. Сделайте свои политики WDAC совместимыми и позвольте системе самостоятельно преобразовывать имена политик. В этом случае политики будет легко различать при просмотре в общей папке или любом другом централизованном хранилище. Make your WDAC policies friendly and allow the system to convert the policy names for you to ensure that the policies are easily distinguishable when viewed in a share or any other central repository.

Закройте редактор «Управление групповыми политиками» и перезагрузите тестовый компьютер под управлением Windows10. Close the Group Policy Management Editor, and then restart the Windows 10 test computer. При перезагрузке клиентского компьютера происходит обновление политики WDAC. Restarting the computer updates the WDAC policy. Сведения о том, как выполнять аудит политик WDAC, приведены в разделе Аудит политик управления приложениями защитника Windows. For information about how to audit WDAC policies, see Audit Windows Defender Application Control policies.

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

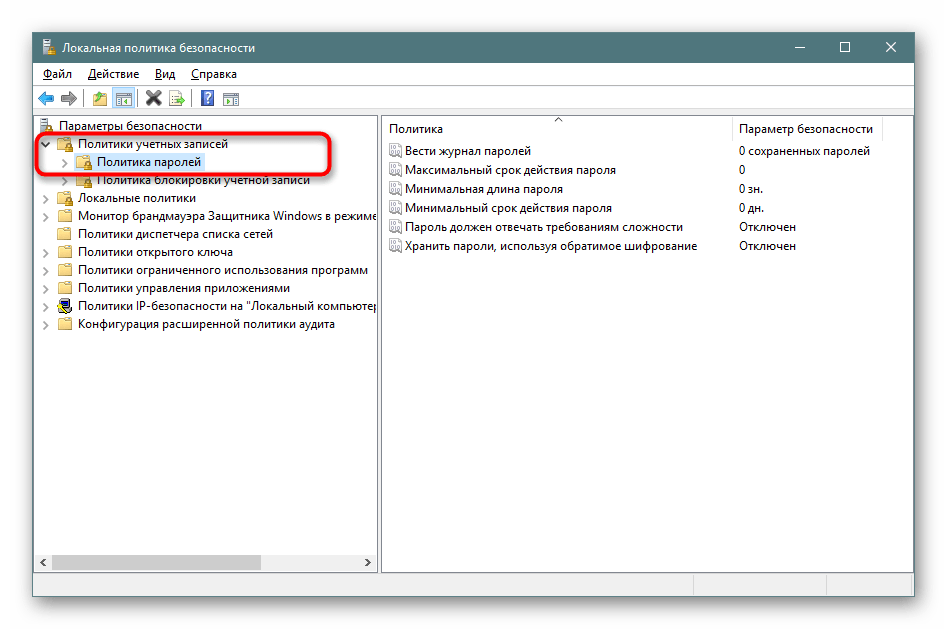

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

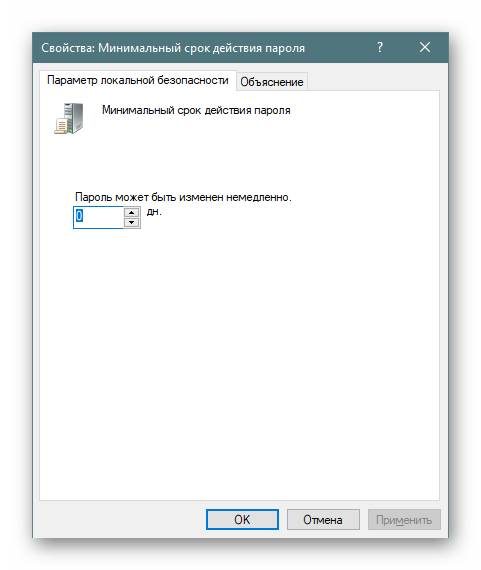

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

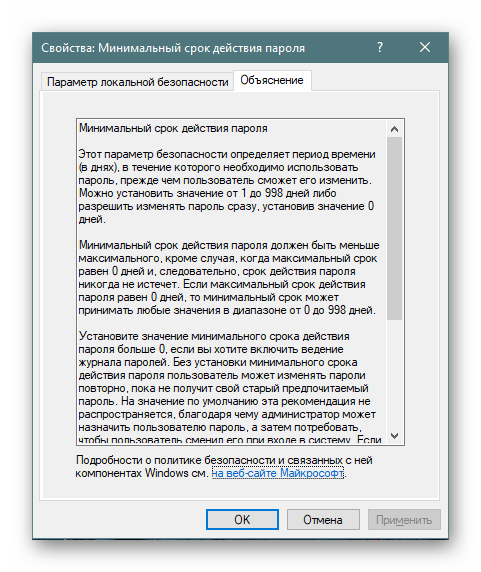

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

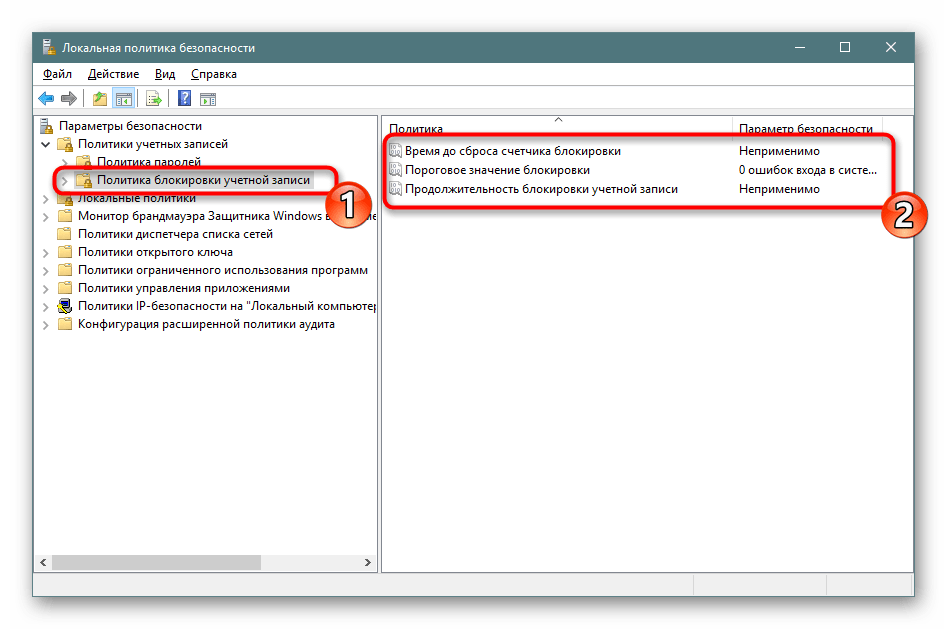

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

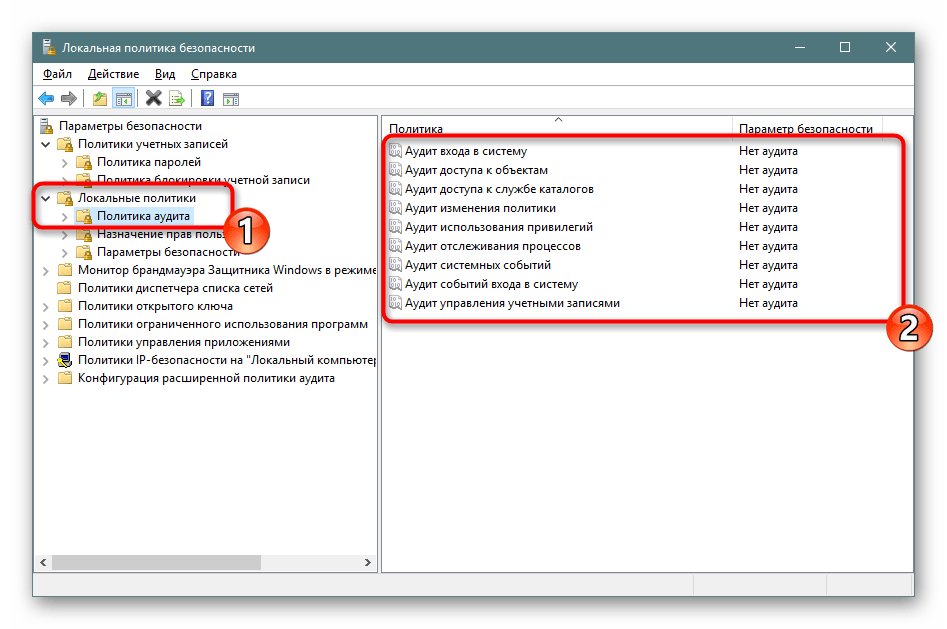

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

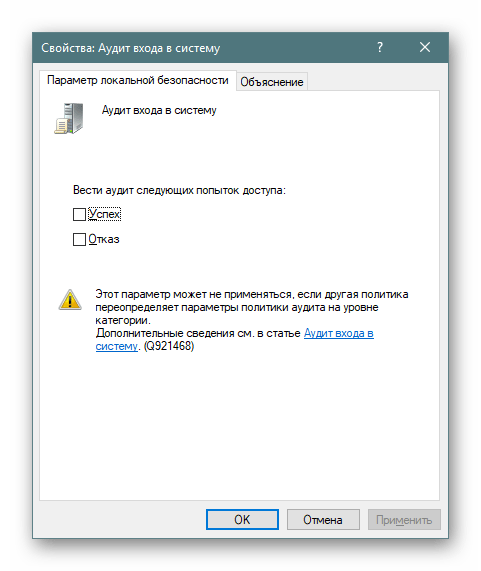

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

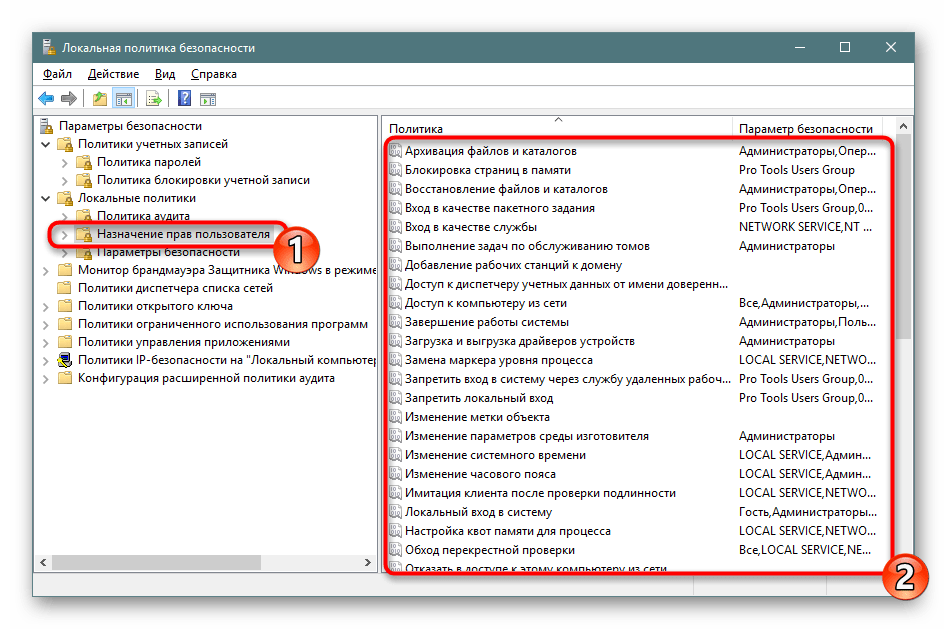

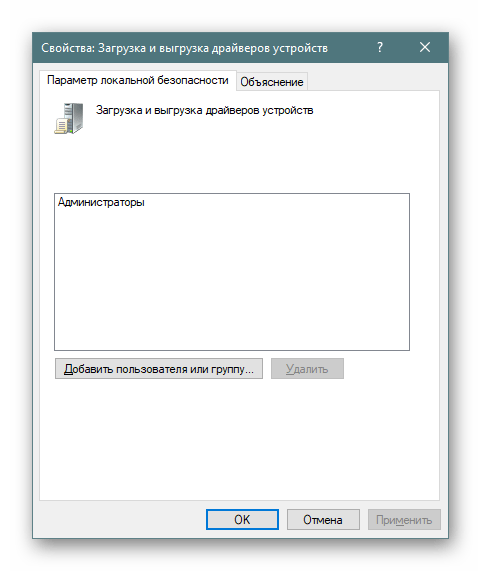

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

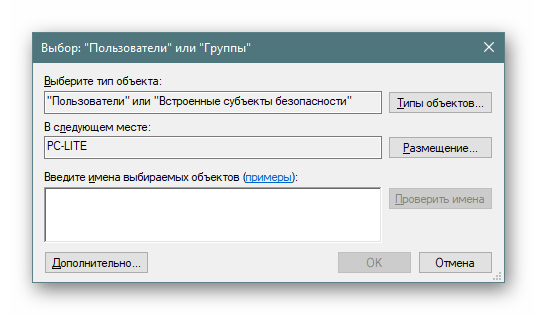

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

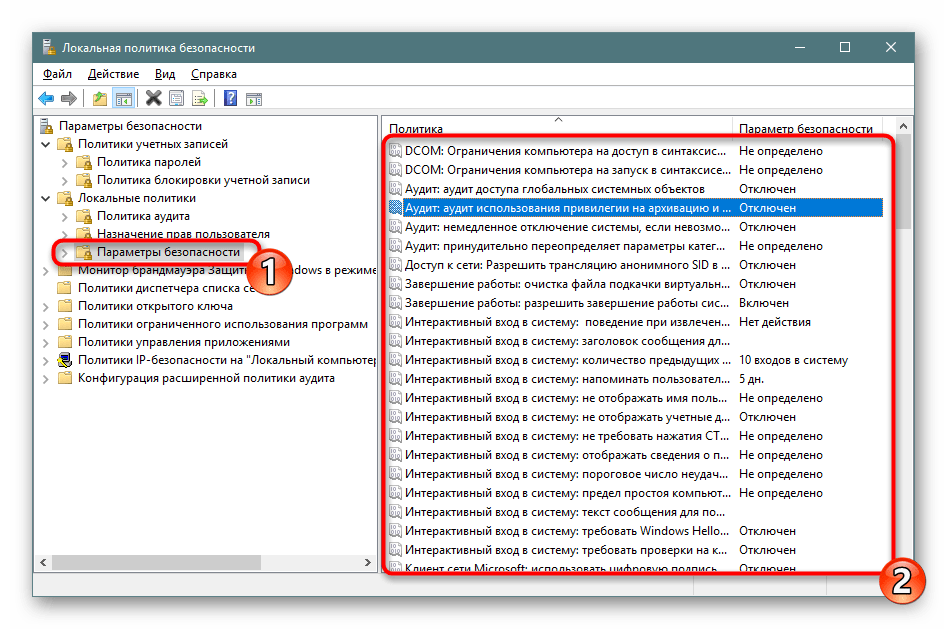

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

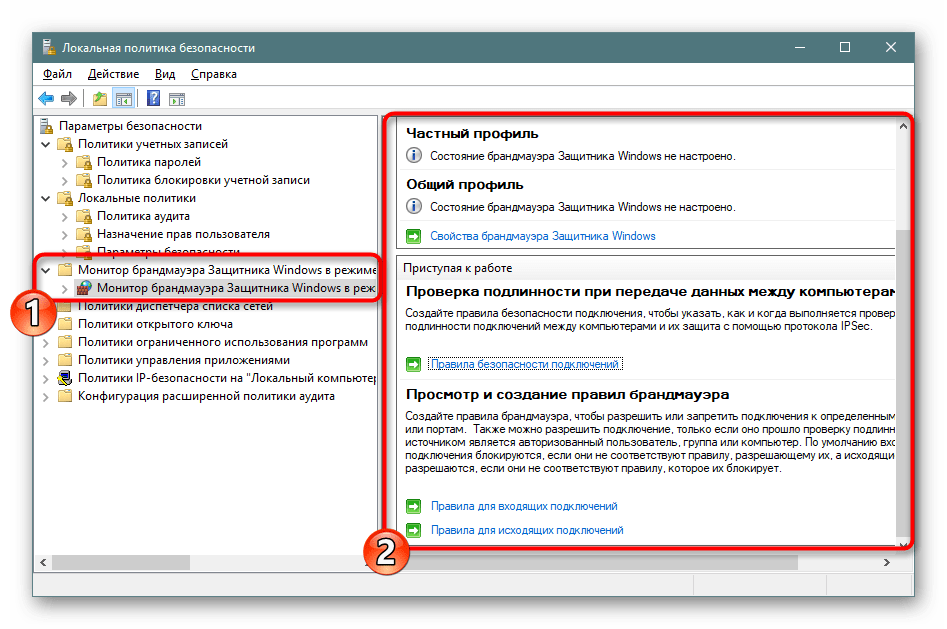

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

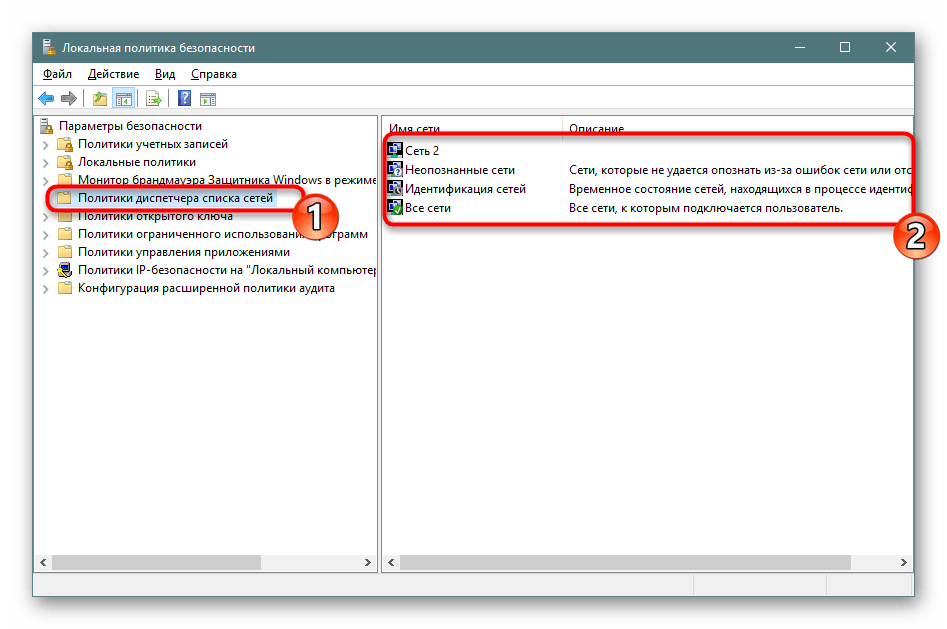

Политики диспетчера списка сетей

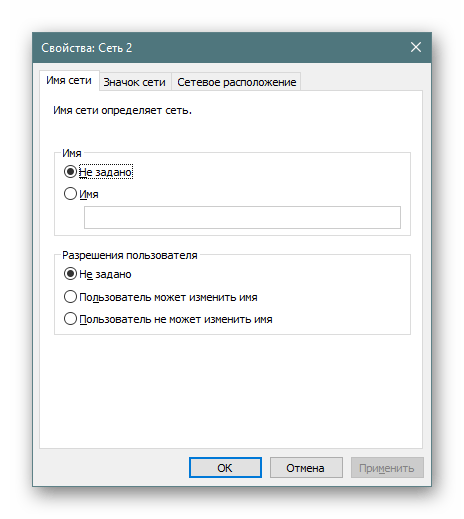

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

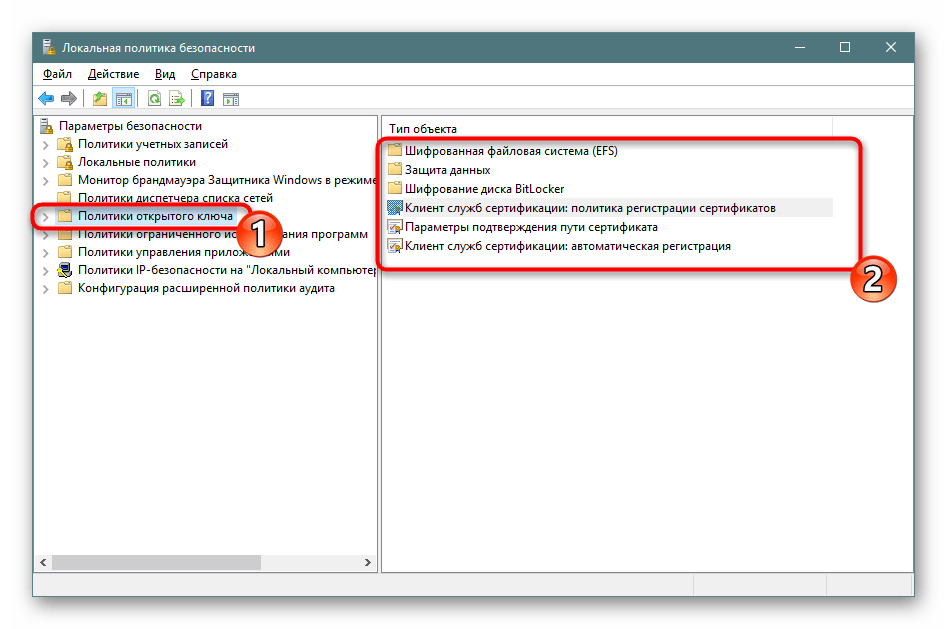

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

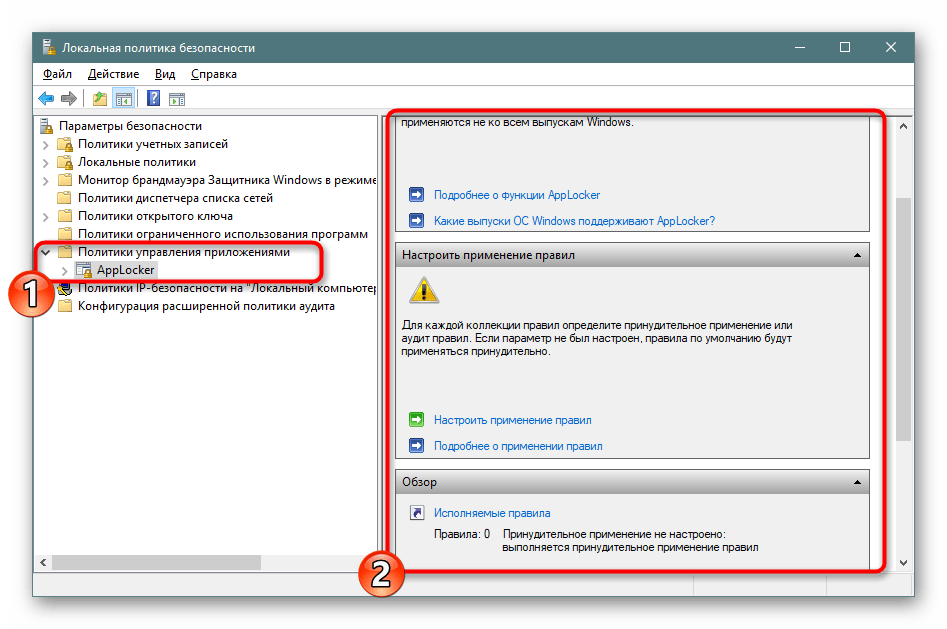

Политики управления приложениями

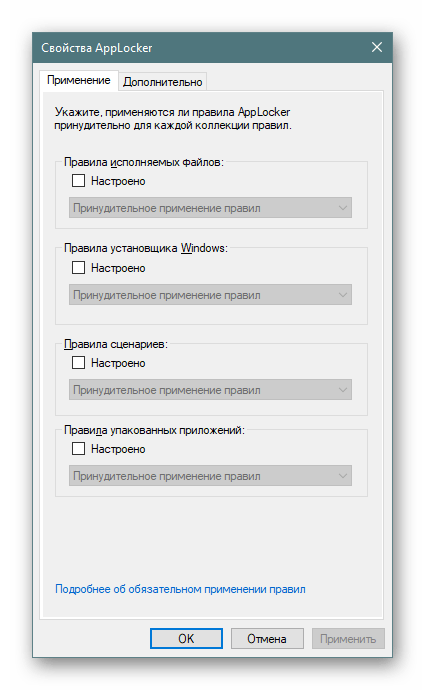

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

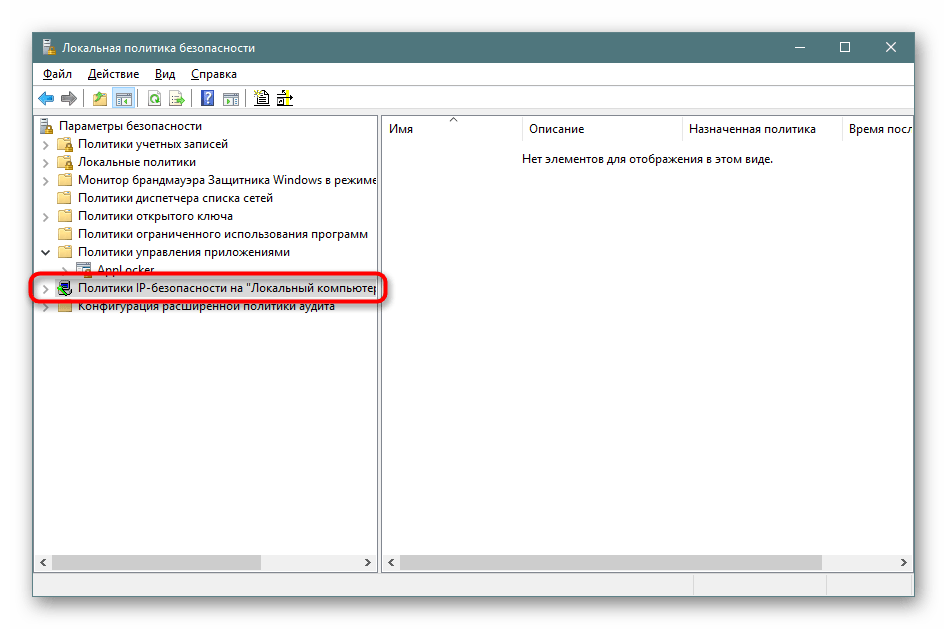

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

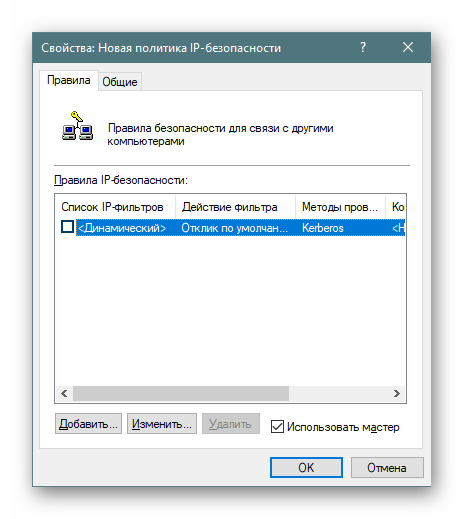

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

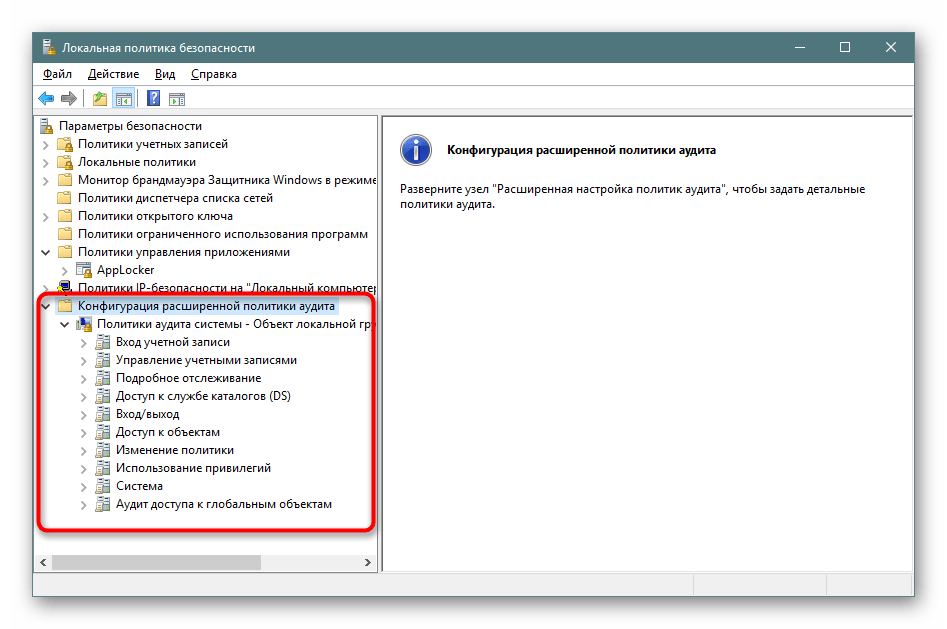

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.