Пример настройки Kerberos-аутентификации для Linux-версии сервера 1С:Предприятия 8

Статья предназначена для версий 1С:Предприятия, начиная с 8.1.12 и 8.2.8 .

В данном примере описывается настройка Kerberos-аутентификации сервера 1С:Предприятия 8.1 для некоторой базовой системы, состоящей из трех компьютеров: контроллера домена, центрального сервера кластера 1С:Предприятия и рабочей станции.

Настройка сервера 1С:Предприятия версии 8.2 выполняется аналогично с учетом следующего:

- Вместо usr1cv81 следует использовать usr1cv82

- Вместо grp1cv81 — grp1cv82

- Вместо /opt/1C/v8.1 — /opt/1C/v8.2

Описание базовой системы

В базовой системе присутствуют следующие компьютеры:

Настройка контроллера домена

В нашем примере мы полагаем, что контроллер домена Active Directory настроен и работает. Исходя из этого, для настройки Kerberos-аутентификации нужно выполнить следующие шаги:

В командной строке запустим утилиту ktpass . В нашем примере командная строка должна выглядеть следующим образом:

Если алгоритм RC4-HMAC не поддерживается, командная строка должна выглядеть так:

В результате будет создан файл usr1cv81.keytab в текущей директории (в нашем случае — это корень диска C:), а c пользователем usr1cv8 будет ассоциировано имя участника службы usr1cv81/srv1c.krb.local .

Обратите внимание на различие между именем usr1cv81 и usr1cv8 . В нашем примере usr1cv81/srv1c.krb.local@KRB.LOCAL — это стандартное имя службы. Оно включает в себя имя локального пользователя, от имени которого на центральном сервере кластера запускается сервер 1С:Предприятия ( usr1cv81 ). А usr1cv8 , указываемое в параметре mapuser, — это имя доменного пользователя, которое мы создали в пункте 2.

В параметре pass передается пароль учетной записи usr1cv8 — pass1cv8 .

В параметре out указывается имя файла с ключом. В нашем случае это usr1cv81.keytab .

Настройка центрального сервера кластера 1С:Предприятия

В нашем примере мы полагаем, что кластер серверов 1С:Предприятия уже установлен и работает на центральном сервере кластера.

Прежде всего следует указать DNS-сервер для центрального сервера кластера. Это должен быть DNS контроллер домена. Процесс настройки зависит от конкретного дистрибутива Linux, в нашем случае отредактируем «вручную» файл /etc/resolv.conf, указав в нем IP адрес контроллера домена. В результате файл должен содержать следующие строки:

Теперь проверим работу DNS. Для этого выполним команду ping :

Для компьютеров, участвующих в процессе аутентификации, не допускается большого расхождения системных часов, так как аутентификационные пакеты (тикеты) имеют ограниченное время действия. Соответственно, нужно синхронизировать время центрального сервера кластера с контроллером домена. Используем для этого команду ntpdate:

Теперь настроим Kerberos. Для этого отредактируем файл /etc/krb5.conf . При этом, нам понадобится NETBIOS-имя контроллера домена. Оно, как правило, представляет собой имя домена в верхнем регистре. Поэтому в нашем случае NETBIOS-имя будет KRB.LOCAL .

В результате файл /etc/krb5.conf должен выглядеть следующим образом:

Если алгоритм RC4-HMAC не поддерживается, то значения параметров default_tkt_enctypes и default_tgs_enctypes должны быть следующими:

Теперь проверим работу системы аутентификации. Для этого выполним команду kinit , где имя — это имя произвольного пользователя, зарегистрированного в домене krb.local. В следующем примере это имя user. Далее введем пароль этого пользователя и нажмем Enter. Если после этого программа не выдаст никаких сообщений — значит все хорошо.

Убедиться в этом можно с помощью команды klist . Как видно на рисунке, мы получили от KDC (Key Distribution Center — центр распределения ключей. Эту функцию выполняет контроллер домена) так называемый ticket-granting ticket . После этого следует с помощью команды kdestroy очистить локальный кэш тикетов, чтобы вернуться в исходное состояние.

Далее, любым способом следует передать файл с секретным ключом usr1cv81.keytab , полученный во время настройки контроллера домена, на центральный сервер кластера 1С:Предприятия. Этот файл следует скопировать в директорию, где установлен сервер 1С:Предприятия (по умолчанию это /opt/1C/v8.1/i386), и установить права и владельца файла, как показано ниже:

При желании файл можно разместить в любом другом месте, нужно только изменить переменную SRV1CV8_KEYTAB в конфигурационном файле, чтобы она указывала на новое местоположение файла с секретным ключом.

После этого, с помощью команды klist проверяем, все ли мы сделали правильно. Для этого выполним команду:

В нашем случае результат выполнения команды должен выглядеть следующим образом:

Если алгоритм RC4-HMAC не поддерживается, результат выполнения команды будет выглядеть следующим образом:

Мы видим, что файл с секретным ключом содержит именно то, что нам нужно (в колонке Principal указано то самое имя службы, которое мы задавали при создании файла с секретным ключом (п. 3), и правильный алгоритм шифрования ( ArcFour with HMAC/md5 для RC4-HMAC или DES cbc mode with RSA-MD5 для DES).

Далее проверим возможность работы Kerberos без пароля с использованием секретного ключа. С помощью команды kinit укажем, что надо использовать аутентификационную информацию из файла (в нашем случае /opt/1C/v8.1/i386/usr1cv81.keytab ) и прочитать оттуда ключ для сервиса usr1cv81/srv1c.krb.local@KRB.LOCAL . В результате программа kinit должна отработать без каких-либо сообщений, не спрашивать никаких паролей и вернуть управление обратно в командную строку:

Теперь посмотрим на результаты работы с помощью команды klist . В случае успеха мы увидим примерно следующее:

Если что-то настроено не так, то эта команда выведет следующее:

Если проверка работоспособности прошла успешно, это значит, что с данного момента сервер кластера 1С:Предприятия способен обрабатывать запросы на аутентификацию. При этом перезапуск сервера не требуется, кроме того случая, когда в конфигурационном файле было изменено место расположения файла с секретным ключом.

Аутентификация в 1С Предприятии через Active Directory

В одной из статей я уже писал о том, что пользователям, которые работают в 1С Предприятии можно немного упростить жизнь, сделав аутентификацию в 1С на пользователя операционной системы.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Тогда мы просто разобрали аутентификацию через операционную систему без Active Directory.

В качестве дополнения думаю будет не лишним расписать и аутентификацию через AD.

В двух словах, что дает нам такой скажем “вид входа в 1С”?

В первую очередь это позволит, пользователям не запоминать еще и пароли от 1С, будет достаточно знать учетку на вход в Windows, чтоб начать работу в 1С, выполнить вход.

Собственно плюсы здесь весьма очевидны, мы сокращаем время входа в 1С Предприятие, также администрирование пользователей становится проще.

Что ж приступим к работе!

Предполагается, что Active Directory у Вас уже «поднята» и можно приступать к переходу на аутентификацию в 1С через AD.

Сервер или ПК, (где Ваши пользователи работают в 1С Предприятии) должен быть присоединен к домену.

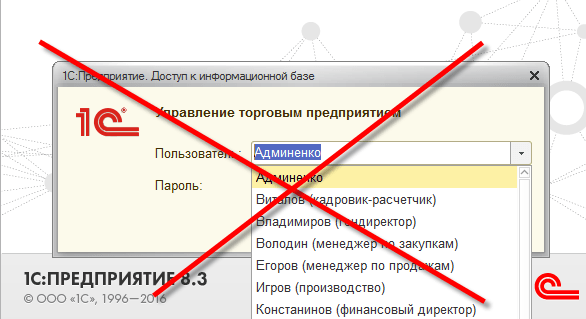

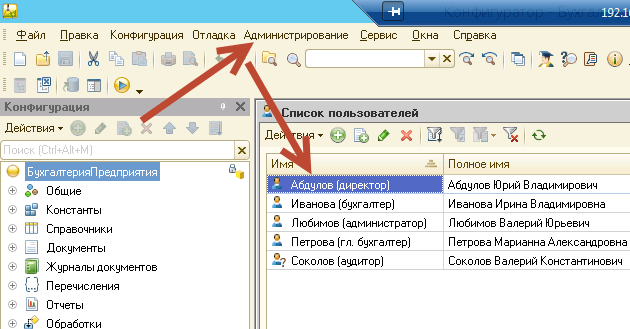

Итак, запускаем 1С Предприятие в режиме «Конфигуратор» под учетной записью администратора.

Идем на вкладку «Администрирование» – «Пользователи» выбираем пользователя и клик по кнопке “Изменить”.

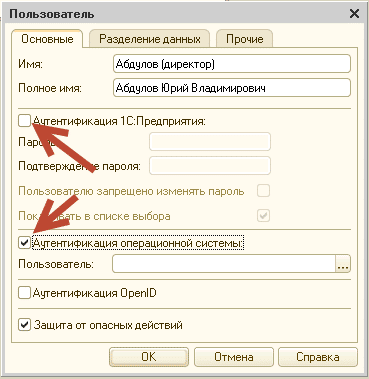

Затем на вкладке «Основные» выполним такие манипуляции:

Сперва уберем птичку возле «Аутентификация 1С Предприятия».

Вместо этого ставим птичку возле «Аутентификация операционной системы».

Затем следует выбрать пользователя, которого мы собственно «свяжем» с учеткой пользователя в 1С. Именно этот пользователь, созданный предварительно в Active Directory будет запускать 1С Предприятие.

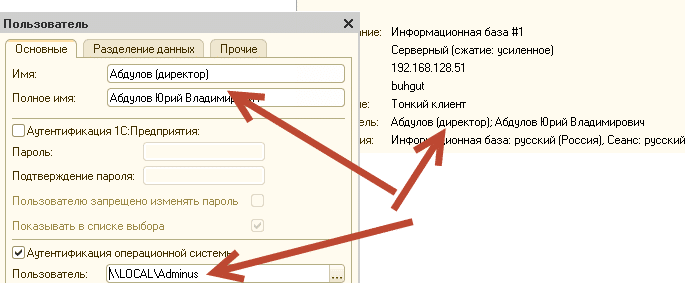

Здесь стоит отметить, что если мы запустим 1С от имени нашего пользователя в AD мы в справке “О программе” будем видеть не имя пользователя в AD, а имя, которое у нас заполнено в 1С на вкладке «Основные». Другими словами учетная запись созданная в 1С, будет сопоставлена с учетной записью в AD.

Поэтому имя пользователя в 1С стоит создавать такое, как и в AD, чтоб избежать путаницы.

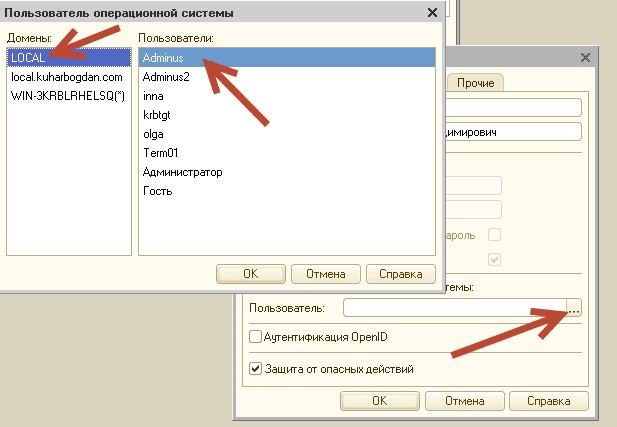

Когда мы кликаем по кнопке выбора пользователя, нам открывается окно, где слева в списке мы видим домены нашей локальной сети, а справа пользователей доменов.

Обычно три домена Вы будете видеть в этом списке (если конечно домен у Вас один).

Также в списке будет и домен сервера, локальный (текущее хост имя сервера или ПК).

Выбрать нужно лишь один, и в нашем случаи это будет LOCAL.

Адрес всегда должен быть в виде \\ВАШ_ДОМЕН\Пользователь

Иногда требуется вручную указать этот путь, без приставок .com и т.д.

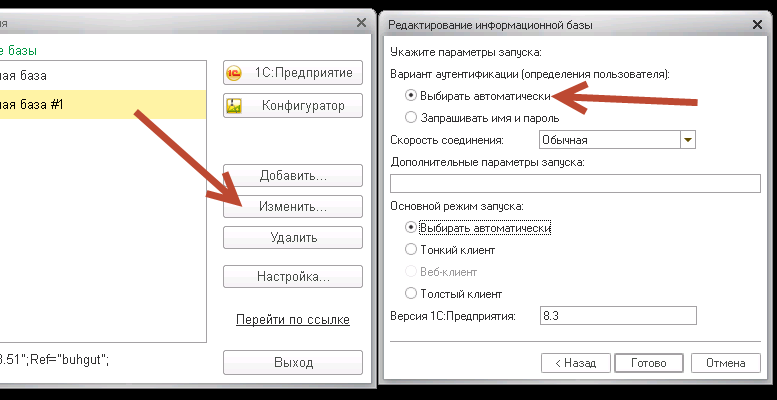

Бывает, что после всего, что мы сделали, 1С продолжает требовать аутентификацию, тогда нужно проверить настройки режима аутентификации в редакторе информационных баз, выбрав информационную базу, клик по кнопке «изменить» затем клик по кнопке «Далее».

Обязательно ставим птичку возле «Выбирать автоматически».

В результате проделанной работы, пользователю чтоб начать работать в 1С, будет достаточно выбрать лишь информационную базу и запустить 1С Предприятие, больше нет нужды искать в списке выбора свое имя – фамилию, запоминать пароли и т.д.

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>