Установка аппаратных ключей защиты для 1С Предприятия на Linux Ubuntu

Приступив к лицензированию 1С, к сожалению, многие новички сталкиваются с первыми техническими проблемами платформы, особенно если мы говорим о linux и 1С и конечно аппаратных ключах защиты HASP.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Да, действительно управится с ключами проще на Windows, а еще проще использовать программную защиту, но раз Вы читаете эти строки, значит, проблема обстоит именно так.

Сложно ?

На самом деле действительно нет ничего сложно в установке аппаратных ключей защиты на Linux.

Обычно установив всего лишь эти три deb пакета (на тот ПК или сервер, где должна работать 1С) и проблема решена!

Подробно – пошагово:

Мы говорим о Linux UBUNTU 18.04 LTS.

Значит, нужно скачать вот эти драйвера для UBUNTU 18.04:

Другие версии UBUNTU на сайте etersoft.ru:

Зачем драйвера?

Как и любые другие драйвера, драйвера HASP нужны компьютеру для «понимания» аппаратных ключей защиты воткнутых в него или ключей что находятся в локальной сети.

Подготовка к установке

0. Физически отсоединить ключ защиты (Если уже вдруг воткнули в порт USB).

1. Упакуем все три пакета, что мы скачали на сайте в одну папку (Например, создадим такую с именем HASP).

2. Запустив терминал на UBUNTU, выполним переход в папку HASP

3. Оказавшись в нужной директории установим все пакеты (все ее содержимое)

4. Исправляем зависимости:

5. Дадим UBUNTU то, что он хочет, пишем на русском «Да, делать, как я скажу!».

Все готово!

Осталось лишь запустить сервис HASPD!

Пишем команду в терминале:

Проверим, работает ли ?

«Active» – значит работает!

Вставляем ключ защиты в USB гнездо и выполним перезапуск операционной системы.

Результат – 1С Предприятие видит ключ защиты, лицензия работает, успешно установлена на Linux!

Проблема № 1

В подавляющем большинстве, используя ключ защиты HASP, мы подразумеваем не локальный однопользовательский ключ защиты, а сетевой, рассчитанный на большое количество пользователей.

И вот его (этот сетевой ключ) я рекомендую ставить на Windows, где он работает стабильнее.

Выбираем один ПК (или сервер), где будет физически установлен ключ защиты, где мы установим драйвер защиты HASP (чтоб 1С видела этот ключ) и установим так называемый сетевой драйвер – HASP License Manager (на этом же ПК или сервере), чтоб ключ был виден всем нашим пользователям в локальной сети (на сервере терминалов, если используем).

Затем, все также установив драйвера HASP, на ПК под управленим Linux (или Windows), наши клиенты также будут видеть лицензию, так как менеджер лицензий HASP будет раздавать ключи в нашей локальной сети, а сервис HASPD (на клиентских ПК Linux) ловить.

Проблема № 2

1С не видит ключ защиты! (Лицензия не обнаружена и все такое…)

Как на Windows так и на linux случаются проблемы с доступностью лицензий.

Не всегда 1С видит сетевой ключ защиты, который установлен где-нибудь в нашей локальной сети на одном из серверов (к примеру).

Часто администраторы просто забывают открыть порт 475 UDP на сервере, где работает HASP License Manager. Простыми словами работает Брандмауэр Windows и порт 475 UDP закрыт.

Нужно создать правило и открыть этот порт, еще как вариант (если позволяет ИТ инфраструктура), вовсе отключить Брандмауэр.

Проблема № 3

Иногда, даже после всех проведенных выше манипуляций, 1С отказывается видеть ключ защиты!

Что делать ?

Здесь нам на помощь придут настройки nethasp.ini

По умолчанию, этот файл отсутствует на Linux

Создаем файл nethasp.ini в каталоге conf:

/opt/1C/v8.3/i386/conf/nethasp.ini

Содержимое файла nethasp.ini:

Можете просто скопировать (или скачать готовый nethasp.ini) содержимое, изменив лишь строку NH_SERVER_ADDR на свой IP адрес.

(То место, где у Вас стоит HASP License Manager)

Конечно, по умолчанию все работает «из коробки» и при установке HASP LM совсем не обязательно настраивать на клиентских компьютерах nethasp.ini.

В первую очередь настройка nethasp.ini нужна для того чтоб помочь найти клиенту свой ключ, если к примеру несколько ключей в локальной сети. Также, если используем нестандартный порт UDP 475, а другой. (Вдруг UDP 475 занят!).

Ну и для ускорения поиска ключей, указав NH_USE_BROADCAST = Disabled

Так мы отключаем использование широковещательных сообщений для поиска ключей в сети.

Чтоб платформа не искала ключи по всей сети.

И NH_SERVER_ADDR = 192.168.0.5 конкретно указывает, где искать ключ, IP компьютера с ключом!

Есть и другие настройки в nethasp.ini, которые также можно настроить, если вдруг возникли проблемы с поиском сетевых ключей в локальной сети:

NH_SERVER_ADDR = 192.168.0.5; IP адрес компьютера с менеджером лицензий.

В «лицензировании» установке и настройке аппаратных ключей защиты в клиент-сервере и на веб сервере, есть свои нюансы, но об этом мы поговорим уже в другой раз.

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>

Настройка драйвера HASP ключа и раздачи HASPLM лицензий 1С линукс сервером по сети на CentOS_6.2_x64

Последние версии aksusbd, включающие в себя hasplm — не работают с 1С. Всё ставится на ура, но монитор не видит в сети ни лицензий, ни сервера. Единственно нормально заработавшей версией NetHASP оказалась 8.30…

После 2х дней шаманских плясок с бубном, перебором версий разных хаспов, курения тонн форумов и мануалов родилась эта статья. Выглядит как изобретение велосипеда, но на фоне леса различных версий софта и комбинаций вариантов конфигурации, думется целесообразным написать это:

Изначально нужно понимать, что мониторинг сети — дело не быстрое и нужно запастись терпением, ожидая результатов работы монитора «Aladdin AKS monitor».

Скачать с ftp.aladdin.com/pub/hasp/hl/linux соответствующие драйверы и скрипты:

ftp.aladdin.com/pub/hasp/hl/linux/hasplm_linux_8.30.tgz

ftp.aladdin.com/pub/hasp/hl/linux/HDD_Linux_dinst.tar.gz

ftp.aladdin.com/pub/hasp/hl/linux/HDD_RPM_RedHat_i386.tar.gz

всё распаковать и поставить:

1. распаковать и поставить aksusbd HDD_RPM_RedHat_i386.tar.gz, внутри папка HDD_RPM_RedHat_i386, в ней RPM — aksusbd-redhat-1.10-1.i386.rpm

выполняем от пользователя root:

#yum install ./aksusbd-redhat-1.10-1.i386.rpm

потом распаковываем HDD_Linux_dinst.tar.gz

заходим в папку HDD_Linux_dinst запускаем скрипт (с точкой в конце)

#./dinst.

Драйвер HASP ключа установлен.

HASPLM — менеджер лицензий:

распаковывать RPM, установить:

#yum install ./hasplm-redhat-8.30-1.i386.rpm

создаем файл /etc/hasplm/nethasp.ini

зайти в гноме Система->Администрирование->Cлужбы и включить/запустить

aksusbd и

если через 10-15 минут Aladdin AKS монитор не видит сервера лицензий нужно проверить наличи компонентов hasplm в etc/rc.d/init.d /usr/sbin

если сервер есть но в нем нет ключей HASP, то не подцепился aksusbd

вынуть ключ, подождать 15 сек, вставить обратно и дать команду:

#service aksusbd restart

#service hasplm restart

если не помогает — то нужно сделать следующее:

#yum remove ./aksusbd-redhat-1.10-1.i386.rpm

#yum install ./aksusbd-redhat-1.10-1.i386.rpm

зайти в папку HDD_Linux_dinst и запустить скрипт (с точкой в конце)

#./dinst.

вообще, когда менеджер лицензий работает, то диагностика выглядит так:

#cat /var/log/syslog/messages | grep aks

aksusbd[11111]: loaded, daemon version: 1.8.1, key API (USB) version: 3.85 (parallel driver not available)

# netstat -anp | grep aks

unix 2 [ ACC ] STREAM LISTENING 12239 2050/aksusbd /tmp/.aksusb

unix 3 [ ] STREAM CONNECTED 120221 2050/aksusbd /tmp/.aksusb

unix 3 [ ] STREAM CONNECTED 99401 2050/aksusbd /tmp/.aksusb

unix 3 [ ] STREAM CONNECTED 19200 2050/aksusbd /tmp/.aksusb

unix 2 [ ] DGRAM 12238 2050/aksusbd

# netstat -anp | grep hasp

udp 0 0 0.0.0.0:475 0.0.0.0:* 2082/hasplm

unix 3 [ ] STREAM CONNECTED 120220 2082/hasplm

unix 2 [ ] DGRAM 12315 2082/hasplm

Данная статья не подлежит комментированию, поскольку её автор ещё не является полноправным участником сообщества. Вы сможете связаться с автором только после того, как он получит приглашение от кого-либо из участников сообщества. До этого момента его username будет скрыт псевдонимом.

HASP License Manager в 1С 8.2 и 8.3

Защита системы «1С:Предприятие» может быть построена на использовании сетевой системы защиты HASP4 Net. Подсчет пользователей при этом, может осуществляться либо серверной частью «1С:Предприятия», либо специальной программой — HASP License Manager. Эта статья посвящена установке HASP License Manager и настройке системы «1С:Предприятие» для работы с ним.

Ключи защиты и их маркировка

Аппаратные ключи защиты HASP4 Net подключаются к USB-портам компьютера. Общее количество пользователей, которые могут работать с системой «1С:Предприятие» равняется сумме доступных лицензий со всех компьютеров в сети, к которым подключены аппаратные ключи и настроен HASP License Manager.

Аппаратные ключи похожи на USB-флеш-накопитель и выглядят примерно вот так:

Они могут различаться цветом и маркировкой. По маркировке можно определить что это за ключ: для каких программных продуктов он подходит и сколько лицензий предоставляет.

- ORGL8 — Локальный клиентский ключ;

- NET5 ORGL8 — Многопользовательский клиентский ключ на 5 пользователей;

- NET10 ORGL8 — Многопользовательский клиентский ключ на 10 пользователей;

- NET20 ORGL8 — Многопользовательский клиентский ключ на 20 пользователей;

- NET50 ORGL8 — Многопользовательский клиентский ключ на 50 пользователей;

- NET100 ORGL8 — Многопользовательский клиентский ключ на 100 пользователей;

- NET250+ ORG8A — Многопользовательский клиентский ключ на 300 пользователей;

- NET250+ ORG8B — Многопользовательский клиентский ключ на 500 пользователей;

- ENSR8 — Локальный ключ 32-разрядного сервера;

- EN8SA — Локальный ключ 64-разрядного сервера.

Так, на фотографии выше представлен многопользовательский клиентский ключ на 5 пользователей.Нужно отметить, что на одном компьютере может работать только один ключ каждой серии (ORGL8, ORG8A и ORG8B). Если подключить к одному компьютеру несколько ключей одинаковой серии, то будет задействован только один из них, выбранный произвольно.

Установка драйвера защиты

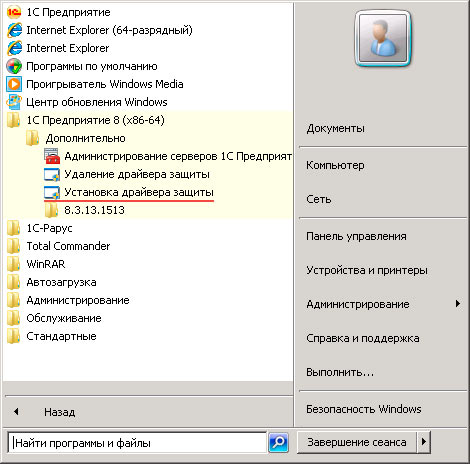

HASP Device Driver требуется установить на тех компьютерах к которым непосредственно подключены аппаратные ключи защиты. Этот драйвер входит в комплект поставки «1С:Предприятия» и его можно установить из меню «Пуск»:

Или из командной строки:

C:\>»Program Files\1cv8\common\haspdinst.exe» -i

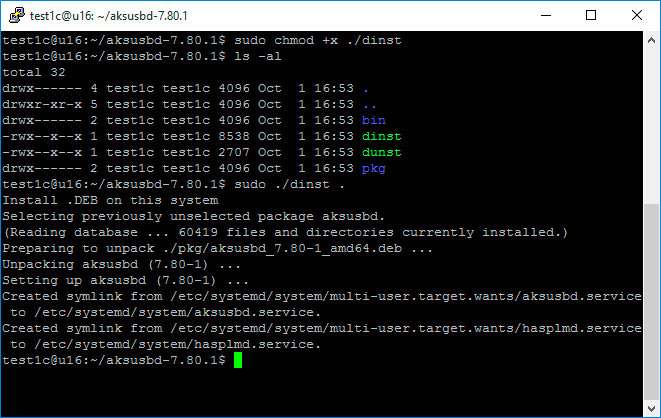

Для ОС Linux нужно скачать драйвер с сайта компании SafeNet. Скачанный архив содержит DEB-пакет для Ubuntu/Debian, RPM-пакет для RedHat/SuSE и скрипт для автоматической установки. Попробуем вариант со скриптом, для этого скачаем и распакуем нужный архив. Далее сделаем исполняемым файл dinst и запустим его:

sudo chmod +x ./dinst

Результат будет выглядеть примерно так:

Установку драйвера в любой операционной системе рекомендуется производить с отсоединенным USB-ключом.

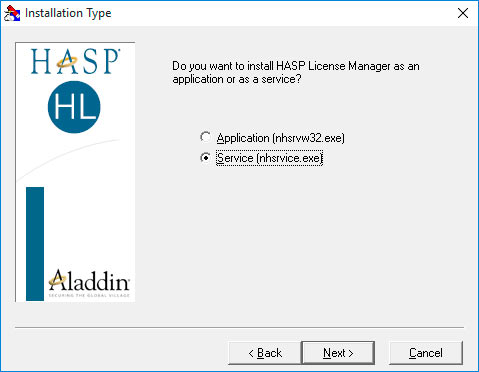

Установка HASP License Manager

Дистрибутив HASP License Manager можно найти на сайте компании SafeNet. При установке в ОС Windows нужно будет выбрать вариант установки — приложение или служба, обычно выбирают службу:

В ОС Linux установка HASP LM выглядит немного сложнее. Архив с сайта SafeNet содержит два RPM-пакета для RedHat и SuSE (вероятно, для этих систем установка HASP LM достаточно проста) и запакованный файл hasplm для всего остального. Следуя инструкции с сайта ИТС у меня не получилось запустить файл hasplm на Ubuntu 16.04.

Поэтому пришлось воспользоваться решением от компании Etersoft. Идем на FTP компании и находим нужную версию. Для моей 64-х битной Ubuntu 16.04 я выбрал эту версию: http://ftp.etersoft.ru/pub/Etersoft/HASP/stable/x86_64/Ubuntu/16.04/. Скачиваем файлы и в начале устанавливаем необходимые пакеты, в моем случае потребовалось установить пакет make:

sudo apt-get install make

и пакет libc6-i386 (несмотря на то, что я скачал 64-х битную версию HASP LM, он, по сути, остается 32-х битным приложением и ему требуются 32-х битные библиотеки):

sudo apt-get install libc6-i386

после этого устанавливаем пакеты HASP LM:

sudo dpkg -i haspd_7.60-eter1ubuntu_amd64.deb

sudo dpkg -i haspd-modules_7.60-eter1ubuntu_amd64.deb

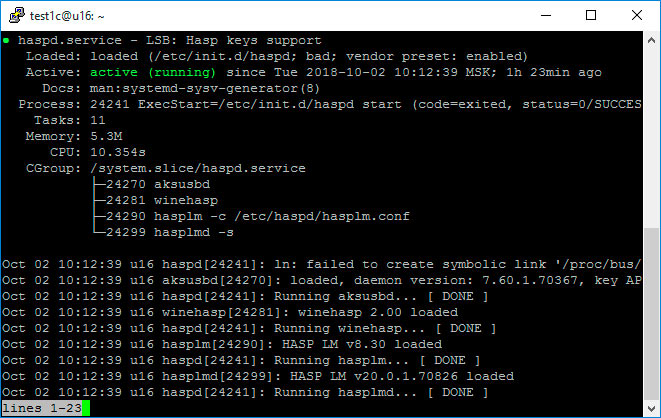

sudo service haspd restart

Как видно из скриншота, файл с настройками находится тут: /etc/haspd/hasplm.conf .

Настройка

nhsrv.ini

В ОС Windows файл nhsrv.ini может располагаться в различных местах:

- каталог с установленным HASP LM (например, C:\Program Files (x86)\Aladdin\HASP LM );

- каталог Windows ( C:\Windows );

- системный каталог Windows ( C:\Windows\system32 или C:\Windows\system ).

Для ОС Linux файл настроек указывается при помощи параметра «-c» и его название и местоположение по умолчанию не определено.

Настройка HASP LM задаются значениями параметров секции [NHS_SERVER] файла nhsrv.ini:

- NHS_IP_LIMIT — определяет диапазон IP-адресов, обслуживаемых HASP LM. Например: 192.168.*.*, 192.168.1.1/24.

- NHS_ADAPTER — определяет IP-адрес одной или более сетевых карт, которые будут обслуживать HASP LM. Применяется при использовании HASP LM с Win32. Например: 10.1.1.111, 255.255.0.0.

- NHS_USERLIST — определяет максимальное количество пользователей, одновременно подключенных к HASP LM Значение по умолчанию: 250 (важно для ключей на 300 и 500 пользователей).

nethasp.ini

Для настройки взаимодействия системы «1С:Предприятия» с HASP LM используется конфигурационный файл nethasp.ini. Несмотря на то, что в большинстве случаев никакая дополнительная настройка не требуется полезно иметь представление о возможностях предлагаемых этим файлом.

Файл nethasp.ini, в ОС Windows, обычно располагается в каталоге 1С (например C:\Program Files\1cv8\conf ), а в ОС Linux он может находиться в домашнем каталоге пользователя или в каталоге /etc .

В примере ниже указывается, что сервер защиты находится по адресу 192.168.0.12 и запрещается широковещательный механизм TCP/IP.

[NH_COMMON]NH_TCPIP=Enabled

[NH_TCPIP]

NH_SERVER_ADDR=192.168.0.12

NH_USE_BROADCAST=Disabled

Далее рассмотрим прочие параметры, доступные в файле nethasp.ini.

Секция [NH_COMMON]

- NH_IPX — использовать или не использовать протокол IPX для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

- NH_NETBIOS — использовать или не использовать протокол NetBIOS для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

- NH_TCPIP — использовать или не использовать протокол TCP/IP для связи с HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

- NH_SESSION — задает интервал в секундах, в течение которого программа пытается установить соединение с HASP LM (по умолчанию 2 секунды);

- NH_SEND_RCV — устанавливает для HASP LM максимальное время получения или отправки пакета (по умолчанию 1 секунда).

Последние два параметра могут быть использованы во всех секциях.

Секция [NH_IPX]

- NH_USE_SAP — использовать или не использовать службу SAP для поиска в сети HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

- NH_USE_BROADCAST — использовать только механизм Broadcast для поиска в сети HASP LM, варианты: Enabled, Disabled (по умолчанию Enabled);

- NH_BC_SOCKET_NUM — определяет номер сокета (число в шестнадцатеричном виде) для широковещательного механизма (по умолчанию: 7483Н);

- NH_SERVER_NAME — определяет, будет ли приложение обмениваться данными только с HASP LM, находящимся в локальной сети, или с любыми другими HASP LM, варианты: localnet, Internet (по умолчанию Internet);

- NH_DATFILE_PATH — путь, по которому будет производиться поиск файлов haspaddr.dat и newhaddr.dat, содержащих сетевой адрес HASP LM.

Секция [NH_NETBIOS]

- NH_NBNAME — задает имя HASP LM (не более 8 символов);

- NH_USELANANUM — устанавливает номер коммуникационного канала.

Секция [NH_TCPIP]

- NH_SERVER_ADDR — устанавливает IP-адреса серверов HASP LM (количество адресов не ограниченно);

- NH_SERVER_NAME — обменивается данными с HASP LM с определенным именем (максимум 6 имен, каждое не более 7-ми символов);

- NH_PORT_NUMBER — устанавливает номер сетевого порта (по умолчанию 475);

- NH_TCPIP_METHOD — посылает пакет TCP или UDP, обращение к HASP LM всегда выполняется по UDP, независимо от значения этого параметра;

- NH_USE_BROADCAST — использовать широковещательный механизм UDP, варианты: Enabled, Disabled (по умолчанию Enabled).

На этом все, надеюсь, что данная статья была Вам полезна.

Если Вы нашли ошибку или неточность, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.